|

Тема 2 Разграничение прав пользователей OC Windows.

|

|

|

|

Тема 2 Разграничение прав пользователей OC Windows.

Для управления списками пользователей и групп в КС, назначения им полномочий, определения параметров политики безопасности в операционных системах Windows администратором используются оснастки «Управление компьютером» и «Локальная политика безопасности» (для локальных учетных записей), «Active Directory — пользователи и компьютеры» и «Политика безопасности домена» (для глобальных учетных записей), а также оснастка «Редактор объектов групповой политики». Эти системные программы могут быть вызваны из консоли управления Microsoft (Microsoft Management Console, mmc. exe) или непосредственно по их именам (например, gpedit. msc для оснастки «Редактор объектов групповой политики»).

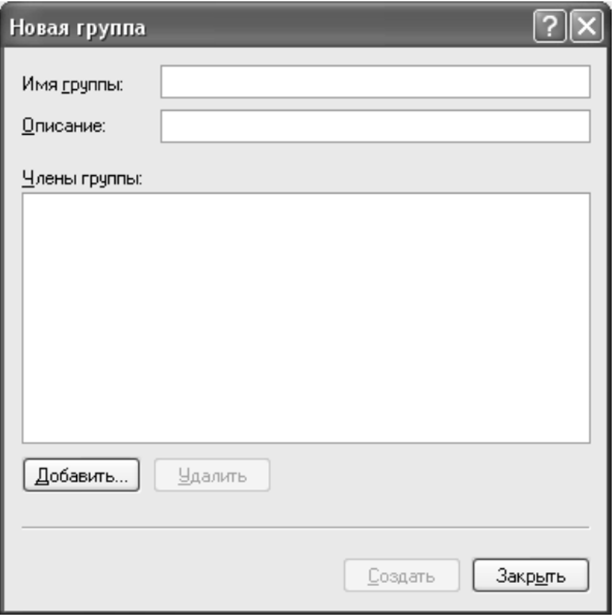

У администратора имеется возможность задания пользователю нового пароля (с помощью соответствующей команды контекстного меню учетной записи пользователя), однако это право следует применять осторожно (если пользователь забыл свой пароль). Задание нового пароля может привести, в частности, к невозможности для пользователя работать с зашифрованными им средствами шифрующей файловой системы (см. парагр. 2. 4) документами и папками. В операционный системе Windows предопределены несколько псевдопользователей, например «Система» (SYSTEM) или «Создатель—владелец» объекта КС (CREATOROWNER). Автоматически создаются учетные записи «Администратор» (Administrator) и «Гость» (Guest). Для запрещения анонимного входа в КС учетная запись «Гость» должна быть отключена (что и делается по умолчанию при установке операционной системы). Для предотвращения угрозы компрометации пароля встроенной учетной записи «Администратор», для которой нарушителю известны не только логическое имя, но и относительный номер RID (см. парагр. 2. 1), эта учетная запись также должна быть переименована (параметр безопасности «Учетные записи: Переименование учетной записи администратора») или отключена (параметр безопасности «Учетные записи: Состояние учетной записи 'Администратор'») после создания другой учетной записи с полномочиями администратора КС. В свойствах группы указываются ее имя, описание и список входящих в ее состав пользователей и других групп. К предопределенным группам относятся — «Все» (Everyone, включает пользователей и псевдопользователей КС), «Интерактивные» (Interactive), «Входящие по сети» (Network), «Удаленные» (Dial_Up), «Входящие в первичную группу создателя-владельца КС» (CREATOR GROUP). Автоматически могут создаваться несколько групп пользователей — «Пользователи» (Users), «Опытные пользователи» (Power Users), «Администраторы» (Administrators), «Операторы архива» (Backup Operators), «Гости» (Guests), «Операторы настройки сети» (Network Operators), «Пользователи удаленного рабочего стола» (Remote Desktop Users), «Репликатор» (Replicator), «Debugger Users» (имеющие право использовать отладчики систем программирования Microsoft), «HelpServices- Group» (группа для центра справки и поддержки). На серверах КС вместо группы опытных пользователей создаются автоматически группы администраторов учетных записей (Account Operators), администраторов печати (Print Operators) и операторов сервера (Server Operators), а также некоторые другие группы. На контроллере домена автоматически создаются также группы «Администраторы домена», «Администраторы предприятия», «Администраторы схемы», «Владельцы-создатели групповой политики», «Гости домена», «Издатели сертификатов», «Пользователи домена», «Пользователи журналов производительности», «Пользователи системного монитора» и некоторые другие.

|

|

|

Тема 3 Разграничение прав доступа OC Windows.

Для разграничения доступа субъектов к объектам КС в защищенных версиях операционной системы Windows используется дискреционное управление доступом. С каждым объектом разграничения доступа связывается дескриптор безопасности SD (security descriptor), содержащий следующую информацию:

|

|

|

• идентификатор безопасности (SID) владельца объекта;

• идентификатор безопасности первичной группы владельца (в Windows это поле не используется в алгоритме проверки прав доступа субъекта к объекту);

• дискреционный список контроля доступа (discretionary access control list — DACL);

• системный список контроля доступа (system access control list - SACL).

Список DACL предназначен для идентификации пользователей и групп, которым предоставлен или запрещен определенный тип доступа к объекту. Этот список редактируется владельцем объекта, но и члены группы администраторов по умолчанию имеют право на смену разрешений на доступ к любому объекту, которое может быть у них отнято владельцем объекта. Каждый элемент списка DACL (access control entry — АСЕ) определяет права доступа к объекту одного пользователя или группы. Каждый АСЕ содержит следующую информацию:

- • идентификатор безопасности SID субъекта, для которого определяются права доступа;

- • маску доступа (access mask — AM), которая специфицирует контролируемые данным АСЕ права доступа;

- • тип АСЕ;

- • признак наследования прав доступа к объекту, определенных для родительского объекта.

Элементы списка DACL могут быть двух типов — элементы, разрешающие специфицированные в них права доступа (Access- allowed АСЕ), и элементы, запрещающие определенные в них права доступа (Access-denied АСЕ). Элементы для запрещения субъектам использования определенных прав доступа должны размещаться в «голове» списка, до первого из элементов, разрешающих использование субъектом тех или иных прав доступа.

Право доступа субъекта к объекту означает возможность обращения субъекта к объекту с помощью определенного метода (типа) доступа. В операционной системе Windows различаются специальные, стандартные (общие) и родовые (generic) права доступа к объектам. Специальные права доступа определяют возможность обращения к объекту по свойственному только данной категории объектов методу — чтение данных из объекта, запись данных в объект, чтение атрибутов объекта, выполнение программного файла и т. д. Стандартные права доступа определяют возможность доступа к объекту по методу, применимому к любому объекту, — изменение владельца объекта, изменение списка DACL объекта, удаление объекта и т. д. Каждый элемент списка DACL (access control entry — АСЕ) определяет права доступа к объекту одного пользователя или группы. Каждый АСЕ содержит следующую информацию:

|

|

|

- • идентификатор безопасности SID субъекта, для которого определяются права доступа;

- • маску доступа (access mask — AM), которая специфицирует контролируемые данным АСЕ права доступа;

- • тип АСЕ;

- • признак наследования прав доступа к объекту, определенных для родительского объекта.

Элементы списка DACL могут быть двух типов — элементы, разрешающие специфицированные в них права доступа (Access- allowed АСЕ), и элементы, запрещающие определенные в них права доступа (Access-denied АСЕ). Элементы для запрещения субъектам использования определенных прав доступа должны размещаться в «голове» списка, до первого из элементов, разрешающих использование субъектом тех или иных прав доступа.

Право доступа субъекта к объекту означает возможность обращения субъекта к объекту с помощью определенного метода (типа) доступа. В операционной системе Windows различаются специальные, стандартные (общие) и родовые (generic) права доступа к объектам. Специальные права доступа определяют возможность обращения к объекту по свойственному только данной категории объектов методу — чтение данных из объекта, запись данных в объект, чтение атрибутов объекта, выполнение программного файла и т. д. Стандартные права доступа определяют возможность доступа к объекту по методу, применимому к любому объекту, — изменение владельца объекта, изменение списка DACL объекта, удаление объекта и т. д.

|

|

|