|

Алгоритм защиты БД MS Access.

|

|

|

|

Лабораторная работа №5

Защита баз данных.

Цель работы.

Изучение способов защиты информации в БД на примере СУБД MS Access.

Краткие сведения из теории.

Система безопасности БД должна обеспечивать физическую целостность БД и защиту от несанкционированного вторжения с целью чтения содержимого и изменения данных.

Защита БД производится на двух уровнях:

- на уровне пароля;

-на уровне пользователя (защита учетных записей пользователей и идентифицированных объектов).

Для защиты БД Ассеss использует файл рабочих групп systеm.mdw (рабочая группа - это группа пользователей, которые совместно используют ресурсы сети), к которому БД на рабочих станциях подключаются по умолчанию. Файл рабочих групп содержит учётные записи пользователей и групп, а также пароли пользователей. Учётным записям могут быть предоставлены права на доступ к БД и её объектам, при этом сами разрешения на доступ хранятся в БД.

Для обеспечения защиты БД Ассеss необходимо создать рабочую группу, используя файл - администратор рабочих групп wrkgаdm.еxе. При создании уникальной рабочей группы задается имя пользователя, название организации и код рабочей группы.

Файл рабочей группы MS Ассеss содержит следующие встроенные учётные записи:

1. Аdmins - стандартная учётная запись пользователя. Данные записи являются одинаковыми для всех экземпляров Мs Ассеss;

2. Аdmin - учётная запись группы администратора - является уникальной в каждом файле рабочей группы;

3. Usеrs - содержит учётные записи пользователей.

Для создания файла рабочих групп необходимо выйти из Ассеss и в папке systеm или systеm32 в каталоге windоws найти файл рабочей группы и создать новую рабочую группу (может быть до 20 цифровых или буквенных обозначений).

|

|

|

Группа Аdmins может содержать произвольное число пользователей, но владелец объекта всегда один (владельцем объекта может быть учётная запись, которая создавала объект или которой были переданы права на его использование).

Так как чтение записи Аdmin возможно для всех рабочих групп и данные учётные записи являются одинаковыми, то пользователя АDМIN необходимо удалить из группы администраторов, для чего следует создать новую учётную запись администратора и задать пароль на его учётные записи и на учетные записи владельца.

Зашифровать и дешифровать базу данных могут только её владелец и члены группы Admins. Для шифрования Jet использует алгоритм RSA (назван по первым буквам фамилий его изобретателей: Rivest, Shamir, Adelman) с ключом на основе идентификатора рабочей группы.

У шифрования базы данных имеется два негативных побочных эффекта. Во-первых, снижается её быстродействие - по оценкам Microsoft, процентов на 10-15. Во-вторых, зашифрованную базу данных нельзя сжимать такими программами, как PKZip, LHA, Stacker и DriveSpace. Точнее, сжимать можно, только в этом нет смысла - её размер уменьшится незначительно.

Разграничение прав доступа пользователей

Разрешения к доступу называются явными, если они принадлежат или присвоены учётной записи пользователя. Разрешения будут неявными, если они присвоены учётной записи группы, при этом пользователь, включённый в группу получает все её разрешения.

ТИПЫ РАЗРЕШЕНИЙ НА ДОСТУП К БД

| Разрешения | Разрешённые действия | Объекты БД |

| Открытие и запуск | Открытие БД, формы или отчёта | БД, формы, отчёты, макросы |

| Монопольный доступ | Монопольное открытие БД | БД |

| Чтение макета | Просмотр объектов в режиме конструктора | Таблицы, запросы, формы, отчёты, макросы и модули |

| Изменение макетов | Просмотр и изменение макетов, удаление | Таблицы, запросы, формы, отчёты, макросы и модули |

| Разрешения администратора | Установка пароля в БД, репликация БД | Предоставление прав доступа другим пользователям |

| Чтение данных | Просмотр данных | Таблицы и запросы |

| Обновление данных | Просмотр и изменение данных без удаления и вставки | Таблицы и запросы |

| Вставка данных | Просмотр и вставка данных без удаления и изменения | Таблицы, запросы |

| Удаление данных | Просмотр и удаление данных без из изменения и вставки | Таблицы, макросы |

Полномочия пользователя определяются по минимальным разрешениям доступа. Изменить разрешения для пользователей могут члены группы Аdmins, владелец объекта и пользователь, получивший на этот объект разрешения администратора.

|

|

|

При подключении к БД пользователи получают права групп, которым они принадлежат.

Задание к работе.

1. Создать новую базу данных MS Access

2. Зашифровать базу данных паролем

3. Расшифровать базу данных.

В Access 2010 не поддерживается защита на уровне пользователя для баз данных, созданных в новом формате (ACCDB и ACCDE-файлы). Однако при открытии базы данных из более ранней версии Access, имеющей защиту на уровне пользователя, в Access 2010 эти параметры будут продолжать действовать. Поэтому рассмотрим алгоритм защиты на уровне пароля.

Алгоритм защиты БД MS Access.

1. Открываем СУБД MS Access и создаем новую базу данных MS Access

2. Сохраняем созданную БД и закрываем эту БД.

3. Вновь открываем БД но уже в монопольном режиме.

· На вкладке Файл нажмите кнопку Открыть.

· В диалоговом окне Открыть найдите файл, который нужно открыть, и выделите его.

· Щелкните стрелку рядом с кнопкой Открыть и выберите команду Монопольно.

4. На вкладке Файл нажмите кнопку Сведения и выберите пункт Зашифровать паролем.

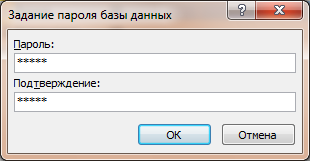

5. Откроется диалоговое окно Задание пароля базы данных. Введите пароль в поле Пароль, а затем повторите его в поле Проверить.

6. Закрыть БД.

7. Открыть защищенную паролем БД в монопольном режиме. Появиться окно «Необходимо ввести пароль».

8. Для удаления созданного пароля необходимо зайти во вкладке Файл нажать кнопку Сведения и выбрать пункт Расшифровать базу данных.

9. Появиться окно Удаления пароля баз данных.

Оформление отчета:

|

|

|

Отчет по лабораторной работе оформляется в программной оболочке Microsoft Word (других редакторах) и предоставляется преподавателю в отпечатанном виде на листах формата А4.

Отчет должен содержать:

1. Название и цель лабораторной работы;

2. Скриншоты о проделанной работе;

3. Заключения и выводы.

Вопросы для самопроверки

- Способы защиты информации в БД Access.

- Группы и пользователи БД Access. Файл рабочей группы.

- Объекты БД Access и права доступа к объектам. Понятие владельца объекта.

- Алгоритм защиты БД Access.

|

|

|