|

9.3. Захист інформації від комп’ютерних вірусів

|

|

|

|

9. 3. Захист інформації від комп’ютерних вірусів

Комп’ютерний вірус – це невелика шкідлива програма, яка самостійно може створювати свої копії і упроваджувати їх в програми (виконувані файли), документи, завантажувальні сектори носіїв даних і розповсюджуватися по каналах зв’язку. Залежно від місця існування основними типами комп’ютерних вірусів є: програмні (вражають файли з розширенням. СОМ і. ЕХЕ) віруси; завантажувальні віруси; макровіруси.

Мережеві віруси

Еталонна модель взаємодії відкритих систем OSI (англ. Open Systems Interconnection) була розроблена інститутом стандартизації ISO з метою розмежувати функції різних протоколів в процесі передачі інформації від одного абонента іншому. Подібних класів функцій було виділено 7 – вони отримали назву шарів (layer). Кожен шар виконує свої визначені завдання в процесі передачі блоку інформації, причому відповідний шар на приймальній стороні робить перетворення, точно зворотні до тим, що робив той же шар на передавальній стороні.

В цілому проходження блоку даних від відправника до одержувача показане на рис. 9. 1. Кожен шар додає до пакету невеликий об’єм своєї службової інформації – префікс (на малюнку вони зображені як P1... P7). Деякі рівні в конкретній реалізації цілком можуть бути відсутніми.

Дана модель дозволяє провести класифікацію мережевих атак відповідно до рівня їх впливу.

Джерелами вірусного зараження можуть бути знімні носії і системи телекомунікацій.

Рис. 9. 1. Функції різних протоколів в процесі передачі інформації від одного абонента іншому

Найбільш ефективними і популярними антивірусними програмами є: Антивірус Касперського 7. 0, AVAST, Norton AntiVirus і багато інших.

|

|

|

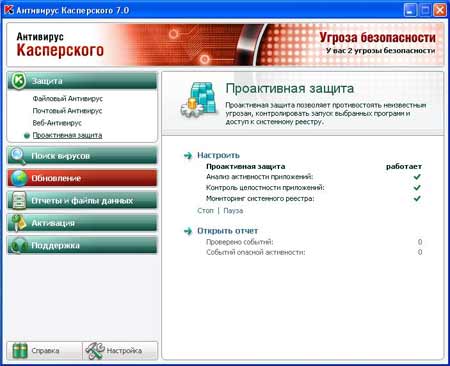

9. 4. Антивірус Касперського 7. 0

Програма складається з наступних компонентів:

Файловий Антивірус - компонент, контролюючий файлову систему комп’ютера. Він перевіряє всі файли, що відкриваються, запускаються і зберігаються, на комп’ютері

Поштовий Антивірус - компонент перевірки всіх вхідних і витікаючих поштових повідомлень комп’ютера.

Веб-Антивірус – компонент, який перехоплює і блокує виконання скрипта, розташованого на веб-сайті, якщо він представляє загрозу

Проактивний захист - компонент, який дозволяє виявити нову шкідливу програму ще до того, як вона встигне завдати шкоди. Таким чином, комп’ютер захищений не тільки від вже відомих вірусів, але і від нових, ще не досліджених

Рис. 9. 2. Робоче вікно програми „Антивірус Касперського 7. 0»

Антивірус Касперського 7. 0 – це класичний захист комп’ютера від вірусів, троянських і шпигунських програм, а також від будь-якого іншого шкідливого ПЗ.

Основні функції Антивірусу Касперського :

Три ступені захисту від відомих і нових інтернет-загроз: 1) перевірка по базах сигнатур, 2) евристичний аналізатор, 3) поведінковий блокує: Захист від вірусів, троянських програм і черв’яків; Захист від шпигунського (spyware) і рекламного (adware) ПЗ; Перевірка файлів, пошти і інтернет-трафіку в режимі реального часу; Захист від вірусів при роботі з ICQ й іншими клієнтами; Захист від всіх типів клавіатурних шпигунів; Виявлення всіх видів руткітів; Автоматичне поновлення баз.

ОСНОВНІ ТЕРМІНИ І ПОНЯТТЯ

1. Захист даних - [Data protection, Защита данных]: Засоби збереження даних від небажаних наслідків дій, що ведуть до модифікації та знищення даних.

2. Скремблер даних - [Data scrambler, Скремблер даних]: Функцiйний блок, що обробляє сформований кадр перед передаванням із метою зменшення iмовiрностi появи довгих послідовностей ідентичних символів i переміщення спектральних складових у носії даних.

|

|

|

3. Шифротекст - [Ciphertext, Шифротекст]: Отримані шляхом шифрування данi із закритим семантичним змістом.

4. Шифрування - [Encipherent, Шифрование]: Криптографічне перетворення даних для одержання шифротексту.

5. Криптографічне контрольне значення - [Cryptographic checkvalue, Криптографическое контрольное значение]: Iнформацiя, визначена в ході криптографічного перетворення блоку даних i призначена для контролю цiлiсностi передаваної iнформацiї.

6. Криптографічний аналіз - [Cryptoanalysis, Криптографический анализ]: Аналіз криптографічної системи i її вхідних i вихідних даних із метою визначення засекречених змінних i значимої iнформацiї, включно відкритий текст.

7. Безпека iнформацiї - [Information security, Безопасность информации]: Захищеність пристроїв, процесів, програм, середовища i даних із метою забезпечення цiлiсностi iнформацiї, яка обробляється, зберігається та передається цими засобами.

8. Безпека інформаційної мережi - [Network security, Безопасность информационной сети]: Засоби, передбачені для охорони інформаційної мережi від несанкціонованого доступу, випадкового чи навмисного втручання в нормальні дії або наміру зруйнувати її компоненти.

9. Безпеки методика - [Security policy, Методика безопасности]: Набір правил, що визначають процедури i механізми забезпечення безпеки заданої підмножини об’єктів i суб’єктів безпеки.

10. Безпеки перевірка - [Security audit, Проверка безопасности]: Незалежний перегляд, вивчення системних журналів спостереження за функцiюванням із метою визначення достатності засобів контролю системи, вiдповiдностi прийнятої методики безпеки та процедур оброблення даних, виявлення порушень безпеки, вироблення рекомендацій щодо зміни засобів контролю та процедур безпеки.

11. Безпеці активна загроза - [Active threat, Активная угроза безопасности]: Загроза навмисної несанкціонованої зміни стану системи.

12. Безпеці пасивна загроза - [Passive threat, Пассивная угроза безопасности]: Загроза несанкціонованого доступу до iнформацiї без зміни стану системи.

13. Хеш-адресація - [Hash addressing, Хеш-адресация]: Спосіб обчислення адреси запису згідно її ключа з використанням функції розміщення.

14. Даних пошкодження - [Data corruption, Повреждение данных]: Порушення цiлiсностi даних.

|

|

|

15. Підпис цифровий - [Digital signature, Цифровая подпись]: Данi, що додаються до блоку даних чи одержані в результаті криптографічного перетворення, які дозволяють приймачеві даних переконатися у цiлiсностi блоку даних i джерела даних, а також забезпечити захист від помилок із боку приймача.

16. Сервіс безпеки - [Security service, Сервис безопасности]: Сервіс шару, що забезпечує безпеку систем чи передавання даних.

17. Тест абстрактний - [Abstract test case, Абстрактный тест]: Повний i незалежний перелік дій, необхідних для досягнення мети тесту, виконаний на рівні даного абстрактного методу тестування.

18. Тест виконавчий - [Executable test case, Выполнимый тест]: Зображення абстрактного тесту у формі придатній для виконання.

19. Тестер верхній - [Upper tester, Верхний тестер]: Опис дій з контролю та спостереження за процесом тестування й абстрактними локальними примітивами, виконуваними на верхній границі тестованої протокольної реалізації.

20. Тестер верхній вкладений - [Embedded upper tester, Вложенный верхний тестер]: Верхній тестер, вмонтований у тестовану реалізацію, що функціонує як тестовий вiдповiдач, чи як інтерпретатор тестового сценарію.

21. Тестер реальний - [Real tester, Реальный тестер]: Реалізація нижнього тестера разом із визначенням реалізації верхнього тестера i процедур координації тестів для конкретного методу тестування.

22. Тестів процедури координування - [Test coordination procedures, Процедуры координации тестов]: Правила взаємодії між нижнім i верхнім тестерами в процесі тестування.

23. „Тест не пройшов” вердикт - [‘Fail verdict’, Вердикт „тест не прошел”]: Вердикт, який виноситься, коли спостережуваний результат є синтаксично неправильним, чи неприпустимим згідно умов стандартів ВВС або свідоцтва про конформнiсть протокольної реалізації.

24. Тестова група - [Test group, Тестовая группа]: Множина взаємозв’язаних тестів.

|

|

|