|

Права доступа к сменным накопителям

|

|

|

|

Система защиты Dallas Lock 8.0 позволяет контролировать доступ пользователей к накопителям на сменных носителях (usb-flash-дискам, флоппи и компакт-дискам и пр.). При этом есть возможность разграничивать доступ, как к определенным типам накопителей, так и к конкретным отдельно взятым экземплярам.

Для ограничения доступа по типам накопителей нужно пользоваться глобальными параметрами. Так, если какому-либо пользователю, в глобальных параметрах «Параметры сменных дисков по умолчанию», запретить все действия, то этот пользователь не сможет работать ни с какими сменными накопителями вообще. Можно поступить и более кардинально – в «Параметрах сменных дисков по умолчанию» запретить все действия для группы «Все». В этом случае со сменными накопителями не сможет работать ни один из пользователей (за исключением суперадминистратора).

Если же, после этого необходимо разрешить какому-либо пользователю работу, например с компакт-дисками, нужно в глобальных параметрах «Параметры CD-ROM дисков по умолчанию» разрешить пользователю все операции.

Можно разрешить этому пользователю чтение с флэшек. Для этого, в глобальных параметрах «параметры USB-Flash дисков по умолчанию», необходимо разрешить пользователю только чтение.

В результате, этот пользователь не сможет работать ни с какими сменными накопителями, за исключением флэшек, с которых он сможет только читать данные, и компакт-дисков, к которым он будет иметь полный доступ.

Для назначения прав на конкретный сменный накопитель, нужно подключить этот накопитель к соответствующему порту ПК (в случае, если это USB-Flash) или вставить его в привод CD-ROM (в случае компакт-диска). Далее нужно найти диск, соответствующий накопителю с помощью проводника windows explorer, и в контекстном меню диска выбрать пункт «DL8.0: Права доступа».

|

|

|

Дальнейшая настройка прав доступа ничем не отличается от настройки доступа к локальным папкам. При этом в список контролируемых объектов эти накопители занесутся без буквы диска, а в специальном формате, в который входит тип накопителя и его серийный номер. Поэтому, если при следующем подключении USB-Flash операционная система, возможно, назначит ему другую букву диска, права все равно будут контролироваться.

Под серийным номером накопителя Dallas Lock 8.0 понимается серийный номер раздела, расположенного на данном накопителе. Серийный номер тома можно узнать, выполнив команду dir в командной строке ОС (рис. 82).

Рис. 82. Определение серийного номера тома

Серийный номер тома, это 32-х битное число, которое, обычно, записывается в шестнадцатеричном виде.

Необходимо иметь в виду, что после форматирования накопителя, его серийный номер изменяется.

Следует обратить внимание, для того, чтобы назначить права доступа на конкретный сменный накопитель, не обязательно подключать его к ПК физически, есть другой способ. Для этого нужно знать серийный номер этого накопителя и выполнить следующие действия.

1. В оболочке администратора выбрать список объектов, на которые назначены какие-либо свойства безопасности (вкладка «Контроль доступа» => категория «Все»).

2. С помощью контекстного меню правой кнопки или панели управляющих кнопок выбрать действие «Добавить». Появится окно, предназначенное для выбора объекта файловой системы. В этом окне, в верхней части, в поле редактирования имени необходимо ввести строчку, описывающую сменный накопитель и нажать кнопку «Выбрать».

Строка, описывающая сменный накопитель, имеет строго определенный формат и содержит в себе тип накопителя и его серийный номер. Для USB-Flash она должна быть такой: «Flash(A1234567):\», где A1234567 – серийный номер; для дискеты – «FDD(A1234567):\»; для компакт-диска – «CD(A1234567):\».

|

|

|

3. Если указано все правильно, то появится стандартное окно редактирования параметров безопасности объекта ФС.

| Примечание. Следует обратить внимание, что устройство типа внешний переносной жесткий дискUSB определяется в системе как фиксированный диск. Поэтому на него распространяются политики, установленные для «Параметров фиксированных дисков по умолчанию» или установленные дискреционные права. |

Дескрипторы по пути

Как отмечалось выше, если на объект файловой системы установлен дескриптор, то при переименовании этого объекта, дескриптор останется на нем. Если удалить объект – дескриптор удалиться тоже. То есть дескриптор «привязан» к объекту.

Но, в редких случаях это бывает неудобно. Например, при работе с Microsoft Word. Программа MS Word устроена таким образом, что когда в ней открывается какой-либо документ, после редактирования и сохранения изменений, она выполняет последовательность следующих действий:

переименовывает исходный документ;

переименовывает исходный документ;

создает новый документ под первоначальным именем;

создает новый документ под первоначальным именем;

удаляет переименованный исходный документ.

удаляет переименованный исходный документ.

Что происходит с дескриптором, если он назначен на документ, при его редактировании? Он переименовывается и удаляется вместе с исходным документом. Система Dallas Lock 8.0 исправно работает в соответствии с заложенными в ней принципами. Но для пользователя же это выглядит как ошибка: на документ были назначены права, пользователь его отредактировал, права исчезли. Возникает противоречивая ситуация.

Чтобы таких ситуаций не возникало, самое правильное – назначать права не на документы, а на папки, в которых эти документы находятся.

Но это бывает неудобно, например, когда в одной папке должны лежать несколько документов с разными правами. В этом случае на эти документы нужно назначать дескрипторы для пути. Их отличие от обычных дескрипторов в том, что они не переименовываются и не удаляются вместе с объектом. Они «привязаны» к конкретному пути и могут существовать даже, если по этому пути никаких документов не находится.

Для того чтобы создать дескриптор для пути, нужно действовать так же, как и при создании обычного дескриптора. Но в окошке назначения прав нужно установить флажок в поле «Дескриптор по пути» (рис. 83).

|

|

|

Рис. 83. Назначенный дескриптор по пути

Дескрипторы для пути выделены в списке контролируемых файлов голубым значком, в то время как обычные дескрипторы имеют белый, а глобальные – оранжевый (рис. 84).

Рис. 84. Список объектов с назначенным доступом

Без лишней необходимости использовать дескрипторы по пути не рекомендуется.

| 5.2. Мандатный доступ |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

Согласно мандатному принципу управления доступом, каждому объекту файловой системы можно присвоить метку конфиденциальности. Учетной записи пользователя также назначается уровень конфиденциальности, который определяет документы, с которыми он может работать.

В системе защиты Dallas Lock 8.0 метки конфиденциальности имеют номера от 0 до 7. Чем больше номер, тем выше уровень конфиденциальности. Если не указана никакая метка, то считается, что объект имеет метку 0 (ноль). Если метку конфиденциальности присвоить папке (диску), то все объекты, находящиеся в данной папке (диске), будут иметь ту же метку, за исключением тех случаев, когда им явно присвоены другие метки конфиденциальности.

Для удобства работы, меткам конфиденциальности можно присваивать имена. По умолчанию первым пяти уровням конфиденциальности (от 0 до 4) присвоены наименования:

0 (Открытые данные);

0 (Открытые данные);

1 (Конфиденциальные данные);

1 (Конфиденциальные данные);

2 (Персональные данные);

2 (Персональные данные);

3 (Секретные данные);

3 (Секретные данные);

4 (Совершенно секретные данные).

4 (Совершенно секретные данные).

Согласно данному присвоению меток мандатного доступа, пользователь, например, имеющий допуск уровня «Конфиденциальные данные», не может получить доступ к объекту, имеющего метку «Секретные данные». В то же время, пользователь с допуском уровня «Секретные данные», право доступа к объекту с меткой «Конфиденциальные данные» имеет, и так далее.

| 5.2.1. Переименование меток конфиденциальности |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

В системе защиты Dallas Lock 8.0 используется 7 меток (уровней) конфиденциальности. Имена этих меток можно сменить на другие, на работу системы защиты это никак не повлияет. Для системы защиты имеет значение только номер.

|

|

|

Для того чтобы переименовать метку конфиденциальности необходимо в оболочке администратора на основной вкладке верхнего меню «Параметры безопасности» выбрать категорию «Уровни доступа». Далее необходимо выделить уровень и с помощью главного или контекстного меню выбрать действие «Изменить» (рис. 85).

Рис. 85. Список уровней мандатного доступа

В появившемся окошке выбранного уровня мандатного доступа можно ввести новое наименование и для его сохранения нажать «OK».

| 5.2.2. Назначение меток конфиденциальности на объекты |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

Присвоить метку конфиденциальности объекту файловой системы можно с помощью окна свойств, вызвав его с помощью пункта контекстного меню объекта «Права доступа» и открыв вкладку «Мандатный доступ» (рис. 86).

Рис. 86. Назначение прав доступа на объект ФС

Для того чтобы назначить метку конфиденциальности на объект ФС необходимо:

1. Включить мандатный доступ, поставив флажок в поле «Мандатный доступ включен».

2. В выдающем списке поля «Метка» выбрать необходимый уровень.

3. По желанию заполнить поле «Основание».

4. Нажать «Применить» и «ОК».

Если мандатный доступ назначается на папку, то включение механизма разделяемых папок (флажок в поле «Папка является разделяемой») определит для этой папки особый статус (см. ниже).

| 5.2.3. Механизм разделяемых папок |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

Пользователь может сохранять созданные файлы только в папках, которые имеют метку конфиденциальности равную его текущему уровню допуска.

Некоторым программам, например MS Office, требуется производить запись в свою системную папку под любым уровнем мандатного доступа, иначе программа работать не будет.

В системе защиты Dallas Lock 7.7 это решалось настройкой механизма процессов-исключений и механизма «папки для временных файлов». Но эти механизмы имели свои недостатки, например, процессы-исключения добавляли потенциальную возможность утечки информации, а объекты в папках для временных файлов удалялись в процессе завершения работы пользователя...

Для удобства, корректной и безопасной работы в системе защиты Dallas Lock 8.0 реализован особый механизм разделяемых папок.

Разделяемая папка - это папка, которая имеет одно конкретное расположение, но в зависимости от уровня под которым входит пользователь, он физически попадает в папку со своим уровнем конфиденциальности.

|

|

|

Таким образом, если некоторую папку пометить, как разделяемую, то в ней можно будет создавать любые файлы, независимо от текущего уровня конфиденциальности. И в процессе завершения сеанса работы все объекты в этой папке будут сохранены.

Для того что бы пометить папку как разделяемую, нужно в контекстном меню «Права доступа» данной папки выбрать вкладку «Мандатный доступ», включить мандатный доступ и поставить флажок в поле «Папка является разделяемой» (рис. 87), нажать «Применить» и «OK».

Рис. 87. Включение механизма разделяемой папки

Устанавливать мандатный уровень не требуется. В некоторых случаях, если необходимо разделить папку в профиле пользователя, то лучше сделать это, войдя в ОС под учетной записью суперадминистратора.

| Внимание!Следует учесть, что создание разделяемых папок требует фактического копирования этих папок в 8-ми экземплярах, поэтому не рекомендуется создавать их с большим объемом данных. |

Удалить или переименовать папку, которая помечена как разделяемая невозможно. Попытка ее удаления или переименования без снятия свойства разделяемости не будет завершена, и выведется предупреждение.

Чтобы удалить или переименовать такую папку, необходимо отключить свойство разделяемости папки в параметрах доступа. После снятия соответствующего флажка и нажатия кнопки «Применить» появится сообщение о том, что после подтверждения операции все конфиденциальные данные (не только те, что видны на данном мандатном уровне) будут удалены. Только после этого папку можно удалить или переименовать.

| Примечание. Включение свойства разделяемости на диск C невозможно. При включении данного механизма на другой жесткий диск может появляться сообщение о поврежденной Корзине, но на работу системы защиты или ОС это не влияет. |

| 5.2.4. Уровни доступа пользователей |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

При создании учетной записи для каждого пользователя также устанавливается уровень конфиденциальности (мандатная метка) от 0 до 7.

Пользователи, имеющие уровень конфиденциальности 0, имеют доступ только к объектам ФС, имеющим метку конфиденциальности 0. Пользователи, имеющие уровень конфиденциальности 1, имеют доступ только к объектам ФС, имеющим метки конфиденциальности 0 и 1. Имеющие уровень конфиденциальности 2 – только к объектам с метками 0, 1, 2. И так далее. Пользователи уровня 7 имеют доступ ко всем объектам.

Назначать категорию конфиденциальности дискам и каталогам, а также устанавливать для пользователей уровень допуска к конфиденциальной информации может только тот пользователь компьютера, который наделен соответствующими полномочиями на администрирование системы защиты.

| Примечание. Первый вход на защищенный компьютер под учетной записью пользователя, которому назначен уровень конфиденциальности, необходимо произвести под нулевым уровнем («открытые данные»). При этом входе в системной папке ОС формируется профиль пользователя, необходимый для корректной работы в последующем под другими уровнями. |

| 5.2.5. Текущий уровень доступа пользователя |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

При входе в ОС пользователь может выбрать уровень доступа, не превышающий установленный для него уровень конфиденциальности. Например, если пользователь имеет уровень конфиденциальности 5, то он может войти в систему с уровнями 0, 1, 2, 3, 4 или 5. Если пользователь выберет уровень доступа, превышающий собственный уровень конфиденциальности, то система защиты выдаст сообщение об ошибке «Мандатный уровень указан неверно». Уровень, с которым пользователь вошел в систему называется «текущий уровень доступа».

Сменить текущий уровень мандатного доступа можно двумя способами:

1. Завершить текущий сеанс работы пользователя, и начать новый, выбрав при входе соответствующий уровень доступа.

2. Воспользоваться пунктом «Свойства пользователя» из контекстного меню значка блокировки на панели задач BlockIcon (рис. 88).

Рис. 88. Контекстное меню значка блокировки

Смена уровня возможна в появившемся окне свойств текущего пользователя в поле выбора уровня доступа (рис. 89).

Рис. 89. Выбор уровня доступа в дополнительном окне значка блокировки

Чтобы поднять текущий уровень, необходимо нажать кнопки «Переключить» и «ОК», - уровень доступа изменится на следующий. Следует внимательно использовать данную функцию. С помощью данного окна можно поднять уровень конфиденциальности, но опустить нельзя. Опустить текущий уровень доступа можно, только начав новый сеанс работы.

| Примечание. Если уровень доступа повысить с помощью BlockIcon, то доступ к сетевым папкам или дискам с мандатной меткой будет запрещен. Для доступа необходимо или переподключить сетевые диски или выйти из системы и войти заново с необходимым уровнем конфиденциальности. |

| 5.2.6. Механизм разграничения доступа |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

Когда пользователь осуществляет попытку доступа к ресурсу ФС, система защиты определяет метку конфиденциальности данного ресурса. Затем эта метка сопоставляется с текущим уровнем допуска данного пользователя. Тут возможны следующие 3 ситуации:

| Условие | Результат |

| Метка конфиденциальности больше текущего уровня допуска | Доступ блокируется |

| Метка конфиденциальности равна текущему уровню допуска | Доступ разрешается |

| Метка конфиденциальности меньше текущего уровня допуска | Доступ разрешается, но только на чтение, попытки записи блокируются |

| Внимание! Если включен режим удаления в корзину, то удаление объектов, имеющих метку конфиденциальности больше нуля, будет блокироваться (так как удаление в корзину фактически представляет собой операцию переноса). Для удаления таких объектов необходимо в свойствах корзины включить опцию «уничтожать файлы сразу после удаления, не помещая их в корзину» либо при удалении удерживать клавишу «Shift». Объекты с меткой ноль могут быть удалены в корзину (в этом случае файл не удаляется, а переносится в корзину) |

| 5.2.7. Служебный пользователь |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

На защищенном СЗИ НСД компьютере одновременный вход нескольких интерактивных пользователей с различными уровнями мандатного доступа по умолчанию разрешен.

С помощью соответствующей политики в параметрах входа[11] можно включить запрет на одновременную работу нескольких интерактивных пользователей, зашедших под разными уровнями.

Некоторые приложения при установке создают свои учетные записи пользователей, и при загрузке операционной системы осуществляется автоматический вход данных пользователей для того, чтобы приложения могли работать. Например, при использовании программы VipNet или VMWare. В списке сессий на вкладке «Учетные записи» будет присутствовать запись об интерактивной сессии данного пользователя.

По умолчанию для данных учетных записей уровень мандатного доступа определен как «Открытые данные». И если политиками безопасности предприятия определено, что одновременный вход пользователей с различными мандатными уровнями запрещен (включен запрет в политике «Вход: запрет одновременной работы пользователей с различными уровнями конфиденциальности»), то для корректной работы ПО на данном ПК необходимо поставить особую метку для учетной записи данного пользователя ‑ «Служебный пользователь».

Рис. 90. Включение параметра «Служебный пользователь»

Если пометить учетную запись как «Служебный пользователь», то для неё не будут действовать ограничения на вход с различными уровнями мандатного доступа.

| 5.2.8. Пример настройки мандатного доступа по сети |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

Допустим, имеется защищенный системой Dallas Lock 8.0 компьютер, на котором расположена папка, открытая на удаленный доступ (\\имя_сетевого_ресурcа\Secretno). И имеется также несколько клиентских рабочих станций, работающих с этой папкой.

Для работы в мандатном режиме необходимо на сетевом ресурсе назначить необходимую метку конфиденциальности на данную папку Secretno (рис. 91) и на клиенте для сетевой папки (сетевого диска) \\имя_сетевого_ресурcа\Secretno назначить такую же метку конфиденциальности (рис. 92).

Рис. 91. Пример настроенной папки на сетевом ресурсе для мандатного доступа

Рис. 92. Пример настроенной сетевой папки для мандатного доступа на клиенте

На рис. 92 папке \\SECURITYS\Secretno присвоен уровень доступа «Секретно». Проверка происходит по строке, и поэтому, если будут назначены права, используя путь с IP-адресом, то для пути с использованием имени эти права работать не будут, необходимо дополнительно назначить мандатный доступ на данную папку, открыв ее по IP‑адресу ПК (рис. 93). И наоборот.

Рис. 93. Сетевая папка на клиенте с настроенным мандатным доступом через IP ПК

5.3. Настройка мандатного доступа

для корректной работы пользователя с ПО

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

В мандатном режиме доступа для корректной работы пользователей с установленным программным обеспечением требуются определенные настройки в Dallas Lock 8.0-C.

Настроить мандатный доступ для работы с ПО пользователю можно либо стандартным способом: с помощью механизма разделяемых папок, либо воспользовавшись автоматической настройкой с помощью специальной утилиты.

| 5.3.1. Настройка с помощью механизма разделяемых папок |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

Для того чтобы настроить мандатный доступ с помощью механизма разделяемых папок для корректной работы с программой пользователю, имеющему определенный уровень конфиденциальности, необходимо:

1. Определить уровень конфиденциальности для учетной записи пользователя.

2. Включить полный аудит отказов для параметров по умолчанию (вкладка «Контроль доступа» => «Глобальные» => «Параметры по умолчанию»).

3. Включить «мягкий» режим контроля доступа (кнопка  основного меню).

основного меню).

4. Перезагрузить компьютер.

5. Зайти под учетной записью выбранного пользователя под его уровнем конфиденциальности.

6. Запустить необходимые приложения (например, MS Office Word или Excel) и выполнить необходимые операции.

7. Перезапустить ОС и зайти под учетной записью администратора безопасности.

8. В оболочке администратора открыть «Журнал доступа к ресурсам» (вкладка «Журналы»). В нем настроить и применить фильтр для просмотра отказов доступа необходимого пользователя (рис. 94):

Рис. 94. Фильтр записей журнала доступа к ресурсам пользователя

9. Определить системную папку, из которой запускаются необходимые для пользователя приложения, и на данную папку назначить метку разделяемости (рис. 95).

Рис. 95. Записи журнала доступа для определения разделяемой папки

10. Мягкий режим следует отключить.

| 5.3.2. Настройка с помощью утилиты и шаблонов |

|

Данный функционал доступен только для Dallas Lock 8.0 редакции «С».

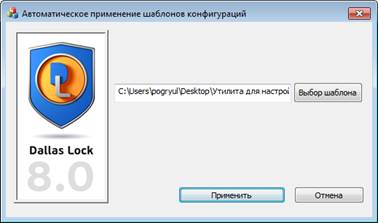

В автоматическом режиме настройка мандатного доступа для корректной работы пользователей с установленным ПО представляет собой применение определенного шаблона мандатного доступа с помощью утилиты LoadConfigUtil.exe.

| Перед применением шаблона мандатного доступа следует сохранить конфигурацию клиентской части (подробнее в разделе «Сохранение конфигурации»). |

Настройка мандатного доступа для пользователя при работе с необходимым ПО включает в себя следующие шаги:

1. Предварительно в системе защиты следует зарегистрировать пользователя, которому в свойствах учетной записи назначается уровень конфиденциальности (мандатная метка). Первый вход на защищенный ПК под этой учетной записью необходимо произвести под нулевым уровнем («открытые данные»). При этом входе в системной папке ОС формируется профиль пользователя, который требуется для корректной работы в последующем под другими уровнями.

2. Необходимо распаковать архив и запустить утилиту LoadConfigUtil.exe от имени администратора (рис. 96).

Рис. 96. Общий вид утилиты LoadConfigUtil после запуска

3. В появившемся окне нажать «Выбрать шаблон». В окне проводника следует выбрать заранее подготовленный шаблон с названием необходимой программы и той операционной системы, на которой настраивается мандатный доступ. Шаблоны располагаются в архивном файле с утилитой.

4. После нажатия «Применить» появится окно со списком учетных записей, профили которых созданы в ОС. В данном окне флажком следует отметить тех пользователей, для работы которых настраивается мандатный доступ. После нажатия «OK» настройки будут применены.

5. По окончании процесса на экране появится отчет о примененной конфигурации. Данный отчет рекомендуется сохранить.

В оболочке администратора на вкладке «Контроль доступа» в категории «Мандатный доступ» в списке настроенных ресурсов появятся записи о новых конфигурациях.

Отменить настройки, сформированные утилитой по настройке мандатного доступа для пользователя, можно:

1. Применением сохраненного перед настройкой файла конфигурации.

2. Возвратом к настройкам по умолчанию (в этом случае будут обновлены и удалены и другие настройки параметров).

3. Сняв свойство разделяемости, и отключив мандатный доступ для ресурсов, на которые они были назначены в процессе применения шаблона. Определить данные ресурсы можно с помощью сохраненного отчета.

|

|

|