|

Задания для самостоятельной работы.

|

|

|

|

1 Настройте брандмауэр на работу с Веб-сервером (НТТР), FTP-сервером и зафиксируйте соответствующее окно для отчета.

2 Включите журнал безопасности.

3 После выполнения задания 1 и 2 подключитесь к Интернету и посетите любой веб-сервер.

4 Завершите работу в Интернете и просмотрите журнал безопасности.

5 Зафиксируйте записи журнала безопасности для отчета.

Контрольные вопросы

1 Что такое брандмауэр?

2 Какие бывают брандмауэры?

3 Что фиксирует журнал безопасности брандмауэра?

Практическая работа 10

Создание VPN-подключения средствами Windows 2000 (ХР)

Краткие теоретические сведения

Технология виртуальных частных сетей (VPN – Virtual Private Network) является одним из эффективных механизмов обеспечения информационной безопасности при передаче данных в распределенных вычислительных сетях.

Виртуальные частные сети являются комбинацией нескольких самостоятельных сервисов (механизмов) безопасности: шифрования, экранирования и туннелирования.

Задание: Создать VPN-подключение и выполнить его настройку.

Алгоритм выполнения работы.

А) Создание VPN-подключения.

1 Откройте компонент Сетевые подключения.

2 Для этого выберите последовательно Пуск – Панель управления – Сетевые подключения.

3 Выберите пункт Создание нового подключения и нажмите кнопку Далее.

4 В зависимости от операционной системы выполните следующие действия:

Ø для Windows ХР – в открывшемся окне выберите пункт Подключить к сети на рабочем месте (рисунок 1, только для ХР) и нажмите Далее. После этого выберите Подключение к виртуальной частной сети (рисунок 2) и нажмите Далее.

Ø для Windows 2000 – в открывшемся окне выберите пункт Подключение к виртуальной частной сети через Интернет и нажмите Далее.

|

|

|

5 Введите имя подключения и перейдите к следующему шагу командой Далее.

6 Если перед установкой «туннельного доступа» требуется подключение к провайдеру услуг Интернета, то выберите (рисунок 3) Набрать номер для следующего предварительного подключения и, выбрав нужное подключение, нажмите Далее. В противном случае, выберите Не набирать номер для предварительного подключения и нажмите Далее.

7 Введите имя узла (сети) или его IP-адрес, к которому идет подключение.

Рисунок 1

Рисунок 2

Рисунок 3

8 Завершите работу Мастера сетевых подключений.

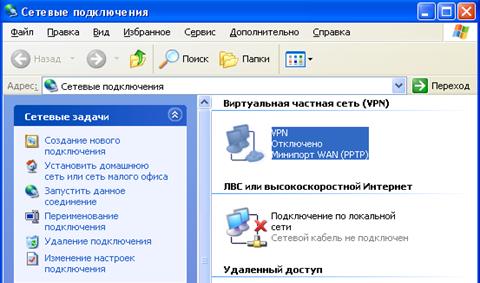

9 В результате в папке Подключения появится новое подключение (рисунок 4).

Рисунок 4

10 Для настройки параметров подключения выделите подключение VPN и вызовите его свойства из контекстного меню (нажатие правой клавиши мыши).

11 Рассмотрите все имеющиеся параметры VPN-подключения (рисунок 5) и при необходимости воспользуйтесь соответствующими разделами справки.

Рисунок 5

Задания для самостоятельной работы

Создайте VPN-подключение к узлу с адресом 122.122.122.122 и зафиксируйте окно его свойств (Print Screen) на закладке Общие (как показано на рисунке 5) в качестве отчета.

Контрольные вопросы

1. Какие механизмы безопасности используются при реализации VPN-подключения?

2. Что такое «туннель» и в чем состоит принцип «туннелирования»?

3. В чем заключаются защитные функции виртуальных частных сетей?

ЗАКЛЮЧЕНИЕ

Проблема обеспечения информационной безопасности широка и многогранна. За внешней тривиальностью, заключающейся в обеспечении трех составляющих информационной безопасности (доступности, целостности и конфиденциальности информации) скрывается значительный перечень мероприятий: от общих решений, принимаемых в интересах всего общества и государства, до частных решений применительно к отдельному носителю информации.

|

|

|

На сегодняшний день в нашей стране в целом сформирована единая политика в сфере обеспечения информационной безопасности. Для этого принят целый ряд основополагающих законов, также разработаны ключевые оценочные стандарты средств автоматизированной обработки, хранения, отображения и обмена информацией.

Опыт ведущих развитых стран показывает, что по мере все большей автоматизации и информатизации общественной жизни проблема информационной безопасности будет все больше обостряться.

Наличие проблем с обеспечением защищенности информации и поддерживающей ее инфраструктуры на сегодняшний день сдерживает развитие таких перспективных экономических направлений как электронная коммерция, электронный бизнес, безбумажный документооборот и др., которые могут реально повысить эффективность функционирования целых отраслей производства и сферы сервисных услуг.

В нашей стране все более востребованными становятся услуги специалистов, занимающихся вопросами защиты информации. На этом фоне появляются крупные компании, оказывающие подобные услуги, разрабатывающие специализированные аппаратно-программные комплексы защиты информации, что дополнительно подтверждает актуальность проблемы обеспечения информационной безопасности.

В связи с этим можно отметить, что современный человек хоть как-то связанный с информационными технологиями и средствами автоматизации обработки информации должен представлять основные источники и угрозы информационной безопасности, а самое главное должен знать основные приемы безопасной работы. Именно с этой точки зрения излагался материал данного учебника. Пользователи, у которых данный материал вызвал дополнительный интерес, могут воспользоваться литературой, приведенной в конце каждого раздела. Наиболее актуальную информацию по проблеме обеспечения информационной безопасности можно найти в периодических изданиях, а также в глобальной сети Интернет.

Если изучение учебника сформировало у читателей устойчивое представление о проблеме обеспечения информационной безопасности, источниках и причинах нарушений, а также способах защиты, то автор будет считать свою задачу в значительной степени достигнутой.

|

|

|

СЛОВАРЬ ТЕРМИНОВ

Информационная безопасность - это защищенность информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести ущерб владельцам или пользователям информации.

Защита информации – это деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Доступность – это гарантия получения требуемой информации или информационной услуги пользователем за определенное время.

Целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений.

Конфиденциальность – гарантия доступности конкретной информации только тому кругу лиц, для кого она предназначена.

Государственная тайна - защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации.

Система защиты государственной тайны - совокупность органов защиты государственной тайны, используемых ими средств и методов защиты сведений, составляющих государственную тайну, и их носителей, а также мероприятий, проводимых в этих целях.

Средства защиты информации - технические, криптографические, программные и другие средства, предназначенные для защиты сведений, составляющих государственную тайну, средства, в которых они реализованы, а также средства контроля эффективности защиты информации.

Политика безопасности – это комплекс предупредительных мер по обеспечению информационной безопасности организации. Политика безопасности включает правила, процедуры и руководящие принципы в области безопасности, которыми руководствуется организация в своей деятельности.

|

|

|

Угроза «информационной безопасности» – это потенциальная возможность нарушения режима информационной безопасности. Преднамеренная реализация угрозы называется атакой на информационную систему.

Программный вирус – это исполняемый или интерпретируемый программный код, обладающий свойством несанкционированного распространения и самовоспроизведения в автоматизированных системах или телекоммуникационных сетях с целью изменить или уничтожить программное обеспечение и/или данные, хранящиеся в автоматизированных системах.

Удаленная угроза – потенциально возможное информационное разрушающее воздействие на распределенную вычислительную сеть, осуществляемая программно по каналам связи.

Идентификация - присвоение субъектам и объектам доступа личного идентификатора и сравнение его с заданным.

Аутентификация (установление подлинности) - проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности.

Электронная цифровая подпись - представляет собой относительно небольшое количество дополнительной аутентифицирующей информации, передаваемой вместе с подписываемым текстом.

Аудит - это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (например, раз в день).

Активный аудит - оперативный аудит с автоматическим реагированием на выявленные нештатные ситуации.

Межсетевой экран (брандмауэр, firewall) – это программная или программно-аппаратная система, которая контролирует информационные потоки, поступающие в информационную систему и/или выходящие из нее, также обеспечивает защиту информационной системы посредством фильтрации информации. Фильтрация информации состоит в анализе информации по совокупности критериев и принятии решения о ее приеме и/или передаче.

ВАРИАНТЫ ТЕСТОВЫХ КОНТРОЛЬНЫХ ЗАДАНИЙ

Вариант №1

1. Информационная безопасность характеризует защищенность:

· Пользователя информационной системы;

· Информации и поддерживающей ее инфраструктуры;

· Источника информации;

· Носителя информации.

2. Что из перечисленного является составляющей информационной безопасности?

· Нарушение целостности информации;

· Проверка прав доступа к информации;

· Доступность информации;

· Выявление нарушителей.

3. Конфиденциальность информации гарантирует:

· Доступность информации кругу лиц, для кого она предназначена;

· Защищенность информации от потери;

· Защищенность информации от фальсификации;

|

|

|

· Доступность информации только автору.

4. Сколько уровней формирования режима информационной безопасности?

· Три;

· Четыре;

· Два;

· Пять.

5. Какой из перечисленных уровней не относится к уровням формирования режима информационной безопасности?

· Законодательно-правовой;

· Информационный;

· Административный (организационный);

· Программно-технический.

· Четыре подуровня.

6. Средства защиты информации, какого из уровней формирования режима информационной безопасности связаны непосредственно с защищаемой информацией?

· Законодательно-правовой;

· Информационный;

· Административный (организационный);

· Программно-технический.

7. Основополагающим документом по информационной безопасности в РФ является:

· Конституция РФ;

· Уголовный Кодекс;

· Закон о средствах массовой информации;

· Закон о информационной безопасности.

8. Сколько категорий государственных информационных ресурсов определяет Закон «Об информации, информатизации и защите информации»?

· Три;

· Четыре;

· Два;

· Пять.

9. Неправомерный доступ к компьютерной информации наказывается штрафом:

· От пяти до двадцати минимальных размеров оплаты труда;

· От двухсот до пятисот минимальных размеров оплаты труда;

· От ста пятидесяти до двухсот минимальных размеров оплаты труда;

· До трехсот минимальных размеров оплаты труда.

10. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети наказывается ограничением свободы на срок:

· До года;

· До двух лет;

· До пяти лет;

· До трех месяцев.

11. Подберите слово к данному определению:

__________ - это защищенность информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести ущерб владельцам или пользователям информации.

· Компьютерная безопасность;

· Информационная безопасность;

· Защита информации;

· Защита государственной тайны.

12. Что из перечисленного является задачей информационной безопасности?

· устранение неисправностей аппаратных средств;

· устранение последствий стихийных бедствий;

· защита технических и программных средств информатизации от

ошибочных действий персонала;

· восстановление линий связи.

13. Выберите правильную иерархию пространства требований в «Общих критериях»:

· класс-семейство-компонент-элемент;

· элемент-класс-семейство-компонент;

· компонент-семейство--класс-элемент;

· семейство-компонент-класс-элемент;

14. Что не относится к механизмам безопасности в соответствии с X.800?

· Шифрование;

· Электронная цифровая подпись;

· Механизм управления доступом;

· Механизм подотчетности.

15. Сколько классов СВТ по уровню защищенности от НСД к информации определено в руководящем документе Гостехкомиссии «СВТ. Защита от НСД к информации. Показатели защищенности от НСД к информации»?

· Три;

· Семь;

· Пять;

· Четыре.

16. Подберите слово к данному определению

__________ - комплекс предупредительных мер по обеспечению информационной безопасности организации.

· Информационная политика;

· Политика безопасности;

· Информационная безопасность;

· Защита информации.

17. Что не рассматривается в политике безопасности?

· Требуемый уровень защиты данных;

· Роли субъектов информационных отношений;

· Анализ рисков;

· Защищенность механизмов безопасности.

18. Подберите слово к данному определению:

__________ это исполняемый или интерпретируемый программный код, обладающий свойством несанкционированного распространения и самовоспроизведения в автоматизированных системах или телекоммуникационных сетях с целью изменить или уничтожить программное обеспечение и/или данные, хранящиеся в автоматизированных системах.

· Троянская программа;

· Компьютерный вирус;

· Программный вирус;

· Вирус;

19. Основная особенность компьютерных вирусов заключается:

· в возможности их самопроизвольного внедрения в различные объекты

операционной системы;

· в возможности нарушения информационной безопасности;

· в возможности заражения окружающих;

· в их постоянном существовании.

20. По особенностям алгоритма работы вирусы бывают

· Резидентные и стелс-вирусы;

· Полиморфик-генераторы и загрузочные вирусы;

· Макро-вирусы и логические бомбы;

· Утилиты скрытого администрирования;

21. «Маски» вирусов используются:

· Для поиска известных вирусов;

· Для создания известных вирусов;

· Для уничтожения известных вирусов;

· Для размножения вирусов.

22. Подберите слово к данному определению:

__________ это достаточно труднообнаружимые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода.

· Полиморфик-вирусы;

· Стелс-вирусы;

· Макро-вирусы;

· Конструкторы вирусов;

23. Угроза перехвата данных может привести:

· К нарушению доступности данных;

· К нарушению доступности и целостности данных;

· К нарушению целостности данных;

· К нарушению конфиденциальности данных.

24. Идентификация и аутентификации применяются:

· Для повышения физической защиты информационной системы;

· Для ограничения доступа случайных и незаконных субъектов к информационной системе;

· Для защиты от компьютерных вирусов;

· Для обеспечения целостности данных.

25. Подберите слово к данному определению

__________– присвоение субъектам и объектам доступа личного идентификатора и сравнение его с заданным.

· Аутентификация;

· Идентификация;

· Аутентичность;

· Конфиденциальность.

26. Подберите слово к данному определению

__________– проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности.

· Аутентификация;

· Идентификация;

· Целостность;

· Конфиденциальность.

27. Что из перечисленного не является идентификатором при аутентификации?

· Пароль;

· Особенности поведения пользователя;

· Персональный идентификатор;

· Секретный ключ.

28. Постоянные пароли относятся к:

· Статической аутентификации;

· Временной аутентификации;

· Устойчивой аутентификации;

· Постоянной аутентификации.

29. Подберите слово к данному определению:

__________– представляет собой относительно небольшое количество дополнительной аутентифицирующей информации, передаваемой вместе с подписываемым текстом.

· Закрытый ключ шифрования;

· Электронная цифровая подпись;

· Вирусная маска;

· Открытый ключ шифрования.

30. К какому из перечисленных методов управления доступом относится определение?

__________– основано на сопоставлении меток конфиденциальности информации, содержащейся в объектах и официального разрешения субъекта к информации соответствующего уровня конфиденциальности.

· Мандатное управление доступом;

· Принудительное управление доступом;

· Дискретное управление доступом;

· Статистическое управление доступом.

Вариант №2

1. Что из перечисленного является составляющей информационной безопасности?

· Целостность информации;

· Несанкционированный доступ к информации;

· Санкционированный доступ к информации;

· Антивирусная защита.

2. Доступность информации гарантирует:

· Неизменность информации в любое время;

· Получение требуемой информации за определенное время;

· Получение требуемой информации за неопределенное время;

· Защищенность информации от возможных угроз.

3. На каком из уровней формирования режима информационной безопасности разрабатывается политика безопасности?

· Информационный;

· Административный (организационный);

· Законодательно-правовой;

· Программно-технический.

4. Программно-технический уровень формирования режима информационной безопасности включает:

· Три подуровня;

· Два подуровня;

· Шесть подуровней.

5. Неправомерный доступ к компьютерной информации наказывается лишением свободы:

· До пяти лет;

· До трех лет;

· До года;

· До двух лет.

6. Создание, использование и распространение вредоносных программ для ЭВМ наказывается:

· Лишением свободы до года;

· Штрафом до двадцати минимальных размеров оплаты труда;

· Лишением свободы до трех лет и штрафом от двухсот до пятисот

минимальных размеров оплаты труда;

· Исправительными работами до пяти лет;

7. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети наказывается:

· Штрафом до ста минимальных размеров оплаты труда;

· Ограничением свободы;

· Лишением свободы;

· Штрафом до пятисот минимальных размеров оплаты труда.

8. Наиболее общую, «предметную» группировку требований в «Общих критериях» определяет:

· Класс требований;

· Элемент требований;

· Компонент требований;

· Семейство требований.

9. Какой документ определяет сервисы безопасности для вычислительных сетей?

· «Оранжевая» книга;

· Рекомендации X.800;

· Рекомендации X.200;

· Рекомендации X.450.

10. Сколько классов автоматизированных систем, подлежащих защите от несанкционированного доступа к информации определено в руководящем документе Гостехкомиссии «АС. Защита от НСД к информации. Классификация АС и требования по защите информации»?

· Девять;

· Семь;

· Пять;

· Двенадцать.

11. Что не является содержанием административного уровня формирования режима информационной безопасности?

· Разработка политики безопасности;

· Проведение анализа угроз и расчета рисков;

· Выбор механизмов обеспечения информационной безопасности.

· Внедрение механизмов безопасности.

12. Подберите слово к данному определению

_____________________– это потенциальная возможность нарушения режима информационной безопасности.

· Несанкционированный доступ к информации;

· Просмотр конфиденциальной информации;

· Угроза «информационной безопасности»;

· Фальсификация информации.

13. Что не является причиной случайных воздействий на информационную систему?

· Отказы и сбои аппаратуры;

· Ошибки персонала;

· Помехи в линиях связи из-за воздействий внешней среды;

· Подбор пароля.

14. Что является самым эффективным при борьбе с непреднамеренными случайными ошибками?

· Определение степени ответственности за ошибки;

· Резервирование аппаратуры;

· Максимальная автоматизация и строгий контроль;

· Контроль действий пользователя.

15. Какая организация в РФ разрабатывает стандарты и руководящие документы, направленные на обеспечение информационной безопасности?

· Гостехкомиссия;

· Гостехнадзор;

· Государственная Дума;

· Гостехконтроль.

16. Что из перечисленного не относится к вредоносным программам?

· логическая бомба;

· «троянский конь»;

· макро-вирус;

· конструкторы вирусов;

17. Какой из вирусов при инфицировании компьютера оставляет в оперативной памяти свою часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них?

· Нерезидентный вирус;

· Файловый вирус;

· Резидентный вирус;

· Загрузочный вирус.

18. Что из перечисленного не относится к вредоносным программам?

· файловый вирус;

· логическая бомба;

· «троянский конь»;

· конструкторы вирусов;

19. Главной функцией полиморфик-генератора является:

· Поиск новых вирусов;

· Удаление антивирусной программы;

· Шифрование тела вируса;

· Размножение вируса.

20. Подберите слово к данному определению

__________– потенциально возможное информационное разрушающее воздействие на распределенную вычислительную сеть, осуществляемая программно по каналам связи.

· Перехват данных;

· Удаленная угроза;

· Угроза информационной безопасности;

· Программный вирус;

21. Для повышения защищенности вычислительных сетей при установлении виртуального соединения наиболее надежно:

· Повысить уровень физической защиты линий связи;

· Использовать криптоалгоритмы с открытым ключом;

· Выбрать оптимальный канал передачи данных;

· Использовать межсетевой экран.

22. Что из перечисленного не является идентификатором при аутентификации?

· Пароль;

· Секретный ключ;

· Персональный идентификатор;

· Отпечатки пальцев.

23. Что из перечисленного не относится к категориям аутентификации?

· Статическая аутентификация;

· Временная аутентификация;

· Устойчивая аутентификация;

· Постоянная аутентификация.

24. Что из перечисленного не входит в криптосистему?

· Алгоритм шифрования;

· Набор ключей, используемых для шифрования;

· Полиморфик генератор;

· Система управления ключами.

25. Что не является задачей криптосистемы?

· Обеспечение конфиденциальности;

· Регистрация и аудит нарушений;

· Обеспечение целостности данных;

· Аутентификация данных и их источников.

26. При асимметричном шифровании для шифрования и расшифровки используются?

· Два взаимосвязанных ключа;

· Один открытый ключ;

· Один закрытый ключ;

· Два открытых ключа.

27. Для контроля целостности передаваемых по сетям данных используется:

· Аутентификация данных;

· Электронная цифровая подпись;

· Аудит событий;

· Межсетевое экранирование.

28. Какой вид разграничения доступа определен в документах Гостехкомиссии РФ?

· Принудительное управление доступом;

· Дискретное управление доступом;

· Произвольное управление доступом;

· Статистическое управление доступом.

29. Подберите слово к данному определению:

__________– это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (например, раз в день).

· Аудит;

· Аутентификация;

· Регистрация;

· Идентификация.

30. Какой механизм безопасности является сильным психологическим средством?

· VPN;

· Аутентификация;

· Идентификация;

· Регистрация и аудит.

Вариант №3

1. Целостность информации гарантирует:

· Существование информации в исходном виде;

· Принадлежность информации автору;

· Доступ информации определенному кругу пользователей;

· Защищенность информации от несанкционированного доступа.

2. Какой из уровней формирования режима информационной безопасности включает комплекс мероприятий, реализующих практические механизмы защиты информации?

· Законодательно-правовой;

· Информационный;

· Административный (организационный);

· Программно-технический.

3. Какой из уровней формирования режима информационной безопасности включает физический подуровень?

· Административный (организационный);

· Законодательно-правовой;

· Информационный;

· Программно-технический.

4. Создание, использование и распространение вредоносных программ для ЭВМ, повлекшее тяжкие последствия наказывается лишением свободы:

· До пяти лет;

· До шести лет;

· До семи лет;

· До четырех лет.

5. Минимальный набор требований в «Общих критериях» определяет:

· Класс требований;

· Элемент требований;

· Компонент требований;

· Семейство требований.

6. Сколько классов защищенности межсетевых экранов определено в руководящем документе Гостехкомиссии «СВТ. Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации»?

· Три;

· Семь;

· Пять;

· Шесть.

7. Что не является содержанием административного уровня формирования режима информационной безопасности?

· Разработка политики безопасности;

· Настройка механизмов безопасности;

· Проведение анализа угроз и расчета рисков;

· Выбор механизмов обеспечения информационной безопасности.

8. Аутентичность связана:

· С проверкой прав доступа;

· С доказательством авторства документа;

· С изменением авторства документа;

· С контролем целостности данных.

9. Что из перечисленного является компьютерным вирусом?

· полиморфик-генератор;

· утилита скрытого администрирования;

· макро-вирус;

· логическая бомба.

10. Какие вирусы заражают файлы-документы и электронные таблицы офисных приложений?

· Файловый вирус;

· Сетевой вирус;

· Макро-вирус;

· Загрузочный вирус.

11. Самошифрование и полиморфичность используются для:

· Саморазмножения вируса;

· Максимального усложнения процедуры обнаружения вируса;

· Расшифровки тел вируса;

· Для скрытия действий антивирусной программы.

12. Одним из наиболее эффективных способов борьбы с вирусами является:

· Использование антивирусного программного обеспечения;

· Профилактика компьютерных вирусов;

· Ограничение доступа пользователей к ЭВМ;

· Шифрование данных.

13. Какой вид антивирусных программ перехватывающие «вирусо-опасные» ситуации и сообщающает об этом пользователю?

· Иммунизатор;

· Блокировщик;

· Сканер;

· CRC-сканер.

14. Какой вид антивирусных программ основан на подсчете контрольных сумм для присутствующих на диске файлов/системных секторов?

· Иммунизатор;

· Блокировщик;

· Сканер;

· CRC-сканер.

15. Что из перечисленного не является причиной успешной реализации удаленных угроз в вычислительных сетях?

· Отсутствие выделенного канала связи между объектами вычислительной сети;

· Взаимодействие объектов без установления виртуального канала;

· Отсутствие в распределенных вычислительных сетях криптозащиты сообщений;

· Взаимодействие объектов с установлением виртуального канала.

16. Что из перечисленного не является идентификатором при идентификации?

· Голос;

· Рисунок радужной оболочки глаза;

· Персональный идентификатор;

· Отпечатки пальцев.

17. Какая категория аутентификация использует динамические данные аутентификации, меняющиеся с каждым сеансом работы?

· Статическая аутентификация;

· Временная аутентификация;

· Устойчивая аутентификация;

· Постоянная аутентификация.

18. Какая категория аутентификация защищает данные от несанкционированной модификации?

· Постоянная аутентификация;

· Временная аутентификация;

· Статическая аутентификация;

· Устойчивая аутентификация.

19. Что не является задачей криптосистемы?

· Обеспечение конфиденциальности;

· Обеспечение целостности данных;

· Аутентификация данных и их источников;

· Межсетевое экранирование.

20. При симметричном шифровании для шифрования и расшифровки используются?

· Два ключа разной длины;

· Два разных по значению ключа;

· Один и тот же ключ;

· Два открытых ключа.

21. Что из перечисленного не является функцией управления криптографическими ключами?

· Генерация;

· Хранение;

· Распределение;

· Изучение.

22. Что из перечисленного не относится к разграничению доступа пользователей?

· Матрицы установления полномочий;

· Парольное разграничение доступа;

· Разграничение криптографических ключей;

· Разграничение доступа по спискам.

23. Какой вид разграничения доступа определен в документах Гостехкомиссии РФ?

· Эвристическое управление доступом;

· Мандатное управление доступом;

· Принудительное управление доступом;

· Статистическое управление доступом.

24. К какому из перечисленных методов управления доступом относится определение?

__________– представляет собой разграничение доступа между поименованными субъектами и поименованными объектами.

· Мандатное управление доступом;

· Дискретное управление доступом;

· Принудительное управление доступом;

· Статистическое управление доступом.

25. Какой из механизмов безопасности основан на подотчетности системы обеспечения безопасности?

· Аудит;

· Аутентификация;

· Регистрация;

· Шифрование.

26. Подберите слово к данному определению:

__________– это хронологически упорядоченная совокупность записей результатов деятельности субъектов системы, достаточная для восстановления, просмотра и анализа последовательности действий, окружающих или приводящих к выполнению операций, процедур или совершению событий при транзакции с целью контроля конечного результата.

· Матрица полномочий;

· Регистрационный журнал;

· Справочник безопасности;

· Журнал учета времени работы на ЭВМ.

27. Что из перечисленного относится к аудиту безопасности?

· Сбор информации о событиях;

· Хранение информации о событиях;

· Защита содержимого журнала регистрации;

· Анализ содержимого журнала регистрации.

28. Идентификация и аутентификации применяются:

· Для регистрации событий безопасности;

· Для выявления попыток несанкционированного доступа;

· Для обеспечения целостности данных;

· Для ограничения доступа случайных и незаконных субъектов информационной системы к ее объектам.

29. Подберите слово к данному определению:

__________ - программная или программно-аппаратная система, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее и обеспечивает защиту информационной системы посредством фильтрации информации.

· Межсетевой экран;

· Криптоалгоритм;

· Сервер удаленного доступа;

· Криптосистема.

30. Виртуальные частные сети включают следующие сервисы безопасности

· Экранирование и аудит;

· Шифрование и туннелирование;

· Регистрацию и контроль доступа;

· Шифрование и электронную цифровую подпись.

Таблица Соответствие вопросов и ответов тестовых заданий

| № вопроса | Номер правильного ответа | ||

| Вариант №1 | Вариант №2 | Вариант №3 | |

[1] Исторически первым оценочным стандартом, получившим широкое распространение и оказавшим огромное влияние на базу стандартизации в области информационной безопасности во многих странах, стал стандарт Министерства обороны США "Критерии оценки доверенных компьютерных систем". Данный труд, называемый чаще всего по цвету обложки "Оранжевой книгой", был впервые опубликован в августе 1983 года.

[2] «СЗИ НСД» – система защиты информации от несанкционированного доступа.

[3] Касперский Е. Компьютерное зловредство. – СПб: Питер, 2009.

[4] Касперский Е. Компьютерное зловредство. – СПб: Питер, 2009.

[5] http://www.securelist.com/ru/encyclopedia