|

Информационная безопасность

|

|

|

|

Основные понятия Unix / Windows

Linux

Linux

Linus is not Unix

Основные команды

pwd Выводит текущий путь;

ls Выводит список файлов и каталогов по порядку;

man Открытие справки

cd Переход в домашнюю директорию;

cd /home Переход в директорию /home;

touch /home/primer2 Создание пустого файла /home/primer2;

cat /home/primer2 Показать содержимое файла /home/primer2;

tail /var/log/messages Выводит конец файла. Удобно при работе с логами и большими файлами;

nano /home/primer2 Редактирование файла /home/primer2;

gedit /home/primer2 Вторая команда Linux для редактирования файла;

echo "Последняя строчка" | sudo tee -a /home/primer2 Добавление к концу файла "Последняя строчка" в файл /home/primer2;

cp /home/Mut@NT/primer.txt /home/primer.txt Копирует /home/Mut@NT/primer.tx в home/primer.txt;

ln -s /home/Mut@NT/primer.txt /home/primer Cоздает символическую ссылку /home/primer к файлу /home/Mut@NT/primer.txt;

mkdir /home/Mut@NT/shaman Создание директории с именем shaman;

rmdir /home/Mut@NT/shaman Удаление директории с именем shaman;

rm -rf /home/Mut@NT/shaman Удаление директории с вложенными фалами;

cp -la /dir1 /dir2 Копирование директорий;

mv /dir1 /dir2 Переименование директории;

du -sh /home/Mut@NT/ Выводит на экран размер заданной директории. Можно использовать для определения размера файлов;

locate primer Поиск всех файлов с именем primer;

g++./primer.cpp Компиляция файлов (для указания имени компилируемого файла используют “–o./primer “ т.е файл будет сохранен как prime в родительской директории)

gcc /home/Mut@NT/primer.cpp Компиляция файлов

mc Файловый менеджер

joe Текстовый редактор

Сtrl+D Выход из консоли

Вирусы

Компьютерный вирус – это специально написанная программа, способная самопроизвольно присоединяться к другим программам (заражать их), создавать свои копии и внедрять их в файлы, системные области компьютера и другие объединенные с ним компьютеры в целях нарушения нормальной работы программ, порчи файлов и каталогов, а также создания разных помех при работе на компьютере.

|

|

|

Вирусы делятся на компьютерные, серверные и мобильные вирусы.

Появление вирусов в компьютере определяется по следующим наблюдаемым признакам:

• уменьшение производительности работы компьютера;

• невозможность и замедление загрузки ОС;

• повышение числа файлов на диске;

• уменьшение объема свободной ОП;

• разрушение файловой структуры;

Основными путями заражения компьютеров вирусами обычно служат съемные носители и компьютерные сети. По тому, какой вид среды обитания имеют вирусы, их классифицируют на загрузочные, файловые, системные, сетевые и файлово – загрузочные (многофункциональные).

Загрузочные вирусы внедряются в загрузочный сектор диска или в сектор, который содержит программу загрузки системного диска.

Языки написания вирусов Assembler, Delphi, C, C++, Pascal, Basic и т.д.

Системные вирусы внедряются в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов.

Сетевые вирусы находятся в компьютерных сетях, а файлово-загрузочные – заражают загрузочные секторы дисков и файлы прикладных программ.

По пути заражения среды обитания вирусы разделяются на резидентные и нерезидентные.

Резидентные вирусы при заражении компьютера оставляют в ОП свою резидентную часть, которая после заражения перехватывает обращение ОС к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия, которые могут привести к выключению или перезагрузке компьютера. Нерезидентные вирусы не заражают ОП компьютера и проявляют активность ограниченное время.

Логическая бомба является программой, которая встраивается в большой программный комплекс. Она безвредна до наступления определенного события, после которого реализуется ее логический механизм.

|

|

|

Программы-мутанты, самовоспроизводясь, создают копии, явно отличающиеся от оригинала.

Вирусы-невидимки, или стелс-вирусы, перехватывают обращения ОС к пораженным файлам и секторам дисков и подставляют вместо себя незараженные объекты.

Макровирусы используют возможности макроязыков, которые встроены в офисные программы обработки данных (текстовые редакторы, электронные таблицы).

По степени воздействия на ресурсы компьютерных систем и сетей, или по деструктивным возможностям, выделяют безвредные, неопасные, опасные и разрушительные вирусы.

Безвредные вирусы не оказывают патологического влияния на работу компьютера. Неопасные вирусы не разрушают файлы, однако уменьшают свободную дисковую память, выводят на экран графические эффекты. Опасные вирусы часто вызывают значительные нарушения в работе компьютера. Разрушительные вирусы могут привести к стиранию информации, полному или частичному нарушению работы прикладных программ. Важно иметь в виду, что любой файл, способный к загрузке и выполнению кода программы, является потенциальным местом, где может помещаться вирус.

Троя́нская программа — вредоносная программа, распространяемая людьми.

Сетевой червь — разновидность вредоносной программы, самостоятельно распространяющейся через локальные и глобальные компьютерные сети.

Фи́шинг — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям путем подмены сайта на сайт, внешне неотличимый от настоящего.

Ботнет — это компьютерная сеть, состоящая из некоторого количества хостов, с запущенными ботами — автономным программным обеспечением.

Руткит — программа или набор программ для скрытия следов присутствия злоумышленника или вредоносной программы в системе.

Антивирусы

Антивирусы защищают ваш компьютер от вирусов и других вредоносных программ, например червей и троянов. Антивирусные программы нужно регулярно обновлять в интернете. Для получения обновлений надо подписаться на услугу обновления антивирусных баз производителя антивирусной программы. Перед подключением к сети Интернет необходимо запусткать антивирусную программу!

|

|

|

Основные задачи атнивирусов:

· Сканирование файлов и программ в режиме реального времени.

· Сканирование компьютера по требованию.

· Сканирование интернет-трафика.

· Сканирование электронной почты.

· Защита от атак враждебных веб-узлов.

· Восстановление поврежденных файлов (лечение).

Технологии обнаружения вирусов:

· Сигнатурный анализ — метод обнаружения вирусов, заключающийся в проверке наличия в файлах сигнатур вирусов.

· Антивирусная база — база данных, в которой хранятся сигнатуры вирусов.

· Эвристический анализ — технология, основанная на вероятностных алгоритмах, результатом работы которых является выявление подозрительных объектов.

· Поведенческий анализ — технология, в которой решение о характере проверяемого объекта принимается на основе анализа выполняемых им операций.

· Анализ контрольных сумм — это способ отслеживания изменений в объектах компьютерной системы.

Наиболее распространённые антивирусы:

· Антивирус Касперского

· Антивирус Dr.Web

· Антивирус NOD32

· Антивирус Panda

· Антивирус Avast

· Антивирус Norton

Локальные ВС

Сеть — группа компьютеров, соединенных другие другом с помощью специального оборудования, обеспечивающего обмен информацией между ними. Соединение между двумя компьютерами может быть непосредственным (двухточечное соединение) или с использованием дополнительных узлов связи.

Фидоне́т (коротко Фидо́) — международная любительская компьютерная сеть, построенная по технологии «из точки в точку».

Сеть «фидо» была создана в 1984 году Томом Дженнингсом — кристально-чистым геем, для переписки со своим напарником Джоном Мэдиллом.

Структура

Наименьший (и наиболее распространенный) статус пользователя в фидо — поинт, «точка». Формально, поинт даже не является членом сети. За исключением директа ни с какими другими фидошными системами («станциями») поинт напрямую не общается.

Нода, он же нод. Член фидошной сети. Может иметь линки с несколькими нодами, должен иметь хотя бы одного аплинка. Нод может держать поинтов, но не обязан этого делать. Для поинтов нод является боссом, если более обще — аплинком. Одной из священных обязанностей нода является «Держать ЗМХ». То есть один час в сутки, централизованно определенный для сети (так называемый Zone Mail Hour, ZMH), узел должен принимать входные модемные звонки и рутить почту, буде какая окажется.

|

|

|

Хаб — крупный нод. Вместе с другими хабами образует бекбон. Обычно охотно берет в линки нодов, но не дает поинтов.

Кроме договоренных обеими сторонами долгосрочных линков, в фидо есть возможность «позвонить» напрямую на любой узел сети — директ.

Глобальные ВС

Интернет:

1957 Первая компьютерная сеть была названа ARPANET.

1969 2 сентября Первый сервер ARPANET. Компьютер Honeywell DP-516 имел 24 Кб оперативной памяти.

1969 29 октября в 21:00 между двумя первыми узлами сети ARPANET, находящимися на расстоянии в 640 км провели сеанс связи. В первый раз удалось отправить всего три символа «LOG», после чего сеть перестала функционировать. В 22:30 систему вернули в рабочее состояние и передали LOGON (команда входа в систему). Именно эту дату можно считать днём рождения Интернета.

1971 Первая программа для отправки электронной почты по сети.

1983 Сеть ARPANET перешла с протокола NCP на TCP/IP, который успешно применяется до сих пор для объединения сетей.

1989 Знаменитый британский учёный Тим Бернерс-Ли разработал протокол HTTP, язык HTML и идентификаторы URI.

1991 Появление первого модема Dial-up.

1993 Появление знаменитого веб-браузера NCSA Mosaic.

Топологии сетей

Все компьютеры в локальной сети соединены линиями связи. Геометрическое расположение линий связи относительно узлов сети и физическое подключение узлов к сети называется физической топологией. В зависимости от топологии различают сети: шинной, кольцевой, звездной, иерархической и произвольной структуры.

Шинная топология

Каждый компьютер подключается к коаксиальному кабелю с помощью Т-разъема.

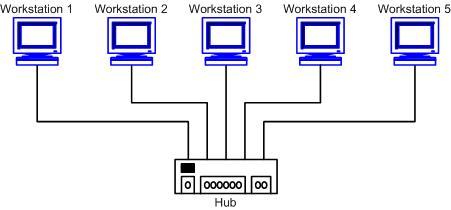

Топология типа “звезда”

В сети построенной по топологии типа “звезда” каждая рабочая станция подсоединяется кабелем (витой парой) к концентратору или хабу (hub). Концентратор обеспечивает параллельное соединение ПК и, таким образом, все компьютеры, подключенные к сети, могут общаться друг с другом.

Составные части ПК

1 — Монитор

2 — Материнская плата

3 — Центральный процессор

4 — Оперативная память

5 — Видеокарта.

6 — Блок питания

7 — Оптический привод

8 — Жёсткий диск

9 — Компьютерная мышь

10 — Клавиатура

11 — Корпус

Информационная безопасность

Процесс разработки ПО

Система контроля версий

Протоколы передачи данных

|

|

|

Стек протоколов TCP/IP — это два протокола нижнего уровня, являющиеся основой связи в сети Интернет. Протокол TCP (Transmission Control Protocol) разбивает передаваемую информацию на порции и нумерует все порции. С помощью протокола IP (Internet Protocol) все части передаются получателю. Далее с помощью протокола TCP проверяется, все ли части получены. При получении всех порций TCP располагает их в нужном порядке и собирает в единое целое.

Наиболее известные протоколы, используемые в сети Интернет:

· HTTP (Hyper Text Transfer Protocol) — это протокол передачи гипертекста. Протокол HTTP используется при пересылке Web-страниц с одного компьютера на другой.

· FTP (File Transfer Protocol) — это протокол передачи файлов со специального файлового сервера на компьютер пользователя. FTP дает возможность абоненту обмениваться двоичными и текстовыми файлами с любым компьютером сети. Установив связь с удаленным компьютером, пользователь может скопировать файл с удаленного компьютера на свой или скопировать файл со своего компьютера на удаленный.

· POP (Post Office Protocol) — это стандартный протокол почтового соединения. Серверы POP обрабатывают входящую почту, а протокол POP предназначен для обработки запросов на получение почты от клиентских почтовых программ.

· SMTP (Simple Mail Transfer Protocol) — протокол, который задает набор правил для передачи почты. Сервер SMTP возвращает либо подтверждение о приеме, либо сообщение об ошибке, либо запрашивает дополнительную информацию.

· uucp (Unix to Unix Copy Protocol) — это ныне устаревший, но все еще применяемый протокол передачи данных, в том числе для электронной почты. Этот протокол предполагает использование пакетного способа передачи информации, при котором сначала устанавливается соединение клиент-сервер и передается пакет данных, а затем автономно происходит его обработка, просмотр или подготовка писем.

· telnet — это протокол удаленного доступа. TELNET дает возможность абоненту работать на любой ЭВМ сети Интернет, как на своей собственной, то есть запускать программы, менять режим работы и так далее. На практике возможности лимитируются тем уровнем доступа, который задан администратором удаленной машины.

· DTN — протокол, предназначенный для обеспечения сверхдальней космической связи.

Канальный уровень

· Ethernet

· Token ring

· FDDI

· HDLC

· GVRP

· PPP, PPTP, L2TP

· ATM

· xDSL

Сетевой уровень

· ICMP

· IPv4, IPv6

· IPX

· ARP

Транспортный уровень

· SPX

· XOT

· ISODE

· DVMRP

· TCP

· UDP (Unreliable/User Datagram Protocol)

· SCTP

· RDP/RUDP (Reliable Data Protocol/Reliable User Datagram Protocol)

· RTCP

Сеансовый уровень

· SSL

· NetBIOS

Прикладной уровень

· binkp

· DHCP (в модели OSI располагают на транспортном уровне)

· FTP

· Finger

· DNS

· Gnutella

· Gopher

· HTTP

· HTTPS

· IMAP

· IRC

· XMPP

· LDAP

· NTP

· NNTP

· POP3

· RDP

· SSH

· SMTP

· Telnet

· SNMP

· SIP

· DMX-512

|

|

|