|

Классификация средств защиты информации

|

|

|

|

Классификация средств защиты информации

Защита от внешних и внутренних атак

• не могут обнаружить вирусы и атаки типа " отказ в обслуживании"

• не могут фильтровать данные по различным признакам

• защита лишь части трафика, например, направленного в удаленный филиал. Остальной трафик (например, к публичным Web-серверам) проходит через VPN-устройство без обработки

• нет защиты от действий пользователей, имеющих санкционированный доступ в корпоративную сеть

Системы обнаружения атак, СОА (intrusion detection systems, IDS)

• программный или программно-аппаратный комплекс, предназначенный для выявления и, по возможности, предупреждения, действий, угрожающих безопасности информационной системы

• СОА, СОКА, СОПКА

• Система обнаружения вторжений

• IDS, NIDS

• Сигнатуры атак описываются при помощи правил (rules)

• Набор правил требует обновления

• Доступно зарегистрированным пользователям

Классификация СОА

по методу обнаружения:

• системы сигнатурного анализа

• системы обнаружения аномалий;

по способу обработки данных:

• системы реального времени

• системы отложенной обработки;

по типу анализируемых данных:

• узловые (host-based)

• сетевые (network-based);

по конфигурации:

• компактные

• распределенные системы

СОА Snort

по методу обнаружения:

• система сигнатурного анализа

по способу обработки данных:

• система реального времени

по типу анализируемых данных:

• сетевая (network-based);

по конфигурации:

• Компактная

Сетевые атаки

сбор информации

· изучение сетевой топологии,

· определение типа и версии ОС атакуемого узла,

· доступных сетевых сервисов

|

|

|

выявление уязвимых мест атакуемой системы

· анализ наличия уязвимостей в ПО и его настройках

реализация выбранной атаки

· отправка сетевых пакетов на определенные сетевые службы

· SYN Flood, Teardrop, UDP Bomb, подбор паролей

Принципы криптографической защиты информации

Криптография представляет собой совокупность методов преобразования данных, направленных на то, чтобы сделать эти данные бесполезными для противника. Такие преобразования позволяют решить две главные проблемы защиты данных: проблему конфиденциальности (путем лишения противника возможности извлечь информацию из канала связи) и проблему целостности (путем лишения противника возможности изменить сообщение так, чтобы изменился его смысл, или ввести ложную информацию в канал связи).

Проблемы конфиденциальности и целостности информации тесно связаны между собой, поэтому методы решения одной из них.

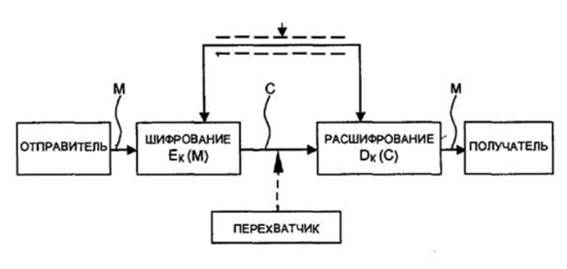

Обобщенная схема криптосистемы

Отправитель генерирует открытый текст исходного сообщения М, которое должно быть передано законному получателю по незащищенному каналу. За каналом следит перехватчик с целью перехватить и раскрыть передаваемое сообщение. Для того чтобы перехватчик не смог узнать содержание сообщения М, отправитель шифрует его с помощью обратимого преобразования Ек и получает шифртекст (или криптограмму) С=ЕК(М), который отправляет получателю.

Законный получатель, приняв шифртекст С, расшифровывает его с помощью обратного преобразования D=EK-1 и получает исходное сообщение в виде открытого текста М:

Dk(C) = EK-1 (Ek(M))=M.

Преобразование Ек выбирается из семейства криптографических преобразований, называемых криптоалгоритмами. Параметр, с помощью которого выбирается отдельное используемое преобразование, называется криптографическим ключом К. Криптосистема имеет разные варианты реализации: набор инструкций, аппаратные средства, комплекс программ компьютера, которые позволяют зашифровать открытый текст и расшифровать шифртекст различными способами, один из которых выбирается с помощью конкретного ключа К.

|

|

|

Говоря более формально, криптографическая система-это однопараметрическое семейство  обратимых преобразований

обратимых преобразований

Вообще говоря, преобразование шифрования может быть симметричным или асимметричным относительно преобразования расшифрования. Это важное свойство функции преобразования определяет два класса криптосистем:

· симметричные (одноключевые) криптосистемы:

· асимметричные (двухключевые) криптосистемы (с открытым ключом).

Обобщенная греема асимметричной криптосистемы с двумя разными ключами K1 и К2 показана на рис. В этой криптосистеме один из ключей является открытым, а другой - секретным.

1Обобщенная схема асимметричной криптосистемы с открытым ключом

|

|

|