|

Secure Shell как средство замены уязвимых сервисов TCP/IP 11 глава

|

|

|

|

TACACS+ также обеспечивает аутентификацию на основе сервера-посредника. Так, фирма Cisco поддерживает аутентификацию на основе сервера-посредника RADIUS и TACACS+ и предлагает для этого свой продукт CiscoSecure GRS, предназначенный главным образом для поставщиков сетевых услуг и глобальных корпоративных сетей.

Авторизация При каждой успешной аутентификации и RADIUS и TACACS+ возвращают переменные сеансовой конфигурации, что является важным моментом при реализации стратегии управления центральным сервером удаленного доступа. В отличие от службы TACACS+, где для определения протокола и назначения параметров используется фиксированный набор пар атрибут/значение, а также 16 уровней полномочий, RADIUS рассчитан на набор стандартизированных переменных, но в нем содержится словарь для поддержки специфических атрибутов поставщика, который может быть расширен. Стандартные атрибуты RADIUS, утвержденные IETF, определяют элементарные типы сервисов, например такие, как пакетные протоколы, автоматические TCP-сеансы, а также наличие командного процессора сервера удаленного доступа, администрирования, типы протоколов и адресную информацию.

Однако в централизованном управлении авторизацией основное значение имеют вовсе не параметры сеанса в протоколах RADIUS или TACACS+. Так как управление производится централизованно, то существуют возможности интеллектуально управлять правами доступа и динамически регулировать такие атрибуты, как адреса и значения тайм-аута. Эти элементы управления доступом являются внутренними по отношению к серверу аутентификации и не зависят от используемого протокола. Продукты CiscoSecure и Shiva Access Manager позволяют устанавливать ограничения доступа в определенные часы. Кроме того, Access Manager отслеживает индивидуальное время доступа и назначает пользователям временные квоты на каждый день, неделю или месяц, И наконец, весьма полезная особенность этих продуктов – их способность временно блокировать учетное имя пользователя, если он превысил предельное число неудачных попыток входа в сеть.

|

|

|

Учет времени доступа. Первоначально продукт XTACACS для учета статистики коммутируемых соединений отслеживал записи типа "stop"; сегодняшние продукты TACACS+ и RADIUS предлагают самые разнообразные функции учета. Эти службы фиксируют не только пользовательское имя и продолжительность каждого сеанса удаленного доступа, но и типы сервиса и протокола, сервер удаленного доступа, порты, адреса, число переданных байтов данных и причину окончания сеанса. Совокупность всех этих переменных позволяет получить детальную запись каждого сеанса удаленного доступа, весьма полезную для последующего аудита.

Серверы RADIUS и TACACS+ осуществляют ведение журналов регистрации в виде простых текстовых файлов. Тем не менее одно из главных преимуществ коммерческих серверов аутентификации (в отличие от серверов, распространяемых бесплатно) – это наличие поддержки доступа к БД посредством SQL или ODBC-интерфейса. Если приоритетными являются обеспечение масштабируемости и учет доступа, то рекомендуется выбрать сервер аутентификации, поддерживающий имеющуюся СУБД.

Примерами серверов аутентификации могут служить следующие разработки: CiscoSecure ACS 2.0 для ОС Windows NT и CiscoSecure ACS 2.1.2 для ОС Solaris фирмы Cisco Systems; Steel-Belted Radius 1.3 для ОС Windows NT фирмы Funk Software; RADIUS 2.0.1 для ОС Solaris фирмы Livingston Enterprises; RADIUS для NDS 1.0 фирмы Novell; Access Manager 3.0 фирмы Shiva. Продукты фирм Funk Software, Livingston Enterprises и Novell обеспечивают поддержку только RADIUS, а продукты Shiva Access Manager и CiscoSecure поддерживают RADIUS и TACACS+

К серверам удаленного доступа относятся, например, МАХ 4004 фирмы Ascend Communications, AS5300 фирмы Cisco и LANRover/E Plus фирмы Shiva.

|

|

|

Примеры некоторых серверов аутентификации с их подробными описаниями приведены в Приложении 3.

Вопросы для самоконтроля по разделу 7

1. Как правильно выбрать пароль?

2. Как задаются одноразовые пароли? Какие средства для этого вам известны?

3. Что такое серверы аутентификации? На основе каких служб они работают?

4. Как использовать сервер-посредник при удаленном доступе?

8. ВЫБОР СЕТЕВОЙ ТОПОЛОГИИ ИНТРАСЕТИ

Важным фактором в обеспечении безопасности информации при корпоративном доступе в Internet является выбор топологии интрасети. Интрасеть отделяются от глобальных сетей следующими способами: физической изоляцией; изоляцией протоколов; маршрутизаторами. Естественно, выбор топологии интрасети будет влиять на сервис, который будет предоставлен ее пользователям.

8.1. Физическая изоляция

Наиболее безопасным и простым для конфигурирования является вариант использования компьютера, физически изолированного от интрасети. В этом случае "видеть" Internet и быть видимым из нее может только сервер Internet (рис.26). При отсутствии физического доступа даже самый опытный злоумышленник не сможет просматривать интрасеть. Однако сам сервер Internet все же остается открытым для возможных атак злоумышленников.

Рис. 26. Модель безопасности на основе физической изоляции

Ограничением этой конфигурации является то, что отсутствует возможность разделения файлов в интрасети и Internet. Для того, чтобы делиться информацией с другой системой, потребуется пользоваться дискетами.

Этот сценарий можно расширить и создать небольшую интрасеть, подключенную к серверу Internet. Выбираемый тип конфигурации будет зависеть от масштабов организации и от уровня доступа к шлюзу Internet, который предоставляется пользователям. Например, если есть единственный компьютер, подключенный к Internet, он служит в качестве сервера Internet, предоставляющего информацию пользователям Internet, а также (при желании) - в качестве клиента Internet, предоставляющего доступ к Internet пользователям организации. Однако для того, чтобы этот компьютер мог работать в качестве клиента Internet, необходимо, чтобы он был им физически доступен, так как этот компьютер не находится в интрасети.

|

|

|

Для того, чтобы упростить для пользователей организации доступ в Internet, можно создать отдельную небольшую сеть, которая будет состоять из главного сервера Internet, дополнительных серверов Internet и отдельных рабочих станций, так называемых киосков. Киоски можно расположить в конференц-залах, холлах, библиотеках или специально отведенных комнатах в помещениях офиса. Служащие, которым по роду работы необходимо интенсивно использовать Internet, могут иметь киоски в своих кабинетах. Киоски могут использоваться для получения информации с сервера Internet, для передачи на этот сервер новой информации по Internet в целом. Однако недостатком этого сценария является необходимость дополнительной прокладки кабеля.

8.2. Изоляция протокола

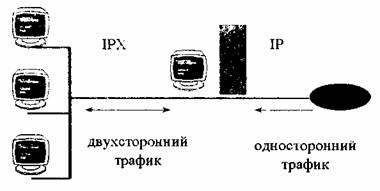

Если ставится задача, чтобы сервер Internet был виден как компьютерам интрасети. так и из Internet, следует использовать модель безопасности на основе изоляции протокола. В соответствии с этой моделью на сервере Internet должны быть установлены два сетевых адат ера: первый использует для подключения к Internet привязку протокола TCP/IP, второй - соединяет сервер Internet с интрасетью и должен быть связан с протоколом IPX или любым другим сетевым протоколом, за исключением TCP/IP (рис.27).

Рис. 27. Модель безопасности на основе изоляции протокола

Ключевая особенность этой модели состоит в том, что обязательным требованием Internet является использование межсетевого протокола IP. Если сервер Internet соединен с интрасетью с помощью другого протокола, например IPX, то пользователи Internet не смогут получить доступ в интрасеть. Аналогично пользователи интрасеть не могут получить прямого доступа в Internet, поскольку они не используют TCP/IP. IntranetWare может одновременно поддерживать и TCP/IP и SPX/IPX. Вы должны либо установить в своей сети TCP/IP, либо использовать шлюз IP-IPX.

Например, в состав системы IntranetWare входит шлюз IP-IPX, благодаря которому можно выполнять приложения ТСРЛР в сетях SPX/IPX. Это означает, что ТСРЛР необходимо установить только на те серверы, которые подключены к Internet или функционируют в качестве Web-серверов. Кроме того, шлюз IP-IPX можно использовать для ограничения или предотвращения доступа к Internet. Администраторы могут разрешить пользователям доступ в Internet только в определенные интервалы времени или дни, а также закрыть или открыть доступ к определенным Web-узлам. Клиентский компонент шлюза IP-IPX перехватывает IP-пакеты (используя интерфейс WINSOCK) и преобразовывает их в IPX-пакеты. Серверный компонент преобразовывает их обратно в IP-пакеты. Это обеспечивает двунаправленный IP-трафик в сети IPX.

|

|

|

Модель безопасности на основе изоляции протокола полезна для пользователей, которые большую часть своего времени посвящают тому, чтобы предоставлять доступ к информации пользователям Internet, и которым для этого требуется копировать файлы непосредственно из интрасети на сервер Internet или для тех пользователей, которым часто требуется извлекать информацию, а затем интегрировать эту информацию с материалами, рассылаемыми по интрасети с помощью электронной почты и поступающими от других разделяемых ресурсов интрасети.

Ресурсы такого сервера Internet будут доступны в обоих направлениях, однако данные через этот сервер проходить не могут. Таким образом, создается виртуальный барьер для передачи пакетов информации через данный сервер.

Преимущество модели безопасности на основе изоляции протокола заключается в том, что пользователи могут разделять информацию к пользователям Internet со своих рабочих станций, принадлежащих к интрасети, не подвергая при этом интрасеть опасности НСД. К недостаткам этого метода следует отнести то, что пользователи не имеют возможности непосредственного доступа в Internet. Таким образом, пользователи не могут самостоятельно находить и извлекать ресурсы Internet, отличные от имеющихся на сервере Internet. Кроме того, пользователи не будут иметь возможности обмена почтой с другими пользователями Internet, если только на сервере не будет установлен необходимый почтовый сервис Internet. Наконец, сохраняется теоретическая возможность того, что хакер из Internet все-таки сможет проникнуть в интрасеть, взломав систему безопасности, хотя это и проблематично, так как сервер Internet не обеспечивает преобразования протоколов.

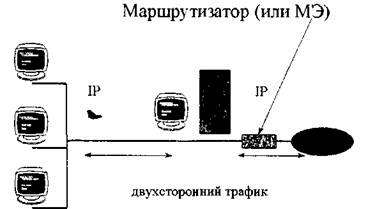

8.3. Выделенные каналы и маршрутизаторы

Если использовать TCP/IP в крупномасштабной интрасети, состоящей из множества подсетей, с большим сетевым трафиком, то, скорее всего, для подключения к Internet потребуется маршрутизатор и выделенный канат (рис.28).

Рис. 28. Модель безопасности на основе фильтрующего маршрутизатора

Эта система позволяет управлять прохождением данных через сервер Internet в интрасеть и из интрасети; таким образом, она указывает, должен ли данный компьютер работать в качестве сетевого шлюза.

|

|

|

Такая система может работать двояко: трафик либо может проходить в обоих направлениях, либо не может проходить ни в одном.

Этот тип модели безопасности обладает всеми преимуществами и недостатками модели на основе изоляции протокола. Основным слабым местом в этой модели является тот факт, что изоляция между Internet и защищаемой интрасетью зависит от установки единственного контрольного индикатора в диалоговом окне конфигурирования TCP/IP (или, что то же самое, от единственного значения ассоциированного этим контрольным индикатором элемента реестра). Если злоумышленник тем или иным способом проникнет через сетевой шлюз, то для "сведения на нет" всей системы безопасности ему потребуется изменить только одно значение реестра.

Если использовать эту модель безопасности, то следует исключительно внимательно следить за физическим и административным доступом к компьютеру, который используется в качестве сервера Internet.

Вопросы для самоконтроля по разделу 8

1. Какие выделяют основные виды топологии интрасетей при подключении к Internet?

2. В чем примущества и недостатки физической изоляции?

3. Как осуществляется изоляция протоколов при подключении к Internet?

4. Как реализуется топология на основе использования маршрутизаторов?

9. ЗАЩИТА ЭЛЕКТРОННОГО ОБМЕНА ДАННЫМИ В INTERNET

Защита электронного обмена данными (EDI) [113-115] в Internet также является важным фактором информационной безопасности. Она предполагает более расширенный, чем классический подход: к понятиям конфиденциальность, целостность и доступность добавлены два новых - законность и контролируемость [116].

Решением задач защиты EDI занимается, например, фирма Premenos Corp. [117, 118]. Она выпустила семейство программных продуктов, названное Templar, реализующее защищенную передачу данных (для быстрого осуществления торговли) по протоколу TCP/IP для различных ОС и серверов в ЛС и WWW. Два программных продукта Templar PowerDox и Templar WebDox предназначены для реализации EDI по частным сетям или по интерфейсу, построенному на базе форм. С помощью ПО для частных сетей PowerDox компании-покупатели могут распространять электронные формы среди своих торговых партнеров. WebDox представляет собой Internet-версию PowerDox. Для работы с WebDox и PowerDox нужно ПО удаленного доступа.

Компания Softshare выпускает пакет Softshare Vista, представляющий собой приложение для реализации коммерческой деятельности в Internet и объединяющее возможности технологии электронного обмена данными, электронной почты и доступа к Web. Возможности Softshare Vista позволяют выполнять автоматическое отслеживание и обработку документов, а также их защиту в соответствии со стандартом S/MIME путем шифрования и цифровой подписи как передаваемых в режиме EDI документов, так и сообщений электронной почты. Приложение интегрировано с Microsoft Internet Explorer 4.0 и может работать под Windows 95 и Windows NT.

К электронным документам также относятся и сообщения, передаваемые по электронной почте. Их защита описана в первой части книги. Подчеркнем лишь здесь, что защита EDI может осуществляться на основе всех ранее описанных протоколов, таких как S/MIME, PGP, SSL и т.п.

Рассмотрим некоторые средства для обеспечения безопасности электронного обмена данными.

9.1. Семейство продуктов PALINDROME

Семейство продуктов PALINDROME разработано в рамках программы RACE Европейского сообщества [119, 120] и реализует архитектуру распределенного хранения данных - DSMA, основными компонентами которой являются:

• кроссплатформенная совместимость (поддержка неоднородных платформ);

• централизованный контроль над распределенными данными;

• соответствие отраслевым стандартам;

• масштабируемость (возможность увеличения числа подсоединяемых частей) в рамках всего семейства;

• высокая производительность (резервное копирование выполняется со скоростью до 42,5 Гбайт/ч);

• простота инсталляции, работы и эксплуатации;

• использование технологии фирмы Palindrome, называемой SafeStore.

Семейство продуктов PALINDROME предоставляет наилучшие возможности в шести важных областях применения: планирование восстановления после аварий; иерархическое хранение данных; резервное копирование; управление устройствами и библиотеками; архивация и перемещения информации; централизованное управление хранением данных.

Безопасность (например, переводов денежных средств) достигается не отдельными решениями, а системой хорошо продуманных мер. Угрозы безопасности в данном случае очень многообразны, например:

• разрыв или сбой (дисфункция сети);

• модификация информации;

• маскировка с целью выдать себя за авторизованного отправителя или получателя;

• многократное повторение сообщения;

• разглашение информации;

• анализ рабочей нагрузки линии связи;

• нарушение защиты передачи, при котором ухудшаются различные параметры системы безопасности сетей;

• незаконный доступ к аудиторским журналам, позволяющий скрыть следы возможных растрат;

• проникновение в центральную систему через сеть с целью изменения программ, уничтожения некоторой информации или незаконного перечисления денежных средств.

Перечисленные угрозы в разной степени подвергают опасности доступность, секретность и целостность информации. Чтобы обеспечить выполнение этих трех основополагающих условий (без которых невозможно производить, например, денежные переводы по электронным сетям) и обеспечить защиту электронного обмена данными, необходимо принять некоторые меры безопасности.

1). Аутентификация информационных объектов, с которыми осуществляется связь. Механизмы аутентификации могут быть различными. Наиболее широко применяются такие криптографические алгоритмы, как RSA.

2). Контроль доступа, дополняющий аутентификацию. Логический контроль доступа позволяет определять для каждого файла и для каждой прикладной программы правомочных пользователей и их права. (При переводах денежных средств - это чаще всего право подписывать и передавать данные переводы.)

3). Конфиденциальность. Обычно достигается криптографическими методами: информация кодируется так, чтобы оставаться непонятной для неправомочных лиц, а также для лиц, не владеющих ключами к шифру.

4). Сохранение целостности информации - метод защиты от искажения или уничтожения чего-либо в данном сообщении. Использует сжатие информации и криптографию.

5). Метод восстановления, обеспечивающий работоспособность системы после устранения возникших проблем с безопасностью.

6). Метод защиты, который сохраняет информацию и дает возможность перезапустить систему при сбоях в сети и других угрозах безопасности.

7). Наблюдение за сетью. С помощью этого метода можно выявить отклонения от нормы технических параметров систем передачи информации (например, сбои в электропитании), а в некоторых случаях и попытки проникновения.

8). Ведение учетных журналов. Позволяет воспроизвести последовательность выполнения операций со стороны центральной системы или со стороны терминала.

9). Хронология. Дает возможность избежать повтора последовательности операций. (Этот метод является необходимой защитой в области перевода денежных средств. Он использует прежде всего проставление даты и времени и составление журнала порядка переводов с порядковыми номерами, определенными для каждого адресата (получателя).)

10).Система безопасности отдельного информационного комплекса. Позволяет удостовериться, что совокупность систем делает только то, что должна делать. Чтобы добиться этого, прибегают к сертификационной оценке программного и аппаратного обеспечения. С другой стороны, передовые разработки в области обеспечения безопасности позволяют быть уверенным apriori, что программное обеспечение разработано в соответствии с требуемыми правилами и техническими условиями. Надежность системы обуславливается также комплексом административных процедур. Они необходимы, чтобы еще до передачи убедиться, что платежное поручение проверено и одобрено различными банковскими служащими, ответственными за контроль лицами. Часто именно в этой области трудно навести порядок. Здесь требуется обстоятельная организационная подготовка.

9.2. Сетевое резервное копирование

Быстрым восстановлением данных в случае их потери занимаются системы резервного копирования и восстановления данных. Сетевая система резервного копирования (СРК) должна обеспечивать сохранение данных со всех узлов сети. В целом к сетевой СРК выдвигаются следующие функциональные требования [121].

Построение системы по принципу клиент/сервер. В применении к резервному копированию это означает следующее: компонент СРК, обеспечивающий управление всеми процессами и устройствами называется сервером, а компонент, отвечающий за сохранение или восстановление конкретных данных, – клиентом. В частности, такая система должна обеспечивать:

• управление резервным копированием во всей сети с выделенных компьютеров;

• удаленное резервное копирование данных, содержащихся на серверах и рабочих станциях;

• централизованное использование устройств резервного копирования.

Многоплатформенностъ. СРК должна полноценно функционировать в современной гетерогенной сети, т.е. предполагается, что ее серверная часть будет работать в различных ОС и поддерживать клиентов на самых разных аппаратно-программных платформах.

Автоматизация типовых операций. Процесс резервного копирования неизбежно содержит много циклов различных операций. СРК должна выполнять циклические работы в автоматическом режиме и минимизировать число ручных операций. В частности, она должна поддерживать:

• выполнение резервного копирования по расписанию,

• ротацию носителей (последовательная замена носителей резервных копий),

• обслуживание устройств резервного копирования по расписанию.

Следует отметить, что автоматизация работ является одним из ключевых факторов снижения затрат на сопровождение СРК.

Поддержка различных режимов резервного копирования. СРК должна поддерживать возможность сохранения только той информации, которая была изменена с момента создания предыдущей копии.

Быстрое восстановление серверов сети после аварии. Сервер сети может выйти из строя по различным причинам, например из-за аварии системного жесткого диска или вследствие ошибок программного обеспечения, приведших к разрушению системной информации. В этом случае его восстановление требует переустановки ОС, конфигурирования устройств, инсталляции приложений, восстановления файловой системы и учетных записей пользователей. Все эти операции очень трудоемки, и на любом из этапов данного процесса возможно возникновение ошибок. Для восстановления сервера необходимо иметь резервную копию всей хранящейся на нем информации, включая системные данные, чтобы, как можно быстрее, привести его в рабочее состояние.

Резервное копирование данных в интерактивном (on-line) режиме. Зачастую информационная система включает в себя различные приложения клиент/сервер, которые должны функционировать круглосуточно. Примером тому являются почтовые системы, системы коллективной работы (например, Lotus Notes) и SQL-серверы. Осуществить резервное копирование баз данных таких систем обычными средствами невозможно, поскольку они все время открыты. Поэтому в них часто встроены собственные средства резервного копирования, но их использование, как правило, не вписывается в общую технологию, принятую в организации. Исходя из этого СРК должна обеспечивать сохранение баз данных приложений клиент/сервер в интерактивном режиме.

Развитые средства мониторинга и управления. Для управления процессами резервного копирования и отслеживания их состояния СРК должна иметь графические средства мониторинга и управления и широкий набор средств оповещения о событиях. Сетевая СРК состоит из аппаратных и программных компонентов.

Аппаратные компоненты предназначены для записи и хранения резервных копий с целью возможного восстановления данных с них. Чтобы правильно выбрать аппаратные средства, нужно найти носитель информации, оптимальным образом соответствующий требованиям, предъявляемым к системе, а также устройства управления данным носителем.

В качестве носителя наиболее часто используются накопители на жестких дисках, магнитооптических дисках и магнитных лентах.

Наиболее "быстрые" носители информации являются в то же время самыми дорогими и наименее емкими. Для разового сохранения данных небольшого объема вполне подойдет жесткий диск или магнитооптический накопитель. Препятствие к использованию жестких дисков – их высокая стоимость. Если же речь идет о выборе аппаратного средства для проведения полного резервного копирования, да еще и в автоматическом режиме, то следует остановиться на ленточных накопителях: по скорости восстановления они не уступают магнитооптическим моделям, а по скорости записи даже превосходят их. Стоимость хранения информации на магнитной ленте самая низкая по сравнению с таковой у других носителей. Таким образом, для наиболее эффективного хранения больших объемов данных целесообразнее использовать накопители на магнитных лентах.

Для работы с магнитными лентами в СРК используются так называемые накопители с магазином автоматической подачи кассет (autochanger), или ленточные библиотеки. Ленточная библиотека состоит из двух функциональных устройств:

1) устройства чтения/записи, или стримера, предназначенного для записи информации на кассету и чтения с нее. В каждый момент времени стример способен работать только с одной кассетой;

2) устройства автоматической подачи кассет, или робота (robot), состоящего из магазина кассет и механизма, который выполняет подачу требуемой кассеты в стример и ее последующее извлечение.

Производители ленточных библиотек зачастую разрабатывают только роботы, интегрируя в них стримеры, изготовленные различными фирмами, и продают полученные устройства под своей маркой. Во всех производимых в настоящий момент стримерах реализованы технологии чтения/записи, обеспечивающие высокую плотность записи информации и, следовательно, высокую надежность ее хранения и большой объем.

Довольно распространены стримеры, построенные по технологии DLT, которая в последнее время развивается особенно быстро. Ее отличительные черты – высокая плотность записи, быстрота передачи данных и надежность. В настоящий момент все производители ленточных библиотек в своих новых моделях в основном используют DLT-стримеры. Другими достаточно распространенными стандартами магнитной записи стали DDS-2 и DDS-3.

Одним из наиболее известных производителей ленточных библиотек является американская компания ADIC (Advanced Digital Information Corporation). Помимо DLT-стримеров, в устройствах фирмы ADIC используются также ленточные накопители на основе стандартов DDS-2 и DDS-3.

Вся логика сетевого резервного копирования сосредоточена в программных компонентах и реализуется ими. Они управляют устройствами, процессом резервного копирования и восстановления данных, поддерживают расписание работ и реализуют дополнительные сервисные функции. Среди программ резервного копирования большой популярностью пользуется система ARCserve компании Cheyenne (подразделение Computer Associates). Программный пакет ARCserve выполнен в архитектуре клиент/сервер. На выделенном узле сети устанавливается серверная часть системы ARCserve, отвечающая за управление накопителями, подключенными к данному серверу, организацию всего процесса резервного копирования и управление служебными операциями. Резервное копирование и восстановление информации клиентов осуществляется по запросу от серверной части, клиенты только передают информацию серверу, который осуществляет ее сохранение на внешний носитель. Клиентами системы ARCserve являются как настольные компьютеры, так и серверы сети.

ARCserve совместим со всеми моделями ленточных библиотек и автономными устройствами компании ADIC, а также с внешними запоминающими устройствами других производителей, включая популярные магнитооптические накопители фирмы Hewlett-Packard.

ARCserve разработана как многоплатформенная система сетевого резервного копирования. Ее серверная часть функционирует под управлением Microsoft Windows NT, Novell NetWare и различных клонов Unix. Клиентами системы могут быть рабочие станции под управлением MS DOS, Windows 3.x, Windows 95, Windows NT, NetWare, Unix, OS/2 и MacOS, а также другие серверы сети. Например, установив ее на сервер NetWare, можно производить резервное копирование данных с серверов под управлением Windows NT или Unix на устройство, подключенное к серверу NetWare.

ARCserve обеспечивает автоматизацию всех процессов, связанных с резервным копированием. Прежде всего он выполняет резервное копирование по расписанию. Для каждого фрагмента информации (группа каталогов, база данных) регламентом определяются время начала копирования, внешнее устройство и тип копии (например полная копия или копия изменений).

Система ARCserve поддерживает развитые схемы ротации носителей резервных копий. Самая популярная схема из тех, что уже заложены в программном пакете, – GFS (Grandfather–Father– Son). Она обеспечивает создание и хранение резервных копий данных каждый рабочий день в течение недели, раз в неделю в течение месяца и раз в месяц в течение года. Администратор системы ARCserve по своему усмотрению может модифицировать данную схему, использовать другую из числа предопределенных или же задать свою собственную.

При реализации любой схемы ротации носителей ARCserve предварительно проверяет записанную на носитель информацию для предотвращения случайной порчи недавно сделанной копии. Например, в случае схемы GFS пакет ARCserve не допустит, чтобы была перезаписана вчерашняя кассета с ежедневной копией.

При использовании ленточных библиотек система ARCserve осуществляет чистку лентопротяжного механизма по заданному расписанию. С этой целью в одно из гнезд магазина автоподачи вставляется чистящая кассета. Режимом чистки при этом также управляет ARCserve.

Таким образом, система ARCserve позволяет автоматизировать большинство типовых операций, необходимых для обеспечения резервного копирования.

Система сетевого резервного копирования ARCserve поддерживает различные механизмы создания резервных копий данных. В ARCserve существуют три вида резервных копий:

|

|

|