|

Понятие объекта безопасности.

|

|

|

|

Буборнев В.В.

Бурылов В.А.

Зинчук И.В.

Ладутько Р.Д.

Ничипорчик А.И.

Свентицкий С.М.

Собещанский А.И.

Филипович И.Г.

Янушкевич Е.Г.

Основы информационной безопасности

Над книгой работали:

Буборнев Владимир Владимирович (главы «Физические угрозы», «Инсайдерство», «LDP-системы»)

Бурылов Владимир Анатольевич (главы «Информационные системы», «Сервисы ИБ»)

Зинчук Илья Васильевич (глава «Сетевые угрозы»)

Ладутько Роман Дмитриевич (главы «Вирусы», «Антивирусы»)

Ничипорчик Алексей Иванович (глава «Объекты», руководитель проекта)

Свентицкий Сергей Михайлович (глава «Классификация угроз»)

Собещанский Алексей Игоревич (глава «Сетевые угрозы»)

Филипович Иван Геннадьевич (глава «Законодательный уровень информационной безопасности»)

Янушкевич Евгений Геннадьевич («Компьютерное пиратство»)

В пособии предложены для изучения подходы, базовая концепция, принципы построения систем безопасности и оценки уровня безопасности информации в информационных системах, сетях и автоматизированных системах управления. С этих позиций рассматриваются информация и условия её обработки в информационных системах: потенциальные угрозы, возможные каналы несанкционированного доступа, методы, средства и системы управления в условиях обеспечения безопасности. Цель учебного пособия — показать будущему специалисту возможность создания системы безопасности информации с гарантированными характеристиками, качеством и оптимальными затратами.

Книга предназначена для студентов и специалистов в области защиты безопасности информации. Может быть рекомендована разработчикам, пользователям и владельцам информационных систем, государственным и военным организациям, различным финансовым и корпоративным структурам.

|

|

|

Учебное пособие

2009 г.

Оглавление

1 Введение. 5

2 Объекты.. 8

2.1. Понятие объекта безопасности. 9

2.2. Классификация объектов по содержащейся информации. 10

2.3. Классификация объектов по типу носителя. 12

2.4. Классификация объектов по способу доступа. 13

2.5. Классификация объектов по социально-политико-экономической принадлежности. 16

2.6 Информационные системы.. 17

2.6.1 Понятие и назначение информационной системы. 17

2.6.2 История развития информационных систем. 17

2.6.3 Процессы в информационной системе. 18

2.6.4 Основные задачи, решаемые информационной системой. Примеры информационных систем. 19

2.6.5 Основные этапы развития информационных систем. 20

2.6.6 Место информационных систем в профессиональной деятельности. 20

3 Угрозы.. 21

3.1 Основные определения и критерии классификации угроз. 21

3.2 Понятия режима информационной безопасности. 23

3.3 Классификация угроз. 24

3.4 Наиболее распространенные угрозы доступности. 27

3.5 Основные угрозы целостности. 29

3.6 Основные угрозы конфиденциальности. 31

3.7 Сетевые угрозы.. 33

3.7.1 Протоколы безопасных соединений. 33

3.7.2 Сканирование портов. 35

3.7.3 DoS атаки. 37

3.7.4 Уязвимости VoIP. 38

3.8 Вирусы.. 39

3.8.1 Общее понятие и классификация. 39

3.8.2 Что могут вирусы.. 40

3.8.3 Некоторые технологии, использующиеся в вирусах. 41

3.8.4 Метаморфизм.. 42

3.8.5 Полиморфизм.. 42

3.8.6 Самомодифицирующийся код. 42

3.8.7 Исторические примеры.. 43

3.9 Компьютерное пиратство. 46

3.9.1 Производство и распространение контрафактного ПО. 48

3.9.2 Продажа ПК с предустановленным нелицензионным ПО. 49

3.9.3 Установка нелицензионных версий ПО по заказу пользователя. 50

3.9.4 Воспроизведение нелицензионного ПО конечными пользователями. 51

3.9.5 Нелегальное распространение программ по телекоммуникационным каналам. 52

|

|

|

3.10 Физические угрозы.. 53

3.11 Инсайдерство. 56

4 Защита. 59

4.1 Сервисы безопасности. 59

4.2 Антивирусы.. 65

4.2.1 Общее понятие и используемые методы.. 65

4.2.2 Статический сканер. 65

4.2.3 Эвристический анализ. 65

4.2.4 Проактивная защита. 66

4.2.5 Как обмануть антивирус. 66

4.2.6 Какой антивирус выбрать. 67

4.3 Методы защиты от компьютерного пиратства. 71

4.3.1 Права на программу: возникновение, передача, защита. 71

4.3.2 Организационно-правовые аспекты защиты от пиратства. 72

Законодательный уровень информационной безопасности. 74

4.4 Защита пользователей от социальной инженерии. 79

4.4.1 Антропогенная защита. 79

4.4.2 Техническая защита. 79

4.5 DLP-системы.. 80

4.5.1 Что такое DLP-системы?. 80

4.5.2 Близкие или смежные системы защиты.. 80

4.5.3 От защиты информации к управлению рисками. 82

4.5.4 Основные пути утечки информации. 83

4.5.5 Методы распознавания защищаемой информации. 85

4.5.6 Как работает DLP-система. 88

4.5.7 Основные игроки рынка. 89

4.5.8 С чего начать?. 91

Введение

Словосочетание "информационная безопасность" в разных контекстах может иметь различный смысл. Термин "информационная безопасность" в широком смысле означает состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства. В узком же смысле термин "информационная безопасность" следует понимать как состояние определённого объекта либо деятельность, направленная на обеспечение защищенного состояния объекта.

Под информационной безопасностью мы будем понимать защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.

Защита информации представляет собой деятельность, направленную на обеспечение информационной безопасности.

Таким образом, правильный с методологической точки зрения подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов, связанных с использованием информационных систем (ИС). Угрозы информационной безопасности – это оборотная сторона использования информационных технологий.

|

|

|

Стоит отметить, что информационная безопасность не сводится исключительно к защите от несанкционированного доступа к информации, но и к защите от сбоя или поломки системы, вызвавшей перерыв в работе.

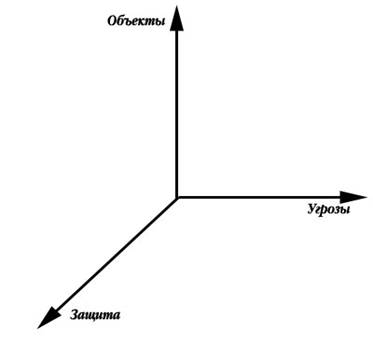

Системный подход к описанию информационной безопасности предлагает выделить следующие её составляющие, и сформировать из них некоторое пространство понятий, в котором в дальнейшем будут рассматриваться вопросы информационной безопасности.

Пространство понятий ИБ

Для иллюстрации значимости информационной безопасности приведём несколько пример:

· Заместитель начальника управления по экономическим преступлениям Министерства внутренних дел России сообщил, что российские хакеры с 1994 по 1996 год предприняли почти 500 попыток проникновения в компьютерную сеть Центрального банка России. В 1995 году ими было похищено 250 миллиардов рублей (ИТАР-ТАСС, AP, 17 сентября 1996 года).

· В середине июля 1996 года корпорация General Motors отозвала 292860 автомобилей марки Pontiac, Oldsmobile и Buick моделей 1996 и 1997 годов, поскольку ошибка в программном обеспечении двигателя могла привести к пожару.

· В феврале 2001 года двое бывших сотрудников компании Commerce One, воспользовавшись паролем администратора, удалили с сервера файлы, составлявшие крупный (на несколько миллионов долларов) проект для иностранного заказчика. К счастью, имелась резервная копия проекта, так что реальные потери ограничились расходами на следствие и средства защиты от подобных инцидентов в будущем. В августе 2002 года преступники предстали перед судом.

· Одна студентка потеряла стипендию в 18 тысяч долларов в Мичиганском университете из-за того, что ее соседка по комнате воспользовалась их общим системным входом и отправила от имени своей жертвы электронное письмо с отказом от стипендии.

Понятно, что подобных примеров множество, можно вспомнить и другие случаи – недостатка в нарушениях ИБ нет и не предвидится. Чего стоит одна только "Проблема 2000" – стыд и позор программистского сообщества!

|

|

|

При анализе проблематики, связанной с информационной безопасностью, необходимо учитывать специфику данного аспекта безопасности, состоящую в том, что информационная безопасность есть составная часть информационных технологий – области, развивающейся беспрецедентно высокими темпами. Здесь важны не столько отдельные решения (законы, учебные курсы, программно-технические изделия), находящиеся на современном уровне, сколько механизмы генерации новых решений, позволяющие жить в темпе технического прогресса.

К сожалению, современная технология программирования не позволяет создавать безошибочные программы, что не способствует быстрому развитию средств обеспечения ИБ. Следует исходить из того, что необходимо конструировать надежные системы (информационной безопасности) с привлечением ненадежных компонентов (программ). В принципе, это возможно, но требует соблюдения определенных архитектурных принципов и контроля состояния защищенности на всем протяжении жизненного цикла ИС.

Жизненный цикл ИС

Приведем еще несколько цифр. В марте 1999 года был опубликован очередной, четвертый по счету, годовой отчет "Компьютерная преступность и безопасность-1999: проблемы и тенденции" (Issues and Trends: 1999 CSI/FBI Computer Crime and Security Survey). В отчете отмечается резкий рост числа обращений в правоохранительные органы по поводу компьютерных преступлений (32% из числа опрошенных); 30% респондентов сообщили о том, что их информационные системы были взломаны внешними злоумышленниками; атакам через Internet подвергались 57% опрошенных; в 55% случаях отмечались нарушения со стороны собственных сотрудников. Примечательно, что 33% респондентов на вопрос "были ли взломаны ваши Web-серверы и системы электронной коммерции за последние 12 месяцев?" ответили "не знаю".

В аналогичном отчете, опубликованном в апреле 2002 года, цифры изменились, но тенденция осталась прежней: 90% респондентов (преимущественно из крупных компаний и правительственных структур) сообщили, что за последние 12 месяцев в их организациях имели место нарушения информационной безопасности; 80% констатировали финансовые потери от этих нарушений; 44% (223 респондента) смогли и/или захотели оценить потери количественно, общая сумма составила более 455 млн. долларов. Наибольший ущерб нанесли кражи и подлоги (более 170 и 115 млн. долларов соответственно).

Увеличение числа атак – еще не самая большая неприятность. Хуже то, что постоянно обнаруживаются новые уязвимые места в программном обеспечении (выше мы указывали на ограниченность современной технологии программирования) и, как следствие, появляются новые виды атак.

|

|

|

В таких условиях системы информационной безопасности должны уметь противостоять разнообразным атакам, как внешним, так и внутренним, атакам автоматизированным и скоординированным. Иногда нападение длится доли секунды; порой прощупывание уязвимых мест ведется медленно и растягивается на часы, так что подозрительная активность практически незаметна. Целью злоумышленников может быть нарушение всех составляющих ИБ – доступности, целостности или конфиденциальности.

В данной книге наше внимание будет сосредоточено не только на угрозах, уязвимостях и методах защиты программного обеспечения и компьютерных систем, но и на взаимодействии людей с ИС, тонкостях человеческого характера и поведения, а также на методах защиты на уровне человек – ИС.

Объекты

Информационная безопасность – многогранная, можно даже сказать, многомерная область деятельности, в которой успех может принести только систематический, комплексный подход.

Спектр интересов субъектов, связанных с использованием информационных систем, можно разделить на следующие категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры.

Иногда в число основных составляющих ИБ включают защиту от несанкционированного копирования информации, но, на наш взгляд, это слишком специфический аспект с сомнительными шансами на успех, поэтому мы не станем его выделять.

Под объектами обеспечения информационной безопасности понимаются объекты, на которых необходимо предусматривать меры предотвращения или ликвидации угроз в информационной сфере, используя принципы и методы. Объект рассматривается в определенном контексте - среде безопасности, в которую включаются все, что, имеет отношение к его безопасности, а именно:

- законодательная среда - законы и нормативные акты, затрагивающие объекты оценки;

- административная среда - положения политик и программ безопасности, учитывающие особенности объекта оценки; процедурная среда - физическая среда объекта оценки и меры физической защиты, персонал и его свойства (знания, опыт и т.п.), принятые эксплуатационные и иные процедуры;

- программно-техническая среда - предназначение объекта оценки и предполагаемые области его применения, активы (ресурсы), которые требуют защиты средствами объекта оценки.

Под объектами можно понимать:

- информационные системы, системы и средства управления;

- информационные процессы, информационные ресурсы и информационная инфраструктура;

- система формирования, распространения и использования информационных процессов;

- информационные технологии военного и двойного назначения, системы и средства защиты информации;

- предприятия и научно-исследовательские организации, выполняющие оборонные заказы либо занимающиеся оборонной проблематикой;

- вооружение, военная техника и военные объекты, имеющие охраняемые параметры (характеристики).

Чтобы классифицировать объекты, подверженные угрозам информационной безопасности, нужно понять, как классифицировать информацию, которую содержит объекты. Тем самым показать, действительно ли те меры, принятые по защите объекта, рациональны, либо, возможно, они слишком дорогостоящие. Первая – показать отношение объекта к защите информации и помочь определить, какие данные важны, потеря какой информации может повлечь серьезные последствия. Вторая - обеспечить конфиденциальность, целостность и доступность информации. Третья - определить необходимый и достаточный уровень защиты каждого вида информации

Понятие объекта безопасности.

Под объектом безопасности естественно понимать объект, безопасность которого необходимо обеспечить.

Безопасность объекта заключается в сохранности его сущности в условиях наличия и реализации угроз. Сохранность сущности объекта проявляется в сохранности его свойств. Вследствие этого можно полагать, что безопасность объекта проявляется в безопасности его свойств.

Выбор объекта безопасности предопределяет основное содержание понятия «безопасность». Без определения объекта понятие безопасности является неопределенным, лишенным внутреннего смысла.

В частности, государство как объект безопасности обычно представляется своими свойствами. К их числу, в частности, можно отнести основные признаки государства: наличие выделенного из общества аппарата власти, управления и принуждения, разделение населения по территориальным единицам, наличие суверенитета, сбор налогов и другие.

Кроме того, государство как объект безопасности обладает еще двумя важными свойствами.

Во-первых, оно имеет внутренние потребности, обусловливаемые необходимостью как дальнейшего развития общества в определенном направлении, так и обеспечения безопасности этого развития. В государствах с выраженной национальной самоидентификацией населения такие потребности часто называются национальными интересами, под которыми можно понимать совокупность потребностей национально самоидентифицированного общества и государства, связанных с их развитием и безопасностью этого развития.

Во-вторых, важным свойством государства является то, что для удовлетворения своих потребностей оно осуществляет определенную деятельность, связанную с управлением имеющимися материальными, финансовыми, людскими и другими ресурсами.

Безопасность именно этих свойств в наибольшей степени отражает безопасность государства, что нашло определенное закрепление в законодательстве.

Различные объекты по отношению к определенной информации могут выступать в качестве (возможно одновременно):

- источников (поставщиков) информации;

- пользователей (потребителей) информации;

- собственников (владельцев, распорядителей) информации;

- физических и юридических лиц, о которых собирается информация;

- владельцев систем сбора и обработки информации и участников процессов обработки и передачи информации и т. д.

|

|

|