|

Инженерно-техническая защита (ИТЗ)

|

|

|

|

Утечки информации

В соответствии с ГОСТом P50922-96 рассматриваются три вида утечки информации:

- Разглашение

- НСД

- Получение защищаемой информации разведками.

Под утечкой понимается бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, к которым она доверена.

- Под разглашением информации понимается несанкционированные доведение защищаемой информации до потребителей, не имеющих права доступа к ней; это умышленное или неосторожное действие должностных лиц или граждан, которым соответствующие сведения были доверены в установленном порядке.

Разглашение выражается в сообщении, передаче, опубликовании, утере и тому подобное, и, в основном, реализуется по каналам распространения и СМИ.

- Под НСД понимается получение защищаемой информации заинтересованным субъектам с нарушением правил доступа к защищаемой информации. …

- Получение защищаемой информации разведками может осуществляться с помощью технических средств или агентурной разведкой.

Таким образом, канал утечки информации – это совокупность источника информации, материального носителя или средства распространения несущего указанную информацию сигнала, и средства выделения информации из сигнала или носителя (т.е. источник, носитель-сигнал, средства снятия информации с носителя).

Угрозы ИБ в РФ

Среди угроз, как в мире, так и в РФ, 80-85% угроз, реализуемых и приносящих ущерб, составляют внутренние угрозы. Угрозы сводятся к нанесению того или иного вида ущерба (материальный, моральный, незначительный, критичный, катастрофический и так далее).

Наиболее опасными являются:

- Кража информации – 65%

- Халатность сотрудников – 55%

- Вредоносные программы – 42%

- Саботаж – 35%

- Хакерские атаки – 24%

- Финансовое мошенничество – 20%

- Спам – 20%

- Аппаратные и программные сбои – 15%

- Кража оборудования – 9%

|

|

|

25.02.2012

Таким образом, доминирующими являются инсайдеры, которые превалируют (превышают) над вирусами, хакерами и спамом.

При рассмотрении структуры инсайдерских рисков в РФ:

- самой опасной угрозой является нарушение конфиденциальности информации (70%).

- Искажение информации (около 40%)

- Саботаж (25%)

- Мошенничество (20%)

- Утрата информации

- Сбои в работе ИС (15%)

- Кража оборудования (10%)

- И так далее (менее 10%).

Среди самых распространенных каналов утечки информации выделяют:

- Мобильные устройства (более 80%)

- Электронная почта

- Интернет

- Печатные устройства – 60%

Общие критерии безопасности.

К настоящему времени сложилась общепринятая точка зрения на концептуальные основы ИБ.

Суть заключается в том, что подход к обеспечению ИБ должен быть комплексным, сочетающим меры нескольких уровней:

- Административный

- Процедурный

- Законодательный

При обеспечении ИБ существует два аспекта:

- Формальный - определение критериев, которым должны соответствовать защищаемые элементы системы

- Практический – определение конкретного комплекса мер безопасности применительно к рассматриваемой системе.

Критерии являются объектом стандартизации.

В каждой стране существуют свои стандарты: в Европе – критерий оценки безопасности ИТ (ITSEC); в США – федеральный критерий для оценки безопасности ИТ (FC).

В середине 90х годов 20го века начался разрабатывать общий критерий оценки безопасности ИТ. Из действующих стандартов, в настоящее время распространены «Оранжевая книга» (TCSEC), рекомендации X-800, «концепция защиты от НСД» создана гостехкомиссии при президенте РФ.

В соответствии с критериями оценки надежности компьютерных систем, надежной определяется система, использующая достаточные аппаратные и программные средства для обеспечения одновременной обработки информации разной степени секретности группой пользователей без нарушения прав доступа.

|

|

|

Для характеристики безопасности системы используют два критерия:

- Политика безопасности – набор законов, правил и норм поведения, регламентирующих процессы обработки, защиты и распространения информации. Это активный компонент защиты, включающий в себя анализ возможных угроз и выбор мер противодействия. … можно выбирать конкретные механизмы, обеспечивающие безопасность системы. Чем надежней система, тем строже и однообразнее должна быть политика безопасности.

- Гарантированность – мера доверия, которая может быть оказана архитектуре и реализации системы. Гарантированность может проистекать как из тестирования, так и из проверки общего замысла и исполнения системы в целом и её компонентов. Гарантированность показывает, насколько корректны механизмы, отвечающие за проведение в жизнь политики безопасности. Гарантированность можно считать пассивным компонентом защиты.

Понятия защиты информации, абстрактные понятия защиты.

Защита информации – это, в самом лучшем случае, создание и поддержание организованной совокупности средств, способов, методов и мероприятий, предназначенных для предупреждения искажения, уничтожения и несанкционированного использования информации.

Система обеспечения ИБ организации включает в себя сбор, классификацию, анализ, оценку, защиту и распространение актуальной информации для обеспечения защиты ресурсов организации с целью оптимальной реализации её цели и интересов.

К способам защиты относят препятствия, управление доступом, регламентация, маскировка, принуждение, побуждение.

В соответствии с способами выделяют средства: физические средства; аппаратные средства; программные средства; организационные (административные); законодательные; морально-этические средства.

Модели:

- Biba (1977 год) – согласно этой модели, все субъекты и объекты предварительно разделяются по нескольким уровням доступа, а затем на их взаимодействие накладываются следующие ограничения:

- Субъект не может вызывать на исполнение субъекта с более низким уровнем доступа

- Субъект не может модифицировать объекты с более высоким уровнем доступа

- Модель Gognen-Meseguer (1982) – основана на теории автоматов – согласно ей, система может при каждом действии переходить из одного разрешенного состояния только в несколько других. Субъекты и объекты в данной модели разбиваются на группы – домены; переход системы из одного состояния в другое выполняется только в соответствии с так называемой таблицей разрешений, в которой указано какие операции может выполнять субъект из одного домена над объектом из другого. В данной модели, при переходе системы из одного разрешенного состояния в другое, что обеспечивает общую целостность системы.

- Сазерлендская модель (Sutherland) (1986 год). Данная модель делает акцент на взаимодействие субъектов и потоков информации. Также как и во второй модели используется машина состояний со множеством разрешенных комбинаций состояний и некоторым набором начальных позиций. В данной модели исследуется поведение множественных композиций, в основе – функции перехода из одного состояния в другое.

- Модель Кларка-Вильсона (1987 – основана, модифицирована -1989). Данная модель основана на повсеместном использовании транзакций и тщательном оформлении прав доступа субъектов к объектам. В этой модели впервые исследована проблема защищенности третьей стороны, то есть стороны, поддерживающей всю систему безопасности. Эту роль в ИС исполняет программа super visor. Кроме того, в данной модели транзакции впервые были построены по методу верификации. То есть идентификация субъектов производилась не только перед выполнением команды, но и повторно после выполнения. Это позволило снять проблему подмены автора в момент между его идентификацией и, собственно, командой. Модель Кларка-Вильсона считается одной из самых совершенных в отношении поддержания целостности ИС

Направления обеспечения безопасности.

|

|

|

- Правовая защита – специальные законы и другие нормативно-правовые акты, правила, процедуры и мероприятия, обеспечивающие защиту информации на правовой основе

- Организационная (административная) защита – это регламентация производственной деятельности и взаимоотношений исполнительной на нормативно-правовой основе, исключающая или ослабляющая нанесение ущерба

- ИТЗ (инженерно-техническая защита) – использование различных технических средств и приемов, препятствующих нанесению ущерба

Правовой уровень защиты.

|

|

|

Правовая защита информации как ресурса признана на международном и государственном уровне и определяется: международным правом (договоры, декларации, конвенции, патенты, лицензии, авторское право); внутригосударственным правом, реализуемое государственными (конституция, федеральные законы, указы, постановления) и ведомственными актами (приказы, руководства, положения, инструкции).

Распространяется вся практика иерархии законодательства.

Правовая защита информации требует определенной формализации её представления. Сам по себе, информационный массив, с неопределенными реквизитами назначения, идентификации и принадлежности не может быть предметом правовой защиты. Для её осуществления необходимо четкое представление о:

- Предмете защиты (что надо защищать)

- Системе защиты (как надо защищать)

- Процессах защиты (какие процедуры надо выполнить)

- Средства защиты (с помощью чего надо защищать)

Обязательным условием правовой защиты информации являет её документирование.

Задачами правовой защиты являются авторские права, имущественные права, регламентация доступа права пользователя?, защита от злоупотребления.

Механизмы правовой защиты должны предусматривать ответственность за нарушение норм защиты (административная, судебная, уголовная).

Организационный (административный) уровень защиты … и информационно-аналитическую деятельность по выявлению внутренних и внешних угроз.

Организационные мероприятия играют существенную роль в создании надежной системы защиты информации, так как возможности несанкционированного использования конфиденциальных сведений в значительной мере обуславливаются не техническими аспектами, а злоумышленными действиями, небрежностью и халатностью персонала.

Влияния этих аспектов практически невозможно избежать с помощью технических средств.

Мера административной защиты могут приниматься на различных уровнях иерархии.

Административная защита информации, действующая на основе правовой, предусматривает:

a) Определение стратегии, планирования, координацию и руководство процессами, представления информации, обработки, хранения и коммуникации данных.

b) Планирование и организацию системы мероприятий по предотвращению НСД к информации.

|

|

|

c) Планирование аварийных работ по спасению информации в нештатных ситуациях.

d) Организация защиты авторских и имущественных прав на информацию.

Таким образом, правовая защита определяет защиту информации, а административная – создает структуру действующей системы защиты.

Административная защита, как правило, предполагает логическую законность? на определенном участке производственной и информационной области, то есть носит корпоративный характер.

… и их решение находится в логической связи с другими информационными и функциональными задачами корпорации.

Главная проблема, стоящая перед административной защитой, это определение её стратегии, множества задач, а также выбор методов и средств этой защиты.

В каждом конкретном случае организационное мероприятие носит специфическую для данной организации форму и содержание, направленные на обеспечение безопасности в конкретных условиях.

Важнейшим организационным мероприятием является создание специальных штатных служб безопасности.

10.03.2012

Инженерно-техническая защита (ИТЗ)

Это совокупность специальных органов, технических средств и мероприятий … (Толя как всегда вовремя) в интересах защиты информации.

- Физическая защита

- Аппаратная защита

- Программная защита

- Криптографическая защита

- Комбинированная защита

Физические средства.

Физические средства включают различные средства и сооружения, препятствующие физическому проникновению или доступу злоумышленников на объекты защиты и к источникам информации.

К физическим средствам также относят механические, электромеханические, электронные, радиотехнические, оптические и так далее устройства для воспрещения НСД.

Эти средства применяются для решения следующих задач:

1) Охрана территории и наблюдение за ней

2) Охрана оборудования, продукции, финансов и информации

3) Осуществление контролируемого доступа в здания и помещения

Все физические средства можно разделить на три категории:

- Средства предупреждения

- Средства обнаружения

- Средства ликвидации угроз

Аппаратные средства защиты.

Аппаратные средства включают в себя самые различные по принципу действия, устройству и возможностям технические конструкции, обеспечивающие пресечение, разглашение, защиту от утечек и противодействия техническим средствам промышленного шпионажа.

Они применяются для решения следующих задач:

- Проведение специальных исследований технических средств обеспечения производственной деятельности на наличие возможных каналов утечки информации

- Выявление канала утечки информации на разных объектах и помещениях

- Локализация каналов утечки информации

- Поиск и обнаружение средств промышленного шпионажа

- Противодействие НСД к источникам конфиденциальной информации

По функциональному назначению аппаратные средства разделяют на несколько групп:

1) Средства обнаружения

2) Средства поиска и детальных измерений

3) Средства активного и пассивного противодействия

При этом по своим техническим возможностям эти средства могут быть общего назначения (рассчитаны на использование непрофессионалами), профессиональные комплексы, позволяющие проводить тщательный поиск и обнаружение.

В особую группу выделяются аппаратные средства защиты ЭВМ и сетей, которые используются на различных уровнях: цп, озу, контроллерах ввода-вывода, внешних зу и так далее.

Одной из мер аппаратной защиты ЭВМ является ограничение доступа к оперативной памяти с помощью установки границ и полей. Программы и данные, загружаемые в ОЗУ, нуждаются в защите, гарантирующей отсутствие НСД.

Программные средства защиты.

Это система специальных программ, включаемых в состав общего и специального обеспечения, реализующих функции защиты информации для сохранения целостности и конфиденциальности.

Программная защита разделяется на несколько типов:

- по типу защищаемой информации

- данные

- программы

- память

- по типу защиты

- восстановление данных

- защита от НСД

- защита от изменения, копирования и так далее.

- По типу объекта защиты

- Операционная система

- Отдельная программная информационная система

- Комплексная защита в рамках организации локальной и глобальной сети

- По типу средства защиты

- Программы

- Утилита

- Функция

Выделяют несколько направлений использования программ для обеспечения информационной безопасности:

1) Защита информации от НСД

2) Защита информации от копирования

3) Защита программ от копирования

4) Защита программ и информации от вредоносного ПО

5) Программная защита каналов связи.

По каждому из этих направлений имеется достаточное количество ПО, распространяемого как свободно, так и на платной основе, при этом выделяют разновидности специальных программ:

- Идентификация технических средств, файлов и аутентификации пользователей

- Регистрация контроля работы технических средств и пользователей

- Обслуживание режимов обработки информации ограниченного пользования

- Защита операционных средств ЭВМ и прикладных программ пользователя

- Сигнализирующих нарушения использования информационных ресурсов

- Вспомогательные программы защиты различного назначения

Идентификация технических средств и файлов, осуществляемая программно, делается на основе анализа регистрационных номеров различных компонентов и объектов ИС и сопоставления их со значениями адресов и паролей, хранящихся в защитном устройстве систем управления. Эффективным способом идентификации адресуемых элементов и аутентификации пользователей является алгоритм запросно-ответного типа, в соответствии с которым система защиты выдает пользователю запрос на пароль, после чего пользователь должен дать определенный ответ.

Процедура идентификации и подтверждения подлинности предполагает проверку является ли субъект, осуществляющий доступ, тем, за кого он себя выдает.

Такие проверки могут быть одноразовыми или периодическими. В процедурах идентификации используются различные методы:

- Простые, сложные или одноразовые пароли

- Обмен вопросами и ответами с администратором

- Ключи, магнитные карты, значки и так далее

- Средства анализа индивидуальных характеристик

- Специальные идентификаторы или контрольные суммы для аппаратуры, программ и данных

В систему программной защиты данных могут входить:

- Средства защиты ОС и методы её конфигурации

- Системы доступа к информации по ключам и паролям

- Системы архивации данных и резервного копирования

- Антивирусные и профилактические средства

- Средства восстановления данных при их частичной или полной утрате

Защита операционной системы заключается в обеспечении условий и режимов надежного сохранения и нормального функционирования самой системы и всего программно-информационного обеспечения, работающего под его управлением.

Защита ОС имеет 2 уровня: уровень разработчика/изготовителя, уровень пользователя.

На уровне пользователя предпринимаются меры по физическому сохранению системы (модули, драйверы, библиотеки) и обеспечению их совместимости между собой. От пользователя зависит степень использования внутренних ресурсов и возможности системы для защиты данных.

…

24.03.2012

…

Криптографическое преобразование – это преобразование исходной информации, использование специальных математических и алгоритмических средств.

Основной характеристикой алгоритма шифрования является криптостойкость, которое определяет его стойкость к раскрытию методами криптоанализа (время).

Трудоемкость алгоритма определяется числом элементарных операций, необходимых для шифрования одного символа исходного текста.

Под шифром понимается совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, заданных алгоритмом криптографического преобразования (шифрование и дешифрование).

Абсолютная стойкость шифра достигается только в том случае, когда размер ключа равен или превышает размер исходного текста.

Ключ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающий выбор одного варианта из совокупности всевозможных для данного алгоритма.

Практически стойким называется шифр, если не существует более результативных методов атаки на него, кроме как полным перебором всех возможных ключей (такая возможность существует всегда).

Атака на основе шифротекста – это попытка злоумышленника выяснить либо исходный текст, либо ключ шифрования по определенному объему зашифрованных данных.

Атака на основе известного открытого текста – это ситуация, когда злоумышленник знает и исходный и получившийся в ходе преобразования над ним зашифрованный текст. Используется для получения ключ.

Атака на основе выбранного открытого текста – является модификацией предыдущего, когда злоумышленник получает зашифрованное сообщение, созданное по его открытому тексту.

Уравнение зашифрования – это соотношение, описывающее процесс образования зашифрованных данных из открытых данных в результате преобразования, заданных криптографическим алгоритмом.

Гаммирование – процесс наложения по определенному закону гаммы шифра (псевдослучайная двоичная последовательность) на открытые данные.

Современные методы шифрования должны отвечать следующим требованиям:

- Стойкость шифра противостоять криптоанализу должна быть такой, чтобы его вскрытие было возможно только путем решения задачи полного перебора ключей

- Криптостойкость обеспечивается не секретностью алгоритма, а секретностью ключа

- Шифр-текст не должен существенно превосходить по объему исходную информацию

- Ошибки, возникающие при шифровании, не должны приводить к искажениям, потерям информации

- Время шифрования не должно быть большим

- Стоимость шифрования должна быть согласована со стоимостью закрываемой информации

Общая модель шифрования. (Модель Клод Шеннон)

Источник сообщений порождает исходный текст X. Источник ключей генерирует ключ Z. Шифратор преобразует открытый текст Х с помощью ключа Z в шифротекст Y. Y=TZX

Дешифратор, получив зашифрованное сообщение Y, выполняет обратную операцию. X=T*Z(-1)Y.

Задачей криптоаналитика является получения открытого текста и ключа на основе анализа шифра текста.

Обязательным условием является передача ключа по защищенному каналу, но ни в коем случае не по тому же каналу, по которому передается шифр текста.

СХЕМА У Валеры!11.

Шеннон сформулировал следующие вопросы:

- Насколько устойчива система, если криптоаналитик не ограничена временем и обладает всеми средствами для анализа криптограмм

- Имеет ли криптограмма единственное решение

- Какой объем шифротекста необходим криптоаналитику, чтобы решение стало единственным

Для противодействия методам анализа криптограмм Шеннон предложил использовать рассеивание и перемешивание.

07.04.2012

Криптографические методы:

- Бесключевые

- Методы криптографического контрольного суммирования (контрольная сумма)

- Генераторы случайных чисел

- Одноключевые

- Симметричное шифрование

- Методы криптографического контрольного суммирования, но с ключом (паролем)

- Генератор псевдослучайных чисел

- Аутентификация

- Двуключевые

- Асимметричное шифрование

- ЭЦП

- Аутентификация с двумя ключами

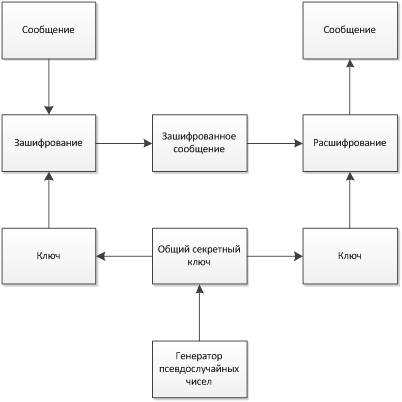

Симметричные методы шифрования (криптография с одним симметричным ключом – отправитель и получатель используют один и тот же ключ).

Ключ должен храниться в тайне и передаваться способами, исключающими перехват.

Общая схема симметричного шифрования:

ГОСТ 28147-89 «Система обработки информации. Защита криптографическая. Алгоритм криптографического преобразования» - 8 управление КГБ.

Для повышения защищенности системы, для каждого дня и для каждого сеанса связи можно использовать уникальный ключ.

|

|

|