|

Раздел №4 Вопрос №13 Код Боуза-Чоудхури-Хоккенгема

|

|

|

|

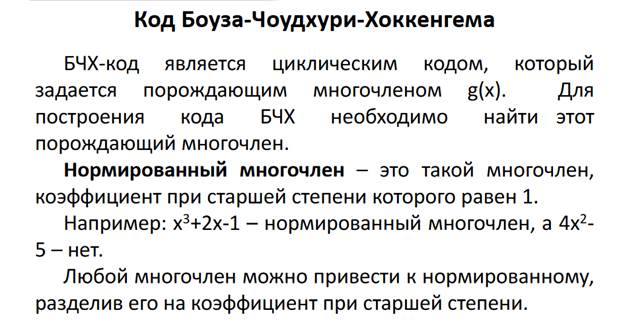

Раздел №4 Вопрос №13 Код Боуза-Чоудхури-Хоккенгема

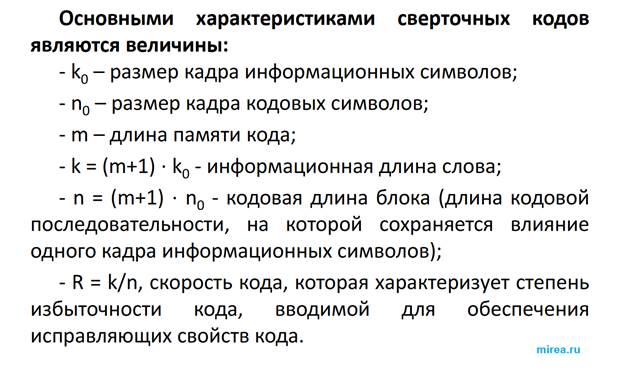

Раздел №4 Вопрос №14 Основные характеристики свёрточных кодов

Раздел №4 Вопрос №15 Основные элементы свёрточного кодера

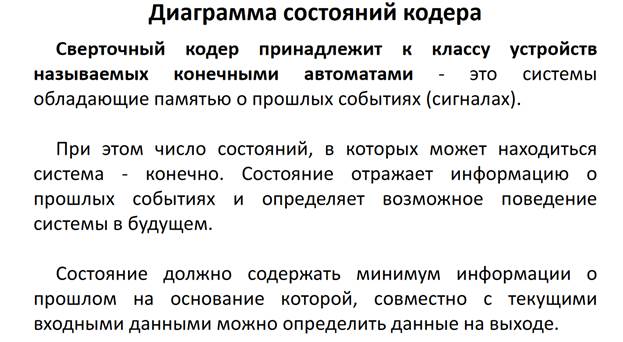

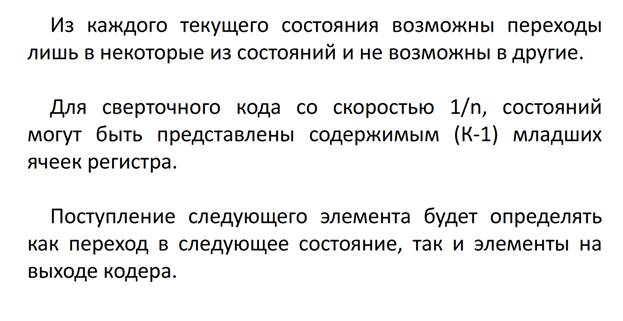

Раздел №4 Вопрос №16 Диаграмма состояний свёрточного кодера

Раздел №4 Вопрос №17 Алгоритм декодирования Витерби

Раздел 4. Безопасность систем и сетей передачи информации

Вопрос 1. Идентификация, аутентификация и авторизация пользователя.

Вопрос 2. Модели информационной безопасности

Концептуальная модель информационной безопасности

Чтобы грамотно выстроить концептуальную модель, необходимо изначально определить объект защиты, киберугрозы, способны защиты информации. Также необходимо предварительно установить:

источники данных;

направления, методики, средства защиты;

технологии получения доступа к системе, защита которой обеспечивается;

источники и цели угроз;

приоритетные источники данных.

В процессе реализации концептуальной модели информационной безопасности должно быть создано несколько уровней. Для большинства организаций хватает двух уровней – сервисного и организационно-управленческого. В рамках реализации организационно-управленческого уровня выполняются следующие работы:

стратегическое планирование;

создание и реализация политики в сфере кибербезопасности организации;

оценка и управление рисками;

координирование работы и функций сотрудников компании в сфере кибербезопасности; контроль выполнения этих функций.

Математическая и функциональная модели информационной безопасности

|

|

|

Функциональная и математическая модели кибербезопасности имеют неразрывные связи. Математическая представлена в виде формализованного описания сценариев действия нарушителей, принимаемых ответных мер. Параметры реализуемой математической модели кибербезопасности зависят напрямую от особенностей взаимодействия нарушителей с системой безопасности. При выстраивании математической и функциональной моделей требуется учесть:

1) критерии оценки системы защиты для конкретной архитектуры инфосистемы;

2) строгость формулирования задач выстраивания модели, что должно быть выражено математическим языком с учетом заданных требований.

После получения экспертной оценки вероятности киберугроз выполняется расчет значимости каждой такой угрозы, расчет степени финансовых трат на восстановление нормального функционирования системы после проведения кибератак. Затем осуществляется расчет общего риска отказа системы.

Сформированную систему информационной безопасности можно считать финансово оправданной, если общие денежные траты на устранение рисков меньше или равны максимальному уровню затрат, которые выделяются на снижение или устранение суммарных рисков.

В функциональной модели информационной безопасности, которая создается на базе уже сформированной математической модели, воплощаются, внедряются конкретные меры по защиты используемой инфосистемы. Учитывая выделенное финансирование и ценность защищаемой информационной системы, защитные меры могут организовываться на коммерческой базе (покупка платного ПО, привлечение ИБ-специалистов), либо реализовываться собственными штатными ИТ-сотрудниками.

На завершающих этапах реализации модель информационной безопасности предполагает интеграцию нескольких общепринятых техсредств защиты:

1) централизованное файловое хранилище;

|

|

|

2) антивирусное ПО;

3) спам-фильтр;

4) межсетевой экран;

5) система выявления, мониторинга вторжений и т. д.

|

|

|