|

2. 3. Ограничения в использовании электронного обмена данными

|

|

|

|

При обмене данными через WEB-интерфейс предусматривается, конечно, и off-line решение: поставщик скачивает форму, заполняет её в автономном режиме и только потом, подсоединившись к сети, закачивает информацию.

С точки зрения технологий современные решения для электронного обмена данными позволяют работать с ними при любой IT-инфраструктуре компании, при практически любых каналах связи, хотя, безусловно, это доставляет большие неудобства.

Что касается инфраструктуры, то в компании должна использоваться учетная система, причем это может быть как 1С, так и SAP, Axapta или другие. Если компания имеет ERP-систему, то для нее стать пользователем электронного обмена данными не проблема.

И переход на EDI – это следующий за внедрением ERP шаг.

Для компаний небольшого размера, как утрированный вариант – не имеющих учетной системы, есть решение воспользоваться WEB-порталом и сохранить там данные, а уже между WEB-порталом и контрагентами такой компании будет идти электронный обмен данными (рис. 9).

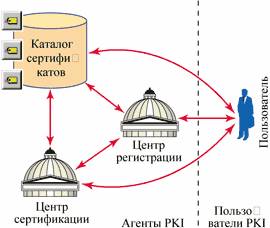

Рис. 9. Структура PKI

Если ритейлер стал использовать EDI, то для крупных поставщиков подключиться тоже выгодно. Для ритейлера услуга имеет смысл, если ею пользуются, по крайней мере, 70 % поставщиков. Часто встречаются два сценария: либо фирма вынуждена внедрять EDI по требованиям партнера, от которого она зависит (прессинг), либо очарована успехами ведущих компаний в ее отрасли, имеющих такие системы электронного обмена данными.

Но существует еще один вариант, основа которого – взаимопонимание.

При желании ритейлер в состоянии разъяснить своим поставщикам стратегические преимущества использования EDI, здесь требуется понимание позиции бизнес-партнера.

|

|

|

В случае работы с EDI-провайдером абоненты платят только за трафик, все остальное – дело поставщика услуг.

Стоимость установки EDI различается в зависимости от набора бизнес-процессов, которые подключаются к технологии. Цена зависит и от конкретной ситуации. Например, если внедрение EDI заказывает ритейлер, стоимость услуг по установке технологии для поставщиков будет ниже (от 300 до 500 долларов США). Если поставщик уже работает с EDI одной сети, то он не платит за подключение к системам других ритейлеров (при условии обращения к тому же провайдеру).

К сожалению, использование ЭЦП связано со своими, весьма серьезными проблемами. Основная сложность аналогична проблеме асимметричного шифрования: как убедиться, что открытый ключ для проверки ЭЦП действительно принадлежит лицу, поставившему подпись, а не подменён злоумышленником по дороге?

Ведь успешная подмена открытого ключа позволит злоумышленнику легко подделать подпись. Методом борьбы с подменой открытых ключей является их сертификация.

Инфраструктура открытых ключей (Public Key Infrastructure, PKI) представляет собой набор программных агентов и правил, предназначенных для управления ключами, политикой безопасности и собственно обменом защищенными сообщениями. Компоненты структуры PKI (рис. 2. 4) имеют следующее назначение.

Каталог сертификатов - это общедоступное хранилище сертификатов пользователей, каждый из которых состоит из открытого ключа, заверенного ЭЦП сертификационного центра, и набора дополнительной специальной и сервисной информации (реквизиты пользователя и т. д. )

Центр сертификации (Certification Authority, CA) - организационная единица, назначение которой - сертификация открытых ключей пользователей (то есть получение из открытого ключа сертификата в формате, определенном в X. 509) и их опубликование в каталоге сертификатов.

Центр регистрации (Registration Authority, RA) - другая организационная единица, обеспечивающая регистрацию пользователей системы.

|

|

|

Пользователь в терминах структуры PKI - это владелец какого-либо сертификата (такой пользователь подлежит регистрации) или любой пользователь, запрашивающий сертификат, хранящийся в каталоге сертификатов.

Как известно, открытые ключи вычисляются по определенным алгоритмам из соответствующих им секретных ключей и используются в основном для следующих целей:

● проверки ЭЦП данных или другого открытого ключа;

● шифрования данных, направляемых владельцу секретного ключа, парного открытому: расшифровать данные можно только с использованием данного секретного ключа;

● вычисления ключа парной связи с целью последующего шифрования или расшифровывания данных с помощью алгоритма симметричного шифрования.

|

|

|