|

Источники угроз информационной безопасности Российской Федерации

|

|

|

|

(Доктрина)

Источники угроз информационной безопасности РФ подразделяются на внешние и внутренние.

К внешним источникам относятся:

- деятельность иностранных политических, экономических, военных, разведывательных и информационных структур, направленная про тив интересов РФ в информационной сфере;

- стремление ряда стран к доминированию и ущемлению интересов России в мировом информационном пространстве, вытеснению ее с внешнего и внутреннего информационных рынков;

- обострение международной конкуренции за обладание информаци онными технологиями и ресурсами;

- деятельность международных террористических организаций; увеличение технологического отрыва ведущих держав мира и нара щивание их возможностей по противодействию созданию конкурен тоспособных российских информационных технологий;

- деятельность космических, воздушных, морских и наземных техни ческих и иных средств (видов) разведки иностранных государств;

- разработка рядом государств концепций информационных войн, пре дусматривающих создание средств опасного воздействия на инфор мационные сферы других стран мира, нарушение нормального функ ционирования информационных и телекоммуникационных систем, сохранности информационных ресурсов, получение несанкциониро ванного доступа к ним.

К внутренним источникам относятся [13]:

- критическое состояние отечественных отраслей промышленности;

- неблагоприятная криминогенная обстановка, сопровождающаяся тенденциями сращивания государственных и криминальных струк тур в информационной сфере, получения криминальными структу рами доступа к конфиденциальной информации, усиления влияния организованной преступности на жизнь общества, снижения степени защищенности законных интересов граждан, общества и государства в информационной сфере;

|

|

|

- недостаточная координация деятельности федеральных органов го сударственной власти, органов государственной власти субъектов РФ по формированию и реализации единой государственной политики в области обеспечения информационной безопасности РФ;

- недостаточная разработанность нормативной правовой базы, регулирующей отношения в информационной сфере, а также недостаточная правоприменительная практика;

- неразвитость институтов гражданского общества и недостаточный государственный контроль за развитием информационного рынка России;

- недостаточное финансирование мероприятий по обеспечению ин формационной безопасности РФ;

- недостаточная экономическая мощь государства;

- снижение эффективности системы образования и воспитания, недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности;

- недостаточная активность федеральных органов государственной власти, органов государственной власти субъектов РФ в информировании общества о своей деятельности, в разъяснении принимаемых решений, в формировании открытых государственных ресурсов и развитии системы доступа к ним граждан;

- отставание России от ведущих стран мира по уровню информатизации федеральных органов государственной власти, органов государственной власти субъектов РФ и органов местного самоуправления, кредитно-финансовой сферы, промышленности, сельского хозяйства, образования, здравоохранения, сферы услуг и быта граждан.

5. Общая характеристика методов и средств защиты информации.

Согласно федеральному закону об Информации, информационных технологиях и защите информации в целях обеспечения защиты информации применяется комплекс правовых, организационных и технических мер.

|

|

|

К правовым методам (мерам) защиты относятся действующие в стране законы, указы и нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым, неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей.

В качестве правовых методов (мер) защиты следует рассматривать:

· Установление категорий информации ограниченного доступа;

· Ограничение прав на доступ к защищаемым категориям информации;

· Ограничение прав на распространение и использование защищаемых категорий информации;

· Лицензирование деятельности связанной с защищаемой информацией;

· Сертификация услуг и средств защиты информации;

· Установление правовой ответственности за разглашения различных видов тайны, персональных данных, и компьютерные преступления, за нарушение авторских прав на программы для ЭВМ и БД;

В качестве правовых средств защиты при реализации этих методов следует выделить:

o Оформление допусков к защищаемой информации.

o Оформление договоров и обязательств о нераспространении тайны.

o Прекращение лицензий и сертификатов на деятельность и средства защиты.

o Уголовная, административная, гражданская ответственность;

Достоинство: универсальность.

Недостаток: процесс реализации занимает много времени.

К морально-этическим мерам относятся традиционно сложившиеся нормы поведения. Несоблюдение этих норм ведет к падению авторитета, престижа человека, группы лиц или организации.

Организационные (административные) меры и методы защиты - это меры и методы организационного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности. Они основаны на принципах управления коллективом и предприятием (службой) и принципах законности. Они включают:

|

|

|

- мероприятия по разработке правил доступа пользователей к ресурсам системы (разработка политики безопасности);

- мероприятия, осуществляемые при подборе и подготовке персонала;

- организацию охраны и пропускного режима;

- организацию учета, хранения, использования и уничтожения носителей информации;

- распределение прав доступа к информации и системам;

- организацию контроля за работой пользователей;

Достоинства:

- широкий круг решаемых задач;

-гибкость реагирования на несанкционированные действия;

практически неограниченные возможности изменения и развития.

Недостатки:

высокая зависимость от общей организации работ в организации;

низкая надежность без соответствующей поддержки физическими, техническими и программными средствами (люди склонны к нарушению любых установленных дополнительных ограничений и правил, - если только их можно нарушить);

неудобства, связанные с большим объемом рутинной формальной деятельности по разработке документации.

Технические меры и средства защиты информации реализуются в рамках инженерно технической защиты объектов информатизации. Основными задачами этой защиты являются:

создание физических препятствий на пути злоумышленников с целью предотвращения несанкционированного доступа на объект и к информации;

предотвращение попыток получения информации злоумышленниками различными средствами технической разведки;-

оповещение служб защиты о попытках проникновения к компьютерным системам с защищаемой информацией.

Существуют три основные группы средств технической защиты информации, представленные в таблице.

| Инженерныесредства | Программно-аппаратные, аппаратные и программные средства | Средства видеонаблюдения и сигнализации |

| механические, электро-механические устройства и сооружения, предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации. | средства, предназначенные для ограничения доступа к информации в целом и защиты информации от технических разведок, средства антивирусной защиты, и средства криптографического сокрытия информации. | - датчики; приборы визуального наблюдения; системы сбора и обработки информации; средствасвязи. |

Недостатком инженерно-технических методов и средств защиты является то, что они не могут защитить информацию от персонала допущенного к работе с информацией. Для решения этой задачи предназначены программно-аппаратные, аппаратные и программные средства защиты. Инженерно-технические и программно-аппаратные средства являются дорогостоящими.

|

|

|

6. Компьютерная система как объект информационного воздействия. Методы нарушения конфиденциальности, целостности и доступности информации.

Компьютерная система как объект информационного воздействия

Разработчики ИТС при создании сетей закладывают в них весь необхо димый набор функций, обеспечивающих высококачественный информацион ный обмен с помощью различных абонентский терминалов и использованием различных сред передачи (первичных систем электросвязи).

Человек непредсказуем: окружающие обстоятельства могут повлечь его к поиску информации, доступ к которой ограничен определенным кругом лиц, это с одной стороны. А с другой, любой владелец конфиденциальной информации желает обезопасить ее от посторонних.

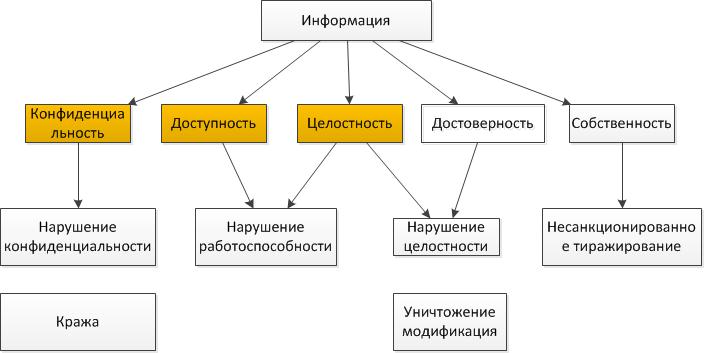

Анализ угроз на компьютерные системы и последствий их воздействия показывает, что конечными их целями являются (рис. 1.2):

· информация пользователей, циркулирующая в ИТС чтение и искажение (разрушение) информации и/или нарушение процедур информационного обмена;

· работоспособность самой ИТС чтение и искажение (разрушение) управляющей информации и/или нарушение процедур управления сетевыми (системными) компонентами или всей сетью (системой).

Специалисты, занимающиеся проблемой информационной безопасности в Интернет, определили четыре вида последствий угроз: вскрытие, обман, разрушение, захват (узурпация). Последствием воздействия угроз является нарушение безопасности ИТС

Методы нарушения конфиденциальности, целостности и доступности информации

· целостность данных (data integrity) свойство, обеспечивающее защиту данных от их изменения или разрушения каким-либо неавторизованным способом;

· конфиденциальность (confidentiality) свойство, обеспечивающее не-доступность или нераскрываемость информации неавторизованными пользователями, субъектами или процессами;

· доступность (availability) свойство, обеспечивающее открытый и технически приемлемый доступ по запросу авторизованного субъекта;

|

|

|

рис 1 (Табличка с пар Креопалова)

таблица (с помощью Мельникова)

таблица (с помощью Мельникова)

| Конфиденциальность | Работоспособность | Целостность |

| прослушивание и перехват; А 2.3. Анализ излучений (emanations analysis): Непосредственное получение содержания передаваемых в системе связи сообщений путем обнаружения и обработки сигнала, излучаемого системой и переносящего данные, но не предназначенного для передачи со общений. A.2. Перехват (interception): Угрожающее действие, посредством которого субъект имеет непосредственный несанкционированный доступ к охраняемым данным, циркулирующим между полномочными источниками и получателями. Оно включает: A.2.2. Прослушивание (пассивное, wiretapping/passive):Обнаружение и запись данных, циркулирующих между двумя термина лами в системе связи. анализ трафика; Просмотр остатка данных (scavenging):Исследование доступных данных, оставшихся в системе, с целью получения не санкционированного знания охраняемых данных. A.3.1. Анализ трафика (traffic analysis): Получение знания охраняемых данных путем наблюдения за изменением характеристик системы связи, которая транспортирует данные. A.3.2. Анализ сигналов (signals analysis): Не прямое получение знания охраняемых данных, передаваемых в системе связи, путем обнаружения и анализа сигнала, излучаемого системой и перенося щего данные, но не предназначенного для передачи сообщений. криптоанализ. программные закладки Ошибки в ПО .* Аппаратно-программная ошибка (hardware/software error): Ошибка системы, которая повлекла за собой несанкциониро ванное знание субъектом охраняемых данных. 4. Кража Кража (theft): Получение доступа к охраняемым данным путем воровства различных накопителей информации независимо от их физической сущности (например, кассеты с магнитной лентой или магнитные диски и др.). | отказ в обслуживании. Разрушение (disruption): Обстоятельство или событие, к-е препятствует или прерывает корректное функционирование системных служб и реализацию необходимых действий. Следующие угрожающие действия могут вызвать разрушение: C.1.2. Физическое разрушение (physical destruction):Умышленное разрушение системного компонента с целью препятствия нор мальному функционированию системы или его прерывание. 2.2Сбои (кратковременный выход из строя) аппаратуры, программ, систем питания и жизнеобеспечения. C.1.1. устройство для злонамеренных действий (maliciouslogic): С точки зрения вредительства, любое аппаратно-программное устройство или программное обеспечение (например, логическая бомба), умышленно встраиваемое в систему для нарушения ее работоспособности или уничтожения ее ресурсов. C.1.3.* Аппаратно-программная ошибка (hardware orsoftware error): Ошибка, которая либо повлекла за собой повреждение сис темного компонента, либо привела к прекращению нормального (или полному прекращению) функционирования системы. C.3. Препятствие (obstruction): Угрожающее действие, которое прерывает предоставление системных услуг, путем воздействия на сис темные процессы с целью их замедления или блокировки. С.3.1. Помеха (interference): Прерывание системных процессов и процедур путем блокировки соединений, данных пользователей и управляющей информации. С.3.2.Перегрузка (overload): Прерывание системных процессов и процедур путем размещения чрезмерно большого объема беспо лезной информации (передача вредоносного трафика) в системных компонентах с целью снижения их функциональной эфф-ти или их блокировки. | модификация данных; B.2. Фальсификация (falsification): Угрожающее действие, посредством которого искаженные данные вводят в заблуждения полномочного субъекта. C.2.1. Подделка (tamper): С точки зрения порчи, умышленное искажение программного обеспечения, данных или управляющей информации системы с целью прерывания или препятствования корректному выполнению системных функций. неавторизованная вставка данных; B.2.2. Вставка (insertion): Добавление искаженных данных, которые служат для обмана полномочного субъекта. неавторизованное удаление данных; неавторизованное генерирование данных; B.2.1. Подмена (substitution): Внесение изменений или замена истинных данных на искаженные, которые служат для обмана пол номочного субъекта. неавторизованная повторная передача данных. |

7.Основные направления обеспечения информационной безопасности объектов информационной сферы государства в условиях информационной войны.

Информационная война - действия, принимаемые для достижения информационного превосходства в интересах национальной военной стратегии, осуществляемые путем влияния на информацию и информационные системы противника при одновременной защите собственной информации своих информационных систем

Основные направления обеспечения информационной безопасности объектов информационной сферы государства в условиях информационной войны

Согласно Доктрине, к объектам обеспечения информационной безопасности в сфере обороны относятся:

· информационная инфраструктура центральных органов военного управления и органов военного управления видов Вооруженных сил РФ и родов войск, объединений, соединений, воинских частей и организаций, входящих в состав Вооруженных сил РФ, научно-исследовательских учреждений Министерства обороны РФ;

· информационные ресурсы предприятий оборонного комплекса и научно-исследовательских учреждений, выполняющих государственные оборонные заказы либо занимающихся оборонной проблематикой;

· программно-технические средства автоматизированных и автоматических систем управления войсками и оружием, вооружения и военной техники, оснащенных средствами информатизации;

· информационные ресурсы, системы связи и информационная инфраструктура родов войск, воинских формирований и органов.

К числу внешних угроз информационной безопасности в сфере обороны Доктрина относит:

· все виды разведывательной деятельности зарубежных государств;

· информационно-технические воздействия (в том числе радиоэлектронную борьбу, проникновение в компьютерные сети) со стороны вероятных противников;

· диверсионно-подрывную деятельность специальных служб иностранных государств, осуществляемую методами информационно-психологического воздействия;

· деятельность иностранных политических, экономических и военных структур, направленную против интересов РФ в сфере обороны.

Внутренними угрозами, представляющими наибольшую опасность в данной сфере, являются:

· нарушение установленного регламента сбора, обработки, хранения и передачи информации, находящейся в штабах и учреждениях Министерства обороны РФ, на предприятиях оборонного комплекса;

· преднамеренные действия, а также ошибки персонала информационных и телекоммуникационных систем специального назначения;

· ненадежное функционирование информационных и телекоммуникационных систем специального назначения;

· возможная информационно-пропагандистская деятельность, подрывающая престиж Вооруженных сил РФ и их боеготовность;

· нерешенность вопросов защиты интеллектуальной собственности предприятий оборонного комплекса, приводящая к утечке за рубеж ценнейших государственных информационных ресурсов;

· нерешенность вопросов социальной защиты военнослужащих и членов их семей.

Перечисленные внутренние угрозы будут представлять особую опасность в условиях обострения военно-политической обстановки.

Главными направлениями совершенствования системы обеспечения информационной безопасности в сфере обороны считаются:

· систематическое выявление угроз и их источников, структуризация целей обеспечения информационной безопасности в сфере обороны и определение соответствующих практических задач;

· проведение сертификации общего и специального программного обеспечения, пакетов прикладных программ и средств защиты информации в существующих и создаваемых автоматизированных системах управления военного назначения и системах связи, имеющих в своем составе элементы вычислительной техники;

· постоянное совершенствование средств защиты информации от несанкционированного доступа, развитие защищенных систем связи и управления войсками и оружием, повышение надежности специального программного обеспечения;

· совершенствование структуры функциональных органов обеспечения информационной безопасности в сфере обороны и координация их взаимодействия;

· совершенствование приемов и способов стратегической и оперативной маскировки, разведки и радиоэлектронной борьбы, методов и средств активного противодействия информационно-пропагандистским и психологическим операциям вероятного противника;

· подготовка специалистов по обеспечению информационной безопасности в сфере обороны.

Основу достижения победы в военных действиях в XXI в. все в большей степени будут определять не технические средства, а информация. Эти изменения вытекают из содержания осуществляемого человечеством в настоящее время перехода от постиндустриального общества к обществу информационному. Уже сегодня, когда с традиционных подходов к ведению вооруженной борьбы акцент все более смещается в информационно-интеллектуальную область, теория и практика военного искусства России стоят перед необходимостью разработать и практически реализовать систему контрмер западной концепции информационной войны и создать собственную систему наступательных и оборонительных действий нового типа.

Примерный перечень разнонаправленных усилий в ходе информационного противостояния (в целях обороны):

· контрразведка. Маскировка своих действий, целей, объектов. Проведение дезинформации.

· Обеспечение собственной помехоустойчивости, защита своих баз данных, систем связи, средств обработки и передачи информации

· Организация информационной защиты и психологической поддержки руководящего состава своих войск (и страны)

· Защита от информационно-психологического воздействия противника

· Осуществление заблаговременной и активной контрпропаганды внутри страны, достижение реального единства между всеми слоями общества.

По мнению военных экспертов, в оборонной сфере наиболее уязвимыми считаются:

· информационные ресурсы аппарата Министерства обороны, Генерального штаба, главных штабов видов Вооруженных сил и родов войск, научно-исследовательских учреждений, содержащих сведения о планах подготовки и ведения действий, о составе и дислокации войск;

· информационные ресурсы предприятий оборонного комплекса, содержащих сведения об объемах создаваемой военной техники и ее боевых возможностях;

· системы связи и управления войсками и оружием, их информационное обеспечение;

· морально-психологическое состояние войск и населения.

8.Анализ современных подходов к построению систем защиты информации.

Анализ современных подходов к построению систем защиты информации.

Область информационной безопасности всегда расширяется, но базовые принципы остаются не именными. Всегда следует учитывать опыт как успешных реализаций стратегий безопасности, так и неудач. Три режима защиты являют собой три компонента безопасности:

-оборона

-сдерживание

-обнаружение

Все три компонента в равной степени важны и взаимодополняемы. Оборонительная стратегия не позволяет злоумышленникам проникнуть внутрь. Стратегия сдерживания не дает нанести ущерб бизнесу и позволяет бизнесу сконцентрироваться на поддержание производительности и развитии. Стратегия обнаружения сообщает ответственным лицам о нарушение установленных политик безопасности. Все данные этапы объединяет самый популярный методику к организации безопасности комплексный подход, который закладывает в фундамент качество, эффективность, надежность и экономически сбалансированные показатели. Сводя воедино разнородные меры противодействия угрозам, комплексный подход, позволяет организовывать защищенную и управляемую среду обработки информации. Такая возможность достигается путем правильно построенной системы безопасности, которая, прежде всего, опирается на политику, регламенты и процедуры. Именно документальная основа в данной методологии дает необходимый фундамент, определяя каким образом выстраивать защиту.

Помимо описанных особенностей комплексного подхода, следует учесть, важный фактор, который позволяет системе безопасности постоянно совершенствоваться, а бизнесу экономить капитал. Это вызвано необходимостью усовершенствования и адаптации под меняющиеся угрозы, требования законодательства и реалии бизнеса. Такой процесс называется жизненным циклом.

КАРТИНКА

Жизненный цикл безопасности управляется процессом, который запускается с момента первой инициализации политики и действий по обеспечению безопасности и продолжается во время проектирования и окончательной реализации, а после инициализируется снова. В сфере информационной безопасности принято опираться, на следующие этапы:

Анализ, оценка, планирование, совершенствование,Разработка, Внедрение, Контроль выполнения и требований

На сегодняшний день специалисты по ИБ считают, что одного комплексного подхода не достаточно и предлагают ряд инициатив и новых методик:

Методики управления инцидентами которые, позволяют проводить расследования инцидентов ИБ с целью противодействия. Данные методики так же позволяют начать борьбу со злоумышленниками в судебном порядке.

Методика тестирования на проникновения позволяет находить узкие места в системе безопасности, с целью ее развития. Основный принцип данной методики реализация проникновения глазами злоумышленника.

Методики адаптивной безопасност и используют ведущими мировыми компаниями, чтобы успевать за изменением окружающей и внутренней среды. Такие методы включают в себя:

-анализ защищенности

-обнаружение и предупреждение атак

-управление рисками

P.S. Управление рисками

Управление рисками ИБ представляет собой непрерывный процесс, обеспечивающий выявление, оценку и минимизацию рисков от реализации угроз информационной безопасности, направленных на активы организации.

Управление рисками ИБ позволяет:

· получить актуальное представление об уровне обеспечения информационной безопасности организации в текущий момент,

· определить наиболее уязвимые места в обеспечении защиты информации организации,

· определить стоимостное обоснование затрат на обеспечение ИБ,

· минимизировать издержки на обеспечение ИБ.

Управление рисками предполагает решение следующих задач:

· построение модели взаимодействия бизнес процессов организации и информационных систем с целью выделения наиболее критичных активов организации,

· построение модели нарушителя ИБ и модели угроз ИБ организации,

· оценка рисков реализации угроз ИБ, направленных на критичные активы организации,

· выявление мер по снижению рисков угроз ИБ организации,

· разработка плана по снижению рисков ИБ организации,

· оценка остаточного риска ИБ организации после внедрения мер по снижению

9.Организационно-правовые, программно-аппаратные и инженерно-технические методы защиты информации.

Организационные

Организационные (административные) меры защиты - это меры организационного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности. Они включают:

· мероприятия, осуществляемые при проектировании, строительстве и оборудовании

· вычислительных центров и других объектов систем обработки данных;

· мероприятия по разработке правил доступа пользователей к ресурсам системы (разработка политики безопасности);

· мероприятия, осуществляемые при подборе и подготовке персонала системы;

· организацию охраныи надежного пропускного режима;

· организацию учета, хранения, использования и уничтожения документов и носителей с информацией;

· распределение реквизитов разграничения доступа (паролей, ключей шифрования и т.п.);

· организацию явного и скрытого контроля за работой пользователей; мероприятия, осуществляемые при проектировании, разработке, ремонте и модификациях оборудования и программного обеспечения и т.п.

Правовые (законодательные)

К правовым мерам защиты относятся действующие в стране законы, указы и нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей.

Программно-аппаратные

Технические (аппаратно-программные) меры защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав АС и выполняющих (самостоятельно или в комплексе с другими средствами) функции защиты (идентификацию и аутентификацию пользователей, разграничение доступа к ресурсам, регистрацию событий, криптографическое закрытие информации и т.д.).

К программно-аппаратным средствам обеспечения информационной безопасности средств связи в вычислительных сетях относятся:

· аппаратные шифраторы сетевого трафика;

· методика Firewall, реализуемая на базе программно-аппаратных средств;

· защищенные сетевые криптопротоколы;

· программно-аппаратные анализаторы сетевого трафика;

· защищенные сетевые ОС.

Инженерно-технические

Инженерно-технические меры защиты основаны на применении разного рода механических, электро или электронно-механических устройств и сооружений, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации, а также технических средств визуального наблюдения, связи и охранной сигнализации.

10. Технические каналы утечки информации.

Под утечкой информации понимается несанкционированный процесс переноса информации от источника к несанкционированному пользователю. Физический путь переноса называется каналом утечки. Утечка информации связана с источником (генератором), физической средой, в которой распространяется информация от источника, и с пользователем (приёмником). В автоматизированных системах основными источниками информации являются люди и документы.

Технические средства, которые обеспечивают утечку информации, образуют технические каналы утечки информации.

Акустические каналы - это каналы, образованные распространением акустической волны в воздушной, жидкой и твердой среде. В воздушной среде энергия передается частицам воздуха, которые приобретают колебательное движение. Если на пути акустической волны встречаются препятствия, например, стены, мебель, окна и т.д., то акустическая волна отражается от них, поглощается, вызывает колебания элементов окружающей среды.

Акустические каналы - это каналы, образованные распространением акустической волны в воздушной, жидкой и твердой среде. В воздушной среде энергия передается частицам воздуха, которые приобретают колебательное движение. Если на пути акустической волны встречаются препятствия, например, стены, мебель, окна и т.д., то акустическая волна отражается от них, поглощается, вызывает колебания элементов окружающей среды.

Частотный диапазо н акустического канала утечки информации включает инфразвук, диапазон слышимого человеком звука (16-20000 Гц), ультразвук и гиперзвук.

Электрические каналы - связаны с перехватом инф.каналов, проходящих по электрическим цепям различного назначения. Контактные и бесконтактные способы подключения к проводам и кабелям.

Оптические каналы - наблюдение

Электромагнитные излучения - радиоканал - перехват электромагнит.излучения радиодиапазона (радиомикрофоны)

ПЭМИН - перехватих

| название | способутечки | технические средства | противодействие | техсредстваобнаруж. утеч. |

| 1. Прямой акустический канал простое распространение волны в воздухе | подслушивание без применения аппаратуры и использование тех.средств | миниатюрные микрофоны, микрофоны направленного действия, диктофоны | 1 звукоизоляция, 2 конроль присутствующих, 3 генераторы шума Гном-3М, ХАОС, шумотрон-3 | |

| 2. Акустовибрационный канал - акуст. колебания, воздействующие на твердые поверхности, преобразуются в механические колебания частиц твердых тел | подслушивание без применения аппаратуры и использование тех.средств | различные типы стетоскопов | 1. пленка на окна, 3. системы 2. виброакуст зашумления заслон;кабинет; шторм | аппаратно-программный комплекс виброакуст измерений |

| 3. Акустоэлектрический канал - преобразование акустических сигналов в электрические. | возникновение электрических сигналов (микрофонный эффект) в громкоговорителях, электрич цепи, датчики сигнализаций | высокочувствительные низкочастотные усилители, которые подключаются к электр цепям | проверка электр цепей, ПКУ-6М, генератор низкочастотных колебаний для проверки и создания помех ВВ 301 и Барон-Ю, применение фильтров Гранит-8 | |

| 4. Акусторадиоэлектрический - с помощью закладных устройств | преобразование акуст сигнала в радиоэлектронный и передача | радиозакладки (радиомикрофон) | тех средства подавления радиомикрофонов Скорпион | детектор нелинейных переходов, комплекс аппаратуры Дельта |

| Акустопараметрический взаимодействие волны с элементами тех.систем и изменение их электрических, магнитных и электромагнитных параметров.эти изменения оказывают влияние на параметры электрических цепей, за счёт эффекта модуляции такие цепи несут инф.сигнал=акустическому каналу | 1. подключение высокочастотного генератора к нелинейным и параметрическим системам 2. -//- к телефонному кабелю - аппарату | генераторы радиоизлучений ANG-200, приемники радиосигналов Крона 6000М, передатчики и приемники радиостанций для кв и укв диапазонов MICOM-2 | LBD-50 анализатор проводных коммуникаций RCC-2000 комплекс контроля электромагнитного излучения МАНГУСТ - VNG-012GL - генератор акустический колебаний ГРОМ-ЗИ-4 генератор шума ФСП-1Ф-7А фильтр сетевой многофункциональный поисковый прибор | |

| 6. Акустооптический - под действием акуст.волны колеблется плоская поверхность | лазерным лучом снимают колебания с поверхности (внешнее стекло окна) | приборы с ИК-излучением: сканирующий спектральный коррелятор OSCOR-5000 прибор для обнаружения различных устройств скрытого съема CPM-700 | покрытие стекол пленкой Courtaulds класса Safety VNT-2 вибропреобразователь для окон | |

| 7. Канал утечки инф по тел. линии - подключение к телефонной линии | 1. контактный: параллельное подключение тел.аппарата, подключение с помощью согласующего устройства, подключение с компенсацией падения напряжения 2. бесконтактный: через рамку (один или несколько витков), через индукционный датчик | блокирование устройств, размывание спектра, сдвиг рабочей частоты, блокирование акустопуска звукозаписывающей аппаратуры, защита телефона от ВЧ-навязывания, подавление генераторами | ||

| 8. утечка по цепям электропитания - закладки в тех.средствах обработки информации в линиях связи | ||||

| 9. учетка по цепям заземления - перехват сигнала в заземляющем провод или в потенциальной зоне вокру | фильтры | визуальный контроль | ||

| 10. визуально-оптический | подглядывание | бинокли, монокуляры, подзорные трубы, телескопы, эндоскопы | уменьшать контраст объект\фон снижать яркость объекта не допускать близко выбор помещений экранирование объекта | средства гашения экранов шторы, жалюзи, пленка |

| 11. фототелеканалы | фотографирование | фото для аэрофотосъемки, широкого применения, скрытой съемки | ||

| 12. канал ИК излучения | скрытое наблюдение | приборы ночного видения (бинокль, телекамера) | ||

| 13. волоконно-оптический канал | подключение к оптическим световодам | фотодетекторы |

Противодействия: 1. конструктивные меры, связанные с оборудованием помещений. 2. исключение вероятности вноса и установки подслушивающих устройств. 3. тех средства подавления каналов перехвата информации (зашумление - генераторы шума, вибрационное зашумление).

Тех средства обнаружения утечки: 1. визуальный метод контроля. 2. контроль с использованием тех средств.

11. Угрозы информационной безопасности объекта. Классификация угроз. Источники угрозы

Угроза информационной безопасности -совокупность условий и факторов, создающих опасность информационной безопасности

По аспекту информационной безопасности, на который направлены угрозы, выделяют:

|

|

|