|

Скрытые угрозы безопасности

|

|

|

|

Любые отклонения в поведении машины или сети должны вызывать пристальное внимание. Ниже в таблице представлены наиболее неприятные нарушения безопасности информационной системы, которые могут возникнуть из-за отсутствия постоянного внимания персонала (см, The Ghost in the Machine: A CCSS White Paper. Примеры, представленные ниже в таблице, не перекрывают все возможные варианты, но дают представление о проблеме. Но грамотная настройка журнальных файлов и их обработка в реальном времени являются универсальными средствами обеспечения безопасности.

| Исходные обстоятельства | Потенциал воздействия | Решение проблемы |

| Нарушение авторизации · Приложение компьютера пытается получить доступ к IFS (Industrial and Financial Systems), но пользователь не авторизован для этого файла · Приложение компьютера сконфигурировано для произвольного числа попыток и при зацикливании возможна генерация сотен тысяч вариантов | · Пользователи жалуются на медленный отклик · Операторы видят на экране WRKACT-JOB занятость ЦПУ на уровне 100%, но не видят задач, которые занимают большие ресурсы процессора. · Необходимы дополнительные издержки, чтобы уменьшить потери пользователей · Производительность падает, издержки растут | Мониторирование журнальных файлов безопасности в реальном времени · Преобразование журнальных записей в сообщения · Нарушение авторизации воспринимается как уязвимость безопасности и передается персоналу для немедленного реагирования · Файл, размещенный в IFS, а рассматриваемый объект передается соответствующей структуре. · Использование ЦПУ системы уменьшается |

| Изменение параметров · Администратор изменяет описание задания, переформирует очередь, но забывает вернуть конфигурационные параметры в исходное состояние | · Нарушение остается незамеченным и никаких уведомлений не генерируется, так как они находятся в очереди задач, не связанных с субсистемой · В результате поддерживается критическое заполнение буфера заданий в очереди в процессе обслуживания запроса системой · Магазины, торгующие в розницу не получают своевременно заказанные товары и несут потери ежедневной выручки | Мониторирование журнальных файлов безопасности в реальном времени · Преобразование записей журнальных файлов в сообщения в реальном масштабе времени · Изменение параметра воспринимается как уязвимость безопасности и о чем персонал немедленно информируется · Справочное уведомление сообщает время, имя пользователя, прежнее значение и новую величину, так что могут быть предприняты немедленные действия, прежде чем задания будут блокированы |

| Угрозы через FTP · Должен быть предоставлен доступ стороннему персоналу для обеспечения поддержки работы системы · Осуществлен доступ к платежному файлу | · Используется альтернативный платежный файл и необходимо полное исследование ситуации · Содержимое журнального файла не помогает идентифицировать причины | Мониторирование FTP в реальном времени · Мониторирование FTP в реальном времени показывает, кто осуществляет доступ к файлам приложения с помощью FTP и какие команды они используют · Могут быть предприняты немедленные действия, чтобы закрыть уязвимость · Имеются журнальные файлы для выполнения полного независимого расследования |

| Неактивный Firewall · Предоставлен доступ сторонней организации для поддержания работы через FTP, когда Firewall оказался отключен | · Чувствительные данные клиента уязвимы для атаки, или для некорректного использования · Последствия могут привести к долговременному подрыву репутации фирмы | Мониторирование сети в реальном времени · Критические элементы, такие как Firewall, нужно мониторировать без выходных, круглые сутки · Пассивный статус Firewall идентифицируется и все риски безопасности, такие как открытое FTP, могут быть блокированы вплоть до восстановления работы Firewall · Гибкое мониторирование может быть распространено на любые устройства, имеющие IP-адрес, включая другие информационные серверы специфицированные персональные компьютеры (напр. CEO - Chief Executive Officer), базовые машины ВЦ и другие серверы или маршрутизаторы. |

|

|

|

|

|

|

Фальсификация имен файлов

В последнее время хакеры, используя управление чтением справа-на-лево и наоборот пытаются ввести в заблуждение пользователя относительно характера файла в приложении, например, написано: CORP_INVOICE_08.14.2011_Pr.phylexe.doc, а на самом деле файл имеет имя: CORP_INVOICE_08.14.2011_Pr.phylcod.exe ("cod.exe" было превращено в "exe.doc", а файл на самом деле является исполняемым, а не текстовым).

Атаки APT

Особый класс атак образуют APT (Advanced Persistent Threat; см. http://en.wikipedia.org/wiki/Advanced_persistent_threat, а также Advanced Persistent Threats and other Advanced Attacks). Эти программы создают профессионалы, имеющие поддержку серьезных фирм или даже правительств. Одиночным энтузиастам тут делать нечего. Как правило, это целевые атаки. Целью таких атак обычно является шпионаж, реже саботаж, но и кражами данных на продажу атакеры не брезгуют. APT становится серьезной угрозой для всех крупных корпораций, но может представлять опасность экономическим интересам целых государств, таких как Великобритания. Примером APT можно считать компьютерного червя Stuxnet. Этот червь использует уязвимость программного контроллера оборудования (Siemens), а также атака, известная как операция Аврора (Aurora), предпринятая против 34 компаний, включая Google и Adobe. Ниже предлагается описание основных особенностей APT:

· Операторы, реализующие этот вид атак, используют весь спектр возможностей, которые существуют на текущий момент. Сюда входят технологии компьютерных вторжений, перехват телефонных разговоров, анализ информации со спутников. Отдельные компоненты могут быть взяты из стандартных инструментальных наборов в Интернет, но операторы атаки, если требуется, имеют доступ к любым другим средствам, включая разработку сколь угодно сложных программных продуктов. В процессе решения задачи используются все возможные меры скрытности работы.

|

|

|

· Операторы ориентируются на определенные специфические задачи, а не ищут наугад возможности финансовой или иной выгоды. Эта особенность предполагает, что атакеры контролируются извне. Работа производится целеустремленно для достижения строго определенных целей. Это не означает непрерывный поток атак. Чаще используется принцип “тише-едешь-дальше-будешь”. Если оператор теряет доступ к мишени, он будет пытаться восстановить такой доступ. Главной целью оператора является получение долгосрочного доступа к мишени атаки.

· APT представляют угрозу, так как атакеры имеют четко определенные намерения (как правило, вредоносные). APT атаки предпринимаются часто путем скоординированных действий большого числа участников. Обычно операторы имеют специфические цели, достаточно умелы, хорошо мотивированы, организованы и обеспечены всем необходимым.

Программа Stuxnet (2007) на момент создания была, пожалуй самой сложной, она использовала несколько уязвимостей, которые были ранее неизвестны. К началу 2013 года появилось большое число модификаций этого кода.

В простейшем варианте будущий атакер сначала собирает данные о персонале организации, названиях проектов, e-mail адресах, организационной структуре компании. Эти данные позднее используются в почтовом сообщении, адресованном одному или нескольким сотрудникам, чтобы убедить их в том, что это корпоративное сообщение и переадресовать их на вредоносный сайт. Отправителем проставляется сетевой администратор, WEB-master или один из знакомых коллег адресата.

Позднее эта технология совершенствовалась (см. " Stuxnet-like malware highlights need for skills and vigilance ", Warwick Ashford, 24 November 2014). Появилась, например, версия троянского коня Backdoor.Regin, которая являлась своего рода шедевром программирования. Служебные файлы и некоторые секции исполняемого кода криптографичеси защищены. Программа была использована для шпионажа против правительственных организаций.Среди мишеней атаки этим кодам организации из России (28%), Саудовской Аравии (24%), Ирландии (8%) и Мексики (9%). Далее следуют структуры из Афганистана, Ирана, Бельгии, Австрии и Пакистана (~5%).

|

|

|

На рис. 13A показана схема атаки Styxnet

Рис. 13A.

Ниже приведенные примеры из статьи компании HP об RSA Breach of 2011 (The Next Generation IPS. Comprehensive Defense Against Advanced Persistent Threats).

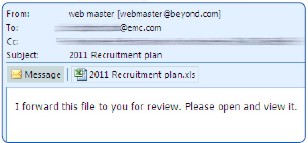

Сначала атакер посылает почтовое сообщение со строкой в поле subject “2011 Recruitment Plan” четырем служащим EMC, родительской компании RSA (рис. 14). Почтовое сообщение выглядит, как посланное от webmaster домена Beyond.com (сайт подбора персонала).

Рис. 14.

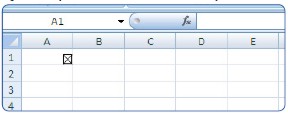

Один из служащих извлек сообщение из своего ящика, прочитал его (“I forward this file to you for review. Please open and view it”) и открыл файл приложения Microsoft Excel file “2011 Recruitment plan.xls.” Файл Excel оказался пустым, за исключением небольшого символа в одной из ячеек (рис. 15).

Когда страница EXEL открылась, о произошло обращение к flash-объекту, была реализована уязвимость Adobe Flash (CVE-2011-0609), которая позволила загрузить троянского коня с удаленным доступом (RAT), называемым Poison Ivy, в систему служащего (рис. 15).

Рис. 15.

На фазе эксплуатации атакер выполняет следующие операции:

· Используя троянского коня, формирует канал управления.

· Осуществляет сканирование сети с целью выявления систем, содержащих нужную информацию.

· Ищутся пользователи-администраторы и крадутся их параметры доступа.

· Используя параметры доступа, можно получить доступ к системам с нужной информацией (процесс называется эскалацией привилегий).

На завершающей фазе проникновения атакер осуществляет следующее:

· Извлеченные конфиденциальные данные из скомпрометированных систем переносятся на серверы для последующей передачи во вне.

· Файлы архивируются и защищаются криптографически, после чего посредством FTP передаются по адресу good.mincesur.com, который часто используется для кибератак.

· Полученные данные использованы для выявления механизмов и средств аутентификации для реализации атак против клиентов RSA.

Смотрите HP TippingPoint Next Generation Intrusion Prevention System (NGIPS).

Атаки APT предпринимались, начиная с 2006г, против Google (Aurora), Adobe и еще 20-30 компаний. Наиболее эффективным способом противодействия атакам APT является блокировка связи между скомпрометированной системой и атакером. Необходим глубокий мониторинг, как входящего, так и исходящего трафика как для e-mail, так и WEB-обменов.. APT могут проникать через Firewall за счет встраивания эксплойтов в данные, передаваемые посредством разрешенных протоколов. Стандартные IDS/IPS против APT неэффективны, так как APT обычно использует вредоносные коды "нулевого дня" (APT практически всегда уникальны).

|

|

|

Начиная с 2002 года появилась еще одна разновидность атаки, сходная по названию с APT - AVT - Advanced volatile threat. Эти вредоносные коды обычно разиещаются в оперативной памяти (а не на жестком диске). Эту угрозу нельзя выявить сканируя файловую систему.

Вредоносные коды часто внедряются в файлы: svchost.exe, iexplore.exe, iprinp.dll, and winzf32.dll. Атака APT обычно включает в себя несколько этапов:

1. Разведка (получение данных о системе и ее пользователях).

2. Вторжение в сеть (это может делаться с использованием фишинга в отношении сотрудников организации).

3. Формирование “черных ходов” в систему

4. Получение параметров аутентификации легальных пользователей.

5. Установка необходимых программных модулей

6. Получение высокого уровня доступа и отбор нужных файлов.

7. Если атакер подозревает о своем детектировании, он меняет методику и повышает скрытность.

|

|

|