|

Работа над курсовой работой

|

|

|

|

Министерство образования и науки Российской Федерации

Федеральное государственное бюджетное образовательное учреждение

Высшего образования «Тульский государственный университет»

Институт прикладной математики и компьютерных наук

Кафедра «Информационная безопасность»

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

ПО ВЫПОЛНЕНИЮ КУРСОВОЙ РАБОТЫ

по дисциплине

«СЕТИ И СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ»

Направление подготовки:

10.03.01 «Информационная безопасность»

Профиль подготовки:

«Организация и технология защиты информации»

Квалификация выпускника:

бакалавр

Форма обучения:

Очная, очно-заочная

Тула 2016 г.

Методические указания по выполнению курсовой работы по дисциплине «Сети и системы защиты информации» составлены к.т.н., доцентом Р.Г. Панфиловым, к.т.н., доцентом Борзенковой С.Ю. рассмотрены, обсуждены и утверждены на заседании кафедры «ИБ» института ПМиКН.

протокол № 1 от «31» августа 2016 г.

Зав. кафедрой А.А. Сычугов

Методические указания по выполнению курсовой работы по дисциплине «Сети и системы защиты информации» пересмотрены, обсуждены и утверждены на заседании кафедры «ИБ» института ПМиКН.

протокол № от «» 20г.

Зав. кафедрой А.А. Сычугов

Введение

Курсовая работа по дисциплине «Сети и системы защиты информации» является самостоятельной работой студента, цель которой - закрепление и углубление знаний по дисциплине и получению практических навыков по освоению базовых принципов функционирования компьютерных сетей.

Студент при выполнении курсовой работы изучает дополнительные разделы сетевых технологий и применяемое программное обеспечение.

|

|

|

Цель и задачи выполнения курсовой работы

Цель курсовой работы.

Целью выполнения курсовой работы является развитие у студента способность самостоятельно решать задачи, связанные с наладкой и обслуживанием компьютерной сети в соответствии с предъявляемыми требованиями.

2.2. Основные задачи курсовой работы:

Основными задачами выполнения курсовой работы являются:

- закрепление, углубление и обобщение знаний, полученных студентом в процессе изучения дисциплины «Сети и системы защиты информации»;

- изучение дополнительных материалов, связанных с разработкой технологии передачи данных и используемым программным обеспечением;

- дальнейшее формирование практических навыков применения сетевых технологий.

Основные требования к курсовой работе

Тематика работы.

Курсовая работа предполагает моделирование процессов управления локальной сетью с использованием программы Instruction Packet Tracer Files компании Cisco.

Исходные данные к курсовой работе.

Варианты задания 1.

1.1. Сеть 192.168.хх.0 (где хх – порядковый номер студента в списке группы)

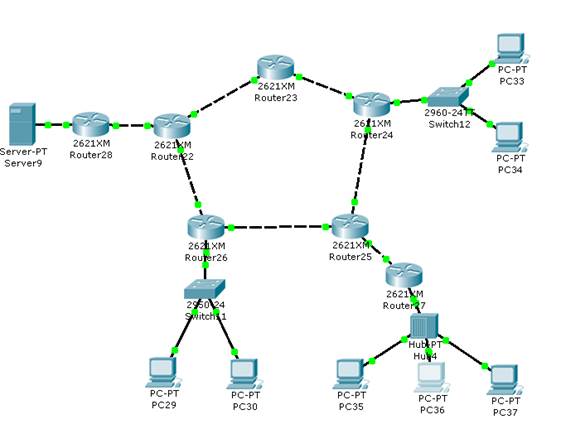

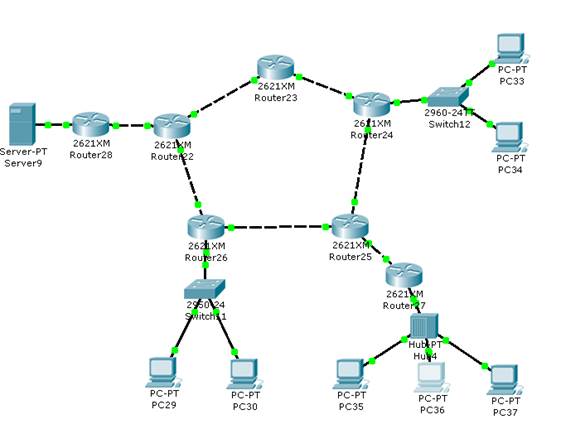

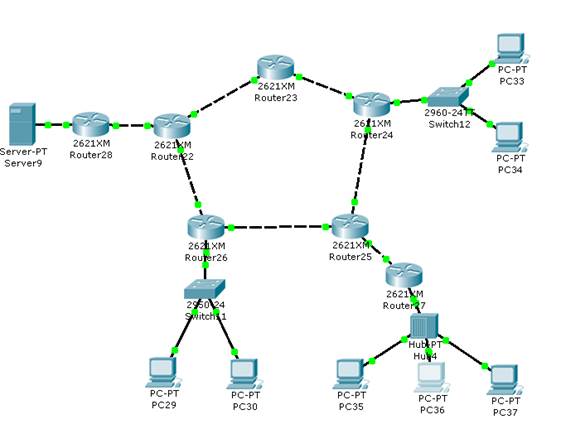

Схемы сети:

Вариант 1

Вариант 2

Вариант 3

Вариант 4

Вариант 5

Вариант 6

Вариант 7

Вариант 8

Вариант 9

Вариант 10

1.2. Сеть 172.хх.0.0 (где хх – порядковый номер студента в списке группы)

Вариант 11

Вариант 12

Вариант 13

Вариант 14

Вариант 15

Вариант 16

Вариант 17

Вариант 18

Вариант 19

Вариант 20

1.3. Сеть 10.хх.0.0 (где хх – порядковый номер студента в списке группы)

Вариант 21

Вариант 22

Вариант 23

Вариант 24

Вариант 25

Вариант 26

Вариант 27

Вариант 28

Вариант 29

Вариант 30

Варианты задания 2.

Таблица 1. Варианты заданий

|

|

|

| № | Исходная сеть | Количество компьютеров в отделах | ||

| А | Б | В | ||

| 34.178.0.0 /16 | ||||

| 118.7.50.0 /24 | ||||

| 39.221.98.0 /24 | ||||

| 88.27.252.0 /23 | ||||

| 81.104.216.0 /21 | ||||

| 7.50.128.0 /19 | ||||

| 89.151.32.0 /19 | ||||

| 126.61.74.0 /23 | ||||

| 36.121.96.0 /19 | ||||

| 28.54.64.0 /19 | ||||

| 67.253.0.0 /16 | ||||

| 77.75.0.0 /18 | ||||

| 5.63.168.0 /21 | ||||

| 85.123.72.0 /21 | ||||

| 72.241.3.0 /25 | ||||

| 87.228.68.0 /22 | ||||

| 46.41.64.0 /18 | ||||

| 57.214.86.0 /23 | ||||

| 74.30.128.0 /19 | ||||

| 88.61.128.0 /20 | ||||

| 10.58.180.0 /22 | ||||

| 112.56.76.0 /22 | ||||

| 2.78.160.0 /19 | ||||

| 30.182.64.0 /18 | ||||

| 75.39.128.0 /19 | ||||

| 10.1.0.0/16 |

Задание на курсовую работу.

Задание 1.

1.1. Согласно варианту настроить схему, разбив предварительно на подсети

1.2. Реализовать сеть в программе Packet Tracert

1.3. Настроить интерфейсы маршрутизаторов. IP-адрес интерфеса маршрутизатора – шлюз соответствующей подсети. Для включения используемых интерфейсов нужно поставить галочку («On») около Port Status, тогда индикаторы вблизи роутера станут зелеными;

1.4. Настроить IP адреса конечных устройств;

1.5. Пропишите статические маршруты во вкладке маршрутизаторов Config – Static. Проверить работу сети.

1.6. Пропишите динамические маршруты на каждом из роутеров (вкладка Config - RIP). Протестировать работу сети.

Задание 2.

Используя схему сети, приведенную на следующем рисунке, а также информацию о количестве компьютеров в отделах предприятия, разбейте сеть на соответствующее количество подсетей согласно варианту. Разбиение должно быть оптимальным, то есть не следует использовать для отдела подсеть, если достаточно будет половины подсети.

Объем курсовой работы

Законченная курсовая работа оформляется в виде отчета, включающего расчетно-пояснительную записку объемом 25 - 30 страниц текста на листах формата

Примерное распределение материала расчетно-пояснительной записки по разделам в процентах от полного объема приведено в таблице 2.

Таблица 2.

| Разделы курсовой работы | Примерный объем |

| Введение | 10 % |

| Принцип построения сети | 10% |

| Описание топологии | 15% |

| Технология передачи данных | 15% |

| Адресация и имена компьютеров | 10% |

| Маршрутизация пакетов данных | 10% |

| Применяемое оборудование | 30% |

|

|

|

Работа над курсовой работой

На начальном этапе студент при помощи руководителя, ведущего курсовую работу, осуществляет анализ выданного задания, производит подбор литературы. Он производит сравнительный анализ возможных вариантов решения поставленной задачи, цели и задачи, решаемых в работе. Результаты этой работы излагаются во введении.

На следующем этапе работы в общей части излагается методика решения поставленной задачи, результаты задания и выводы по работе.

Защита курсовой работы.

При оценке работы учитываются:

- техническая грамотность, соответствие результатов заданию, последовательность решения, лаконичность и эффективность предлагаемых решений;

- эрудиция студента (общая, техническая);

- качество выполненных работ (оформление, грамотность, аккуратность);

- соблюдение сроков, предусмотренных графиком учебного процесса.

Учет всех параметров определяет объективность оценки защиты работы:

- «отлично» - безукоризненная по всем пунктам защита работы;

- «хорошо» - недостаточная эффективность решений и некоторые погрешности оформления;

- «удовлетворительно» - нечеткость изложения и некоторое несоблюдение требований по организации выполнения задания, несоблюдение графика выполнения работ;

- «не удовлетворительно» – неправильно выполненная работа.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

Основная литература

1. Олифер, В.Г. Компьютерные сети: Принципы, технологии, протоколы: учебное пособие для вузов / В. Г. Олифер, Н. А. Олифер.— 3-е изд. — М.[и др.]: Питер, 2006.— 958с.: ил. — (Учебник для вузов)— ISBN 5-469-00504-6 /в пер./

10 экз.

2. Построение коммутируемых компьютерных сетей [Электронный ресурс]/ Е.В. Смирнова [и др.].— Электрон. текстовые данные.— М.: Интернет-Университет Информационных Технологий (ИНТУИТ), 2013.— 219 c.— Режим доступа: http://www.iprbookshop.ru/16723.— ЭБС «IPRbooks», по паролю

|

|

|

3. Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства [Электронный ресурс]/ Шаньгин В.Ф.— Электрон. текстовые данные.— М.: ДМК Пресс, 2010.— 544 c.— Режим доступа: http://www.iprbookshop.ru/7943.— ЭБС «IPRbooks», по паролю

Дополнительная литература

1. Велихов, А.В. Компьютерные сети. Учебное пособие по администрированию локальных и объединенных сетей: учеб. пособие для вузов / А.В.Велихов, К.С. Строчников, Б.К.Леонтьев; под ред. В.С. Брябрина.— 3-е изд., доп. и испр. — М.: Новый изд.дом, 2005.— 304с. —ISBN 5-9643-0072-3 /в пер./

5 экз.

2. Топорков С.С. Компьютерные сети для продвинутых пользователей [Электронный ресурс]/ Топорков С.С.— Электрон. текстовые данные.— М.: ДМК Пресс, 2007.— 192 c.— Режим доступа: http://www.iprbookshop.ru/7813.— ЭБС «IPRbooks», по паролю

3. Малюк А.А. Теория защиты информации [Электронный ресурс]: монография/ Малюк А.А.— Электрон. текстовые данные.— М.: Горячая линия - Телеком, 2012.— 184 c.— Режим доступа: http://www.iprbookshop.ru/12048.— ЭБС «IPRbooks», по паролю

4. Карпов В.В. Технология построения защищенных автоматизированных систем [Электронный ресурс]: учебное пособие/ Карпов В.В., Мельник В.А.— Электрон. текстовые данные.— М.: Российский новый университет, 2009.— 232 c.— Режим доступа: http://www.iprbookshop.ru/21326.— ЭБС «IPRbooks», по паролю

Периодические издания

1) PC Magazine Персональный компьютер сегодня.— М.: ЗАО «СК Пресс» — ежемесячно.— ISSN 0869-4257.

2) Вестник компьютерных и информационных технологий: научно-технический и производственный журнал. – М.: Машиностроение

3) «Вопросы защиты информации» (ВЗИ): научно-практический журнал. – М.: ВГУП ВИМИ, 2013 -. – ISSN 2073-2600.- Режим доступа: http://elibrary.ru/projects/subscription/rus_titles_open.asp. - eLibrary.ru, со всех компьютеров библиотеки ТулГУ, по паролю

Интернет-ресурсы

1) http://www.netdocs.ru/ - сайт, посвященный сетевым технологиям Windows;

2) http://rcde.g-sv.ru/content/ - сайт, посвященный сетевым технологиям и их использованию в учебной и воспитательной деятельности;

3) http://docrev.ru/ - сайт, посвященный документообороту и документоведению на предприятии.

4) Электронный читальный зал «БИБЛИОТЕХ»: учебники авторов ТулГУ по всем дисциплинам.- Режим доступа: https://tsutula.bibliotech.ru/, по паролю.- Загл. с экрана

5) ЭБС IPRBooks универсальная базовая коллекция изданий. – Режим доступа: www.iprbookshop.ru, по паролю.- Загл. с экрана

6) Научная Электронная библиотека eLibrary – библиотека электронной периодики, режим доступа https://eLibrery.ru/, по паролю. – Загл. с экрана

7) Единое окно доступа к образовательным ресурсам: портал [Электронный ресурс]. - Режим доступа: http://window.edu.ru – Загл. С экрана

ПРИЛОЖЕНИЕ 1

Образец оформления титульного листа записки

|

|

|

|

|

|