|

Шифр перестановки меняет порядок следования символов.

|

|

|

|

РТУ МИРЭА

Кафедра КБ-1 «Защита информации»

ЛАБОРАТОРНАЯ РАБОТА № 1

по дисциплине «Криптографические методы защиты информации»

(шифр и наименование учебной дисциплины)

ТЕМА Шифр перестановки

(наименование темы лабораторного занятия)

РТУ МИРЭА – 2018 г.

Шифр перестановки — это метод симметричного шифрования, в котором элементы исходного открытого текста меняют местами. Элементами текста могут быть отдельные символы, пары букв, тройки букв, комбинирование этих случаев и так далее. Типичными примерами перестановки являются анаграммы. В классической криптографии шифры перестановки можно разделить на два класса:

- Шифры одинарной (простой) перестановки — при шифровании символы открытого текста перемещаются с исходных позиций в новые один раз.

- Шифры множественной (сложной) перестановки — при шифровании символы открытого текста перемещаются с исходных позиций в новые несколько раз.

В качестве альтернативы шифрам перестановки можно рассматривать подстановочные шифры. В них элементы текста не меняют свою последовательность, а изменяются сами.

Точное время появления шифра перестановки не известно. Вполне возможно, что писцы в древности переставляли буквы в имени своего царя ради того, чтобы скрыть его подлинное имя или в ритуальных целях.

Одно из древнейших известных нам шифровальных устройств — Скитала. Бесспорно известно, что скитала использовалась в войне Спарты против Афин в конце V века до н. э.

Прародителем анаграммы считают поэта и грамматика Ликофрона, который жил в Древней Греции в III веке до н. э. Как сообщал византийский автор Иоанн Цец, из имени царя Птоломея он составил первую из известных нам анаграмм: Ptolemaios — Аро Melitos, что в переводе означает «из мёда», а из имени царицы Арсинои — как «Ion Eras» (фиалка Геры).

|

|

|

Шифр перестановки не заменяет одним символом другой, вместо этого он изменяет местоположение символов. Символ в первой позиции исходного текста может появиться в десятой позиции зашифрованного текста. Символ, который находится в восьмой позиции исходного текста, может появиться в первой позиции зашифрованного текста. Другими словами, шифр перестановки ставит в другом порядке (перемещает) символы.

Шифр перестановки меняет порядок следования символов.

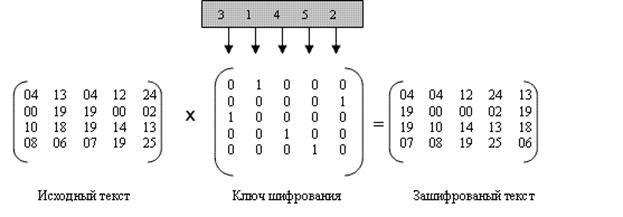

В качестве примера шифра перестановки можно использовать такой прием. После разбиения открытого текста длиной n на блоки, длина которых равна длине ключа m, открытый текст записывается в таблицу с числом столбцов, равным длине ключа (каждый блок открытого текста записывается в столбец таблицы). Число строк таблицы в этом случае будет равно наименьшему целому числу, не меньшему n/m. Затем столбцы полученной таблицы переставляются в соответствии с ключом перестановки, а шифротекст считывается из строк таблицы последовательно.

Рис. 1. Представление шифра перестановки в матричном виде

Пример. Необходимо зашифровать открытый текст: «связной прилетает в пятницу» (n = 27) —— с помощью ключа перестановки {k = {3, 5, 4, 2, 1} (m = 5). После разбиения открытого текста на блоки и занесения его в таблицу размером 6 строк и 5 столбцов получаем:

После применения ключа перестановки к столбцам таблицы получаем:

После считывания текста по строкам таблицы получаем окончательный шифротекст: «еивйстц вауппяе ярзт тин нло».

При расшифровании шифротекст записывается в таблицу того же размера по строкам, затем происходит обратная перестановка столбцов в соответствии с ключом, после чего расшифрованный текст считывается из таблицы по столбцам.

Если в качестве ключа перестановки используется последовательность не цифр, а произвольных символов (например, пароль пользователя КС), то его необходимо предварительно преобразовать в последовательность целых чисел от единицы до m

|

|

|

1) символы ключа сортируются в лексикографическом порядке;

2) каждый символ исходного ключа заменяется целым числом, равным номеру его позиции в отсортированном ключе.

Шифры перестановки уязвимы к нескольким видам атак только для зашифрованного текста.

Статистическая атака. Шифр перестановки не изменяет частоту букв в зашифрованном тексте; он только переставляет буквы. Так что первая атака, которая может быть применена, - анализ частоты отдельной буквы. Этот метод может быть полезен, если длина зашифрованного текста достаточно большая. Мы такую атаку рассматривали раньше. Однако шифры перестановки не сохраняют частоту пар и триграмм. Это означает, что Ева не может использовать такие инструментальные средства. Фактически, если шифр не сохраняет частоту пар и триграмм, но сохраняет частоту отдельных букв, то вероятнее всего, что это шифр перестановки.

Атака грубой силы. Злоумышленник, чтобы расшифровать сообщение, может попробовать все возможные ключи. Однако число ключей может быть огромно 1! + 2! + 3! + … + L!, где L — длина зашифрованного текста. Лучший подход состоит в том, чтобы попробовать отгадать число столбцов. Злоумышленник знает, что число столбцов делится на L. Например, если длина шифра — 20 символов, то  . Это означает, что номером столбцов может быть комбинация этих коэффициентов (1, 2, 4, 5, 10, 20). Однако только один столбец и только одна строка — маловероятные варианты.

. Это означает, что номером столбцов может быть комбинация этих коэффициентов (1, 2, 4, 5, 10, 20). Однако только один столбец и только одна строка — маловероятные варианты.

Другая атака шифра перестановки может быть названа атакой по образцу. Зашифрованный текст, созданный с помощью ключевого шифра перестановки, имеет некоторые повторяющиеся образцы.

Подобные образцы могут использоваться криптоаналитиком, чтобы взломать шифр. Если специалист знает или может предположить число столбцов, то он также может преобразовать зашифрованный текст.

Достоинством шифрования перестановкой является высокая скорость получения шифротекста. При шифровании двоичных файлов (например, программных) можно дополнительно сократить временные затраты, если ограничиться перестановками только наиболее важных участков шифруемого файла.

|

|

|

К недостаткам шифрования перестановкой относятся:

· сохранение частотных характеристик открытого текста после его шифрования (символы открытого текста лишь меняют свои позиции в шифротексте);

· малое число возможных ключей шифрования.

|

|

|