|

Пример разработки системы информационной безопасности на предприятии

|

|

|

|

Практическая работа №10

Анализ и меры устранения рисков информационной безопасности

Цель работы: научиться проводить анализ рисков информационной безопасности, выбирать методы защиты, обеспечивающие сохранность.

Теоретические сведения

Риск является событием, которое может принести убыток или ущерб.

Оценка риска – процесс, в течение которого выполняется определение ущерба или убытка в количественном или качественном выражении.

Современная система управления не может обойтись без оценки возможных рисков информационной безопасности. В настоящее время есть несколько методологий, с помощью которых осуществляется оценка рисков, среди них:

- анализ и управление рисками - методология, используемая в Великобритании – CRAMM;

- оценка активов и уязвимости информационной безопасности – OCTAVE;

- управление рисками в системе информационных технологий - NIST SP800-30;

- методы управления рисками информационной безопасности – ISO/IEC 27005:2011;

- оценка рисков информационной безопасности – ENISA.

Решаемые задачи

С помощью оценки рисков безопасности информации есть возможность определить:

- информационные активы компании;

- ценность активов;

- какие угрозы могут повлиять на информационные активы;

- с помощью каких механизмов можно защитить ключевые активы;

- уровень риска и предполагаемых потерь.

Специалисты выполнят следующий комплекс работ по проведению оценки рисков ИБ:

- инвентаризацию информационных активов и их стоимости;

- определение методологии, необходимой для проведения оценки рисков и ее применение в конкретной компании;

- анализ возможных угроз и уязвимостей;

- определение мер, направленных на осуществление ИБ;

- создание матрицы рисков;

- выполнение оценки рисков безопасности информации, осуществление количественной и качественной оценки;

- отчет о выполненной работе по оценке рисков;

- подготовка плана оптимизации рисков.

Результат работы

|

|

|

Результатом работ компании по проведению оценки рисков является:

- подготовка карты информационных активов фирмы;

- составление карты уязвимостей и угроз;

- отчетов результатов оценки рисков;

- подготовка плана по обработке рисков.

Проведение оценки рисков информационной безопасности позволяет:

- сконцентрировать внимание на наиболее актуальных проблемах;

- предотвратить нанесение ущерба компании.

Анализ рисков включает следующие обязательные этапы:

идентификация ресурсов;

идентификация бизнестребований и требований законодательства, применимых к идентифицированным ресурсам; оценивание идентифицированных ресурсов с учетом выявленных бизнес требований и требований законодательства, а также последствий нарушения их конфиденциальности, целостности и доступности; идентификация значимых угроз и уязвимостей идентифицированных ресурсов; оценка вероятности реализации идентифицированных угроз и уязвимостей.

Оценивание рисков включает:

вычисление риска; оценивание риска по заранее определенной шкале рисков.

Оценка рисков является эффективным механизмом управления информационной безопасностью в компании, позволяющим:

идентифицировать и оценить существующие информационные активы компании; оценить необходимость внедрения средств защиты информации; оценить эффективность уже внедренных средств защиты информации.

Типовой проект по оценке рисков информационной безопасности, предлагаемый нашей компанией включает следующие стадии:

1. Подготовка проекта – определение границ проведения оценки рисков, согласование сроков проведения, определение привлекаемых специалистов со стороны Заказчика;

|

|

|

2. Начало проекта – получение исходных данных от Заказчика, изучение бизнесцелей компании и отраслевых особенностей, составление карты активов;

3. Проведение обследования, включающего сбор следующей информации:

об организационных мероприятиях – изучение политик, положений, инструкций, программ и результатов обучения сотрудников, проведение интервьюирования ответственных сотрудников Заказчика, наблюдение за работой сотрудников Заказчика;

о технических средствах – инструментальный анализ информационной инфраструктуры, изучение документов, описывающих работу технических средств, изучение существующих настроек технических средств; о физической безопасности – осмотр помещений, анализ существующих процедур и применяемых средств обеспечения физической безопасности.

4. Построение модели угроз

актуальность и полнота составленной модели угроз безопасности информации является

определяющим условием успешной и достоверной оценки рисков;

модель угроз безопасности информации является уникальной для каждой компании; при построении модели угроз безопасности информации используются каталоги угроз, например CRAMM или BSI. Полученный перечень угроз может дополняться, угрозами, описанными в методических документах регулирующих органов, например ФСТЭК России и ФСБ России, и отраслевых регуляторов, например Банк России; составленный перечень угроз дополняется угрозами, выявленными при проведении обследования Заказчика.

5. Анализ рисков, включающий:

оценку активов на основе информации, полученной на этапах начала проекта и проведения обследования. Оценка активов может быть как количественная, так и качественная; оценку уязвимостей, выявленных в ходе проведения обследования. Оценка уязвимостей может проводиться с использованием различных методик, например CVSS;

оценку угроз, включенных в модель угроз. Под оценкой угроз понимается вычисление вероятности возникновения угрозы; расчет рисков по качественной или количественной методике; ранжирование рисков с целью определения очередности обработки рисков.

6. Разработка плана обработки рисков – выбор оптимальных защитных мер, оценка их стоимости и эффективности, разработка предложений по принятию, избеганию или передачи части рисков;

|

|

|

7. Презентация результатов оценки рисков руководству компании и техническому персоналу.

Ход работы

1. Загрузите ГОСТ Р ИСО/МЭК ТО 13335-3-2007 «Методы и средства обеспечения безопасности. Часть 3 «Методы менеджмента безопасности информационных технологий»

2. Ознакомьтесь с Приложениями C, D и Е ГОСТа.

3. Выберите информационные активы организации (см. вариант).

4. Из Приложения D ГОСТа подберите конкретные уязвимости системы защиты указанных информационных активов.

5. Пользуясь Приложением С ГОСТа напишите угрозы, реализация которых возможна, пока в системе не устранены названные в пункте 4 уязвимости.

6. Пользуясь одним из методов (см. вариант) предложенных в Приложении Е ГОСТа произведите оценку рисков информационной безопасности.

7. Оценку ценности информационного актива производить на основании возможных потерь для организации в случае реализации угрозы.

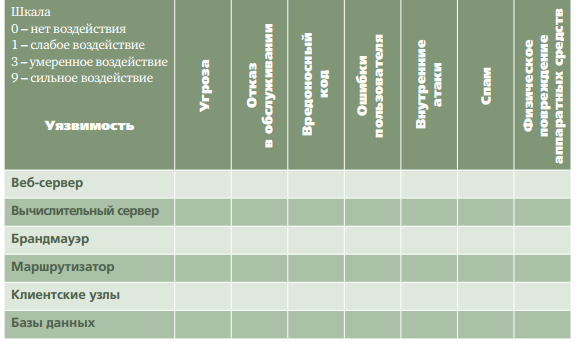

8. Оформить матрицу угроз и посчитать важность каждого элемента. Пример:

Варианты

Вариант – номер по списку в журнале.

| Номер варианта | Организация | Метод оценки риска (Приложение Е ГОСТа) |

| Отделение коммерческого банка | ||

| Поликлиника | ||

| Колледж | ||

| Офис страховой компании | ||

| Рекрутинговое агентство | ||

| Интернет-магазин | ||

| Центр оказания государственных услуг | ||

| Отделение полиции | ||

| Аудиторская компания | ||

| Дизайнерская фирма | ||

| Офис интернет-провайдера | ||

| Офис адвоката | ||

| Компания по разработке ПО для сторонних организаций | ||

| Агентство недвижимости | ||

| Туристическое агентство | ||

| Офис благотворительного фонда | ||

| Издательство | ||

| Консалтинговая фирма | ||

| Рекламное агентство | ||

| Отделение налоговой службы |

Пример разработки системы информационной безопасности на предприятии

|

|

|