|

Классификация угроз информации

|

|

|

|

Рассмотрение возможных атак произведем с целью указать на проблемы в безопасности ПО и оборудования.

Угрозой информационной безопасности называется ситуация, в которой возможна реализация воздействия, нарушающего один или несколько аспектов информационной безопасности.

Чтобы предупреждать и своевременно раскрывать компьютерные преступления, мы должны представлять способы и средства их совершения.

Анализ зарубежных и отечественных отчетов о выявленных компьютерных преступлениях позволяет описать основные технологии их совершения. Лишь немногие из них включают разрушение компьютеров или данных. Только в 3 процентах мошенничеств и 8 процентах злоупотреблений происходило специальное разрушение оборудования, уничтожение программ или данных. В большей части случаев мошенничеств и злоупотреблений использовалась информация — ею манипулировали, ее создавали, ее использовали.

Угрозы можно классифицировать по нескольким критериям:

- по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

- по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

- по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

- по расположению источника угроз (внутри/вне рассматриваемой ИС), включая угрозы внешним информационным потокам.

Таким образом,

- угрозой конфиденциальности является возможность раскрытия информации лицам, не имеющим прав доступа на ее чтение; в терминах компьютерной безопасности угроза раскрытия имеет место всякий раз, когда получен доступ к некоторой конфиденциальной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда вместо слова «раскрытие» используются термины «кража» или «утечка».

|

|

|

- угрозой целостности является возможность изменения информации лицами, не имеющим прав доступа на ее модификацию, или внешней средой; включает в себя любое умышленное изменение (модификацию или даже удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую.

- угрозой доступности является возможность нарушения доступа к ней лицам, имеющим на это право (вне зависимости вызвано это нарушение лицами или внешней средой); возникает всякий раз, когда в результате некоторых действий блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным, так чтобы запрашиваемый ресурс никогда не был получен, или оно может вызвать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным.

По своей природе угрозы делятся согласно Государственному Стандарту РФ на (ГОСТ Р 50922-96. Защита информации. Основные термины и определения.):

- несанкционированные воздействия – воздействия с нарушением установленных прав и/или правил на изменение информации, приводящих к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации;

- непреднамеренные воздействия – воздействия ошибок пользователя информацией, сбоя технических и программных средств информационных систем, а также природных явлений или иных нецеленаправленных на изменение информации воздействий, связанных с функционированием технических средств, систем или с деятельностью людей, приводящих к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

|

|

|

По месторасположению источника (рис. 1.2.1) угрозы делятся на:

- внешние (источник воздействия или злоумышленник расположен вовне системы);

- внутренние (источник угрозы располагается внутри охраняемого периметра);

- угрозы внешним информационным потокам (источник угрозы находится вне охраняемого периметра, но воздействует не на саму систему, а на потоки данных, направленных к ней или от нее).

Классификация угроз по месторасположению источника

Примерами внешних угроз являются:

- попытка считать закрытую информацию с сервера извне сети предприятия при наличии уязвимостей в программном обеспечении сервера (угроза конфиденциальности);

- видео- и аудио- наблюдение, сканирование диапазона электромагнитных волн с целью организации канала утечки информации (угроза конфиденциальности);

- попытка установить извне в систему троянскую программу с целью изменения внутри системы важной информации (угроза целостности);

- атака извне, направленная на вывод из строя программного обеспечения на некоторое время (угроза доступности).

Примерами внутренних угроз являются:

- установка подслушивающих устройств (угроза конфиденциальности);

- несанкционированное копирование или изменение внутренней информации сотрудником предприятия, завербованным конкурентами (угроза конфиденциальности и целостности);

- установка в автоматизированную систему программы, которая может заблокировать некоторые важные операции в системе по условному сигналу по сети (угроза доступности).

Примерами угроз внешним информационным потокам являются:

- прослушивание каналов передачи данных (телефонных, компьютерных, радиочастоты) (угроза конфиденциальности);

- модификация передаваемых по открытой сети компьютерных данных (угроза целостности);

- вывод из строя внешнего оборудования (телекоммуникационной компании), отвечающего за передачу данных по внешним каналам (угроза доступности).

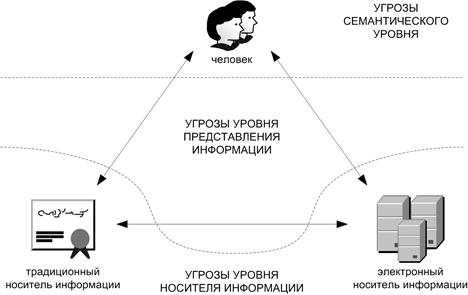

По уровню воздействия на информацию угрозы подразделяются на (рис. 1.2.2):

- угрозы семантического уровня (смысловой нагрузки, заключенной в информации);

|

|

|

- угрозы уровня представления информации;

- угрозы уровня носителя информации.

Мошенничество – преступление, заключающееся в завладении чужим имуществом или правом на него, путем обмана, злоупотребления доверием. (ст. 159 УК РФ).

Злоупотребление – употребление чего-либо, могущего использоваться в полезных целях, во зло.

Уровни воздействия угроз на информацию

Число компьютерных преступлений растет - также увеличиваются масштабы компьютерных злоупотреблений. По оценке специалистов США, ущерб от компьютерных преступлений увеличивается на 35 процентов в год и составляет около 3.5 миллиардов долларов. Одной из причин является сумма денег, получаемая в результате преступления: в то время как ущерб от среднего компьютерного преступления составляет 560 тысяч долларов, при ограблении банка - всего лишь 19 тысяч долларов.

Шансов быть пойманным у компьютерного преступника гораздо меньше, чем у грабителя банка - и даже при поимке у него меньше шансов попасть в тюрьму. Обнаруживается в среднем 1 процент компьютерных преступлений. И вероятность того, что за компьютерное мошенничество преступник попадет в тюрьму, меньше 10 процентов.

Трудно обобщать, но теперь компьютерным преступником может быть...

- конечный пользователь, не технический служащий и не хакер

- 15…45 лет

- тот, кто не находится на руководящей должности

- тот, у кого нет судимостей

- умный, талантливый сотрудник, имеющий опыт работы

- тот, кто много и добросовестно работает

- тот, кто не разбирается в компьютерах и не имеет опыта работы

- работа носит уединенный характер

- тот, кого вы подозревали бы в последнюю очередь

- именно тот, кого вы взяли бы на работу

|

|

|