|

Методические указания к заданию 3.5.

|

|

|

|

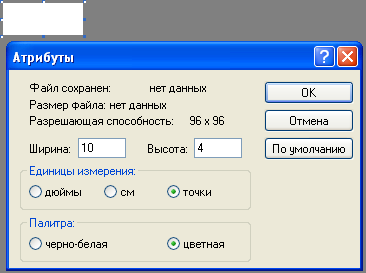

С помощью графического редактора MS Paint создать изображение прямоугольника с размером и цветом в соответствии с таблицей 3.5.1. При этом в Paint следует использовать опции Рисунок – Атрибуты… Переключатель Единицы измерения установить в положение точки. Размеры фигур умышленно выбраны малыми для того, чтобы просматриваемый объем файла был небольшим.

Порядок выбора атрибутов иллюстрирует следующий рисунок. Слева вверху виден белый прямоугольник в увеличенном масштабе.

Созданный рисунок сохранить в своей папке. Новому файлу целесообразно дать имя, которое характеризует его содержимое, например, Белый_10_4. С помощью программы Courier в созданный рисунок занести скрываемый текст из табл. 6. Порядок выполнения этой операции был изучен при выполнении Задания 2. Начинённый файл нужно сохранить в своей папке с любым именем, например, Белый_10_4_ SeL.

С помощью программы Hex Editor Neo 6.11 (или HEdit32) изучить содержимое пустого и наполненного контейнера, то есть двух ранее созданных графических файлов.

Для примера ниже показано содержимое файла для чёрного прямоугольника размером 10х4 пикселя. Первые строки (54 байт) содержат служебную информацию (заголовок). Так как прямоугольник чёрный, то байты, отображающие цвет прямоугольника, содержат нули (00).

В левом столбце указаны восьмиразрядные шестнадцатеричные числа – адреса ячеек памяти. Правее приведено содержимое ячеек памяти в шестнадцатеричной системе счисления

Нужно обратить внимание на следующую деталь. При статическом распределении оперативной памяти (которое уже не используется в современных ЭВМ) адреса байтов будут совпадать с адресами ячеек памяти ОЗУ. При динамическом распределении памяти физические адреса определяются операционной системой в зависимости от наличия свободного места в ОЗУ.

|

|

|

В дальнейшем при описании принципа стеганографии будем использовать термин «ячейка памяти», понимая под этим адрес байта в исходном файле, не забывая, что при динамическом распределении памяти физический адрес в ОЗУ будет иным.

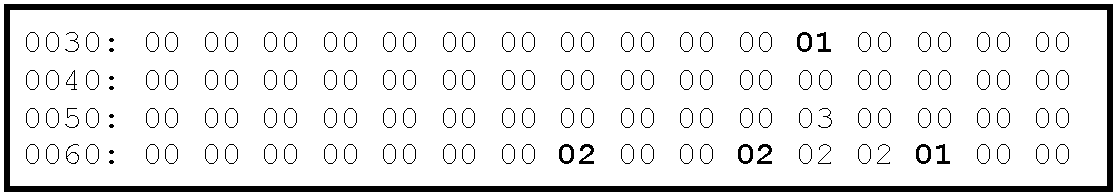

На следующем рисунке показана память контейнера, в который записана буква Z.

.

В первых строчках файла содержится служебная информация (ячейки 0…2FH). Ниже приведён фрагмент памяти, где выделены ячейки памяти, в которых размещена скрываемая в контейнере буква Z.

Дадим пояснение к полученному результату.

Десятичный код буквы Z в кодировке CP-1251 равен 90D, что эквивалентно двоичному числу 01011010B.

Буква Z скрыта в дампе памяти последовательностью из четырёх чисел: 10B → 02H, 10B → 02H, 01B → 01H, 01B → 01H. Этот результат получен следующим образом: берут группы по 2 бита из двоичного кода буквы, начиная с младших (правых) разрядов, и заменяют ими 2 младших бита в соответствующих числах исходного файла-контейнера.

Процесс разбиения кода буквы Z на пары битов и порядок их размещения в памяти иллюстрирует следующая таблица:

| Двоичная СС | 01 | 01 | 10 | 10 |

| Шестнадцатеричная СС | 01 | 01 | 02 | 02 |

| Адреса шестнадцатеричные | 3B | 6D | 6A | 67 |

В соответствии с разработанным автором программы Courier алгоритмом младший (правый) байт будет расположен по адресу 67H, второй байт расположен по адресу 6AH, третий – по адресу 6DH. Старший байт будет храниться на некотором отдалении от этих трёх байтов, в ячейке по адресу 3BH.

Рассмотрим ещё один пример. Предположим, что требуется скрыть в файле с изображением чёрного прямоугольника 4x10 латинские буквы RSX.

Вначале приведём содержимое памяти начинённого контейнера, а затем дадим комментарии к полученному результату.

|

|

|

На рисунке выделено содержимое двенадцати ячеек, в которых скрыто 24 бита информации (три буквы по восемь бит).

Сделаем анализ памяти для каждой буквы в отдельности.

Определим по кодовой таблице CP-1251 десятичный код заглавной латинской буквы R и переведём это число в двоичную систему счисления:

82D = 01010010B.

После разбиения исходного байта пары битов будут помещены в ячейки памяти, адреса которых указаны в следующей таблице. По этим адресам размещена первая буква сообщения.

| Двоичная СС | 01 | 01 | 00 | 10 |

| Шестнадцатеричная СС | 01 | 01 | 00 | 02 |

| Адреса шестнадцатеричные | 3B | 6D | 6A | 67 |

Аналогичные операции выполним для буквы второй буквы сообщения S: 83D = 01010011B

| Двоичная СС | 01 | 01 | 00 | 11 |

| Шестнадцатеричная СС | 01 | 01 | 00 | 03 |

| Адреса шестнадцатеричные | 3A | 6C | 69 | 66 |

Дадим пояснения к порядку размещения в памяти третьей буквы сообщения X:

88D = 01011000B

| Двоичная СС | 01 | 01 | 10 | 00 |

| Шестнадцатеричная СС | 01 | 01 | 02 | 00 |

| Адреса шестнадцатеричные | 39 | 6B | 68 | 65 |

Для уяснения принципа работы программы Courier следует с помощью трёх последних таблиц найти места размещения скрываемых букв в файле-контейнере.

Необходимо обратить внимание на то, что файл с изображением белого квадрата (или прямоугольника) содержит шестнадцатеричные числа FF.

Для квадрата 10х10 пикселей адреса размещения скрываемой информации приведены в следующей таблице.

| 1 группа битов (СЗР) | 2 группа битов | 3 группа битов | 4 группа битов (МЗР) | |

| 1 буква | FB | 12D | 12A | 127 |

| 2 буква | FA | 12C | 129 | 126 |

| 3 буква | F9 | 12B | 128 | 125 |

Требования к отчёту

Отчёт подготавливается в электронном виде. Он должен содержать исходные данные и результаты преобразований. В отчёте необходимо описать порядок сокрытия текстов в контейнерах с помощью программ Courier и S-Tools.

6. Контрольные вопросы

6.1. В чём состоит основная идея стеганографии?

6.2. Для чего предназначена программа Courier?

6.3. Для чего предназначена программа S-Tools?

6.4. В чем принципиальное различие криптографии и стеганографии?

6.5. Что означает термин «контейнер»?

6.6. Приведите примеры контейнеров, которые могут быть использованы для скрытой передачи информации.

6.7. Какой тип графических файлов (расширение) применим для сокрытия текста в программе Courier?

|

|

|

6.8. Какие контейнеры используются в программе S-Tools?

6.9. Каковы сферы использования стеганографии?

6.10. Что означает аббревиатура LSB?

6.11. Может ли программа Courier скрыть в одном контейнере несколько сообщений?

6.12. Как с помощью программы S-Tools скрыть файл в графическом контейнере?

6.13. Как, используя программу S-Tools, скрыть файл в звуковом контейнере?

6.14. Как восстановить данные, скрытые программой S-Tools в графическом файле?

6.15. Как извлечь скрытые данные из звукового контейнера с помощью программы S-Tools?

6.16. В каких ячейках памяти указывается размер рисунка?

Список литературы

1. Патент России 2463670.Орлов В.В., Алексеев А.П. Способ стеганографической передачи информации в сети TCP/IP.

2. Патент США US 6023511 A. Cryptosystem for encrypting digital image or voice file.

3. Алексеев А.П. Скрытая передача информации в графических файлах с использованием особенностей их формата. Материалы XV Международной НТК «Проблемы техники и технологий телекоммуникаций», том 2. – Казань, 2014 г., 299 – 301 с.

4. Алексеев А.П., Сухова Е.Н. Передача скрытых сообщений методами стеганографии. Мет. указания на проведение лабораторных работ. Самара: ПГАТИ, 2003. - 19 с.

Лабораторная работа № 22

|

|

|