|

ТЗ 2 (соответствие, последовательность)

|

|

|

|

1. Последовательность смены элементной базы данных компьютера:

а) дискретные полупроводниковые приборы

б) электронные вакуумные лампы

в) интегральные микросхемы

г) большие интегральные микросхемы

2. Выберите вариант, в котором единицы измерения информации расположены в порядке убывания:

а) мегабайт

б) килобайт

в) терабайт

г) петабайт

д) гигабайт

е) байт

3. Выберите соответствие:

| Для кодирования _____________ | один Пиксель кодируется ___битами |

| А) монохромного черно-белого изображения Б) черно-белой фотографии В) цветного изображения | а) Двумя б) Одним в) Тремя |

4. Выберите соответствие:

| Виды CD дисков____________: | Предназначены для __________ |

| А) CD-ROM Б) CD – R В) CD- RW | а) Однократной записи б) Многократной записи в) Чтения |

5. Выберите соответствие:

| Принцип записи данных | заключается |

| А)на винчестер Б)на CD диск В)на флеш-память | а) Прожигании рабочего слоя диска лазером б) Помещение на элементарную ячейку хранения данных - транзистор с электрический заряд. в) Намагничивании поверхности диска |

6. Выберите соответствие:

| Тип (формат) файла | Вид расширения |

| А) документ MicrosoftWord Б) Файл изображения JPEG В) Файл таблиц MicrosoftExcel Г) Архив WinRAR Д)Файлы исполняемые в приложении Windows Е) База данных MicrosoftAccess Ж) Файл для передачи любой полиграфической информации З) Файл презентаций PowerPoint | а).jpg б).doc в).rar г).exe д) accdb е).xls(xlsx) ж).ppt(pptx) з).pdf |

ТЗ 3 (выполните вычисления)

1. Для хранения на диске слова ИНФОРМАТИКА в системе кодирования ASСП необходимо ________ бит.

2. Для хранения на диске слова ИНФОРМАТИКА в системе кодирования ASСП необходимо ________ байт.

|

|

|

3. Количество комбинаций 0 и 1 в 1 байте

@ Офисный пакет

ТЗ1

- При копировании числа из Excel в Word сохраняется:

а) формат числа,

б) только знак числа,

в) только значение числа,

г) значение числа.

- Изменение формата числа в ячейке Excel

а) не влияет на результаты расчетов,

б) влияет только на результаты расчетов, зависящие от данной ячейки,

в) влияет на результаты расчетов,

г) может влиять, а может не влиять на результаты расчетов, в зависимости от используемых формул.

3. Когда несколько первых символов, вводимых в ячейку, совпадают с символами записи, ранее введенной в этом столбце, то недостающая часть набора будет произведена автоматически. В Microsoft Excel автоматический ввод производится:

а) только для тех записей, которые содержат текст,

б) для любых типов записей,

в) только для записей, состоящих из дат,

г) только для тех записей, которые полностью состоят из чисел, дат или времени.

4. Представлен фрагмент электронной таблицы

| математика | физика | информатика | |

| Иванов А.Л. | |||

| Петров К.З. | |||

| Яруллина А.Ч. | |||

| Винокуров А.А. | |||

| Минасов Ш.З. |

После включения автофильтра и установки фильтров по полям

Физика > 3

Информатика >3

На экране будут отображены записи о студентах

а) Иванов А.Л., Петров К.З., Яруллина А.Ч., Винокуров А.А., Минасов Ш.З.

б) Петров К.З., Яруллина А.Ч., Винокуров А.А., Минасов Ш.З.

в) Яруллина А.Ч., Винокуров А.А., Минасов Ш.З.

г) Иванов А.Л., Яруллина А.Ч., Винокуров А.А., Минасов Ш.З.

5. Как добавить нумерацию страниц в документ?

а) Меню Вставка/Номера страниц…

б) Меню Вставка/Поле в режиме колонтитулов

в) Меню Вставка/Автотекст

г) Меню Вставка/Закладка

д) Комбинацией клавиш Insert+PageUp

6.Отчеты о проведеннойстатобработке поставляются в виде файлов

а) MS Access

б) MS Word

|

|

|

в) MS Excel

г) MS PowerPoint

д) MS Outlook

ТЗ 2

1.Расставить следующие фамилии при сортировке по убыванию в Excel:

а) Петрунин

б) Петряев

в) Петров

г) Петреев

2.Таблицы в программах MSOffice служат для

| А) Excel | а) наглядности представления данных |

| Б)Word | б) автоматизация вычислений |

| В)Access | в)автоматизированного поиска нужных данных |

3.Выберите из следующих программ

| А)текстовый процессор | а) PowerPoint б) Excel в) Access г) Word |

| Б)электронные таблицы | |

| В)электронные таблицы | |

| Г)создание и работа с базами данных |

4. Укажите действие кнопки

А)  Б)

Б)  В)

В)  Г)

Г)

| а) Печать документа б) Создание нового документа в) Открытие существующего документа г)Сохранение документа |

ТЗ 3

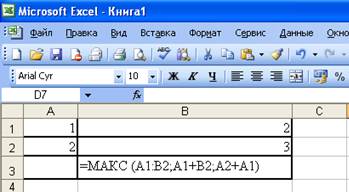

1 Представлен фрагмент электронной таблиц в режиме отображения формул. Значение в ячейке В3 будет равно…

@ Сетевые технологии обработки информации

ТЗ1

1. К средствам телекоммуникации относятся:

а) почта,

б) телефон,

в) телевидение,

г) авиатранспорт,

д) компьютерные коммуникации;

е) лекция

2. Для создания компьютерных сетей необходимо:

а) сетевое оборудование;

б) всемирная паутина;

в) сетевые программные средства;

г) телеграф,

д) каналы связи.

3. Политика сети –

а) совокупность приемов разделения и ограничения прав участников компьютерной сети,

б) управление сетевыми политиками,

в) управление работой файловым сервером,

г) выбор необходимого программного обеспечения.

4. К классификация компьютерных сетей по типу среды передачи можно отнести:

а) проводные (на коаксиальном кабеле, на витой паре, оптоволоконные);

б) беспроводные с передачей информации по радиоканалам или в инфракрасном диапазоне;

в) одноранговые;

г) многоуровневые.

5. Модем – это устройство для

а) связи компьютера с сетью через телефонные линии связи,

б) связи компьютера с сетью напрямую через электронные кабели,

в) вывода графической информации,

г) связи компьютера со сканером,

д) превращения цифрового сигнала в аналоговый и наоборот,

е) превращения цифрового сигнала в аналоговый.

6. Для одноранговой сети характерно:

а) выделение одного или нескольких серверов - компьютеров, управляющих обменом данных по сети и распределением ресурсов;

|

|

|

б) соединение клиентов по типу «звезда»;

в) равноправие всех компьютеров сети;

г) проведение сеанса связи за один ранг.

7. Для иерархической сети характерно:

а) выделение одного или нескольких серверов - компьютеров, управляющих обменом данных по сети и распределением ресурсов,

б) любой компьютер, имеющий доступ к услугам сервера называют клиентом сети или рабочей станцией,

в) соединение компьютеров по принципу – у каждого компьютера свой сервер;

г) равноправие всех компьютеров сети.

8. Узел сети –

а) компьютер, либо коммутирующее устройство сети;

б) место соединения двух компьютеров;

в) контроллеры, подключаемые в слоты расширения материнской платы компьютера;

г) устройства сети, которое соединяют два отдельных сегмента.

9. Ветвь сети –

а) устройства сети, которое соединяют два отдельных сегмента

б) путь, соединяющий два смежных узла;

в) компьютер, либо коммутирующее устройство сети;

г) устройства сети, которое соединяют два отдельных сегмента.

10.Перечислите виды топологии сети:

а) общая шина,

б) мост,

в) звезда,

г) кольцо,

д) ячеистая топология,

е) смешанная топология,

ж) концентратор.

11.Компьютерные сети классифицируются по

а) территориальной распространенности,

б) типу среды передачи,

в) скорости передачи информации,

г) количеству компьютеров в сети,

д) программному обеспечению компьютеров в сети

е) способу организации взаимодействия компьютеров,

ж) топологии сетей.

12. К единицами информации относятся:

а) биты,

б) кадры,

в) боты,

г) пакеты,

д) сеансовые сообщения.

13. Модель OSI решает задачу стандартизации компьютерных сетей по

а) совместимости сетевого оборудования,

б) по системе кодирования,

в) по формату данных,

г) по природе среды передачи,

д) по способу организации взаимодействия компьютеров в сети.

14. К сетевому оборудованию относится:

а) сетевые карты,

б) маршрутизаторы,

в) узел сети,

г) мосты,

д) шлюзы,

е) межсетевые экраны (брандмауэры),

ж) ветви сети.

15. Межсетевые экраны (брандмауэры) –

|

|

|

а) контролируют информацию, поступающую в локальную сеть,

б) обеспечивают защиту локальной сети,

в) идентифицируют абонентов в сети,

г) преобразуют аналоговую информацию в цифровой код.

16.Адресация -

а) отправление сообщения по нужному адресу,

б) получение сообщения по указанному адресу.

в) способ идентификации абонентов в сети,

г) преобразование информации из одной единицы в другую.

17.В десятичной записи IP- адрес состоит из

а) 2-х чисел, разделённых точками, каждое из которых лежит в диапазоне от 0 до 255,

б) 4-х чисел, разделённых точками, каждое из которых лежит в диапазоне от 0 до 255,

в) 4-х чисел, разделённых точками, каждое из которых может принимать любое трехзначное значение

г) любого количества чисел.

18. В Доменной Системе Имён домены верхнего уровня имеют

а) крайнее правое расположение,

б) крайнее левое расположение.

в) Находятся после знака @

19. Структура Интернет базируется на следующих принципах:

а) существует центральный коммуникационно-диспетчерский пункт,

б) сообщения, предназначенные для передачи, разбиваются на куски и помещаются в пакеты.

в) пакеты рассылаются по сети в одном направлении,

г) при достижении адресата пакеты собираются вместе и восстанавливается исходное сообщение.

20.Модем выполняет функцию:

а) модуляции (преобразования) двоичных сигналов на выходе компьютера в аналоговые сигналы,

б) отправления сообщения по нужному адресу,

в) демодуляции аналоговых сигналов при приёме информации на компьютер к двоичному коду,

г) преобразования информации из одной единицы в другую.

21.Всемирная паутина –

а) программы просмотра, позволяющие путешествовать по сети и загружать необходимую информацию,

б) это совокупность серверов Интернет, на которых хранятся документы, связанные между собой гипертекстовыми ссылками,

в) организация, которая обеспечивает доступ и подключение к сети и настраивает сетевое программное обеспечение,

г) сеть на территории государства или группы государств,

22.Гипертекст–

а) текст очень большого объема;

б) текст со ссылками, позволяющими связываться слова документами;

в) программа, содержащая элементы текста;

г) текст, включающий графическую или анимационную информацию.

23.Гиперсвязи -

а) слова-ссылки;

б) связи между текстами больших объемов;

в) связи между электронными таблицами и текстовыми редакторами;

г) связи между Базами Данных и текстами.

24.Браузеры –

а) программы просмотра, позволяющие путешествовать по сети и загружать необходимую информацию,

б) организация, которая обеспечивает доступ и подключение к сети и настраивает сетевое программное обеспечение,

|

|

|

в) гипертексты,

г) это совокупность серверов Интернет, на которых хранятся документы, связанные между собой гипертекстовыми ссылками.

25. Телеконференции–

а) конференции, которые имею телевизионную трансляцию,

б) групповые дискуссии с использованием телефонных линий связи,

в) групповые дискуссии с использованием компьютерных сетевых технологий,

г) конференции, записанные на определенном носителе с целью последующего просмотра.

26.Перечислите основные варианты использования телекоммуникаций в медицине:

а) телеконсультации,

б) телеобучение,

в) телевидение,

г) телеконференция,

д) телевикторина.

27. В составе телемедицинской сети для консультаций можно выделить

а) каналообразующая среда,

б) консультационный центр,

в) диспетчерский пункт,

г) совокупность телесерверов Интернет, на которых хранятся документы,

д) телемаршрутизаторы,

е) оборудованное медицинское учреждение, персонал которого выполняет комплекс лечебных, диагностических, профилактических и реабилитационных процедур.

28. Телемедицина основана на

а) использовании телевизионной связи между врачами,

б) использовании современных компьютерных и телекоммуникационных технологий для обмена медицинской информацией между специалистами,

в) использовании телефонных линий связи между врачами,

г) деятельности, связанной с оказанием медицинской помощи на расстоянии посредством информационно-коммуникационных технологий,

д) использовании компьютеров в процессе обучения врачей.

ТЗ2

1.Установите соответствие:

| А) Среда передачи Б) Линия связи В) Канал связи Г) Файловый сервер | а) система технических устройств и линий связи, обеспечивающая передачу информации между абонентами, б) специальный компьютер, выделенный для совместного использования участниками сети, в) разнообразные физические каналы, г) совокупность технических устройств, и физической среды, обеспечивающих передачу сигналов от передатчика к приемнику. |

2.Установите соответствие:

| А)Локальнаясеть Б)Региональная В)Глобальная | а) сеть в пределах предприятия, учреждения, одной организации, б) сеть в пределах города или области, в) сеть на территории государства или группы государств, |

3. Установите соответствие:

| Среда передачи: А)Витая пара Б)Коаксиальный кабель В)Оптоволоконный кабель Г)Беспроводная среда | Природа физического сигнала: а) электромагнитные волны радиодиапазона б) электрический ток в) световой луч |

4. Установите соответствие:

| А)Клиент- сервер Б) Файл- клиент В)Файл - сервер | а) Данный вид не существует б) Хранение данных и их обработка производится на мощном сервере, который выполняет также контроль за доступом к ресурсам и данным. в) На файловом сервере хранится большинство программ и данных. Обработка информации выполняется на рабочей станции. |

5.Поставьтесоответствие между некоторыми уровнями программного обеспечения и функциями, выполняемыми каждым уровнем:

| А)Физический Б) Канальный В) Сетевой уровень Г) Прикладной | а) определяет маршрут передачи информации между сетями б) соединение с физическим каналом в) разбивает передаваемую информацию на пакеты или кадры г) взаимодействует с прикладными сетевыми программами, |

6. Укажите функции наиболее важных протоколов Internet

| А)POP3, Б)TCP/IP, В)НТТР Г)FTP Д) SMTP Е)NNTP | а) протокол управления передачей данных б) для получения электронной почты с почтовых серверов в) протоколпередачифайлов г) протоколпередачигипертекста д) протоколтелеконференций е) простой протокол отправки электронных писем |

7. Расставьте уровни программного обеспечения снизу кверху.

а) Прикладной,

б) Канальный,

в) Физический,

г) Сеансовый,

д) Транспортный,

е) Представительский,

ж) Сетевой.

ТЗ 3

Сколько программных уровней в архитектуре модели OSI

@ Компьютерный анализ медицинских данных

1. Структурой медицинского исследования принято считать:

а) разработка плана исследований,

б) совокупность организационных моментов по отбору пациентов в опытные и контрольные группы исследования,

в) выбор темы исследований,

г) выбор медицинских учреждений для проведения исследовательской работы.

2. Случайная величина -

а) параметр может принимать разные значения по причине влияния внешних факторов, которые зачастую нельзя учесть,

б) параметр может принимать одинаковые значения,

в) принимает два возможных случайных значения,

г) параметр может принимать разные значения по причине влияния внешних факторов, которые можно учесть.

- Вариационным рядом называется

а) ряд с варьирующими признаками

б) расположение вариант в порядке возрастания их числовых значений,

в) расположение вариант в порядке уменьшения их числовых значений,

г) статистический ряд, имеющий конечное значение вариант.

4. Для наглядности статистические исследования представляют в виде:

а) гистограммы,

б) рисунка,

в) полигона частот,

г) таблицы.

5.Наличие статистической зависимости между рядами X и Y позволяет оценить:

а) уравнение линейной регрессии,

б) коэффициент ассиметрии,

в) выборочный коэффициент корреляции,

г) коэффициент связи.

6. Нулевая гипотеза предполагает

а) наличие влияния исследуемых факторов на исследуемую величину;

б) отсутствие влияния исследуемых факторов на исследуемую величину;

в) равенство исследуемых факторов;

г) наличие слабого влияния исследуемых факторов на исследуемую величину;

д) наличие сильного влияния исследуемых факторов на исследуемую величину.

7. Для оценки различия между средними 2-х выборок с нормальным распределением величин применяют:

а) F-критерий Фишера,

б) t-критерий Стьюдента,

в) критерий Манна-Уитни,

г) дисперсионный анализ,

д) коэффициент корреляции.

8. Наличие статистической зависимости между рядами X и Y позволяет оценить

а) F-критерий Фишера,

б) t-критерий Стьюдента,

в) критерий Манна-Уитни,

г) дисперсионный анализ,

д) коэффициент корреляции.

9. Регрессия -

а) Проведение дисперсионного анализа;

б) Функция, позволяющая по величине одного признака определить средние величины другого признака,

в) Функция регрессии может иметь любой вид (линейная, степенная, показательная и т.д.),

г) Функция регрессии может быть только линейного вида,

д) Проведение корреляционного анализа.

10.Коэффициент корреляции

а) указывает на направление и тесноту связи между двумя переменными величинами,

б) указывает только на силу связи между двумя переменными величинами,

в) не дает возможности судить о том, как количественно меняются величины одного признака по мере изменения величины другого признака;

г) позволяет определить различие между средними в 2-х выборках

.

ТЗ 2

1. Укажите соответствие

| А) Мода Б)Медиана В)Среднее выборочное Г)Среднеквадратичное отклонение Д)Ошибка среднего Е)Доверительный интервал Ж) Показатель ассиметрии характеризует | а) варианта, которая расположена в середине статистического ряда, б) определяется как среднее арифметическое значение вариант, в) варианта, которой соответствует наибольшая частота, г) характеризует рассеяния вариант вокруг своего среднего значения, д) позволяет определить пределы, в которых с той или иной вероятностью могут находиться истинные значения исследуемой величины, е) показывает, насколько значение выборочной средней близко к среднему значению в генеральной совокупности. ж) степень скошенности распределения |

2. Укажите соответствие

| Коэффициент корреляции | |

| А) две независимые величины Б) две величины, связанные линейной функцией В)связь прямая Г) связь обратная | а) ±1 б) 0 в) >0 г) <0 |

ТЗ 3

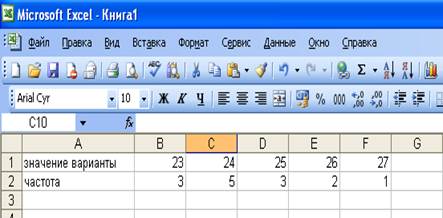

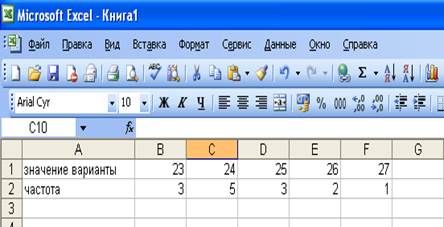

1.

|

Для данного вариационного ряда укажите моду

|

2. Для данного вариационного ряда укажите медиану

@ Базы данных

1. База данных это

а) данные, аккумулированные в единую таблицу СУБД,

б) набор сведений о программном обеспечении компьютера,

в) совокупность данных, организованных по определенным правилам,

г) набор обработанных статистических данных,

д) набор информации, организованной тем или иным способом,

е) информационная модель, позволяющая упорядоченно хранить данные о группе объектов, обладающих одинаковым набором свойств.

2. Сущности это

а) группы объектов, сведения о которых сосредотачиваются в базах данных,

б) сведения о персонале лечебного учреждения,

в) сведения о лечебных учреждениях региона,

г) передаваемые статистические данные.

3. Основные операции с базами данных:

а) создание,

б) копирование,

в) архивация,

г) первичное заполнение,

д) последующее внесение всевозможных заполнений в данные,

е) сортировка данных,

ж) поиск данных.

4. Системы Управления Базами Данных (СУБД)это

а) аппаратный комплекс для работы с Базами Данных,

б) каналы связи для пересылки Баз Данных,

в) пакеты программдля управления операциями с Базами Данных,

г) набор прикладных программ для функционирования автоматизированного рабочего места специалиста.

5. Вид модели баз данных -

а) иерархическая модель данных,

б) сетевая,

в) кольцевая,

г) звезда,

д) реляционная.

6. Условия для создания реляционной базы данных:

а) не может быть строк с одинаковыми первичными ключами,

б) все строки должны иметь одинаковые первичные ключи,

в) имена столбцов таблицы должны быть различны,

г) имена столбцов таблицы должны быть одинаковы,

д) все строки одной таблицы должны иметь одну структуру,

е) все строки одной таблицы должны иметь разную структуру,

ж) порядок размещения строк в таблице может быть произвольным.

7. Запросы к базе данных предназначены для…

а) хранения данных базы,

б) отбора и обработки данных базы,

в) вывода на монитор базы данных,

г) выполнения сложных программных действий.

8. Строки в таблицах реляционных баз данных называются:

а) Полями,

б) Прописями,

в) Модулями,

г) Записями.

9.Режим конструктора в программе Microsoft Access необходим для:

а) заполнения таблицы записями,

б) выполнения запросов,

в) создания кнопочной формы,

г) создания структуры таблицы,

д) создание структуры базы данных.

10. Ключевой элемент в таблице реляционной базы данных это

а) первая строка в таблице,

б) столбец с наиболее важной записью,

в) поле, которое идентифицирует каждую строку-запись в таблице,

г) самая главная из всех таблиц,

11. Структура в реляционной Базе Данных формируется с помощью

а) оформления Базы Данных,

б) последовательности заполнения таблиц,

в) набора всех необходимых данных для хранения и поиска информации,

г) связей между ключевыми полями в разных таблицах.

12.К технологиям организации работы СУБД относятся:

а) централизованная архитектура,

б) архитектура кольцо,

в) архитектура "клиент – сервер",

г) архитектура звезда.

д) архитектура "файл-сервер",

13. В архитектуре «файл - сервер»

а) БД в виде набора файлов находится на жестком диске специально выделенного компьютера,

б) центральный сервер выполняет формирование результата выполнения запроса и выдачу его приложению-клиенту,

в) СУБД инициирует обращения к данным, находящимся на файловом сервере, в результате которых часть файлов БД копируется на клиентский компьютер,

г) файлы с файл-сервера передаются на рабочие станции пользователей, где и осуществляется основная часть обработки данных,

д) файлы с файл-сервера могут передаваться для обработки на рабочие станции пользователей, а могут обрабатываться на сервере,

14. В архитектуре «клиент- сервер»

а) БД в виде набора файлов находится на жестком диске специально выделенного компьютера (сервера сети),

б) файлы с сервера передаются на рабочие станции пользователей, где и осуществляется основная часть обработки данных,

в) СУБД располагается также на сервере сети,

г) СУБД инициирует обращения к данным, находящимся на сервере, в результате которых на сервере осуществляется вся обработка данных

д) центральный сервер выполняет формирование результата выполнения запроса и выдачу его приложению-клиенту,

е) файлы с файл-сервера могут передаваться для обработки на рабочие станции пользователей, а могут обрабатываться на сервере,

ж) центральный сервер выполняет только функцию хранения необходимых файлов.

@ Безопасность информационных систем.

ТЗ1

1.Информационная безопасность это

а) защита конфиденциальности,

б) защита целостности,

в) защита идентификации

г) защита доступности информации,

д) защита от полной возможности просмотра данных.

2. Составляющие для обеспечения информационной безопасности:

а) законодательная, нормативно-правовая и научная база,

б) использование мощных компьютеров,

в) использование беспроводных каналов,

г) работа органов (подразделений), обеспечивающих безопасность информационных технологий,

д) организационно-технические и режимные меры и методы,

е) программно-технические способы и средства обеспечения информационной безопасности.

3. К программно-техническим способам и средствам обеспечения информационной безопасности относятся:

а) средства авторизации,

б) использование высокоскоростных линий связи,

в) журналирование,

г) избирательное управление доступом,

д) средства коммуникации.

4.К средствам авторизации пользователя можно отнести:

а) электронная цифровая подпись,

б) идентификационные пластиковые карточки со встроенной микросхемой,

в) журналирование,

г) использование паролей,

д) биометрия,

е) системы резервного копирования.

5.Избирательное управление доступом

а) управление доступом субъектов к объектам,

б) журналирование,

в) системы резервного копирования,

г) проводится на основе политики информационной безопасности, проводимой в учреждении.

6. К криптографическим средствам защиты можно отнести:

а) шифрование,

б) использование паролей,

в) цифровая подпись,

г) биометрия.

7. Способ обеспечения конфиденциальности и защиты данных при работе с информационно-технологическими системами:

а) использование электронной цифровой подписи,

б) использование иерархической системы паролей, присваиваемых пользователям и определяющих их право на просмотр и/или внесение новых записей;

в) ведение протоколов на специальном сервере, позволяющем установить место, длительность и пароль входа в систему,

г) конфиденциальность и защиту данных можно обеспечить только организационными мерами.

8.Целостностью данных в информационной безопасности называется

а) персонификация данных, позволяющая однозначно определить автора,

б) обеспечение надежного хранения архивных данных в течение установленного периода времени,

в) сохранность данных в том виде, в каком они были созданы,

г) невозможность просмотра данных.

9. Идентификация в компьютерной безопасности -

а) учет лиц, допущенных к работе с персональными данными в информационной системе;

б) проверка готовности средств защиты информации к использованию,

в) процесс сообщения субъектом своего имени или номера с целью получения определенных полномочий на выполнение разрешенных ему действий

г) предоставление субъекту кода и пароля для возможности работы в информационной системе.

10. Электронно-цифровая подпись -

а) специфический пароль, позволяющий врачу работать в системе, а так же идентифицировать автора электронного документа,

б) реквизит электронного документа, позволяющий установить отсутствие искажения информации в электронном документе с момента формирования подписи и проверить принадлежность подписи владельцу,

в) оцифрованное изображение подписи пользователя, которое встраивается в электронный документ вместо обычной подписи и позволяет идентифицировать автора электронного документа,

г) может заменить при безбумажном документообороте традиционные печать и подпись,

д) аналог собственноручной подписи человека в электронном виде.

11. Что относят к конфиденциальной медицинской информации?

а) Информацию с ограниченным доступом, содержащую государственную тайну;

б) Нормативно-справочные документы в сфере здравоохранения;

в) Персональные медицинские данные;

г) Информацию без ограниченного доступа, содержащуюся в медицинских информационных системах.

12.Что относится к персональным медицинским данным?

а) паспортные данные пациента;

б) данные о заболеваемости, представленные в отчетных формах;

в) данные, характеризующие состояние здоровья конкретного субъекта,

г) статистические данные о смертности по причинам, возрасту и полу.

13.Заражение компьютера вирусом может произойти при:

а) открытии файла,

б) включении и выключении компьютера,

в) копировании файла,

г) запуске на выполнение программного файла.

ТЗ 2

1.Установить соответствие:

| А) Конфиденциальность Б) Целостность В) Доступность | а) неизменность информации в процессе ее передачи или хранения. б) недоступность информации для неуполномоченных лиц в) возможность получения и использования информации по требованию уполномоченных лиц |

2. Для защиты информации от перехвата используются:

| А) скремблеры Б)шифраторы В)криптографические средства | а) для защиты широковещательной связи б) для обеспечения шифрования цифровых данных, в) для защиты речевой информации. |

@ Медицинские информационные системы.

1.Медицинская информационная система (МИС) это

а) наборы используемых методик, измеряемых физиологических параметров и методов их измерения;

б) математические методы обработки медико-биологической информации, алгоритмы и собственно программы, реализующие функционирование всей системы;

в) комплексная автоматизированная информационная система для автоматизации деятельности ЛПУ;

г) системы, предназначенные для управления состоянием организма в лечебных целях;

д) совокупность программно-технических средств, баз данных и знаний, предназначенных для автоматизации различных процессов, протекающих в учреждениях системы здравоохранения.

2. Классификация МИС основана на

а) территориальном принципе,

б) применяемых программных продуктах

в) иерархическом принципе и отражает многоуровневую структуру здравоохранения,

г) зависимости от решаемых задач.

3. Перечислите уровни медицинских информационных систем:

а) базовый (клинический) уровень (врачи разного профиля),

б) уровень лечебных учреждений,

в) территориальный уровень (профильные и специализированные медицинские службы и региональные органы управления),

г) профильные медицинские службы

д) федеральный уровень (федеральные учреждения и органы управления),

е) уровни, основанные на применяемых СУБД.

4. Какими возможностями обладают информационно-справочные медицинские системы?

а) поиск информации,

б) расчет коэффициентов по известным формулам,

в) подбор диагноза по комплексу симптомов,

г) хранение медицинской информации,

д) анализ клинической информации.

5. Справочник лекарственных средств относится к следующему типу медицинских информационных систем:

а) приборно-компьютерных,

б) информационно-справочных,

в) обучающих,

г) научных,

д) региональных.

6.Какие задачи решаются с помощью систем консультативной поддержки принятия врачебных решений?

а) клиническая дифференциальная диагностика,

б) выявление лиц с повышенным риском заболевания при массовых профилактических осмотрах,

в) оценка тяжести состояния и прогнозирование исхода заболевания,

г) анализ заболеваемости.

7.К консультативно-диагностические системам относятся:

а) медицинские приборно-компьютерные системы,

б) лабораторно-диагностические системы

в) вероятностные системы,

г) экспертные системы,

д) справочно-аналитические системы.

8. Вероятностный метод компьютерной диагностики -

а) выбор одной из нескольких диагностических гипотез по максимальной вероятности,

б) система, обеспечивающая принятие решений по исходной информации на основе базы знаний, хранящей знания эксперта,

в) использование формулы Байеса для оценки апостериорной вероятности заболевания,

г) вычисление вероятности комплекса симптомов по формуле Байеса,

д) экспертная оценка вероятности любого заболевания.

9.Экспертные системы в компьютерной диагностике -

а) выбор одной из нескольких диагностических гипотез по максимальной вероятности,

б) система, обеспечивающая принятие решений по исходной информации на основе базы знаний, хранящей знания эксперта,

в) вычисление вероятности комплекса симптомов,

г) компьютерная система, способная частично заменить специалиста-эксперта в разрешении проблемной ситуации,

д) экспертная оценка вероятности любого заболевания.

10.В создании экспертных систем принимают участие:

а) разработчики компьютерных систем,

б) врачи-эксперты,

в) математики, программисты,

г) администратор сети.

11.Медицинские приборно-компьютерные системы применяются в работе с:

|

|

|