|

Функции администрирования в сетевых ИС

|

|

|

|

С.И. ХОЛОПОВ

АДМИНИСТРИРОВАНИЕ В ИНФОРМАЦИОННЫХ СИСТЕМАХ

Рязань 2006

Федеральное агентство по образованию

Рязанская государственная радиотехническая академия

С.И. ХОЛОПОВ

АДМИНИСТРИРОВАНИЕ В ИНФОРМАЦИОННЫХ СИСТЕМАХ

Учебное пособие

Рязань 2006

УДК 681.3.07

Администрирование в информационных системах: Учеб. пособие / С.И. Холопов; Рязан. гос. радиотехн. акад. Рязань, 2006. 48 с.

Рассматриваются теоретические основы, структура и программное обеспечение администрирования сетевых информационных систем.

Предназначено для студентов специальности 071900 «Информационные системы и технологии» очной и заочной форм обучения.

Табл. 3. Ил. 8. Библиогр.: 6 назв.

Информационные системы, службы администрирования, управление сетевой конфигурацией, контроль характеристик, аудит и безопасность, регистрация, сбор и обработка сетевой информации

Печатается по решению редакционно-издательского совета Рязанской государственной радиотехнической академии.

Рецензент: кафедра автоматизированных систем управления Рязанской государственной радиотехнической академии (зав. кафедрой д-р техн. наук, проф. Г.И. Нечаев)

Х о л о п о в Сергей Иванович

Администрирование в информационных системах

Редактор М.Е. Цветкова

Корректор С.В. Макушина

Подписано в печать. Формат бумаги 60´84 1/16

Бумага газетная. Печать трафаретная. Усл. печ. л. 3,0.

Уч.-изд. л. 3,0. Тираж 70 экз. Заказ

Рязанская государственная радиотехническая академия.

390005, Рязань, ул. Гагарина, 59/1.

Редакционно-издательский центр РГРТА.

Введение

Особенность информационной системы (ИС) состоит в том, что она формирует ресурс коллективного пользования, питающий широкий круг потребителей информацией, требуемой для принятия решений. Очевидно, что у этого ресурса должен быть “хозяин”, заинтересованный в его эффективном использовании, технически грамотный, располагающий средствами управления, умеющий налаживать контакты с разработчиками различного уровня и эксплуатационными подразделениями, способный принимать компромиссные решения с целью достижения максимальной суммарной эффективности ИС. Роль такого хозяина выполняет администратор ИС (АИС).

|

|

|

1. Функции, процедуры и объекты администрирования ИС

1.1. Элементы ИС, подвергаемые администрированию

В основе решения многих задач лежит обработка информации. Для облегчения обработки информации создаются ИС. Автоматизированными называют те ИС, в которых применяются технические средства, в частности ЭВМ. В широком смысле под определение информационная система попадает любая система обработки информации. По области применения ИС делятся на системы, используемые в производстве, образовании, медицине, военном деле и т.д. По целевой функции их можно разделить на три основных категории: управляющие, информационно-справочные, поддержки принятия решений. Существует более узкая трактовка понятия ИС. Информационная система – это совокупность аппаратно-программных средств, задействованных для решения конкретной задачи. ИС является набором ресурсов, которые позволяют собирать, поддерживать актуальность, контролировать и распределять информацию внутри организации. Компьютерная ИС включает в себя следующие компоненты: базу данных (БД), программное обеспечение (ПО) базы данных, прикладное ПО, компьютерное и сетевое оборудование с устройствами передачи и хранения данных, персонал, который разрабатывает и эксплуатирует систему.

|

|

|

Для эксплуатации ИС на основе сети необходимо производить значительный объем работ по управлению (администрированию) ею. Как правило, эту работу выполняет определенный специалист (или группа специалистов) – администратор информационной системы, который управляет:

1) аппаратным и программным обеспечением сети;

2) операционными системами серверов печати, БД и компьютеров клиентов;

3) защитой и восстановление утерянных данных;

4) разграничением прав доступа к информации;

5) рациональной организацией работы всей информационной системы.

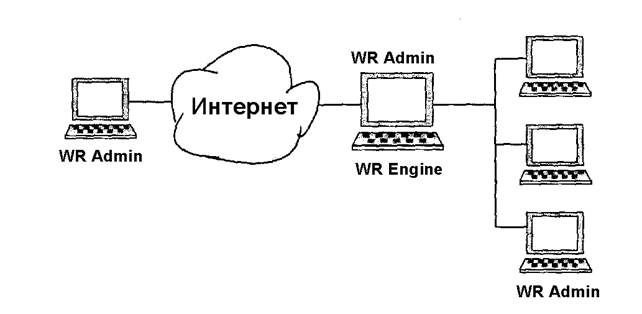

Функции администрирования в сетевых ИС

Компьютерная сеть представляет собой совокупность компьютеров или рабочих станций, объединенных средствами передачи информации. В зависимости от удаленности компьютеров сети условно разделяют на глобальные и локальные. Произвольная глобальная сетьможет включать другие глобальные сети, локальные сети, а также отдельно подключенные компьютеры (удаленные компьютеры). В глобальной сети основным видом взаимодействия между компьютерами является обмен сообщениями. Более интенсивный обмен информацией реализуется в локальных сетях. В сетях, наряду с передачей информации, организовано управление аппаратно-программными ресурсами всех входящих в сеть компьютеров. Реализует эти функции сетевое ПО.

Необходимость администрирования сетевой ИС продиктована следующим.

1. ИС в простейшем случае может быть реализована в виде группы компьютеров пользователей, работающих под управлением одного или нескольких серверов (сети, базы данных, печати и т.д.). Для успешной работы ИС необходимо, чтобы кто-то нес за нее ответственность и следил за повседневным обслуживанием компьютеров, их модернизацией, добавлением оперативной памяти, увеличением объема жестких дисков и установкой ПО.

2. В ИС компьютеры-клиенты и компьютеры-серверы подключены к общей сети. Если сеть не будет работать, то передача информации между сервером и компьютерами-клиентами станет невозможной. Следовательно, кто-то должен отвечать за работу сети и управлять ею.

3. На всех компьютерах-клиентах и компьютерах-серверах используются какие-то операционные системы (ОС). Допустим, это ОС фирмы Microsoft. При этом в качестве серверной системы обычно применяют Windows NT 4.0 или Windows 2000/2003 Server, а клиентской – Windows 9x/Me, Windows NT Workstation, Windows 2000 Professional. Все клиенты и серверы должны быть правильно сконфигурированы. За исполнением и соответствием этого кто-то также должен следить.

|

|

|

4. Отображение искомой информации в ИС осуществляется на мониторах компьютеров-клиентов, а ее документирование – с помощью принтеров и плоттеров, находящихся под управлением сервера печати. Сервер печати (СП) нуждается в общем техническом обслуживании, создании резервных копий, необходимых для предотвращения потери и модернизации данных. При этом кто-то должен следить за созданием новых приложений и поддерживать стабильность работы СП. Так как, если будет невозможно напечатать запрашиваемую информацию, то пользователи ИС не смогут выполнить свою работу.

5. Требования по обслуживанию БД информационной системы те же, что и для СП. Разница в том, что здесь управление осуществляется с помощью системы управления базами данных (СУБД). Сервер БД данных необходимо корректно установить и настроить, чтобы обеспечить его оптимальную производительность. Важной задачей является также защита информации в базе, так как ее утрата или искажение может привести к значительным финансовым потерям. При эксплуатации ИС требуется предусмотреть, чтобы кто-то осуществлял восстановление потерянных данных, обеспечивал безопасность данных за счет учета имеющихся и новых пользователей, распределение прав доступа к информации.

1.3. Задачи, решаемые при администрировании ИС

Можно выделить следующие основные задачи администрирования.

1. Разработка правил эксплуатации ИС и контроль за их соблюдением. Цель задачи - обеспечить правильную и надежную работу ИС. Для этого необходимо определить обязанности и процедуры по администрированию и обеспечению компьютеров и сетей. Они должны быть зафиксированы в инструкциях и процедурах реагирования на инциденты (отклонения от нормальной работы), правилах по эксплуатации, разработке, сопровождению и тестированию. Все необходимые операции должны быть соответствующим образом документированы. Для уменьшения риска некорректных и несанкционированных действий следует применять принцип разделения обязанностей.

|

|

|

2. Проектирование ИС и их приемка. Цель задачи – свести риск отказов в информационной системе к минимуму. Для обеспечения доступности ресурсов и необходимой производительности ИС требуются их предварительное планирование и соответствующая подготовка технических и программных средств. Для уменьшения риска перегрузки системы необходимо оценить будущие потребности в информации и производительность ИС. Эксплуатационные требования к системе следует определить заранее, документировать и проверить в процессе приемки. Разработать критерии приемки ИС, оценки ее производительности, планы восстановительных работ по каждому сервису. Должны быть выработаны требования к переходу на аварийный режим для сервисов, поддерживающих несколько приложений.

3. Защита от вредоносного программного обеспечения. Цель задачи – обеспечить целостность данных и программ. Для предотвращения и выявления случаев внедрения вредоносного ПО требуется принятие соответствующих мер. Существует целый ряд вредоносных программ: «компьютерные вирусы», «сетевые черви», «троянские кони», «логические бомбы», которые используют уязвимость программного обеспечения по отношению к несанкционированной модификации. АИС должен быть всегда готов к проникновению такого рода программ и предотвращать последствия, возникающие от их внедрения. Случаи проникновения вредоносного ПО должны регистрироваться, и по ним в случае заражения должны быть приняты адекватные меры.

4. Обслуживание систем. Цель задачи – обеспечить целостность и доступность информационных серверов. Для поддержания целостности и доступности требуется выполнять следующие служебные процедуры. Должны быть сформулированы: стандартные процедуры резервного копирования, процедуры регистрации событий и сбоев, процедуры контроля условий функционирования оборудования. Необходимо, чтобы процедуры резервного копирования соответствовали требованиям организации, использующей ИС, и сопровождались протоколами всех производимых операций. Также необходимо убедиться, что неисправности регистрируются и применяются меры по их устранению.

5. Сетевое администрирование. Цель задачи – обеспечить защиту в информационных сетях. Управление безопасностью сетей, отдельные сегменты которых находятся за пределами организации, требует особого внимания. Для защиты конфиденциальных данных, передаваемых по открытым сетям, требуется использование специальных методов защиты. Администратор должен следить за наличием и использованием этих специальных методов защиты.

|

|

|

6. Защита носителей информации. Цель задачи – предотвратить повреждение информационных ресурсов и перебоев в работе организации. Для этого необходимо контролировать носители информации и обеспечивать их физическую защиту. Следует определить процедуры для защиты носителей информации, входных и выходных данных и системной документации от повреждений, хищения и несанкционированного доступа. Администратор должен следить за правильным использованием установленных процедур контроля и режимом хранения носителей информации.

7. Обмен данными и программным обеспечением. Цель задачи – предотвратить потери, модификацию и несанкционированное использование данных. Обмен данными и программами между организациями, использующими единую ИС, необходимо осуществлять на основе формальных соглашений. Должны быть установлены процедуры и стандарты для защиты носителей информации во время их транспортировки.

Планирование и реализация эффективной рабочей среды

Для повышения эффективности своей работы администратор обязан проанализировать глобальные нужды организации и разработать стратегию работы ИС и сети. Многие администраторы сталкиваются с трудностями уже в процессе решения проблемы вместо того, чтобы предусмотреть возникновение проблемы заранее. Чтобы избежать напрасной траты времени, следует заранее подготовить все необходимое для устранения неисправностей, не ожидая, пока они произойдут.

Рассмотрим список основных компонентов, хорошо спроектированной и защищенной от сбоев системы.

1. Стратегический план. Содержит детальные сведения о том, каким образом компьютерная инфраструктура ИС способствует достижению бизнес-плана предприятия. Этот документ также содержит информацию об изменениях, которые необходимо внести в компьютерную инфраструктуру в случае изменения характера деятельности предприятия.

2. План восстановления в случае аварии. Данный план должен касаться восстановления данных вне зависимости от того, где они расположены: на серверах или компьютерах пользователей.

3. Перечень используемого оборудования и программного обеспечения. Очень сложно осуществить обслуживание системы, о которой имеется недостаточная информация. Обладая детальным описанием установленного в сети информационной системы аппаратного и программного обеспечения, администратор может не только быстро идентифицировать существующие проблемы, но и предвидеть их возникновение.

4. Подробное описание стандартных рабочих сред сетевых пользователей. Для упрощения работ администратору следует разработать несколько стандартных конфигураций пользовательских настольных систем. Любой настольный компьютер должен быть настроен в соответствии с одной из таких конфигураций. В этом случае упрощается выполнение таких административных задач, как: установка и настройка новых компьютеров, восстановление работоспособности операционной системы, замена жестких дисков и других устройств.

5. План аудита системы защиты данных. О защите данных следует думать не после, а до возникновения связанных с этим неприятностей. Как свидетельствует статистика, большая часть проблем, связанных с защитой данных, возникает в результате несанкционированного доступа к ним со стороны пользователей ИС, а не со стороны внешних злоумышленников. План аудита (наблюдения за работой пользователей) должен учитывать это обстоятельство. Он должен предусматривать как логическую защиту данных сети, так и физическую безопасность компьютеров и данных.

6. Описание приемлемых уровней производительности жизненно важных служб. Необходимо иметь представление о том, какой уровень производительности служб можно считать удовлетворительным. В описание необходимо включить, например, такие параметры, как среднее или максимально допустимое время для получения ответа на запрос при выполнении важных пользовательских задач.

7. План периодических наблюдений за производительностью сервера и расходованием ресурсов (мониторинг). Периодически анализируя производительность сервера и расход ресурсов, можно своевременно предугадать нехватку ресурсов и предотвратить ее.

|

|

|