|

Комбинированные методы шифрования

|

|

|

|

Лабораторная работа № 11

Создание ПП для шифрования и дешифрования с помощью аналитических преобразований

Цель работы:

Изучить методы криптографического преобразования данных, ознакомиться с принципами шифрования.

Теоретические сведения:

Шифрование с помощью аналитических преобразований

Достаточно надежное закрытие информации может быть обеспечено при использовании для шифрования некоторых аналитических преобразований. Для этого можно использовать методы алгебры матриц, например умножение матрицы на вектор по правилу:

Если матрицу А = (а0) использовать в качестве ключа, а вместо компонента вектора B-(bj) подставить символы текста, то компоненты вектора С- (cj) будут представлять собой символы зашифрованного текста.

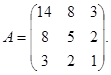

Приведем пример, взяв в качестве ключа квадратную матрицу третьего порядка

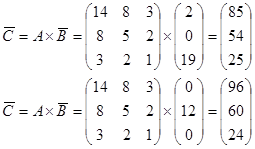

Заменим буквы алфавита цифрами, соответствующими их порядковому номеру в алфавите: А—0, Б—1, В—2 и т. д. Тогда отрывку текста ВАТАЛА будет соответствовать последовательность 2, 0, 19, 0, 12, 0. По принятому алгоритму шифрования выполним необходимые действия:

При этом зашифрованный текст будет иметь вид: 85, 54, 25, 96, 60, 24.

Дешифрование осуществляется с использованием того же правила умножения матрицы на вектор, только в качестве ключа берется матрица, обратная той, с помощью которой осуществляется зшифрование, а в качестве вектора-сомножителя — соответствующие фрагменты символов закрытого текста; тогда значениями вектора-результата будут цифровые эквиваленты знаков открытого текста.

Матрицей, обратной данной А, называется матрица А-1, получающая из присоединенной матрицы делением всех ее элементов на определитель данной матрицы. В свою очередь присоединенной называется матрица, составленная из алгебраических дополнений Aij, к элементам данной матрицы, которые вычисляются по формуле:

|

|

|

где  — определитель матрицы, получаемой вычеркиванием i-й строки и j-го столбца исходной матрицы А.

— определитель матрицы, получаемой вычеркиванием i-й строки и j-го столбца исходной матрицы А.

Определителем матрицы называется алгебраическая сумма п! членов (для определителя n-го порядка), составленная следующим образом: членами служат всевозможные произведения п элементов матрицы, взятых по одному в каждой строке и в каждом столбце, причем член суммы берется со знаком «+», если его индексы составляют четную подстановку, и со знаком «-» — в противоположном случае. Для матрицы третьего порядка, например, определитель вычисляется следующим образом:

Тогда процесс раскрытия выглядит так:

Таким образом, получена последовательность знаков раскрытого текста 3, 0, 19, 0, 12, 0, что соответствует исходному тексту. Этот метод шифрования является формальным, что позволяет легко реализовать его программными средствами.

Комбинированные методы шифрования

Одним из важнейших требований, предъявляемых к системе шифрования, является ее высокая стойкость. Однако повышение стойкости любого метода шифрования приводит, как правило, к существенному усложнению самого процесса шифрования и увеличению затрат ресурсов (времени, аппаратных средств, уменьшению пропускной способности и т. п.).

Достаточно эффективным средством повышения стойкости шифрования является комбинированное использование нескольких различных способов шифрования, т. е. последовательное шифрование исходного текста с помощью двух или более методов.

Как показали исследования, стойкость комбинированного шифрования Sk не ниже произведения стойкостей используемых способов Si т. е.

Комбинировать можно любые методы шифрования и в любом количестве, однако на практике наибольшее распространение получили следующие комбинации: 1) подстановка + гаммирование; 2) перестановка + гаммирование; 3) гаммирование + + гаммирование; 4) подстановка + перестановка. Типичным примером комбинированного шифра является национальный стандарт США криптографического закрытия данных (DES).

|

|

|

Кодирование

Одним из средств криптографического закрытия информации, также имеющим длительную историю практического использования, является кодирование, под которым понимается замена элементов закрываемых данных некоторыми цифровыми, буквенными или комбинированными сочетаниями — кодами. Нетрудно заметить, что между кодированием информации и ее шифрованием подстановкой существует значительная аналогия. Однако между этими методами можно найти и различия.

При шифровании подстановкой заменяемыми единицами информации являются символы алфавита, и, следовательно, шифрованию могут подвергаться любые данные, для фиксирования которых используется данный алфавит. При кодировании замене подвергаются смысловые элементы информации, поэтому для каждого специального сообщения в общем случае необходимо использовать свою систему кодирования. Правда, в последнее время разработаны специальные коды, имеющие целью сократить объем информации при записи ее в ЗУ.

Специфика этих кодов заключается в том, что для записи часто встречающихся символов используются короткие двоичные коды, а для записи редко встречающихся - длинные.

Примером такого кода для английского языка может служить код Хаффмена, показанный в таблице 3.2.

Такое кодирование имеет криптографическую стойкость на уровне шифрования простой заменой.

При смысловом кодировании основной кодируемой единицей является смысловой элемент текста. Для кодирования составляется специальная таблица кодов, содержащая перечень кодируемых элементов и соответствующих им кодов. Введем, например, следующую кодовую таблицу:

| Автоматизированные системы управления | |

| Автоматизация управления | |

| Осуществляет | |

| Позволяет |

Тогда предложение «Автоматизированные системы управления позволяют осуществлять автоматизацию управления» после кодирования будет иметь вид: 001 632 415 002.

|

|

|

Выполнение работы:

Метод кодирования

Используя таблицу, зашифруете текст: In this book the reader will find a comprehensive survey.

| Таблица 3.2 | Коды Хаффмена | |||||||||

| А | ||||||||||

| О | ||||||||||

| N | ||||||||||

| D | ||||||||||

| Р | ||||||||||

| V | ||||||||||

| К | ||||||||||

| Q | ||||||||||

| Z | ||||||||||

| X | ||||||||||

| J | ||||||||||

| R | ||||||||||

| I | ||||||||||

| Е | ||||||||||

| S | ||||||||||

| W | ||||||||||

| В | ||||||||||

| Н | ||||||||||

| F | ||||||||||

| С | ||||||||||

| М | ||||||||||

| U | ||||||||||

| G | ||||||||||

| Y |

Метод Вижинера

Требуется зашифровать сообщение: МАКСИМАЛЬНО ДОПУСТИМОЙ ЦЕНОЙ ЯВЛЯЕТСЯ ПЯТЬСОТ РУБ ЗА ШТУКУ. В соответствии с первым правилом записываем под буквами шифруемого текста буквы ключа.

Получаем: максимально допустимой ценой является пятьсот руб. за штуку - сальерисаль ерисальери салье рисальер исальер иса ль ериса

Дальше осуществляется непосредственное шифрование в соответствии со вторым правилом, а именно: берем первую букву шифруемого текста (М) и соответствующую ей букву ключа (С); по букве шифруемого текста (М) входим в рабочую матрицу шифрования и выбираем под ней букву, расположенную в строке, соответствующей букве ключа (С), — в нашем примере такой буквой является Э; выбранную таким образом букву помещаем в шифрованный текст. Эта процедура циклически повторяется до зашифрования всего текста.

|

|

|

Контрольный лист

Содержание отчета:

Вывод о проделанной работе_____________________________________________________

_____________________________________________________________________________

Контрольные вопросы:

1. Что из себя представляет блочная симметричная криптографическая система?__________________________________________________________________________________________________________________________________________________

2. Объясните, что такое композиционный блочный шифр и итерационный блочный шифр:

__________________________________________________________________________________________________________________________________________________________

3. Какими характеристиками оценивается стойкость криптографических систем?___________________________________________________________________________________________________________________________________________________________________________

4. Что подразумевается под понятием «вычислительная сложность алгоритма»?___________

__________________________________________________________________________________________________________________________________________________________

5. Для каких целей применяются случайные последовательности и простые числа в криптографии?________________________________________________________________

_____________________________________________________________________________

6. Чем характеризуются односторонние функции с секретом?___________________________

______________________________________________________________________________

7. Чем отличается криптографическая система с открытым ключом?_____________________

____________________________________________________________________________

Дата _______ Оценка_____________

Подпись преподавателя_________________

|

|

|