|

Защита от НСД при передаче данных от главного офиса к филиалам

|

|

|

|

Для защиты сети на этом уровне будем использовать виртуальную частную сеть (VPN). Аббревиатура VPN расшифровывается как Virtual Private Network – “виртуальная частная сеть”. Суть этой технологии в том, что при подключении к VPN серверу при помощи специального программного обеспечения поверх общедоступной сети в уже установленном соединении организуется зашифрованный канал, обеспечивающий высокую защиту передаваемой по этому каналу информации за счёт применения специальных алгоритмов шифрования.

В общем случае VPN - это объединение локальных сетей или отдельных машин, подключенных к сети общего пользования, в единую виртуальную (наложенную) сеть, обеспечивающую секретность и целостность передаваемой по ней информации (прозрачно для пользователей).

Использование технологии VPN необходимо там, где требуется защита корпоративной сети от воздействия вирусов, злоумышленников, просто любопытных, а также от других угроз, являющихся результатом ошибок в конфигурировании или администрировании сети.

Виртуальные частные сети (VPN), создаваемые на базе арендуемых и коммутируемых каналов связи сетей общего пользования (и, в первую очередь, Internet), являются отличной альтернативой изолированным корпоративным сетям, причем, альтернативой, обладающей рядом несомненных преимуществ:

- низкая стоимость арендуемых каналов и коммуникационного оборудования;

- развитая топология сети (широкий географический охват);

- высокая надежность;

- легкость масштабирования (подключения новых сетей или пользователей);

- легкость изменения конфигурации;

- контроль событий и действий пользователей.

Можно выделить три фундаментальных свойства, превращающих наложенную корпоративную сеть, построенную на базе сети общего пользования, в виртуальную частную сеть:

|

|

|

- Шифрование;

- Аутентификация;

- Контроль доступа.

Только реализация всех этих трех свойств позволяет защитить пользовательские машины, серверы предприятия и данные, передаваемые по физически незащищенным каналам связи, от внешних нежелательных вторжений, утечки информации и несанкционированных действий.

Виртуальную частную сеть для нашего предприятия будем строить на основе протокола PPTP.

PPTP (англ. Point-to-Point Tunneling Protocol) — туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети. PPTP помещает (инкапсулирует) кадры PPP в IP-пакеты для передачи по глобальной IP-сети, например Internet. PPTP может также использоваться для организации туннеля между двумя локальными сетями. РРТР использует дополнительное TCP-соединение для обслуживания туннеля.

Протокол PPTP позволяет создавать защищенные каналы для обмена данными по различным сетевым протоколам - IP, IPX или NetBEUI. Данные этих протоколов инкапсулируются с помощью протокола PPTP в пакеты протокола IP, с помощью которого переносятся в зашифрованном виде через любую сеть TCP/IP. Инкапсулируется исходный кадр РРР, поэтому протокол PPTP можно отнести к классу протоколов инкапсуляции канального уровня в сетевой.

Принцип работы PPTP

Сетевые протоколы функционируют путем обмена порциями данных, называемыми пакетами. Пакет состоит из управляющей информации, специфичной для протокола, и собственно данных, которые должны быть переданы; их часто называют полезной нагрузкой. До тех пор пока обмен данными происходит достаточно быстро и без ошибок, нас не волнует, какую управляющую информацию добавляет протокол для своих целей. Но она жизненно важна и должна сохраняться неизменной, если два компьютера собираются обмениваться данными, вне зависимости от среды соединения.

|

|

|

PPTP работает путем инкапсуляции "родных" пакетов локальной сети - например, пакетов IPX - внутрь пакетов TCP/IP. Весь пакет IPX, включая его управляющую информацию, становится полезной нагрузкой для пакета TCP/IP, который затем можно передавать по Internet. Программные средства на другом конце линии связи извлекают пакет IPX и направляют его для нормальной обработки в соответствии с его собственным протоколом. Этот процесс называется туннелированием - вероятно, потому, что создается коридор в Internet, соединяющий два узла.

Туннелирование повышает степень защиты данных. Поскольку туннель соединяет два совместимых протокола с сетью Windows, операционная система может выполнять всеобъемлющие проверки надежности защиты, которые она проводит в самой локальной сети. Таким путем соединение может обеспечить принятую в Windows аутентификацию пользователей по протоколам PAP (Password Authentication Protocol) или CHAP (Challenge Handshake Authentication Protocol). Более того, PPTP позволяет передавать данные, зашифрованные RSA-методами RC-4 или DES. Если безопасность подключения к сети VPN является критическим фактором, администратор сервера может указать, что сервер будет принимать посредством дистанционного соединения только пакеты PPTP, но это предотвратит использование сервера в режиме открытого доступа по линии Web или FTP. Если имеется более одного сервера и если нужно обеспечить наивысшую защиту, такое решение - вполне приемлемый вариант.

Но даже при всех подобных мерах безопасности единственным специальным программным обеспечением для клиента служит сам протокол PPTP плюс программа связи по модему, которая может соединить с сетью VPN. И даже это не является необходимым, если у поставщика услуг Internet есть средства работы с PPTP, позволяющие безопасно передавать любые данные по стандартному протоколу PPP (Point-to-Point Protocol - протокол соединения "точка - точка").

Процесс связи по протоколу PPTP

Поскольку вся идея дистанционного доступа состоит в разрешении машине клиента подключаться к машине сервера, соединение PPTP инициируется клиентом, который использует служебное средство Windows - Remote Access Service (RAS) - для установления PPP-соединения с поставщиком услуг Internet. Затем при активизированном соединении PPP с помощью сервера, подключенного к Internet и действующего как сервер RAS, клиент применяет RAS для выполнения второго соединения. На этот раз в поле номера телефона указывается IP-адрес (имя или номер), и клиент, для того чтобы осуществить соединение, вместо COM-порта использует VPN-порт (VPN-порты конфигурируются на машинах клиента и сервера в процессе инсталляции PPTP).

|

|

|

Ввод IP-адреса инициирует передачу запроса серверу на начало сеанса. Клиент ожидает от сервера подтверждения имени пользователя и пароля и ответа сообщением, что соединение установлено. В этот момент начинает свою работу канал PPTP, и клиент может приступить к туннелированию пакетов серверу. Поскольку они могут быть пакетами IPX и NetBEUI, сервер может выполнять с ними свои обычные процедуры обеспечения защиты.

В основе обмена данными по протоколу PPTP лежит управляющее соединение PPTP - последовательность управляющих сообщений, которые устанавливают и обслуживают туннель. Полное соединение PPTP состоит только из одного соединения TCP/IP, которое требует передачи эхо-команд для поддержания его открытым, пока выполняются транзакции.

Схемы применения протокола PPTP

В протоколе PPTP определено две схемы его применения.

Первая схема рассчитана на поддержание защищенного канала между сервером удаленного доступа ISP (Internet Service Provider - провайдера Internet) и пограничным маршрутизатором корпоративной сети (рис. 4.1).

Рис. 4.1 Защищенный канал "провайдер - маршрутизатор корпоративной сети" на основе протокола PPTP

В этом варианте компьютер удаленного пользователя не должен поддерживать протокол PPTP. Он связывается с сервером удаленного доступа RAS, установленного у ISP, с помощью стандартного протокола PPP и проходит первую аутентификацию у провайдера. RAS ISP должен поддерживать протокол PPTP. По имени пользователя RAS ISP должен найти в базе учетных данных пользователей IP-адрес маршрутизатора, являющегося пограничным маршрутизатором корпоративной сети данного пользователя. С этим маршрутизатором RAS ISP устанавливает сессию по протоколу PPTP. Протокол PPTP определяет некоторое количество служебных сообщений, которыми обмениваются взаимодействующие стороны, служебные сообщения передаются по протоколу TCP. RAS ISP передает маршрутизатору корпоративной сети идентификатор пользователя, по которому маршрутизатор снова аутентифицирует пользователя по протоколу CHAP. Если пользователь прошел вторичную аутентификацию (она для него прозрачна), то RAS ISP посылает ему сообщение об этом по протоколу РРР и пользователь начинает посылать свои данные в RAS ISP по протоколу IP, IPX или NetBIOS, упаковывая их в кадры РРР. RAS ISP осуществляет инкапсуляцию кадров РРР в пакеты IP, указывая в качестве адреса назначения адрес пограничного маршрутизатора, а в качестве адреса источника - свой собственный IP-адрес. Пакеты РРР шифруются с помощью секретного ключа, в качестве которого используется дайджест от пароля пользователя, который хранится в базе учетных данных RAS ISP для аутентификации по протоколу CHAP.

|

|

|

Пакеты, циркулирующие в рамках сессии PPTP, имеют следующий вид:

- заголовок канального уровня, используемого внутри Internet (PPP, SLIP, Ethernet)

- заголовок IP

- заголовок GRE

- исходный пакет PPP, включающий пакет IP, IPX или NetBEUI.

Рис. 4.2 Пакет PPTP

Для указания сведений о том, что внутри пакета IP находится инкапсулированный пакет РРР, используется стандартный для Internet заголовок GRE v.2, используемый при инкапсуляции различного типа.

Внутренние серверы корпоративной сети также не должны поддерживать протокол PPTP, так как пограничный маршрутизатор извлекает кадры РРР из пакетов IP и посылает их по сети в необходимом формате - IP, IPX или NetBIOS.

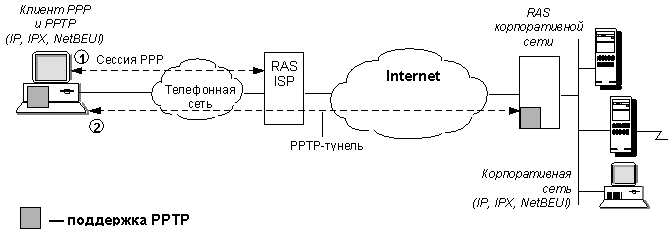

Другая схема использования протокола PPTP, с помощью которой образуется защищенный канал между компьютером удаленного пользователя и пограничным маршрутизатором корпоративной сети приведена на рис. 4.3. Пользователь дважды устанавливает удаленное соединение с помощью утилиты Dial-Up Networking, представляющей собой клиентскую часть сервиса удаленного доступа Windows.

В первый раз он звонит на сервер RAS ISP и устанавливает с ним связь по протоколу PPP, проходя аутентификацию одним из способов, поддерживаемых провайдером - по протоколам PAP, CHAP или с помощью терминального диалога.

После аутентификации у провайдера, пользователь вторично "звонит", на этот раз в сервер удаленного доступа корпоративной сети. Этот "звонок" отличается от обычного тем, что вместо телефонного номера указывается IP-адрес RAS Windows NT, подключенного к Internet со стороны корпоративной сети. При этом устанавливается сессия по протоколу PPTP между клиентским компьютером и RAS корпоративной сети. Клиент еще раз аутентифицируется, теперь на сервере RAS его сети, а затем начинается передача данных, как и в первом варианте. Для сокращения ручного труда Microsoft предлагает пользоваться возможностями скриптов в RAS Windows.

|

|

|

Рис. 4.3. Защищенный канал "клиент - маршрутизатор" корпоративной сети на основе протокола PPTP

Плюсы и минусы PPTP

Протокол PPTP позволяет клиентскому компьютеру организовать подключение к серверу через туннель в незащищенной сети. В PPTP кадры PPP инкапсулируются в IP-пакеты, что позволяет соединяться с сервером, который находится в другой сети. При создании туннеля в РРТР используется дополнительное (управляющее) TCP-соединение (порт 1723). После обмена служебными сообщениями создается соединение для пересылки данных (протокол Generic Routing Encapsulation, GRE).

Как и PPPoE, PPTP достаточно прост в настройке. Однако пользователь, помимо логина и пароля, должен знать еще IP-адрес сервера. Трудности в этом никакой – просто еще один шаг в настройках. Понятно, что сервер, к которому подключаются клиенты, не обязательно должен находиться в том же сегменте сети. Учитывая, что поддержка PPTP встроена в Windows «из коробки», этот протокол получил большую популярность. Нет проблем и при подключении из nix систем, достаточно установить pptp-client, который есть в репозитариях и портах практически всех дистрибутивов. Из лицензионных соображений поддержка MPPE долгое время была доступна исключительно в виде патчей. Теперь MPPE встроен в ядра многих ОС.

Для аутентификации используются следующие методы: PAP, CHAP, SPAP, MSCHAP v1 и v2, EAP. Пользователь определяется по логину/паролю, но слабая защищенность механизмов аутентификации делает PPTP сессии легкой добычей для злоумышленников. Протокол уязвим практически для всех видов атак: атаки на LM хэши, алгоритмы RC4, CHAP, MSCHAP v1 и v2 и так далее.

Проблему пытались решить, для чего к PPTP прикрутили EAP-TLS (Extensible Authentication Protocol-Transport Layer Security) аутентификацию. Хотя это и сделало процесс распознавания пользователя более безопасным, но не устранило все уязвимости, связанные с передачей данных.

Также следует напомнить, что при использовании PPTP изменяется маршрут по умолчанию, и в результате весь трафик идет по защищенному VPN соединению. Зачастую это приводит к проблемам доступа ко внутренним ресурсам LAN, а в некоторых случаях даже к отключению от VPN сервера. Многие провайдеры вынуждены на своих ресурсах дополнительно выкладывать таблицу маршрутизации, чтобы пользователи могли подключиться к VPN серверу, одновременно работать в интернет и подключаться к ресурсам «районной сети».

|

|

|