|

Симметричные и ассиметричные криптографические системы

|

|

|

|

КРАСНОДАРСКИЙ УНИВЕРСИТЕТ МВД РОССИИ

КАФЕДРА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

УТВЕРЖДАЮ

Начальник кафедры

подполковник полиции

А.Б. Сизоненко

«31» августа 2017 г.

КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ

Лекция

ТЕМА № 1 «Основные понятия и задачи криптографии, нормативное регулирование применения криптографических систем»

Обсуждена и одобрена

на заседании кафедры ИБ

протокол № 1 от 31 августа 2017 г.

Время-2 часа.

Подготовил:

начальник кафедры

к.т.н., доцент

подполковник полиции А.Б.Сизоненко

Краснодар

План лекции

1. Основные понятия криптографии. 3

2. Классификация шифров. 6

3. Симметричные и ассиметричные криптографические системы.. 9

4. Правовые основы применения криптографических средств. 15

Литература:

1. Рябко, Б. Я. Криптографические методы защиты информации: учеб. пособие для вузов / Б. Я. Рябко, А. Н. Фионов. - 2-е изд, стер. - М.: Горячая линия-Телеком, 2014.

2. Ветров Ю.В. Криптографические методы защиты информации в телекоммуникационных системах: учебное пособие / Ю.В. Ветров, С.Б. Макаров. - СПб.: Изд-во Политехн. ун-та, 2011. [Электронный ресурс] URL: http://window.edu.ru/resource/170/75170/files/vetrov.pdf.

3. Федеральный закон от 06.04.2011 N 63-ФЗ «Об электронной подписи».

4. Федеральный закон от 04.05.2011 N 99-ФЗ «О лицензировании отдельных видов деятельности».

5. Постановление Правительства РФ от 16.04.2012 N 313.

6. ГОСТ Р 34.10–2012 Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи.

7. ГОСТ Р 34.11–2012 Информационная технология. Криптографическая защита информации. Функция хэширования.

8. ГОСТ Р 34.12–2015 Информационная технология. Криптографическая защита информации. Блочные шифры.

|

|

|

9. ГОСТ Р 34.13–2015 Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров.

10. Приказ ФСБ РФ от 9 февраля 2005 г. N 66 "Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации

УЧЕБНО-МАТЕРИАЛЬНОЕ ОБЕСПЕЧЕНИЕ

Оборудование классов.

Слайды.

LCD-проектор

Основные понятия криптографии

Защита данных с помощью шифрования – одно из возможных решений проблемы безопасности. Зашифрованные данные становятся доступными только тем, кто знает, как их расшифровать, и поэтому похищение зашифрованных данных абсолютно бессмысленно для несанкционированных пользователей.

Наукой, изучающей математические методы защиты информации путем ее преобразования, является криптология. Криптология разделяется на два направления – криптографию и криптоанализ.

Криптография изучает методы преобразования информации, обеспечивающие ее конфиденциальность и аутентичность.

Под конфиденциальностью в криптологии понимают невозможность получения информации из преобразованного массива без знания дополнительной информации (ключа).

Аутентичность информации состоит в подлинности авторства и целостности.

Криптоанализ объединяет математические методы нарушения конфиденциальности и аутентичности информации без знания ключей.

Существует ряд смежных, но не входящих в криптологию отраслей знания. Так обеспечением скрытности информации в информационных массивах занимается стеганография. Обеспечение целостности информации в условиях случайного воздействия находится в ведении теории помехоустойчивого кодирования. Наконец, смежной областью по отношению к криптологии являются математические методы сжатия информации.

Современная криптография включает в себя четыре крупных раздела:

|

|

|

- симметричные криптосистемы;

- криптосистемы с открытым ключом;

- системы электронной подписи;

- управление ключами.

Основные направления использования криптографических методов –передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

В качестве информации, подлежащей шифрованию и расшифрованию, а также электронной подписи будут рассматриваться тексты (сообщения), построенные на некотором алфавите. Под этими терминами понимается следующее.

Алфавит – конечное множество используемых для кодирования информации знаков.

Текст (сообщение) – упорядоченный набор из элементов алфавита. В качестве примеров алфавитов, используемых в современных ИС, можно привести следующие:

− алфавит Z32 – 32 буквы русского алфавита (исключая "ё") и пробел;

− алфавит Z256 – символы, входящие в стандартные коды ASCII и КОИ-8;

− двоичный алфавит – Z2 = {0, 1};

− восьмеричный или шестнадцатеричный алфавит.

Коды и шифры использовались задолго до появления ЭВМ. С теоретической точки зрения не существует четкого различия между кодами и шифрами. Однако в современной практике различие между ними является достаточно четким. Коды оперируют лингвистическими элементами, разделяя шифруемый текст на такие смысловые элементы, как слова и слоги.

В шифре всегда различают два элемента: алгоритм и ключ.

Алгоритм позволяет использовать сравнительно короткий ключ для шифрования сколь угодно большого текста.

Определим ряд терминов, используемых в криптологии.

Под шифром понимается совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, заданных алгоритмом криптографического преобразования.

Шифр – это совокупность инъективных отображений множества открытых текстов во множество шифрованных текстов, проиндексированная элементами из множества ключей: {Fk: X → S, K ∈ K}.

Криптографическая система, или шифр представляет собой семейство Т обратимых преобразований открытого текста в шифрованный. Членам этого семейства можно взаимно однозначно сопоставить число k, называемое ключом. Преобразование Тk определяется соответствующим алгоритмом и значением ключа k.

|

|

|

Ключ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор одного варианта из совокупности всевозможных для данного алгоритма. Секретность ключа должна обеспечивать невозможность восстановления исходного текста по шифрованному.

Пространство ключей K – это набор возможных значений ключа.

Обычно ключ представляет собой последовательный ряд букв алфавита. Следует отличать понятия "ключ" и "пароль". Пароль также является секретной последовательностью букв алфавита, однако используется не для шифрования (как ключ), а для аутентификации субъектов.

Криптосистемы подразделяются на симметричные и асимметричные [или с открытым (публичным) ключом].

В симметричных криптосистемах для зашифрования и для расшифрования используется один и тот же ключ.

В системах с открытым ключом используются два ключа открытый (публичный) и закрытый (секретный), которые математически связаны друг с другом. Информация зашифровывается с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Термины распределение ключей и управление ключами относятся к процессам системы обработки информации, содержанием которых является выработка и распределение ключей между пользователями.

Электронной подписью называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и целостность сообщения.

Зашифрованием данных называется процесс преобразования открытых данных в зашифрованные с помощью шифра, а расшифрованием данных – процесс преобразования закрытых данных в открытые с помощью шифра. Вместо термина "открытые данные" часто употребляются термины "открытый текст" и "исходный текст", а вместо "зашифрованные данные" – "шифрованный текст".

|

|

|

Дешифрованием называется процесс преобразования закрытых данных в открытые при неизвестном ключе и, возможно, неизвестном алгоритме, т.е. методами криптоанализа.

Шифрованием называется процесс зашифрования или расшифрования данных. Также термин шифрование используется как синоним зашифрования. Однако неверно в качестве синонима шифрования использовать термин "кодирование" (а вместо "шифра" – "код"), так как под кодированием обычно понимают представление информации в виде знаков (букв алфавита).

Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию. Обычно эта характеристика определяется периодом времени, необходимым для дешифрования.

Гаммирование – процесс наложения по определенному закону гаммы шифра на открытые данные.

Гамма шифра – псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму, для зашифрования открытых данных и расшифрования зашифрованных данных.

Имитозащита – защита от навязывания ложных данных. Для обеспечения имитозащиты к зашифрованным данным добавляется имитовставка, представляющая собой последовательность данных фиксированной длины, полученную по определенному правилу из открытых данных и ключа.

Криптографическая защита – это защита данных с помощью криптографического преобразования, под которым понимается преобразование данных шифрованием и (или) выработкой имитовставки.

Синхропосылка – исходные открытые параметры алгоритма криптографического преобразования.

Уравнение зашифрования (расшифрования) – соотношение, описывающее процесс образования зашифрованных (открытых) данных из открытых (зашифрованных) данных в результате преобразований, заданных алгоритмом криптографического преобразования.

Классификация шифров

Шифры можно классифицировать:

1. По виду преобразования информации:

- шифрование;

- кодирование;

- другие виды.

2. По принципу построения ключевой системы:

- бесключевые;

- с одним ключом;

- многоключевые.

3. По стойкости:

- шифры временной стойкости;

- шифры гарантированной стойкости:

а) теоретически недешифруемые;

б) практически недешифруемые.

Рис. 2.1. Классификация шифров по стойкости

Шифры гарантированной стойкости подразделяются на теоретически (математически) не дешифруемые шифры (которые принципиально невозможно дешифровать ни при каких условиях, если выполнены правила применения шифра) и практически не дешифруемые шифры (дешифрование которых, возможно, но для этого требуется большое время – порядка нескольких сотен лет и такие вычислительные мощности, которые в обозримом времени получить невозможно).

|

|

|

По принципу шифрования

4.1. Шифры замены (рис. 2.2 ).

Если замены в криптограмме сохраняются постоянными на протяжении всего текста, то криптосистема называется одноалфавитной. Одноалфавитным системам противопоставлены многоалфавитные: использование замен не одинаково для различных частей текста.

Рис. 2.2. Классификация шифров замены (подстановки)

Шифры сложной замены называют многоалфавитными, так как для шифрования каждого символа исходного сообщения применяют свой шифр простой замены. Многоалфавитная подстановка последовательно и циклически меняет используемые алфавиты.

4.2. Шифры перестановки (рис. 2.3 ):

Рис. 2.3. Классификация шифров перестановки

4.3. Шифры гаммирования (рис. 2.4):

|

Рис. 2.4. Классификация шифров гаммирования

4.4. Групповые шифры (рис. 2.5):

|

Рис. 2.5. Классификация групповых шифров

4.5. Аналитическое преобразование (рис. 2.6):

Рис. 2.6. Классификация шифров по аналитическому преобразованию

5. Кодирование (рис. 2.7):

Рис. 2.7. Классификация способов кодирования

Симметричные и ассиметричные криптографические системы

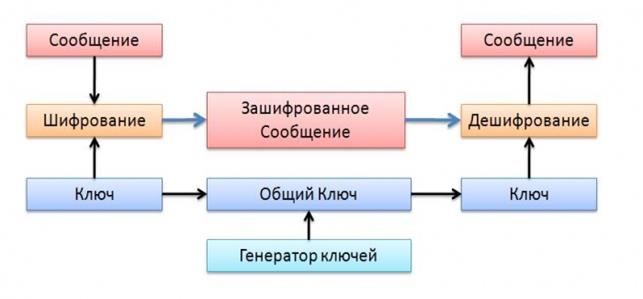

Общий принцип шифрования заключается в преобразовании закрытого текста в шифрованный по криптографическому алгоритму с использованием ключа и обратно.

Рис. 3.1Общий принцип шифрования

Рис. 3.1Общий принцип шифрования

По характеру использования ключа известные криптосистемы можно разделить на два типа: симметричные (одноключевые, с секретным ключом) и несимметричные (с открытым ключом).

3.1. Симметричные криптосистемы

В данной криптосистеме используется один секретный ключ для шифрования и дешифрования сообщения. При этом секретный ключ должен храниться в тайне, и при его передаче должна быть исключена возможность его перехвата.

Общий принцип шифрования симметричной криптосистемы представлен на Рис. 5.

Рис. 3.2 Общий принцип шифрования симметричной криптосистемы

Рис. 3.2 Общий принцип шифрования симметричной криптосистемы

Основными преимуществами симметричных криптосистем являются:

- большая скорость;

- простота в реализации;

- меньшая требуемая длина ключа для сопоставимой стойкости.

Основными недостатками симметричных криптосистем являются:

- сложность обмена ключами (для применения необходимо решить проблему надёжной передачи ключей каждому абоненту, так как нужен секретный канал для передачи каждого ключа обеим сторонам);

- сложность управления ключами в большой сети (означает квадратичное возрастание числа пар ключей, которые надо генерировать, передавать, хранить и уничтожать в сети. Для сети в 10 абонентов требуется 45 ключей, для 100 уже 4950, для 1000 — 499500 и т. д.).

Примеры распространенных алгоритмов данного типа:

AES (англ. Advanced Encryption Standard) - американский стандарт шифрования;

ГОСТ 28147-89 - отечественный стандарт шифрования данных;

DES (англ. Data Encryption Standard) - стандарт шифрования данных в США до AES;

IDEA (англ. International Data Encryption Algorithm);

RC6 (Шифр Ривеста);

Шифрование заменой (подстановкой).

3.2. Ассиметрические криптосистемы

В криптосистемах с открытым ключом в алгоритмах шифрования и дешифрования используются два ключа - один для шифрования, а другой для дешифрования. Первый ключ, необходимый для шифрования, передается открыто, с его помощью отправитель шифрует сообщение. Получатель, получив шифрограмму, дешифрирует её с помощью второго секретного ключа. Перехват открытого колюча ни коим образом не позволяет дешифровать сообщение, так как его можно прочитать только с помощью второго ключа.

Рис. 3.3. Общий принцип шифрования ассимметричной криптосистемы

Алгоритмы криптосистемы с открытым ключом можно использовать:

1) Как самостоятельные средства для защиты передаваемой и хранимой информации

2) Как средства распределения ключей. Обычно с помощью алгоритмов криптосистем с открытым ключом распределяют ключи, малые по объёму. А саму передачу больших информационных потоков осуществляют с помощью других алгоритмов.

3) Как средства аутентификации пользователей.

Преимущества:

- В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной;

- Преимущество асимметричных шифров перед симметричный шифр симметричными шифрами состоит в отсутствии необходимости предварительной передачи секретного ключа по надёжному каналу.

Недостатки:

- В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной;

- Низкая скорость выполнения операций зашифровки и расшифровки;

- Используются более длинные ключи;1

- Трудно внести изменения.

На сегодняшний день высокоэффективные системы с открытым ключом пока не найдены. Почти повсеместно принято ограничение использования криптосистем с открытым ключом - только для управления ключами и для цифровой подписи.

Виды асимметричных шифров:

RSA (Rivest-Shamir-Adleman, Ривест — Шамир — Адлеман)

Elgamal (Шифросистема Эль-Гамаля)

ГОСТ 34.10-2001

Williams System (Криптосистема Уильямса)

Алгоритм RSA

RSA (буквенная аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографическая система с открытым ключом.

3.3. Системы блочного шифрования

Это такие системы, в которых текст, имеющий большой объем, разбивается на блоки фиксированной длины, и каждый блок шифруется в отдельности, не зависимо от его положения во входной последовательности. Такие криптосистемы называются системами блочного шифрования В то же время блочные шифры обладают существенным недостатком - они размножают ошибки, возникающие в процессе передачи сообщения по каналу связи. Одиночная ошибка в шифртексте вызывает искажение примерно половины открытого текста при дешифровании. Это требует применения мощных кодов, исправляющих ошибки.

3.4. Системы потокового шифрования

Это такие системы, в которых каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемого ключа, но и от его расположения в потоке открытого текста. Системы потокового шифрования близки к криптосистемам с одноразовым ключом, в которых размер ключа равен размеру шифруемого текста.

Преимущества:

- Не происходит размножения ошибок, возникающие в процессе передачи сообщения по каналу связи.

- Высокая скорость

Недостатки:

Необходимость передачи информации синхронизации перед заголовком сообщения, которая должна быть принята до расшифрования любого сообщения. Это связано с тем, что если два различных сообщения шифруются на одном и том же ключе, то для расшифрования этих сообщений должна использоваться одна и та же псевдослучайная последовательность. Такое положение может создать опасную угрозу криптостойкости системы и поэтому часто используется дополнительный, случайно выбираемый ключ сообщения, который передается в начале сообщения и используется для модификации ключа шифрования. В результате разные сообщения будут шифроваться с использованием различных последовательностей.

3.5. Требования предъявляемые к криптоалгоритмам

Криптоалгоритм, как правило, должен быть стойким по отношению к криптоанализу на основе выбранных открытых текстов. Первое требование означает, что рассекречивание некоторой информации, передававшейся по каналу связи в зашифрованном виде, не должно приводить к рассекречиванию другой информации, зашифрованной на этом ключе. Второе требование учитывает особенности эксплуатации аппаратуры и допускает некоторые вольности со стороны оператора или лиц, имеющих доступ к формированию засекреченной информации.

Для того, чтобы криптографическое преобразование обеспечивало эффективную защиту информации, оно должно удовлетворять ряду требований. Сформулируем основные требования для современных криптографических систем защиты информации:

1. Сложность и стойкость криптографического закрытия должны выбираться в зависимости от объема и степени секретности данных.

2. Надежность закрытия должна быть такой, чтобы секретность не нарушалась даже в том случае, когда противнику становится известен метод закрытия (знание алгоритма шифрования не должно упрощать процедуры криптоанализа, выполняемой с целью вскрытия ключей и расшифрования криптограмм).

3. Криптограмма должна поддаваться чтению только при наличии ключа.

4. Метод закрытия, набор используемых ключей и механизм их распределения не должны быть слишком сложными.

5. Выполнение процедур прямого и обратного преобразования должны быть простыми, эти процедуры не должны зависеть от длины сообщений.

6. Ошибки, возникающие в процессе выполнения преобразования, не должны распространяться по системе.

7. Избыточность, должна быть минимальной.

8. Длина криптограммы должна быть равной длине исходного сообщения.

9. Криптограмма должна быть структурно однородной, то есть не должна делиться на фрагменты, одни из которых априори известны как относящиеся к открытому тексту, а другие – как включенные в критпограмму в процессе зашифрования.

10. В процессе шифрования должен быть предусмотрен контроль за шифруемым открытым текстом и ключом.

11. Любой ключ из множества возможных ключей должен обеспечивать надежную защиту информации.

12. Число операций, необходимых для определения использованного ключа шифрования по фрагменту криптограммы и соответствующей ей открытого текста, должно быть не меньше общего числа возможных ключей.

13. Изменение длины ключа не должно ухудшать характеристики алгоритма шифрования.

14. Структурные элементы алгоритма шифрования должны быть неизменными.

15. Незначительное изменение открытого текста при неизменном ключе должно приводить к существенному изменению вида соответствующей криптограммы.

16. Незначительное изменение ключа должно приводить к существенному изменению криптограммы.

17. Сложность вскрытия очередного ключа по последовательности ранее применявшихся должна быть сопоставимой со сложностью вскрытия ключа по открытому тексту и соответствующей ему криптограмме.

18. Алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

19. Исключено «чтение назад». При захвате противником шифраппаратуры и криптограмм, это не должно позволить ему произвести расшифрование ранее переданных криптограмм. Связано это с тем, что в процессе зашифрования используется разовый ключ.

В процессе шифрования используется некоторая секретная информация, называемая ключом. При этом обычно считается, что криптоаналитику полностью известен алгоритм шифрования, но неизвестен секретный ключ. Поэтому основная задача криптоаналитика – нахождение ключа и дальнейшее его использование для дешифрования других сообщений.

|

|

|

12 |