|

Построение модели защищенной компьютерной системы

|

|

|

|

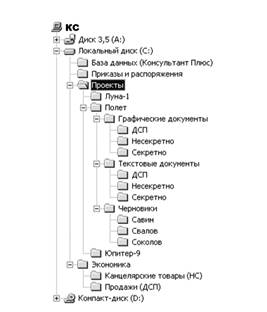

Исходные данные: Для построения модели защищенной компьютерной системы рассмотрим некое предприятие НПО «Сигна», ведущее разработку проектно-конструкторской документации по различным инженерным направлениям. Несколько не связанных между собой групп специалистов ведут разработку самостоятельных инженерных проектов «Луна-1», «Юпитер-9», «Полет» и т. д. Сами проекты являются конфиденциальными программами (конфиденциальная информация — информация, требующая защиты), а их документация — охраняемыми данными.

Документация проектов представляет собой ряд текстовых и графических электронных документов, обрабатываемых в единой компьютерной системе и имеющих различный уровень конфиденциальности: «открытые данные», «конфиденциально» и «строго конфиденциально». Уровней конфиденциальности может быть и больше: «ограниченного доступа», «особо конфиденциально» и т. д. Система уровней конфиденциальности определяется градацией информационных ресурсов в зависимости от величины и характера (качества) ущерба при неограниченном распространении соответствующей информации. В СЗИ различных производителей уровни конфиденциальности имеют различное наименование. Так, «открытые данные» иногда именуют «несекретными» или «общедоступными»; «конфиденциальные» называют «ДСП», «служебная тайна» или «конфиденциальные документы»; «строго конфиденциальные документы» — «секретными».

К документации каждого из инженерных проектов имеют доступ конкретные сотрудники предприятия, которые в рамках соответствующих проектов имеют различные уровни допуска к информации. Руководит предприятием «Сигма» Клинов А.В., он имеет максимальный уровень допуска к информации и возможность работы с документацией любого проекта. Экономист Ювченко А.Н. работает над проектом «Продажи». Администратор компьютерной системы (администратор безопасности) Чистяков А.В. имеет полный доступ к любым документам, имеет возможность управлять настройками компьютерной системы и реализует на практике политику безопасности предприятия, в части, касающейся информационных технологий. Для удобства работы всех пользователей АС в ее состав включена база данных, содержащая нормативно-правовые документы, требования ЕСПД, технические справочники. Администратор следит за состоянием базы данных, своевременно обновляет ее. Руководитель предприятия издает приказы и указания и размещает их в электронном виде в соответствующем каталоге. Сотрудники предприятия могут беспрепятственно знакомиться с содержимым базы данных и распоряжениями руководителя предприятия, копировать необходимую им информацию, но вносить изменения в эти каталоги они не имеют право. Пусть к документации проекта «Полет» имеют доступ инженеры Свалов А.В., Савин П.А. и Соколов С.Ю., имеющие уровни допуска к секретной, ДСП, и несекретной информации соответственно.

|

|

|

В зависимости от своих функциональных обязанностей сотрудники могут осуществлять различные действия с документами проекта (защищаемыми данными): редактировать, просматривать, удалять, копировать, распечатывать. В общем случае специалисты организации одновременно могут работать над несколькими проектами, но в нашем примере инженеры Свалов, Савин и Соколов заняты только проектом «Полет» и только к нему имеют доступ. В то же время они выполняют весь необходимый объем работы по данному проекту, поэтому доступ остальных инженеров предприятия к его документации запрещен. Для предварительной проработки проектной документации инженеры могут создавать черновики документов. Черновики создаются в специальном каталоге для индивидуального пользования, они доступны только авторам, администратору и руководителю предприятия. Права доступа сотрудников к документации предприятия разрешенного уровня конфиденциальности находят свое отражение в матрице доступа, которая вместе с установленной системой допусков и уровней конфиденциальности информационных ресурсов формализует политику разграничения доступа.

|

|

|

Предполагается, что администратор системы Чистяков и руководитель предприятия Клинов имеют допуск в систему в любой день недели с 7.00 до 23.00. Остальные сотрудники могут регистрироваться в системе только в рабочие дни с 8.30 до 17.30.

Задание - реализовать предложенную политику безопасности на примере НПО «Сигма» и последовательно применить методы защиты:

• идентификацию и аутентификацию пользователей, создавая требуемые учетные записи и назначая им пароли;

• разграничение доступа, реализовывая мандатную и дискреционную модели, а также принцип замкнутой программной среды;

• контроль целостности, включая подсистемы контроля целостности для защиты конфиденциальных данных от несанкционированной модификации;

• регистрацию событий, настраивая политику аудита для выявления наиболее опасных действий нарушителя;

• уничтожение остаточной информации, выполняя гарантированное удаление конфиденциальных данных.

|

|

|