|

Противодействие вредоносных по

|

|

|

|

Вредоносная программа - это программа, наносящая какой-либо вред компьютеру, на котором она запускаются, или другим компьютерам в сети.

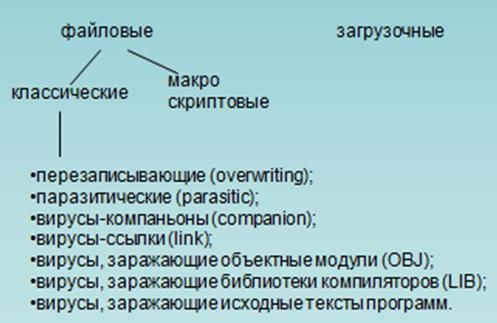

Компьютерный вирус - это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению.

Червь (сетевой червь) - это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом.

· Сетевые черви используют для распространения локальные сети и Интернет

· Почтовые черви - распространяются с помощью почтовых программ

· IM-черви используют системы мгновенного обмена сообщениями

· IRC-черви распространяются по каналам IRC

· P2P-черви - при помощи пиринговых файлообменных сетей

Троян (троянский конь) - программа, основной целью которой является вредоносное воздействие по отношению к компьютерной системе

по типу вредоносной нагрузки:

· Клавиатурные шпионы

· Похитители паролей

· Утилиты скрытого удаленного управления

· Анонимные SMTP-сервера и прокси-сервера

· Утилиты дозвона

· Модификаторы настроек браузера

· Логические бомбы.

Другие вредоносные программы

Условно опасные программы

Riskware ( обычные утилиты удаленного управления, которыми часто пользуются администраторы больших сетей, клиенты IRC, программы для загрузки файлов из Интернет, утилиты восстановления забытых паролей и другие)

|

|

|

Рекламные утилиты (adware)- условно-бесплатные программы, которые в качестве платы за свое использование демонстрируют пользователю рекламу, чаще всего в виде графических баннеров

Хакерские утилиты - программы скрытия кода зараженных файлов от антивирусной проверки (шифровальщики файлов), автоматизации создания сетевых червей, компьютерных вирусов и троянских программ (конструкторы вирусов), наборы программ для скрытного взятия под контроль взломанной системы (RootKit) и др.

Злые шутки - показ уведомлений о форматировании диска или обнаружении вирусов

Последствия заражений компьютерными вирусами

· Несанкционированная рассылка электронных писем.

· Кража конфиденциальной информации.

· Несанкционированное использование сетевых ресурсов.

· Удаленное управление компьютером.

· Ботнеты.

· Несанкционированная атака на чужой сервер.

· Рассылка спама.

· Фишинг.

· Уничтожение информации.

· Мистификации.

Методы защиты от вредоносных программ

Организационные методы направлены в первую очередь на пользователя компьютера. Простейший пример организационного метода - разработка правил работы за компьютером, которые должны соблюдать все пользователи.

Технические методы направлены на изменения в компьютерной системе.

· Использование антивирусных программ

· Использование дополнительных средств защиты

· Брандмауэры - программы, защищающие от атак по сети

· Средства борьбы со спамом

· Исправления, устраняющие "дыры" в операционной системе и приложениях

Лекция 9 (09.11.12)

МАТЕМАТИЧЕСКИЕ МОДЕЛИ КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ

Основные типы политик безопасности: дискреционная политика

Дискреционная политика безопасности основана на дискреционном управлении доступом (Discretionary Access Control), которое определяется двумя свойствами:

· Все субъекты и объекты идентифицированы

|

|

|

· Права доступа субъектов на объекты определяются на основе некоторого внешнего по отношению к системе правила.

Матрица доступа – это матрица M размером |S|*|О|, при этом каждый элемент M[s,o] есть подмножество в множестве прав доступа R.

Свойства:

+ простота реализации; логическая ясность при прямом назначении прав

- Статичность определения правил; проблема распространения прав доступа и ее влияния на безопасность компьютерной системы.

- В общем случае, задача доказательства безопасности дискреционной политики алгоритмически неразрешима, хотя некоторые модели предоставляют алгоритмы такой проверки в частных случаях.

Наглядность теряется при большом количестве пользователей системы

|

|

|