|

Сравнение криптографических методов шифрования с использованием ПСЧ.

|

|

|

|

DES

…

Метод DES может быть реализован программно (чаще аппаратно).

ГОСТ 28147-89.

Этот метод свободен от недостатков DES, в то же время, обладая его преимуществами.

Кроме того, в стандарт заложен метод, с помощью которого можно зафиксировать необнаруженную случайную или умышленную модификацию зашифрованной информации.

Главный недостаток – сложность программной реализации.

RSA

Для зашифровывания информации не требуется передача ключа другому пользователю, но, помимо достоинств высокой криптостойкости, относительно простой программной и аппаратной реализации, не существует 100%-но доказуемой теории раскрытия шифра.

В асимметричных системах необходимо использовать минимум ключ 512бит, что увеличивает время шифрования и сам процесс генерации ключей.

В симметричных алгоритмах возможны и короткие ключи, шифрование происходит быстрее, но возникают проблемы при распределении этих ключей.

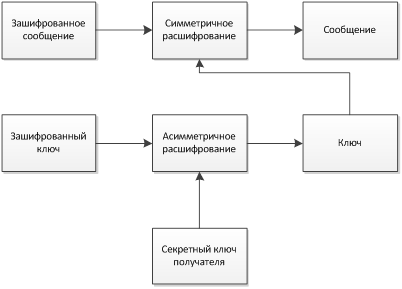

Для устранения недостатков объединяют оба этих метода.

Общая схема построения эффективного шифрования.

Обмен информацией можно осуществить следующим образом:

- Получатель вычисляет открытый и секретный ключи. Секретный ключ хранит в тайне, открытый же делает доступным.

- Отправитель, используя открытый ключ получателя, зашифровывает сеансовый ключ, который пересылается получателю по незащищенному каналу

- Получатель получает сеансовый ключ и расшифровывает его, используя свой секретный ключ

- Отправитель зашифровывает сообщение сеансовым ключом и пересылает получателю

- Получатель расшифровывает полученное сообщение.

Эффективное шифрование сообщения

Примечание. В правительственных и военных системах связи используют лишь симметричные алгоритмы, так как нет строго математического обоснования стойкости систем с открытыми ключами (впрочем, как и не доказано обратное).

|

|

|

Расшифрование.

Применение асимметричных методов позволило решить важную задачу совместной выработки секретных ключей, обслуживающих сеанс взаимодействия при изначальном отсутствии общих секретов.

Распространение получила разновидность симметричного шифрования, основанная на использовании составных ключей.

Применение шифрования в компьютерных системах (КС).

| Проблема | Решение |

| Обмен конфиденциальной информации хранимых файлов | Абонентское шифрование – файл шифруется перед отправкой по открытым каналам связи. При получении легальным пользователем расшифровывается. Эти операции можно автоматизировать |

| Быстрая защита информации, обрабатываемой офисными приложениями | Применение пакетного режима шифрования. То есть шифратор встроен в прикладную программу. От пользователя требуется только нажатие соответствующей кнопки. |

| Защита информации на персональном компьютере | Установка персонального средства призрачного шифрования (конфиденциальная информация хранится в зашифрованных файлах-контейнерах, защищается автоматически и доступно только владельцу) |

| Защита информации на сервере | Установка серверного средства шифрования, технология работы пользователей не меняется. Возможна быстрая блокировка сервера (и автоматическое зашифрование хранящейся на нем информации) при возникновении внештатной ситуации, в том числе с использованием средств дистанционного управления. |

| Выработка качественных ключей шифрования и ЭЦП, защита особо важной информации | Применение аппаратного шифратора, оснащенного генератором случайных чисел для генерации ключей и выполняющего функции электронного замка |

ЭЦП.

Закон «Об электронной подписи».

|

|

|

Электронная подпись – информация в электронной форме, которая присоединена к другой информации в электронной форме или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию.

Документ в электронной форме + ЭЦП = электронный документ.

Закон допускает применение любой ИТ шифрования и любых криптографических технических устройств, если они соответствуют определенным требованиям надежности.

Согласно закону, возможны несколько видов электронной подписи:

- Простая

- Усиленная

- Квалифицированной

- Неквалифицированной

Отличие всех этих видов подписей заключается в степени надежности и сложности их получения.

Цели применения ЭЦП:

- Придания электронному документу юридической силы

- Защита документа от подделки (гарантирует целостность документа)

- Идентификация владельца сертификата ключа подписи (неотрекаемость)

- Отсутствие искажения информации в электронном документе

- Подтверждение подлинности документа в электронном виде.

- Устойчивое формирование развития гражданского оборота при использовании ЭВМ

Схема электронной подписи обычно включает в себя:

- Алгоритм генерации ключевых пар пользователя

- Функцию вычисления подписи

- Функцию проверки подписи

Функция вычисления подписи на основе документов и секретного ключа пользователя вычисляет саму подпись.

Два основных требования к ЭЦП:

- Высокая сложность фальсификации

- Легкость проверки

Используется пара открытого и закрытого ключей (возможно дополнительное использование хэш-функции).

Для подписания сообщения используется закрытый ключ отправителя, а для шифрования, если оно необходимо, открытый ключ получателя, тогда открытый ключ отправителя используется для проверки подлинности ЭЦП, а получатель применяет свой закрытый ключ для дешифрования (асимметричный шифр наоборот).

Фактически пользователь вычисляет контрольную сумму сообщения, шифрует её секретным ключом и прикрепляет шифрограмму к сообщению.

При создании электронной подписи под документы в неё закладывается достаточно информации, чтобы любой получатель. Любой получатель мог удостовериться с помощью открытого ключа отправителя, что только он мог подписать, а, следовательно, и отправить сообщение, но извлечь секретный ключ из сообщения должно быть невозможно.

|

|

|

В настоящее время, в российском стандарте ЭЦП используется ГОСТ P34.10-2001 «ИТ. Криптографическая защита информации. Процессы формирования проверки ЭЦП». Основная цель – повышение стойкости ЭЦП.

В основе ГОСТа лежат алгоритмы с использованием операции на эллиптических кривых. Стойкость основывается на сложности взятия дискретного алгоритма эллиптической кривой, а также на стойкости хэш-функции по ГОСТ P34.11-94. Размер формируемой цифровой подписи – 512бит.

При использовании асимметричных методов шифрования необходимо иметь гарантию подлинности пары. Для решения этой задачи в спецификациях Х.509 вводится понятия цифрового сертификата.

Сертификационный центр – это компонент глобальной службы каталогов, отвечающая за управление криптографическими ключами пользователей, заверяющими подлинность пары (имя и открытый ключ адресата своей) своей подписью.

Цифровые сертификаты в формате Х.509 стали фактическим стандартом, поддерживаемым многочисленными сертификационными центрами.

Асимметричное шифрование и ЭЦП решают совершенно разные задачи.

Асимметричное шифрование решает задачу обеспечения конфиденциальности послания.

ЭЦП решает задачу аутентичности отправителя и целостности сообщения.

Пример замены.

Пример. Текст «Грузите апельсины бочками Братья Карамазовы»

| А | Б | В | Г | Д | Е | Ё | Ж | З | И |

| Й | К | Л | М | Н | О | П | Р | С | Т |

| У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь |

| Э | Ю | Я | _ | ||||||

Ключ. «5700133»

Для получения шифровки к порядковому номеру буквы открытого текста надо прибавить значение, которое дает ключ, и вновь по порядковому номеру найти букву, соответствующему символу шифровки.

ИШУЗУЗВЕЦЕЛТ

|

|

|

Обзор сетевых атак.

- Сниффер-пакеты – представляют собой прикладную программу, которая использует сетевую карту, работающую в режиме promis-cuous-mode. В этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложением для обработки. При этом сниффер перехватывает все сетевые пакеты, которые передаются через определенный домен. Если данные передаются в текстовом формате, то с помощью сниффера можно узнать полезную или конфиденциальную информацию. Перехват имен и паролей представляет большую опасность, так как пользователи имеют привычку использовать один и тот же логин и пароль для множества приложений и систем. Методы с использованием сниффер-пакетов, помимо прочего, используют основы социальной инженерии.

Смягчить угрозу сниффера можно только:

1) Аутентификация – является сильным средством защиты от сниффинга, так как их трудно игнорировать или обойти. Примером аутентификации являются однократные пароли – OTP (one-time-password) – технология двухфакторной аутентификации, основанной на сочетании того, что у вас есть с тем, что вы знаете. Если хакер узнает этот пароль с помощью снифинга, то эта информация становится для него бесполезной, поскольку пароль уже был введен и утратил свою силу.

2) Коммутируемая инфраструктура. Даже при успешном сниффинге хакер получает доступ лишь к траффику, поступающему на тот порт, к которому он подключен.

3) Антиснифферы – установка аппаратных или программных средств, распознающие снифферы, работающих в этой сети.

4) Критография – самый эффективный способ борьбы со сниффингом. Он не предотвращает перехват, но делает его бесполезным

- IP-спуфинг. Он происходит, когда хакер, находящийся внутри организации или вне её, выдает себя за санкционированного пользователя. В простейшем случае хакер и использует ip-адрес, находящийся в пределах диапазона санкционированных ip-адресов (или авторизованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам). Атаки ip-спуфинга становятся оправданными при использовании других атак, поскольку с помощью одного ip-спуфинга можно ограничиться вставкой ложной информации или вредоносных команд. Очень часто используется изменение таблиц маршрутизации, направляющих трафик на ложный ip-адрес. Главная задача состоит в получении от системы необходимого важного файла.

Ослабить угрозу можно с помощью:

|

|

|

1) Контроль доступа, состоящий в правильной настройке управления доступом. В идеале надо настроить таким образом,, чтобы отсекался любой трафик, поступающий из внешней сети с таким исходным адресом, который по идее должен располагаться внутри сети.

2) Фильтрация по спецификации RFC 2827 – способ пресечения спуфинга чужих сетей пользователями данной сети. Этот тип фильтрации может выполнять и провайдер типа ISP (которые дают доступ к самой сети)

3) Введение дополнительных методов аутентификации – дополнительная аутентификация с криптографией, двухфакторная аутентификация, что используется на базе ip-адреса

- Отказ в обслуживании – DOS-атака – наиболее известная и просто реализуемая. DOS-атаки отличаются от других поскольку они не нацелены на осуществление доступа к сети или на получение какой-либо информации. Атака DOS делает сеть недоступной для использования из-за превышения допустимых параметров функционирования сети, её операционной системы или приложений. Все разновидности основаны на тех или иных уязвимостей системы. При этом могут использоваться различные протоколы (ICMP). Для борьбы с подобными атаками необходима координация с провайдером. Если трафик, переполняющий сеть не перекрыть у провайдера, то на входе в сеть этого уже не сделать.

Если эта атака проводится одновременно через множество устройств, то она характеризуется как распределенная DDoS.

Противодействие:

1) Использование функции анти-спуфинга. В этом случае хакер не сможет замаскировать свою истинную личность и может не решиться на атаку

2) Реализация функции анти DOS – конфигурация этих настроек на маршрутизаторах и файрволов

3) Ограничения объема трафика – организация может попросить провайдера ограничить объем трафика, существенно ограничить трафик по протоколу ICMP или отключить трафик при пиковых значениях.

- Парольные атаки. Они проводятся с помощью ряда методов (простой перебор, «троянский конь», ip-спуфинг и сниффинг-пакеты). Часто для такой атаки используется специальное ПО.

- Атаки типа Man-in-the-Middle – хакеру нужен доступ к пакетам. Для атак этого типа используется снифферы-пакетов, транспортные протоколы и протоколы маршрутизации. Цель таких атак – кража информации, а также анализ траффика для подготовки атак DOS, искажение передаваемых данных. Эффективный способ противодействия – криптография.

- Атаки на уровне приложений – используются уязвимости сетевого ПО. Главная проблема заключается в том, что хакер пользуется портами, которым разрешен обмен через межсетевой экран.

- Сетевая разведка – это сбор информации о сети в виде общедоступных данных и приложений. Проводится в форме запросов DNS, эхо-тестирование, сканирование портов. Запросы DNS помогают понять, кто владеет тем или иным доменом и какие адреса этому домену присвоены. Эхо-тестирование полученных адресов, раскрытых с помощью DNS, позволяет увидеть какие хосты или узлы реально работают в системе. Затем запускается сканирование портов, чтобы составить полный список услуг, поддерживаемых данным хостом/узлом. После анализа приложений добывается информация, которую можно использовать для взлома. Эффективна координация на уровне провайдеров и использование фаерволов.

- Злоупотребление доверием – злонамеренное использование отношений доверия, существующих в сети.

- Вредоносное вирусное ПО, приложения типа «троянский конь» и так далее.

Оценки рисков информационных угроз.

Информационный актив – это набор информации, который используется организацией в её работе и может состоять из более мелких поднаборов. При оценке должно быть проведено отделение собственно информации, как некой виртуальной составляющей, от её носителя, как физического объекта.

Стоимость возможного ущерба может быть оценена как сумма:

- Стоимость замены информации (если произведена её утрата)

- Стоимость замены ПО поддержки (если оно было повреждено)

- Стоимость нарушения конфиденциальности, целостности, доступности

Отдельно учитывается аппаратное и сетевое обеспечение, так как их оценка производится проще.

+ сама аппаратная часть.

3 методики оценки риска:

- Модель качественной оценки

- Традиционная количественная оценки рисков QRM

- Именная методика – обобщенной стоимостной оценки - Миоры

Качественная оценка – построение таблицы

| Важность актива Риск атаки | Важный | Критический | Жизненный |

| Низкий | |||

| Средний | |||

| Высокий |

В соответствии с таблицей можно выделить 3 группы активов.

Таблица заполняется экземплярами информационных активов на основе субъективного представления или анкетирования сотрудников.

Вычисления ускоряются и упрощаются.

Достоинства:

- Информационному активу приравнивается денежный эквивалент

- Нет необходимости вычислять частоту проявления угрозы и точный размер ущерба

- Не нужно вычислять соответствие эффективности предполагаемых мер угрозам

Оперируют такими понятиями как:

- годовая частота происшествия (ARO – вероятность появления ущерба);

- ожидаемый единичный ущерб (стоимость ущерба от одной успешной атаки) SLE

- ALE – ожидаемый годовой ущерб – произведение двух предыдущих показателей.

Красное – не допечатано.

|

|

|