|

Принципы построения систем защиты информации (информационной безопасности)

|

|

|

|

Виды информации ограниченного доступа

И НФОРМАЦИОННАЯ Б ЕЗОПАСНОСТЬ (ИБ)– это защищенность информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб владельцам, и пользователям информации.

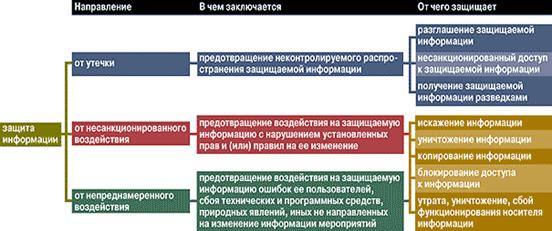

ЗАЩИТА ИНФОРМАЦИИ – это комплекс мероприятий, направленный на предотвращение утечки защищаемой информации, а также несанкционированных и непреднамеренных воздействий на эту информацию.

НСД - НеСанкционированный Доступ

1. unauthorized access, illegal access Доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств вычислительной техники.

2. unauthorized access Одно из наиболее распространенных и разнообразных по форме нарушений безопасности компьютерной системы. Заключается в получении нарушителем доступа к ресурсу (объекту) в нарушение установленных в соответствии с политикой безопасности правил разграничения доступа. Для НСД используется любая ошибка в системе безопасности, и он может быть осуществлен как с помощью штатного ПО и средств ВТ, так и специально разработанными аппаратными и/или программными средствами.

ИБ должна обеспечивать:

- целостность данных – под целостностью подразумевается актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

2. конфиденциальность информации - это защита от несанкционированного доступа к информации ограниченного доступа, в том числе, защита от нелегального хищения, изменения или уничтожения. (ПРИМЕР с коммерческой и личной информацией, служебной, гос. тайной)

|

|

|

3. доступность для санкционированного доступа – это возможность за приемлемое время получить требуемую информацию.

Основные направления деятельности по защите информации

Принципы построения систем защиты информации (информационной безопасности)

n Системность

n Комплексность

n Непрерывность защиты

n Разумная достаточность

n Гибкость управления и применения

n Открытость алгоритмов и механизмов защиты

n Простота применения защитных методов и средств

Кроме того, любые используемые средства и механизмы информационной безопасности не должны нарушать нормальную работу пользователя с автоматизированной информационной системой - резко снижать производительность, повышать сложность работы и т.п. СЗИ должна быть ориентирована на тактическое опережение возможных угроз, а также обладать механизмами восстановления нормальной работы КС в случае реализации угроз.

ПРИНЦИПЫ ЗАЩИТЫ ИНФОРМАЦИИ от НСД (несанкционированного доступа)

Закрытие каналов несанкционированного получения информации должно начинаться с контроля доступа пользователей к ресурсам ИС. Эта задача решается на основе ряда принципов:

- ПРИЦИП ОБОСНОВАННОСТИ ДОСТУПА заключается в обязательном выполнении следующего условия: пользователь должен иметь достаточную форму допуска для получения информации требуемого им уровня конфиденциальности с тем, чтобы выполнить заданные производственные функции. В качестве пользователей могут выступать активные программы и процессы, а также носители информации.

- ПРИНЦИП РАЗГРАНИЧЕНИЯ - для предупреждения нарушения безопасности информации, которое, например, может произойти при записи секретной информации на несекретные носители и в несекретные файлы, при передаче ее программам и процессам, не предназначенным для обработки секретной информации, а также при передаче секретной информации по незащищенным каналам и линиям связи, необходимо осуществлять соответствующее разграничение потоков информации и прав доступа к этой информации

- ПРИНЦИП ЧИСТОТЫ РЕСУРСОВ заключается в очистке ресурсов, содержащих конфиденциальную информацию, при их удалении или освобождении пользователем до перераспределения этих ресурсов другим пользователям.

- ПРИНЦИП ПЕРСОНАЛЬНОЙ ОТВЕТСТВЕННОСТИ - каждый пользователь ИС должен нести персональную ответственность за свою деятельность в системе, включая любые операции с секретной информацией и возможные нарушения ее защиты – случайные или умышленные действия, которые приводят или могут привести к НСД или, наоборот делают такую информацию недоступной для законных пользователей

- ПРИНЦИП ЦЕЛОСТНОСТИ СРЕДСТВ ЗАЩИТЫ подразумевает, что средства защиты информации в ИС должны точно выполнять свои функции в соответствии с перечисленными принципами и быть изолированными от пользователей. С целью своего сопровождения средства защиты должны включать специальный защищенный интерфейс для средств контроля, сигнализации и фиксирования

|

|

|

- Методы и средства защиты информации

МЕТОДЫ защиты информации

· препятствие – метод физического преграждения пути злоумышленнику к защищаемой информации

· управление доступом – метод определения и распределения ресурсов системы санкционированным пользователям

· шифрование - метод защиты информации в коммуникационных каналах путем ее криптографического закрытия. Этот метод защиты широко применяется как для обработки, так и для хранения информации. При передаче информации по коммуникационным каналам большой протяженности этот метод является единственно надежным.

· регламентация – метод защиты информации, создающий специальные условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

· принуждение - такой метод защиты информации, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

|

|

|

· побуждение - метод защиты информации, который стимулирует пользователя и персонал системы не нарушать установленных норм (высокая зарплата)

СРЕДСТВА

· технические реализуются в виде электрических, электромеханических и электронных устройств. Вся совокупность технических средств делится на аппаратные и физические.

Под аппаратными принято понимать встроенные электронные устройства. Из наиболее известных аппаратных средств можно назвать схемы контроля информации по четности, схемы защиты полей памяти по ключу и т. д.

Физические средства реализуются в виде автономных устройств и систем. Например, замки на дверях помещений с аппаратурой, решетки на окнах, охранная сигнализация, камеры видеонаблюдения. Физические средства защиты:

- обеспечивают безопасность помещений, где размещены серверы сети;

- ограничение посторонним лицам физического доступа к серверам, концентраторам, коммутаторам, сетевым кабелям и другому оборудованию;

- обеспечивают защиту от сбоев электросети.

· программные средства представляют собой программное обеспечение, специально предназначенное для выполнения функций защиты информации.

Среди стандартных защитных программных средств наибольшее распространение получили:

- Средства защиты, использующие парольную идентификацию и ограничивающие доступ пользователей согласно назначенным правам - управление доступом и разграничение полномочий (идентификация+аутентификация+авторизация)

o Регистрация и анализ событий, происходящих в системе - обеспечивает получение и анализ информации о состоянии ресурсов системы с помощью специальных средств контроля, а также регистрацию действий, признанных потенциально опасными для безопасности системы. Анализ собранной информации позволяет выявить средства и априорную информацию, использованные нарушителем при воздействии на систему и определить, как далеко зашло нарушение, подсказать метод его расследования и способы исправления ситуации;

o Контроль целостности ресурсов системы предназначен для своевременного обнаружения их модификации. Это позволяет обеспечить правильность функционирования системы и целостность обрабатываемой информации.

|

|

|

- Криптографическое закрытие информации

- Защита от внешних вторжений - брандмауэры

- Защита от компьютерных вирусов - антивирусные пакеты, антиспамовые фильтры

- Средства резервного копирования и восстановления данных

· аппаратно-программные средства защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав системы защиты информации и выполняющих такие (самостоятельно или в комплексе с другими средствами) функции защиты, как: идентификация и аутентификация пользователей, разграничение доступа к ресурсам, регистрация событий, криптографическое закрытие информации, обеспечение отказоустойчивости компонент и системы в целом и т.д.

· Организационные средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации специального ПО и аппаратных устройств для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы на всех этапах жизненного цикла защищаемой системы (создание охраняемого периметра, строительство помещений, проектирование системы в целом, монтаж и наладка оборудования, испытания и эксплуатация), а также кадровую политику и подбор персонала.

· морально-этические средства защиты реализуются в виде норм, которые сложились традиционно или складываются по мере распространения ВТ и средств связи в данной стране или обществе. Эти нормы, как правило, не являются обязательными, как законодательные меры, однако несоблюдение их ведет к потере авторитета и престижа организации. Наиболее показательным примером таких норм является Кодекс профессионального поведения членов Ассоциации пользователей ЭВМ США.

· законодательные – средства защиты определяются законодательными актами страны. В них регламентируются правила использования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

По своему функциональному назначению методы и средства информационной безопасности можно разделить на следующие разновидности:

- методы и средства предупреждения - предназначены для создания таких условий, при которых возможность появления и реализации дестабилизирующих факторов (угроз) исключается или сводится к минимуму;

|

|

|

- методы и средства обнаружения - предназначены для обнаружения появившихся угроз или возможности их появления и сбора дополнительной информации;

- методы и средства нейтрализации - предназначены для устранения появившихся угроз;

- методы и средства восстановления - предназначены для восстановления нормальной работы защищаемой системы (иногда и самой системы защиты).

- Потенциальные угрозы информационной безопасности

|

|

|