|

Обеспечение повышенных требований к ИБ

|

|

|

|

Если к ИБ предъявляются повышенные требования, проводится так называемый полный вариант анализа рисков, в рамках которого в дополнение к базовым рассматриваются:

· модель бизнес-процессов с точки зрения ИБ;

· ресурсы организации и их ценность;

· составление полного списка угроз безопасности — потенциальные источники нежелательных событий, которые могут нанести ущерб ресурсам, и оценка их параметров;

· уязвимости — слабые места в защите, которые могут спровоцировать реализацию угрозы.

На основе собранных сведений оцениваются риски для информационной системы организации, для отдельных ее подсистем, баз данных и элементов данных.

Следующим шагом должен стать выбор контрмер, снижающих риски до приемлемых уровней.

Настоящее время характеризуется устойчивой тенденцией стремительного роста числа пользователей сообщества сетей INTERNET. INTERNET проникает во все сферы деятельности личности, общества и государства. Такое проникновение обострило проблему эффективной защиты подключенных к INTERNET локальных сетей и отдельных компьютеров. Для ее решения многие зарубежные производители создают различные программные и аппаратные средства. Рынок таких средств чрезвычайно богат, что порой потенциальному покупателю становится трудно отдать предпочтение конкретному решению какой-либо компании. Прежде чем приобрести тот или иной продукт покупатель (организация, ведомство) должен ответить для себя на следующие вопросы:

какова степень конфиденциальности его информации и каковы требования к ее безопасности;

имеет ли его ЛВС (или терминалы) выход в INTERNET;

какие штатные средства защиты информации встроены в его ЛВС (или терминалы), и удовлетворяют ли они его требованиям;

|

|

|

каков круг потребителей его информации, и какие средства защиты они имеют;

какие нарушения безопасности наиболее вероятны. Ответ на этот вопрос наиболее труден, так как источники возможных нарушений определить чрезвычайно сложно.

ОСНОВНЫЕ УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В INTERNET

Специалисты, занимающиеся проблемой информационной безопасности в INTERNET, определили четыре вида последствий угроз: вскрытие, обман, разрушение, захват (узурпация). Последствием воздействия угроз является нарушение безопасности системы.

Рассмотрим эти последствия угроз, а также перечень и сущность различных видов угрожающих воздействий, которые являются причинами дискредитации системы защиты информационно-вычислительной сети или системы. (Угрожающие действия, являющиеся следствием случайных (природных) событий обозначены "*".)

I. "(Несанкционированное) Вскрытие": Обстоятельство или событие, посредством которого субъект получил доступ к охраняемым данным (например, конфиденциальным), не имеющий на самом деле прав доступа к ним. Следующие угрожающие действия могут стать причиной несанкционированного вскрытия:

1.1. "Разоблачение": Угрожающее действие, посредством которого охраняемые данные стали доступны непосредственно субъекту, не имеющему на это право. Оно включает:

1.1.1. "Преднамеренное разоблачение": Умышленный допуск к охраняемым данным субъекта, не имеющему на это право.

1.1.2. "Просмотр остатка данных": Исследование доступных данных, оставшихся в системе, с целью получения несанкционированного знания охраняемых данных.

1.1.3.* "Ошибка человека": Действие или бездействие человека, которое неумышленно повлекло за собой несанкционированное знание субъектом охраняемых данных.

1.1.4.* "Аппаратно-программная ошибка": Ошибка системы, которая повлекла за собой несанкционированное знание субъектом охраняемых данных.

|

|

|

1.2. "Перехват": Угрожающее действие, посредством которого субъект имеет непосредственный несанкционированный доступ к охраняемым данным, циркулирующим между полномочными источниками и получателями. Оно включает:

1.2.1. "Кража": Получение доступа к охраняемым данным путем воровства различных накопителей информации независимо от их физической сущности (например, кассеты с магнитной лентой или магнитные диски и др.).

1.2.2. "Прослушивание (пассивное)": Обнаружение и запись данных, циркулирующих между двумя терминалами в системе связи.

1.2.3. "Анализ излучений": Непосредственное получение содержания передаваемых в системе связи сообщений путем обнаружения и обработки сигнала, излучаемого системой и "переносящего" данные, но не предназначенного для передачи сообщений.

1.3. "Умозаключение": Угрожающее действие, посредством которого субъект получает несанкционированный, но не прямой, доступ к охраняемым данным (но не обязательно к данным, содержащимся в передаваемых сообщениях) путем осмысления характеристик или "побочных продуктов" систем связи. Оно включает:

1.3.1. "Анализ трафика": Получение знания охраняемых данных путем наблюдения за изменением характеристик системы связи, которая транспортирует данные.

1.3.2. "Анализ сигналов": Не прямое получение знания охраняемых данных, передаваемых в системе связи, путем обнаружения и анализа сигнала, излучаемого системой и "переносящего" данные, но не предназначенного для передачи сообщений.

1.4. "Вторжение": Угрожающее действие, посредством которого субъект обеспечивает несанкционированный доступ к охраняемым данным путем обмана средств обеспечения безопасности системы. Оно включает:

1.4.1. "Посягательство": Получение несанкционированного физического доступа к охраняемым данным путем обмана системных средств защиты информации.

1.4.2. "Проникновение": Получение несанкционированного логического доступа к охраняемым данным путем обмана системных средств защиты информации.

1.4.3. "Реконструкция": Добыча охраняемых данных путем декомпозиции и анализа конструкции системного компонента.

|

|

|

1.4.4. "Криптоанализ": Преобразование зашифрованных данных в открытый текст (дешифрование) без априорных знаний о параметрах и алгоритме процедуры зашифрования.

II. "Обман": Обстоятельство или событие, которое может повлечь за собой получение полномочным субъектом искаженных данных, но воспринимаемых им как верные. Следующие угрожающие действия могут повлечь за собой обман:

2.1. "Маскарад": Угрожающее действие, посредством которого субъект получает несанкционированный доступ к системе или осуществляет злонамеренное действие, выступая в роли полномочного субъекта.

2.1.1. "Мистификация": Попытка субъекта осуществить несанкционированный доступ в систему под видом полномочного пользователя.

2.1.2. "Устройство для злонамеренных действий": С точки зрения "маскарада", любое аппаратно-программное устройство или программное обеспечение (например, "троянский конь"), которое якобы предназначено для поддержания эффективного и устойчивого функционирования системы, но на самом деле обеспечивает несанкционированный доступ к системным ресурсам или обманывает пользователя путем выполнения другого злонамеренного акта.

2.2. "Фальсификация": Угрожающее действие, посредством которого искаженные данные вводят в заблуждения полномочного субъекта.

2.2.1. "Подмена": Внесение изменений или замена истинных данных на искаженные, которые служат для обмана полномочного субъекта.

2.2.2. "Вставка": Добавление искаженных данных, которые служат для обмана полномочного субъекта.

2.3. "Отказ": Угрожающее действие, посредством которого субъект обманывает другого путем ложного отрицания ответственности за какое-либо собственное действие.

2.3.1. "Ложный отказ источника": Действие, посредством которого автор ("держатель") данных отрицает свою ответственность за авторство (генерирование) этих данных.

2.3.2. "Ложный отказ получателя": Действие, посредством которого получатель данных отказывается от получения этих данных и обладания ими.

|

|

|

III. "Разрушение": Обстоятельство или событие, которое препятствует или прерывает корректное функционирование системных служб и реализацию необходимых действий. Следующие угрожающие действия могут вызвать разрушение:

3.1. "Вредительство": Угрожающее действие, которое препятствует или прерывает функционирование системы путем вывода из строя ее компонентов.

3.1.1. "Устройство для злонамеренных действий": С точки зрения "вредительства", любое аппаратно-программное устройство или программное обеспечение (например, "логическая бомба"), умышленно встраиваемое в систему для нарушения ее работоспособности или уничтожения ее ресурсов.

3.1.2. "Физическое разрушение": Умышленной разрушение системного компонента с целью препятствия нормальному функционированию системы или его прерывание.

3.1.3.* "Ошибка человека": Действие или бездействие человека, которое неумышленно повлекло за собой выход из строя компонента системы.

3.1.3.* "Аппаратно-программная ошибка": Ошибка, которая либо повлекла за собой повреждение системного компонента, либо привела к прекращению нормального (или полному прекращению) функционирования системы.

3.1.4.* "Природный катаклизм": Любое природное явление (например, пожар, наводнение, землетрясение, молния или смерч), повлекшее за собой выход из строя компонента системы.

3.2. "Порча": Угрожающее действие, которое вносит нежелательное изменение в функционирование системы путем вредительского изменения алгоритмов функционирования или данных системы.

3.2.1. "Подделка": С точки зрения "порчи", умышленное искажение программного обеспечения, данных или управляющей информации системы с целью прерывания или препятствования корректному выполнению системных функций.

3.2.2. "Устройство для злонамеренных действий": С точки зрения "порчи", любое аппаратно-программное устройство или программное обеспечение (например, "компьютерный вирус"), преднамеренно встроенное в систему с целью изменения алгоритмов и процедур функционирования системы или ее данных.

3.2.3.* "Ошибка человека": Действие или бездействие человека, которое неумышленно повлекло за собой искажение алгоритмов и процедур функционирования системы или ее данных.

3.2.4.* "Аппаратно-программная ошибка": Ошибка, которая повлекла за собой изменение алгоритмов и процедур функционирования системы или ее данных.

3.2.5.* "Природный катаклизм": Любое природное явление (например, мощный электромагнитный импульс, вызванный молнией), повлекшее за собой искажение алгоритмов и процедур функционирования системы или ее данных.

|

|

|

IV. "Захват (узурпация)": Обстоятельство или событие, в результате которого управление службами системы и ее функционирование перешло к незаконному субъекту. Следующие угрожающие действия могут повлечь за собой "захват":

4.1. "Незаконное присвоение": Угрожающее действие, посредством которого субъект присваивает себе функции несанкционированного логического или физического управления системным ресурсом.

4.1.1. "Кража службы": Несанкционированное использование службы субъектом.

4.1.2. "Кража функциональных возможностей": Незаконное приобретение действующих аппаратно-программных средств и программного обеспечения компонентов сети.

4.1.3. "Кража данных": Незаконное приобретение и использование данных.

4.2. "Злоупотребление": Угрожающее действие, которое повлекло за собой выполнение системным компонентом каких-либо функций или процедур обслуживания, подрывающих безопасность системы.

4.2.1. "Подделка": С точки зрения "злоупотребления", умышленное искажение программного обеспечения, данных или управляющей информации системы с целью принуждения системы выполнять несанкционированные функции или процедуры обслуживания.

4.2.2. "Устройство для злонамеренных действий": С точки зрения "злоупотребления", любое аппаратно-программное устройство или программное обеспечение, преднамеренно встроенное в систему с целью выполнения или управления несанкционированными функцией или процедурой обслуживания.

4.2.3. "Нарушение дозволенности": Действие субъекта, которое обеспечивает для него превышение дозволенных системных полномочий путем выполнения несанкционированной функции.

Анализ представленных угроз и последствий их воздействия показывает, что конечными их целями являются:

информация пользователей, циркулирующая в информационно-вычислительной сети или системе - чтение и искажение (разрушение) информации и/или нарушение процедур информационного обмена;

работоспособность самой информационно-вычислительной сети или системы - чтение и искажение (разрушение) управляющей информации и/или нарушение процедур управления сетевыми (системными) компонентами или всей сетью (системой).

СПОСОБЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ СЕТЕВОЙ БЕЗОПАСНОСТИ

На сегодняшний день архитектура безопасности INTERNET до конца не определена и поэтому существуют весьма противоречивые точки зрения на безопасность информации в информационно-вычислительных сетях и системах. Это относится к моделям безопасности Международной организации по стандартизации (ISO), министерства обороны США (DOD) и собственно рабочей группы по безопасности IETF (IRTF) INTERNET. Анализ этих моделей показывает, что любая сеть должна обеспечивать дополнительную функцию безопасности (помимо стандартного набора функций для любой открытой системы), которая в свою очередь определяет объекты сетевой безопасности и ее реализационные аспекты (рис.1).

В соответствии с идеологией безопасности, принятой в INTERNET, каждый уровень управления сетевой архитектуры (RFC-791, RFC-1349, RFC-1958) включает дополнительную(ые) функцию(ии) по обеспечению не только защиты данных пользователей, но и защиту самих управляющих функций, которые поддерживают "нормальную" работоспособность сети. Эта(и) дополнительная(ые) функция(ии) разбита(ы) на соответствующие подфункции (со своими группами способов и средств безопасности), а последние "распределены и встроены" в соответствующие протоколы информационного обмена на каждом уровне управления.

Таким образом, под архитектурой безопасности будем понимать распределение дополнительной(ых) функции(ий) обеспечения безопасности INTERNET по уровням архитектуры управления сетью с целью обеспечения защиты от угроз информационной безопасности, причем способы и средства каждого уровня обеспечивают защиту только от конкретного вида угроз, к которому наиболее уязвим данный уровень или создание защиты на этом уровне позволяет избежать дублирования функций обеспечения безопасности от этого вида угроз на других уровнях (хотя дублирование таких функций на каждом уровне не исключается).

В международном стандарте ISO 7498-2 представлено семь принципов архитектуры безопасности открытых систем, которые кратко изложены ниже:

1) тот или иной способ обеспечения безопасности должен использоваться только на одном из уровней архитектуры сети (повторное его применение не желательно);

2) допускается использование того или иного способа обеспечения безопасности на двух и более уровнях архитектуры сети. Очевидно, что данное утверждение входит в противоречие с первым принципом;

3) способы обеспечения безопасности не должны дублировать способы обеспечения информационного обмена, предусмотренные архитектурой защищаемой сети. Если способ предусматривает например использование последовательных номеров сообщений или защиту от ошибок, то эти механизмы должны быть направлены только на обеспечение безопасности, а не на повторение базовых механизмов, в соответствующих способах обеспечения информационного обмена;

4) независимость уровней архитектуры защищаемой сети не должна нарушаться из-за реализации в последней различных способов обеспечения безопасности. Необходимость соблюдения этого принципа очевидна. Но это не означает, что способ обеспечения безопасности на одном из уровней архитектуры сети не может учитывать функционирование другого способа обеспечения безопасности близлежащего (или иного) уровня. Однако, это взаимодействие должно быть прозрачным и основываться на использовании стандартных интерфейсов;

5) тот или иной используемый способ обеспечения безопасности должен быть реализован минимальным количеством средств безопасности. Следствием этого принципа является то, что способы обеспечения безопасности должны размещаться на более высоких уровнях архитектуры сети с целью концентрации средств безопасности в оконечных точках (end-to-end) соединения, по которому осуществляется информационный обмен между терминалами пользователей. Другими словами, нельзя доверять средствам безопасности промежуточных участников сеанса связи;

6) если тот или иной способ (средство) обеспечения безопасности одного уровня архитектуры сети взаимодействует со способом (средством) обеспечения безопасности другого уровня, то должно быть исключено влияние со стороны других процессов системы на это взаимодействие.

7) внедрение способов (средств) обеспечения безопасности на одном из уровней архитектуры сети не должно препятствовать возможному усовершенствованию базовых способов (средств) обеспечения информационного взаимодействия оконечных пользователей. Данный принцип призван упростить разработку и реализацию новых протоколов и интерфейсов информационного обмена взаимодействия, что особенно важно в INTERNET.

Рис.Распределение способов безопасности по уровням архитектуры INTERNET

(архитектура безопасности)

Очевидно, что основную нагрузку по защите несут сетевой и прикладной уровни архитектуры INTERNET. Более того, "первый удар" нарушителей "принимает на себя" именно сетевой уровень. Поэтому он должен обладать достаточно большим набором средств отражения потенциальных атак "hijackers" или "hackers".

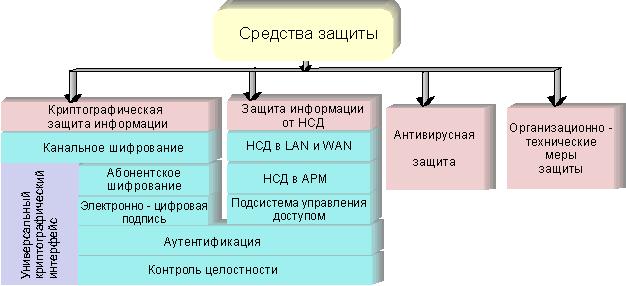

На рис.3 представлены средства защиты информации в информационно-вычислительных сетях и системах.

Рис.3. Средства защиты информации

Для обеспечения конфиденциальности информации используется шифрование данных на основе различных криптографических алгоритмов, а также процедуры генерации трафика (заполнения потока).

Для проверки подлинности, прав и обеспечения целостности сообщений используются следующие средства:

- расчет контрольных сумм (цифровая подпись), которые являются функцией от содержания сообщения и некоторого секретного ключа;

- управление доступом (авторизация) и маршрутизация;

- процедуры аутентификации участников информационного обмена.

Для контроля участников информационного обмена используются следующие средства:

- процедуры подтверждения третьего лица;

- аудит (проверка).

ПРЕДЛОЖЕНИЯ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Очевидно, что для обеспечения полной безопасности необходимо решать целый комплекс не только технических, но и организационно-технических задач, что чрезвычайно дорого, и главное - полная безопасность трудно достижима. На практике такой уровень безопасности, как правило, не нужен. В основном требуются средства защиты корпоративных и ведомственных сетей или систем от угроз, которые могут последовать из других глобальных сетей, например INTERNET (если к ним подключены защищаемые корпоративные и ведомственные сети или системы).

Современный рынок средств обеспечения информационной безопасности в сетях и системах весьма широк и его можно разделить на два больших класса:

- программные средства безопасности;

- аппаратно-программные средства безопасности.

Программные средства как правило встраиваются в отдельный сервер, который в дальнейшем реализует функции безопасности. Однако, программное обеспечение (ПО) сервера должно согласовываться с программным средством безопасности и таким образом появляется "канал воздействия" на это средство защиты через ПО. Такая ситуация при определенных условиях может свести "на нет" все положительные свойства программного средства безопасности, и более того, оно может вообще стать "прозрачным".

Поэтому при выборе средств защиты предпочтение "должно отдаваться" аппаратно-программным средствам, которые могут функционировать независимо от защищаемой сети или системы и имеют свою операционную систему (то есть они не влияют на прикладные и системные процессы других сетевых компонентов).

Последние годы на рынке средств защиты информации появилось достаточно большое количество так называемых пакетных фильтров ("farewall" - буквальный перевод "брандмауэр": метод защиты корпоративных или частных сетей, подключенных к INTERNET, от несанкционированного вторжения субъектов "с внешней стороны" сети). Сущность работы таких сетевых фильтров сводится к реализации достаточно хорошо известного в теории распознавания образов метода обнаружения типа "свой/чужой". В качестве признака обнаружения (распознавания) выступает сетевой адрес отправителя пакета. Однако, фирмы-производители фильтров предлагают новые разработки, которые обладают достаточно большим набором способов и средств защиты сетей и систем.

Среди таких "новинок" следует выделить системы защиты с "адаптивным алгоритмом" обеспечения безопасности. Смысл такой адаптивности сводится к тому, что любой входящий пакет "проходит проверку" в соответствии с заранее определенной "глубиной" такой проверки. Другими словами, сетевое адресное пространство разбивается на классы (IP-адреса), и пакеты, адреса которых относятся к одному из таких классов, проверяются не только по значению сетевого адреса, но и проходят, если это требуется, процедуры аутентификации, авторизации, учета и др. Для усиления систем защиты информации в некоторых сетевых фильтрах могут использоваться шифрование и различные криптографические алгоритмы обеспечения целостности передаваемых данных* и др.

Очевидно, выбирая систему защиты, необходимо отдавать предпочтение той компании, которая предлагает комплексное решение по обеспечению информационной безопасности.

Однако, при всей уникальности аппаратных и программных комплексов защиты информации различных компаний, эти средства не могут обеспечить полную сетевую безопасность. Последняя требует комплексного подхода, учитывающего все аспекты архитектуры безопасности, включая "человеческий фактор", и задействования всех механизмов обеспечения защиты информации. Важным условием достижения высокого уровня безопасности является профессионализм специалистов, занимающихся обеспечением сетевой безопасности.

|

|

|