|

Программирование осуществляют входные данные. 3 глава

|

|

|

|

Следуя вслед за В.Шаповаловым, согласно той же логике, современная колонизация территории бывшей СССР позволит США еще на какое-то время отодвинуть собственный кризис. Чтобы спасти все современное человечество, В.Шаповалов предлагает перестроить структуру системы Человечество, сделать ее еще более открытой— заселить Луну. «Система «Земля — человечество — Луна» получится менее замкнутой, чем прежняя, поэтому критический уровень у нее будет выше и энтропию можно будет уменьшать на большую величину, прежде чем возникнет угроза общего уничтожения» [109].

Все ли безупречно в этой логике?

Разве то, что было верно для времен освоения новых земель обязательно должно сохранить свою истину до дня сегодняшнего?

За прошедшие столетия изменился способ коммуникации у людей. Если раньше структура человечества, связи между людьми и государствами, в основном определялись территорией, местом проживания, то сейчас эта структура все в большей и большей степени определяется структурой телекоммуникационных систем. Структура человечества все более полно находит свое отражение в структуре глобальной телекоммуникационной системы, позволяющей почти мгновенное информационное взаимодействие между любыми элементами системы.

При наличии всеобщих телекоммуникаций даже заселение Луны незначительно увеличит открытость Человечества и мало чем может ему помочь.

Вошедший в каждый дом Интернет явится той крайней точкой маятника, выше которой в данном направлении маятнику уже не взлететь, но зато дня обратного движения все дороги будут открыты.

Первое, что будет снесено маятником на обратном пути— это инфраструктура информационного обмена, но так как к тому времени эта инфраструктура уже станет той базой, на которую взгромоздится человечество, то этот удар станет ударом по основанию.

|

|

|

«Традиционный терроризм не угрожал обществу как таковому, не затрагивал его основ. Высокотехнологичный терроризм новой эпохи способен продуцировать системный кризис всего мирового сообщества, по крайней мере стран с развитой инфраструктурой информационного обмена» («Белая книга российских спецслужб»).

В заключении раздела следует отметить, что современное применение информационного оружия затрагивает не только цель. по которой оно применяется. Современная информационная война — это война цивилизаций.

Поэтому одним из важнейших вопросов выживания человечества является следующий: «Неизбежны ли информационные войны?»

Любое явление, способное изменяться со временем, довольно часто переходит в свою противоположность. И здесь имеет смысл еще раз вспомнить об эволюционном процессе и посмотреть, а какие же механизмы лежат в его основе применительно к человечеству и к войнам.

Согласно теории Дарвина потомство должны оставлять наиболее приспособленные. Данное утверждение достаточно общо, тем более применительно к информационным экспансиям, так как не ясно, чем измерять степень приспособленности, как ее измерять и как выявлять процессы ею обусловленные?

Для начала есть смысл проанализировать процессы, связанные с отсеиванием наименее приспособленных систем, происходящие на различных этапах человеческих цивилизаций, в условиях наличия у человека холодного, огнестрельного, ядерного и информационного оружия.

Одним из таких рубежей, той планкой, которую требовалось перепрыгнуть, для того чтобы оставить потомство, всегда были войны. В условиях такого оружия как дубина, копье, стрела и т.п. они позволяли отсеивать физически и психически наиболее слабых. Что же касаетсясамих войн, то их лицо во многом, если не во всем. определяется используемым оружием. Оружие совершенствуется— меняется лицо войны; меняются средства— изменяются цели и масштабы.

|

|

|

Сегодняшний анализ такого явления как война позволяет выделить следующую тенденцию: совершенствование оружия приводит к тому, что каждая следующая война включает в свою орбиту все больше и больше людей. В результате от войн страдают не только те, кто принимает участие непосредственно в боях, а наиболее беззащитная и далекая часть населения.

Вспомните атомную бомбардировку американцами Японии. Для уничтожения было выбрано население самых беззащитных городов, в которых преобладал равнинный ландшафт, а предпочтение отдавалось деревянным постройкам.

Оружие массового поражения уничтожает все без разбора: и сильных, и умных, и глупых. Сегодня война это не та красочная идиллия, когда мужики в праздники выходили деревней на деревню помахать кулаками и «потешить силушку», а позднее отправлялись в походы, лихо влетая в седло ожидающего коня.

Новое оружие изменило не только саму природу войны, но и роль войн эволюции человечества.

Война перестала быть механизмом эволюции применительно к отдельно взятым системам (людям), а стала механизмом эволюции цивилизаций.

Информационная война это уже не война между отдельными государствами — это война между современными цивилизациями.

Возникновение телекоммуникационных средств, с помощью которых можно управлять массами, минуя территориальные границы, позволяет расширить театр военных действий до таких глубин, которые иногда называют «дух цивилизации».

К радости современных информационных агрессоров не все жертвы это понимают.

Понятно, что информационная война не возникает на голом месте. До нее между теми же самыми представителями противных сторон долгое время велись обычные войны, долгое время одна культуры противопоставлялась другой и ценности той или иной цивилизации пытались перетянуть друг друга на чаше весов.

Короче говоря, истоком информационных войн являются те же самые причины, что и в случае обычных войн, поэтому в данной работе на этом вопросе нет смысла останавливаться.

Отметим только один аспект, заключающийся в следующем.

|

|

|

Все войны, как правило, завершаются мирным договором и проигравшая сторона, как правило, не подлежит тотальному уничтожению, хотя в история человечества имеют место и исключения. Но тем не менее существуют международные договора, защищающие пленных, и все события, связанные с военными действиями и последующей оккупацией, более менее понятны, как-то формализованы и имеют объяснения.

В случае информационной войны все не так. Здесь порой даже жертва не знает о том, что она жертва и может так никогда и не узнать. Это объясняется принципиальным отличием предметной области применения информационного оружия. Обычное оружие применяется по живой силе и технике, а информационное в основном по системе управления.

Глобальная информационная война призвана оставить на планете только одну цивилизацию. Нос того момента, как она останется одной, медленно тлеющий процесс умирания перейдет в фазу агонии — инфекция начнет интенсивно пожирать саму себя.

Человечество, подобно Фаусту ослепленное сегодняшней Заботой, в реальности копает себе могилу, представляя как будут жить «..муж старец и дитя. Народ свободный на земле свободной».

И удары заступов о землю, урчание моторов экскаваторов и тракторов, лязг кранов и визг пил воспринимается как жизнеутверждающая мелодия, ибо слепому умом не видно, что все прекрасно только в виртуальном пространстве, а на самом деле техника работает здесь потому, что человек очень торопится. Он сам роет себе могилу.

Вывод

И Закон Кармы впервые за века своего существования и бесперебойной работы в макромасштабе нарвался на вирус.

Г.Л.Олди

Способность к самоуничтожению является обязательным элементом любой сложной информационной системы, способной к самообучению.

«Стоит ли столько мучиться, чтобы узнать так мало», — по утверждению [54], так сказал один приютский мальчик, дойдя до конца азбуки. Если эта же фраза придет в голову уважаемому читателю, добравшемуся до конца третьей части, то автор напоминает, что главной его задачей было все-таки доставить читателю удовольствие не путем привнесения нового энциклопедического знания, а путем изменения точки зрения («точки сборки») читателя на происходящие процессы. Мы все смотрим на одно и то же, но все видим разное.

|

|

|

«Понимание того, как сложнейшие разнообразные явления математически сводятся к таким простым и гармонически прекрасным уравнениям Максвелла, является одним из сильнейших переживаний, доступных человеку», — утверждал М.фон Лауэ.

К сожалению, автору не удалось свести все проблемы информационной войны к одному или нескольким уравнениям физики или к одному или нескольким алгоритмам, записанным на каком-либо популярном языке программирования. Того изысканного совершенства, на первый взгляд, получить не удалось. Мелочи, которые, по мнению Микеланджело, создают совершенство, оказались на данном этапе разработки проблемы просто неподъемными в силу своей многочисленности и «невидимости». Но, удалось показать главное, заключающееся в том, что основу любой информационной войны до победы составляют заложенные в самих сражающихся системах закладки, направленные на самоуничтожение. Иногда это всего несколько команд, несколько коротких, мелких, изысканных команд, подтверждающих лишний раз тот факт, что мелочей-то как таковых и не бывает.

Возможно, что природой для каждой закладки установлено свое собственное время активизации, типа неизбежного старения для человека. Задача же информационного агрессора состоит в том. чтобы приблизить это мгновение.

Каким образом подобное может быть возможно? Об этом пойдет речь в следующей части работы, в которой настало время перейти к наиболее важному вопросу: Как целенаправленное информационное воздействие запускает механизмы самоуничтожения?

Не будь этой возможности, цена информационному оружию была бы ноль. Иногда агрессор сам выступает в роли пешки, будучи управляем другим агрессором.

Возможен и самый крайний (вырожденный) случай, когда агрессором является сама жертва. Для иллюстрации сказанного хорошо подойдет пример из карикатур Х.Битструпа: Начальник выразил недовольство своему заместителю, т о т — своему подчиненному. Подчиненный накричал на секретаршу, она — на своего возлюбленного, который в бешенстве пнул собаку. Вырвавшийся на свободу разъяренный пес случайно налетел на Начальника. Серия зарисовок на эту тему у Битструпа называется «Круг замкнулся».

ЧАСТЬ ЧЕТВЕРТАЯ

ПРОБЛЕМА НЕВИДИМОСТИ

Самое важное — это то, что невидимо.

А.Сент-Эюкзюпери

Оглавление четвертой части

ЧАСТЬ ЧЕТВЕРТАЯ

Проблема невидимости

|

|

|

Введение 108

Глава 20. Информационные угрозы 110

20.1. Явные угрозы 112

20.2. Защита от явных угроз 114

Глава 21. Понятие скрытой угрозы 118

Глава 22. Уровень суггестивных шумов 122

Глава 23. Генерация скрытых программ 124

Глава 24. Моделирование процесса целеобразования 126

24.1. Пространство целей как множество знаний суггестивной угрозы 127

24.2. Проблема невидимости 132

Выводы 134

Введение

Был вечер, и рынок уже закрывался, люди уходили домой, и Хуи Нэн проходил милю. Он услышал всего четыре строчки — кто-то у дороги читал «Алмазную Сутру» про свою жизнь. Это его потрясло. Он стоял как вкопанный, как рассказывают, всю ночь. «Алмазная Сутра» закончилась, рынок закрылся, человек, который ее распевал, ушел, а он все стоял там. К утру он был уже совершенно другим человеком. Он уже никогда не вернулся домой, он ушел в горы. Мир стал ему безразличен.

Ошо Раджниш

Если в предыдущих частях данной работы основное внимание было уделено явным угрозам, то есть той информации, воспринимая которую система осознает факт восприятия и понимает, что становится обладателем нового знания, новых навыков, то теперь настало время исследовать другие вопросы: Все ли входные данные осознает информационная самообучающаяся система? Что значат понятия осознание и сознание для информационной системы? В рамках какой модели удобно пользоваться понятием «сознание» и стоит ли вводить это понятие для информационных самообучающихся систем.

С целью ответа на эти вопросы предлагается модель информационной самообучающейся системы, основу которой составили следующие утверждения.

1. Информационная самообучающаяся система представляет собой совокупность взаимосвязанных алгоритмов (программ), способных к самостоятельной реализации и модификации.

2. Обучение системы осуществляется путем генерации, уничтожения и модификации в ней программ/подпрограмм (алгоритмов).

3. Обучение осуществляется в результате воздействия на систему входных/выходных данных.

4. Обработка входных данных информационной самообучающейся системой может осуществляться параллельно, т.е. в системе могут параллельно выполняться несколько цепочек различных подпрограмм, способных оказывать воздействие друг на друга.

Например: «Обладатель пятидесяти тысяч украл сумочку, в которой были черепаховая пудреница, профсоюзная книжка и один рубль семьдесят копеек денег. Вагон остановился. Любители потащили Балаганова к выходу. Проходя мимо Остапа, Шура горестно шептал: «Что же это такое? Ведь я машинально.» (И.Ильф, Е.Петров. «Золотой теленок»).

5. В каждый конкретный момент система способна наблюдать саму себя. Это она постоянно и делает:

«Ум хитер. Осознайте, что он может существовать только тогда, когда вы в деле, когда вы заняты делом. Когда вы не заняты, он испаряется;

он не может существовать без дела. Поэтому люди заняты делом, даже сидя без дела.» (О. Раджниш. «Белый лотос»).

6. Наблюдаемую цепочку выполняемых программ назовем сознанием информационной самообучающейся системы.

Примерно также определено понятие «сознание человека» у С.Лема:

«Сознание — это часть мозговых процессов, выделившаяся из них настолько, что субъективно кажется неким единством, но это единство обманчивый результат самонаблюдения. Другие мозговые процессы, которые вздымают сознание, как океан вздымает айсберг, нельзя ощутить непосредственно, но они дают о себе знать порой так отчетливо, что сознание начинает их искать».

7. Входные данные, подпадающие под обработку наблюдаемой цепочкой выполняемых программ, назовем осознаваемыми. Все остальные входные данные этой системы будем называть неосознаваемыми.

8. Входные данные, осознаваемые как угроза, назовем явной угрозой.

9. Неосознаваемые входные данные назовем скрытыми.

10. Скрытые от системы входные данные, угрожающие ее безопасности, будем называть скрытой угрозой.

«В порыве горя и вины, спровоцированных вторым сеансом ЛСД я, судя по всему, и произвел себе инъекцию пены. Что-то во мне знало, что это действие было смертоносным. Наиболее пугающей вещью во всем этом эпизоде был тот факт, что одна часть моего мозга использовала хранимую в не й информацию для того, чтобы убить другую часть. Насколько я могу вспомнить, я не пытался сознательно покончить с собой. Таким образом, это был действительно «несчастный случай». (ДЖ.Лилли. «Центр Циклона»).

В рамках модели, образуемой на базе перечисленных утверждений, попытаемся сформулировать и решить задачу по защите информационной самообучающейся системы от информационного оружия. Поиск решения начнем в направлении организации контроля и самоконтроля протекающих в системе процессов, выдвинув следующее утверждение.

Защита от информационного оружия предполагает контроль за выполнением программы самоуничтожения и блокировку ее работы.

Данное направление обеспечения безопасности не предполагает защиту от внешних входных данных, например фильтрацию, — согласно утверждению Я.Гашека: «Хорошо воспитанный человек может читать все».

Данное направление связано в первую очередь с защитой системы от ее собственных ответных действий, которые порой являются для нее просто естественной реакцией на внешние события.

Глава 20(1). Информационные угрозы

В поте лица твоего будешь есть хлеб до тех пор, пока не возвратишься в землю, из которой ты взят; ибо прах ты и в прах возвратишься.

Ветхий завет

Исходный постулат для данной главы заключается в том, что входные данные сами активизируют в информационной системе соответствующие алгоритмы, необходимые для их обработки.

Понятно, что входные данные бывают разными и вызывают различную реакцию у воспринимающей их системы. Причем реакции могут быть самыми различными, включая действия по самоуничтожению, о чем подробно говорилось в предыдущей главе. Одна информация доставляет системе удовольствие, другая, вроде бы, безразлична, третья— представляет угрозу существованию. Исследуя проблему информационных угроз, хотелось бы как-то выделить множество входных данных, которые можно классифицировать как угрозы. Очевидно, что выполнить подобную классификацию удастся только исходя из классификации самих информационных систем, ибо одни и те же входные данные для различных систем могут быть и пугающими, и опасными, и благоприятными, и ненужными.

Поэтому, наверное, было бы правильно попытаться классифицировать входные данные, исходя из классификации алгоритмов их обработки.

Предлагается все множество алгоритмов, которые в принципе способна выполнять информационная система, условно разбить на следующие классы:

1. Алгоритмы, реализующие способы информационной защиты. Ими могут быть алгоритмы, ответственные за:

а) обработку ошибок;

б) блокировку входных данных, куда может входить: установка защитных экранов, удаление от источника опасной информации, удаление (уничтожение) источника опасной информации;

в) верификация исполняемого кода или «психоанализ», как выявление скрытых программ и/или причин их возникновения.

2. Алгоритмы, ответственные за самомодификацию, за изменение существующих и генерацию дополнительных программ, предназначенных для обработки входных последовательностей.

3. Алгоритмы, способные нарушить привычный режим функционирования, т.е. осуществить вывод системы за пределы допустимого состояния, что в большинстве случаев равносильно причинению ущерба вплоть до уничтожения, например: «Мысль о том, что он принадлежит к тайному обществу, не давала Кислярскому покоя. Шедшие по городу слухи испугали его вконец. Проведя бессонную ночь, председатель биржевого комитета решил, что только чистосердечное признание сможет сократить ему срок пребывания в тюрьме». (И.Ильф, Е.Петров. «Двенадцать стульев»). В этот класс наряду с алгоритмами, выполнение которых системой причинит ей же самой вред, входят так называемые «несертифицированные», т.е. не прошедшие качественного тестирования алгоритмы (программы). Подобные программы постоянно появляются в сложных самообучающихся системах, в которых возможно выполнение алгоритмов второго класса.

4. Все остальные алгоритмы.

Вот теперь можно перейти к определению цели и причин информационных угроз.

Целью информационной угрозы является активизация алгоритмов, ответственных за нарушение привычного режима функционирования, т.е. за вывод системы за пределы допустимого состояния.

Правда, надо сразу оговориться, творческое состояние, гениальность, граничащая с помешательством, если она непривычна для данной системы, то представляет неменьшую угрозу.Гениальность и помешательство одинаково опасны для неподготовленной информационной системы, именуемой обществом или коллективом. К чему может приводить и то, и другое состояние показано у Ч.Ломброзо [51].

Источник угрозы может быть как внешним по отношению к системе, так и внутренним.

Причины внешних угроз в случае целенаправленного информационного воздействия (в случае информационной войны) скрыты в борьбе конкурирующих информационных систем за общие ресурсы, обеспечивающие системе допустимый режим существования.

Причины внутренних угроз обязаны своим существованием появлению внутри системы множества элементов, подструктур, для которых привычный режим функционирования стал в силу ряда обстоятельств недопустимым.

Здесь и далее под допустимым режимом функционирования понимается такое функционирование информационной системы, которое, с точки зрения данной системы, обеспечено необходимыми материальными ресурсами. Соответственно, недопустимым режимом будем назвать режим, находясь в котором система не обеспечена в полной мере необходимыми для нормального функционирования материальными ресурсами.

Таким образом, информационная угроза представляет собой входные данные, изначально предназначенные для активизации в информационной системе алгоритмов третьего класса, т.е. алгоритмов, ответственных за нарушение привычного режима функционирования.

Проведем классификацию угроз. Все множество угроз разобьем на два класса— внешние угрозы и внутренние. Затем, на угрозы осознаваемые системой и на неосознаваемые, как их принято еще называть, скрытые.

Теперь настало время кратко охарактеризовать явные угрозы и перейти к скрытым.

Рис. 4.1. Классификация угроз.

20(1).1. Явные угрозы

Рана. нанесенная огнестрельным оружием, еще может быть излечена, но рана, нанесенная языком, никогда не заживает.

Персидское изречение

Начнем этот раздел с того, что приведем классический пример явной информационной угрозы из Библии:

«И я также свидетельствую всякому слышащему слова пророчества книги сей: если кто приложит что к ним, на того наложит Бог язвы, о которых написано в книге сей: и если кто отнимает что от слов книги пророчества сего, у того отнимет Бог участие в книге жизни и в святом граде и в том, что написано в книге сей. Свидетельствующий cue говорит: ей, гряду скоро! аминь».

Чем может быть охарактеризована явная угроза?

Как правило, явная угроза направлена на нарушение привычного режима функционирования системы, благодаря ультиматуму на выполнение действий в соответствии с требованиями информационного агрессора.

Кроме того, явная угроза может быть реальной, а может быть блефом (нереальной).

Однако независимо от того, как система воспринимает угрозу — блеф или реальность, важно, что если информационная система способна воспринимать | входные данные как угрозу, то этот факт однозначно говорит о том, что данная угроза является явной.

Этапы обработки явной угрозы.

1. Система принимает входные данные.

2. Система оценивает входные данные. Входные данные являются угрозой? Если да, то переход к п.З, иначе к п. 1.

3. Система оценивает реальность угрозы. Если угроза реальная, то переход к п.4, иначе возврат к п. 1.

4. Система оценивает свои возможности по организации защиты и величину собственного ущерба в случае проигрыша. Если потери в случае организации защиты оценены меньшей величиной (моральный, материальных ущерб и т. п.), чем ущерб от приведенной в действие угрозы, то переход к П. 5. иначе к п.7.

5. Активизация алгоритмов, реализующих способы информационной защиты (1 класс алгоритмов). Если этого недостаточно, то активизация алгоритмов из второго класса, ответственных за поиск новых, нестандартных способов решения задачи.

6. Система оценивает результаты информационного противоборства. В случае успеха переход к п. 1, иначе к п.7.

7. Выполнение действий в соответствии с требованиями информационного агрессора. Если система остается «живой», то переход к п. 1. Итак до тех пор, пока система «жива».

Проиллюстрируем сказанное совсем легким примером, хорошо знакомым читателям Ильфа и Петрова («Золотой теленок»).

1. Информационная система поименованная «Корейко» получает я обрабатывает входные данные.

«Ну что, состоится покупка? — настаивал великий комбинатор. — Цена невысокая. За кило замечательнейших сведений из области подземной коммерции беру всего по триста тысяч.

...Папка продается за миллион. Если вы ее не купите, я сейчас же отнесу ее в другое место. Там мне за нее ничего не дадут, ни копейки. Но вы погибните».

2. Корейко оценивает сказанное как угрозу, так как выполнение сказанного приведет к нарушению егопривычного состояния, которое заключается в постоянной тенденции к обогащению. И вдруг требуется отдавать награбленное.

Далее все происходит в точном соответствии с определением угрозы. Согласно этому определению Остап является носителем внешней явной угрозы, т.е. системой-агрессором. Причина угрозы — наличие у Корейки общих для всех ресурсов, обеспечивающих системам допустимый режим существования.

«Какие там еще сведения? — грубо спросил Корейко, протягивая руку к папке».

3. Выясняется, что все очень серьезно. «Покажите дело, — сказал Корейко задумчиво». Да, угроза, безусловно, реальна.

4. Возможно ли от нее защититься? Помните: «В углу лежали гантели и среди них две больших гири,утеха

тяжелоатлета».

Физическая сила вроде бы есть. почему бы ей не воспользоваться? Информационная обучающаяся система Корейко принимает решение

активизиpoвaть алгоритмы защиты.

5. «Подзащитный неожиданно захватил руку на лету и молча стал ее выкручивать. В то же время г. подзащитный другой рукой вознамерился вцепиться в горло г. присяжного поверенного».

Однако примененный способ защиты не дал задуманного результат Пришлось пользоваться новыми входными данными для генерации алгоритмов защиты. Новые входные данные (проходящие в городе маневры) предоставили возможность для побега, чем г. Корейко немедленно воспользовался.

6. Побег увенчался успехом. На далекой стройке железной дороги система защиты г. Корейко продолжила анализ входной информации в предмет выявления новых угроз.

1. Угроза не заставила себя ждать: «Корейко посмотрел вниз и поднялся... Вздорная фигура великого комбинатора, бегавшего по площадке очищенной для последних рельсов, сразу же лишила его душевной спокойствия».

2. Входные данные однозначно трактуются как явная угроза.

3. Реальность ее не вызывает сомнений.

4. «Он посмотрел через головы толпы, соображая, куда бы убежать. Но вокруг была пустыня». Остается подчиниться информационному агрессору и выполнить его условия.

7. «Наконец Корейко вылез из под кровати, пододвинув к ногам Остапа пачки с деньгами».

Как было показано выше, явная угроза оставляет системе шанс и позволяет делать ответные ходы. А как обстоят дела в том случае, если угроза скрытая? Напомним, скрытая угроза потому и называется скрытой, что она не фиксируется системой защиты объекта в режиме реального времени.

20(1).2. Защита от явных угроз

Наши дела, как наши дети: они живут и действуют независимо от нашей воли.

Джордж Элиот

Явная угроза предполагает, что за ней последуют определенные действия, наносящие информационной системе ущерб. Но раз последуют реальные физические действия, то это означает, -что существует потенциальная возможность препятствовать этим действиям и защищаться от них, используя различные направления организации защиты. На эту тему написано достаточное количество литературы, поэтому в данной работе кратко будет высказана лишь собственная точка зрения на организацию подобной защиты и на алгоритм ее функционирования.

Что чисто теоретически возможно сделать, чтобы защититься от агрессора?

1) поставить барьер между собой и источником опасности;

2) скрыться от опасности за пределы ее достигаемости;

3) уничтожить источник опасности;

4) спрятаться или видоизмениться до неузнаваемости; стать другим.

Насколько данное множество полно? И каким образом может быть доказана полнота? Ответы на эти вопросы, безусловно, представляют теоретический интерес, но для практики вряд ли что могут дать; тем более, что в реальной жизни информационная система применяет весь комплекс способов защиты, да и сами способы взаимно дополняют друг друга.

Безусловно, в идеале было бы полезно определить влияние каждого из способов на защищенность или на качество функционирования защитного механизма. Понятно, что для каждого набора входных данных существует своя оптимальная стратегия защиты. Проблема в том, чтобы узнать, каким именно будет этот входной набор данных.

Поэтому, защищающемуся субъекту, для того чтобы уцелеть, недостаточно владеть всеми четырьмя способами. Ему надо уметь грамотно сочетать все названные способы с теми событиями, которые на него обрушиваются или способны обрушиться. Таким образом, мы выходим на «остановку задачи по организации защиты со следующими входными данными:

1) множество способов защиты;

2) методы прогнозирования;

3) механизм принятия решения, использующий результаты прогнозирования и имеющиеся способы защиты.

Система защиты лежит на пересечении методов прогнозирования и способов защиты; чем хуже работает механизм прогнозирования, тем более развитыми должны быть способы защиты и наоборот.

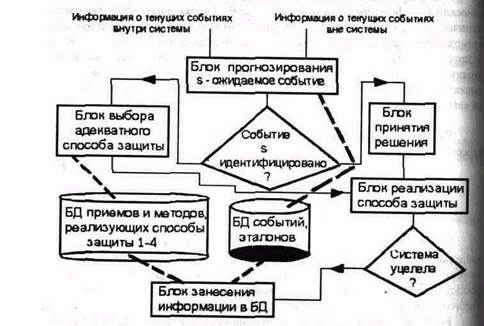

Схематично алгоритм функционирования системы защиты можно попытаться представить в виде рис.4.2.

Рис. 4.2. Алгоритм работы системы защиты.

По алгоритму рис. 4.2 от явных угроз защищается любая система: отдельно взятый человек, государство, мафиозная структура, банк и т.п.. При этом, безусловно, что полнота реализации блоков и наполненность баз данных для каждой системы свои.

|

|

|