|

Сбор информации через установленные приложения

|

|

|

|

Сущность данного способа в следующем. При запуске определенных приложений (например, Facebook, Skype и др.) открывается системный диалог с запросом ввода данных банковской карты (без заполнения данного диалогового окна пользователь не сможет запустить желаемое приложение). Для формирования диалога преступники используют дизайн самого приложения, чтобы пользователь не смог заметить подозрительную активность.

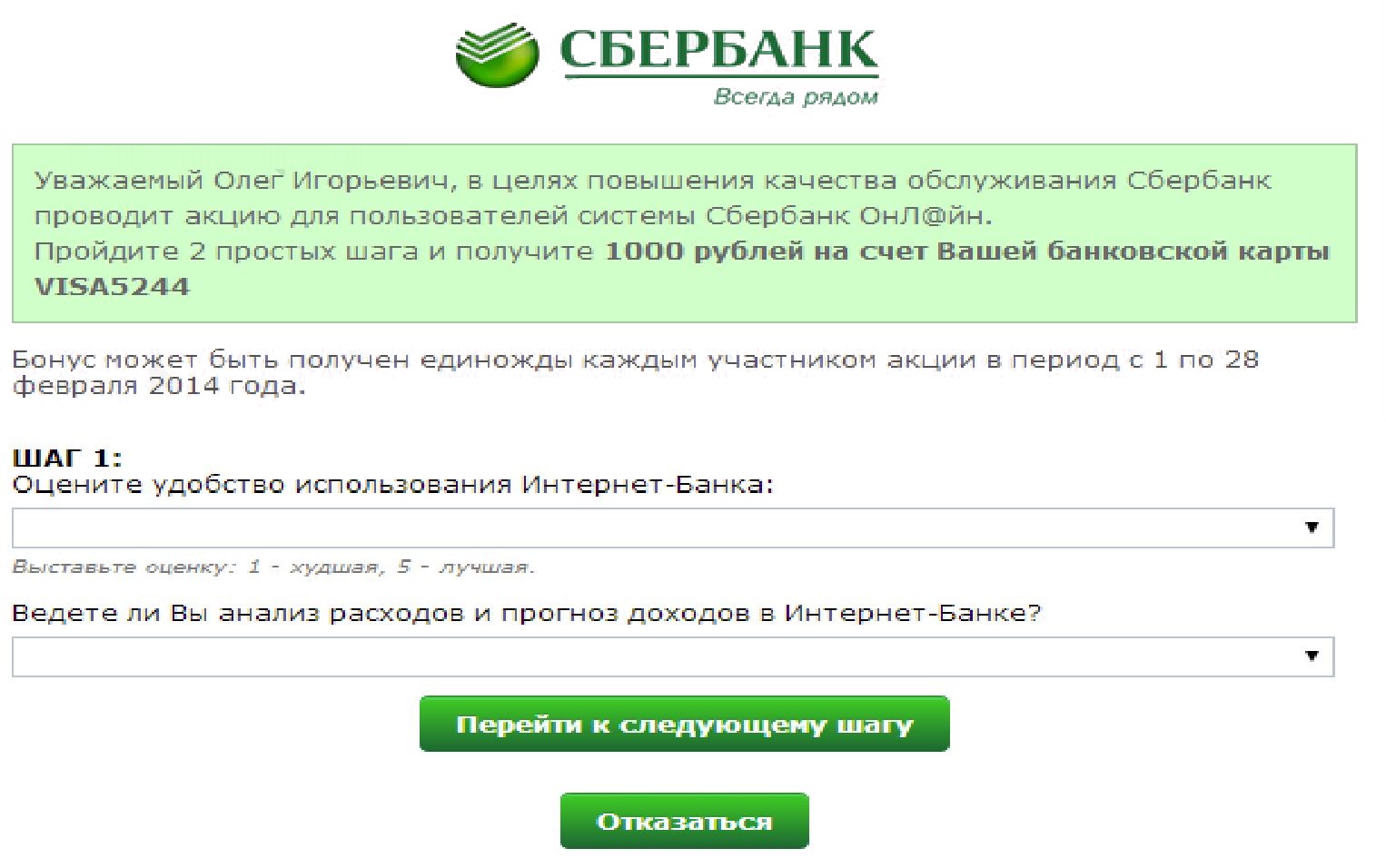

Кроме того, для получения логина и пароля от Интернет-банкинга преступники используют фишинговые сайты. Изучая перехваченные SMS-сообщения, преступник ищет абонентов с необходимым балансом на банковском счете. Таким пользователям преступник от имени банка направляет SMS-сообщения с просьбой пройти анкетирование на сайте, где за заполненную анкету клиенту будут начислены бонусы. Анкета заполняется в несколько шагов, на одном из которых просят указать логин от системы Интернет-банкинга. При этом другую секретную информацию (пароль, номер карты, кодовые слова и т. д.) не запрашивают.

Зная логин от системы Интернет-банкинга, преступник на сайте банка использует процедуру восстановления пароля по SMS-сообщению, в результате чего на зараженный телефон приходит новый пароль, и таким образом преступники получают логин, пароль, а также доступ ко всем SMS-сообщениям, в том числе от коммерческих банков с TAN-кодами, что позволяет им успешно совершать банковские переводы (хищения денежных средств).

Пример фишинговой страницы с анкетой на русском языке, используемой преступниками вместе с мобильной троянской программой, показан на рисунке.

Еще одним способом получения доступа к банковскому счету жертвы является распространение мошеннических приложений от имени коммерческого банка. В данном случае приложение стилизовано под конкретный банк. Преступники упростили процесс создания таких приложений для распространения и в своей панели управления сделали раздел с мастером по созданию этих приложений по шаблону.

|

|

|

Пример такой бот-сети показан на рисунке.

Рисунок. Раздел в панели управления с мастером по созданию этих приложений по шаблону

Подобное приложение также получает логин/пароль во время установки на мобильное устройство, а все TAN-коды в автоматическом режиме направляются на сервер, находящийся под контролем преступников.

Особенностью использования SMS-банкинг для хищений денежных средств с банковских счетов преступнику знать логин/пароль не надо. Под SMS-банкингом понимается процедура перевода денег с банковского счета с помощью отправки специально сформированного SMS-сообщения на номер банка. Подтверждение переводов осуществляется отправкой SMS-сообщения на специальный номер банка с TAN-кодом, который также получается от коммерческого банка по SMS-сообщению. Имея возможность манипулировать SMS-сообщениями, преступники могут осуществлять банковские переводы (хищения денежных средств).

Последовательность операций, образующих технологию хищения, можно представить следующим образом:

1) троянская программа пересылает все SMS-сообщения на сервер, находящийся под контролем преступника.

2) преступник ищет на сервере SMS-сообщения с уведомлениями от банков. Например, такие SMS-сообщения приходят после совершения покупок, и в них содержится информация о балансе банковского счета. Если преступник находит номер телефона с интересующим балансом и владелец телефона является клиентом банка, который предоставляет услугу SMS-банкинга, то он создает задание вредоносной программе на отправку SMS-сообщения с информацией о переводе денежных средств на номер банка. При этом все дальнейшие уведомления от банка будут скрываться на телефоне владельца счета и передаваться в автоматическом режиме на сервер, находящийся под контролем преступника.

|

|

|

3) банк отправляет код подтверждения операции на перевод денежных средств по SMS-сообщению.

4) троянская программа перехватывает SMS-сообщения от банка, скрывает это SMS-сообщения от пользователя и передает его текст в автоматическом режиме на сервер, находящийся под контролем преступника.

5) преступник создает задание вредоносной программе на отправку SMS-сообщения с кодом подтверждения на номер банка.

6) вредоносная программа выполняет свое задание, в результате чего операция перевода завершается.

Сегодня это наиболее типичный способ совершения хищений, поскольку крупнейшие банки предоставляют услугу SMS-банкинга.

Под сокрытием преступления понимается деятельность (элемент преступной деятельности), направленная на воспрепятствование выявлению, раскрытию и расследованию преступного деяния путем утаивания, уничтожения, маскировки или фальсификации следов преступления и преступника и их носителей.

Способы сокрытия преступлений в значительной степени детерминированы способами их совершения.

По содержательной стороне способы сокрытия преступлений можно классифицировать на следующие группы:

утаивание информации и (или) ее носителей;

уничтожение информации и (или) ее носителей;

маскировка информации и (или) ее носителей;

фальсификация информации и (или) ее носителей (заведомо ложные показания, сообщения, доносы, создание ложных следов, полная или частичная подделка документов, подмена, дублирование объекта, частичное уничтожение объекта с целью изменения его внешнего вида, фальсификация назначения, создание преступником ложного представления о своем пребывании в интересующий следствие момент в другом месте и т.п.).

Перечисленные способы сокрытия преступлений свойственны и хищениям денежных средств, совершаемых с использованием компьютерных технологий. Так, при непосредственном доступе к банковским счетам (например, работником коммерческого банка или иной коммерческой организации) сокрытие следов преступления сводится к воссозданию обстановки, предшествующей совершению преступления, т. е. уничтожению оставленных следов (следов пальцев рук, следов обуви, микрочастиц и пр.).

|

|

|

При опосредованном (удаленном) доступе к банковским счетам сокрытие заключается в самом способе совершения преступления, который затрудняет обнаружение неправомерного доступа. В частности, для сокрытия рассматриваемого вида хищений применяются чужие пароли, идентификационные средства доступа, указываются фиктивные адреса отправителей электронных сообщений, ложные телефонные номера, пароли и анкетные данные и т. п. Средствами сокрытия в таких случаях все чаще выступают специальные компьютерные программы и устройства.

Так, к компьютерным программам и устройствам, позволяющим сокрыть следы хищений денежных средств, с использованием компьютерных технологий, относятся:

ремейлеры (Remailers), т. е. компьютеры, получающие сообщения и переправляющие их по адресам, указанным отправителями. В процессе переадресовки вся информация об отправителе уничтожается, что не позволяет конечному получателю выяснить, кто автор сообщения. Ремейлеров в сети Интернет много, некоторые из них позволяют указывать фиктивный адрес отправителя, большинство же прямо указывает в заголовке, что электронное сообщение анонимно;

программы-анонимизаторы. В отличие от ремейлеров, которые фактически осуществляют переадресацию электронной почты, направляя ее с другого компьютера, анонимизаторы позволяют изменять данные об обратном адресе и службе электронной почты отправителя. При этом остается возможность установить электронный адрес (IP-адрес) компьютера отправителя;

вредоносные программы. Так, следы неправомерного доступа к компьютерной информации, в частности, файлы истории, фиксирующие все последние проделанные операции, можно удалить, используя вредоносную программу, которая незаконно распространяется как в сети Интернет, так и на компакт-дисках.

Кроме того, сокрытие следов хищений денежных средств, с использованием компьютерных технологий, осуществляется посредством второго электронного почтового ящика. В сети Интернет существует множество сайтов, где беспрепятственно и бесплатно можно открыть почтовый ящик, откуда отправлять электронную почту под любыми вымышленными исходными данными.

|

|

|

Не теряет актуальности и физическое сокрытие следов преступлений (например, следов пальцев рук на клавиатуре, кнопках дисководов и других объектах, с которыми контактировал преступник). Крайней формой сокрытия следов преступления можно предположить попытки физического уничтожения или повреждения компьютерной техники или ее отдельных узлов (например, жесткого диска).

Единство этапов подготовки, совершения и сокрытия рассматриваемого вида хищений можно проиллюстрировать, например, на технологии хищения денежных средств в системе ДБО. Так, подготовительный этап данной разновидности хищений включает следующие операции:

1) приобретение компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации (далее - вредоносные программы), в том числе путем их создания.

Приобретение вредоносных программ может быть осуществлено следующими способами:

покупка на различных хакерских форумах доступов к взломанным вебсайтам различной тематики;

покупка трафика (под трафиком в данном случае понимаются посетители веб-сайта) на специализированных электронных биржах, где за деньги продают определенное количество переходов посетителей заданной тематической категории на какую-либо страницу. Биржи трафика во многом похожи на баннерные сети, только в них вместо показов баннеров продаются переходы на сайт. Следует отметить, что биржи трафика обычно противодействуют перенаправлению посетителей на сайты, распространяющие вредоносные программы. Для этого производится регулярная проверка (модерация) ссылок на интернет-ресурсы, предоставляемые клиентами биржи трафика. В то же время преступники находят способы обмануть администраторов и модераторов бирж трафика и перенаправить их переходы на интернет-страницы, не содержащие вредоносного содержимого, хотя остальные посетители перенаправляются на интернет-страницы именно с таким содержимым. Одним из легальных способов использования бирж трафика является раскрутка вебсайтов. В данном случае владелец веб-сайта покупает посетителей из тематической категории, которым его веб-сайт будет интересен.

2) размещение сайтов-двойников в сети Интернет (преступники фабрикуют фишинговые сайты (сайты-двойники) для хищения логинов и паролей);

|

|

|

3) распространение вредоносной программы с целью заражения компьютеров с установленным на них программным обеспечением ДБО (например, «Банк-клиент»);

4) хищение авторизационных данных пользователя в системе ДБО (логина, пароля и ключей электронной подписи (сеансовые ключи).

Для хищения авторизационных данных преступники используют специальное вредоносное программное обеспечение. Чаще всего это модификации хорошо известных банковских троянов ZeuS, SpyEye, Carberp, RDPdoor и Shiz с дополнительным функционалом, обеспечивающим возможность удаленного управления компьютером, что позволяет преступнику работать, в том числе, и с ключами, хранящимися в защищенном хранилище. Кроме описанных выше функций данные вредоносные программы умеют работать с Crypto API операционной системы, что позволяет им самостоятельно взаимодействовать со смарткартами и токенами. Как правило, код вредоносных программ этого типа зашифрован, а сами программы содержат механизмы обхода различного антивирусного программного обеспечения (включая антивирусные продукты Лаборатории Касперского, Avira, AYG, Windows Defender и др.). Для затруднения последующего обнаружения хищений вредоносные программы класса «Win32. Shiz» удаляют все системные точки восстановления, а также позволяют по команде преступника перезаписать первые секторы системного носителя информации.

Этап совершения хищения денежных средств в системе ДБО (основной этап) включает следующие операции:

1) создание подложного распоряжения (платежное поручение и т.п.) и направление его по системе ДБО в кредитную организацию, обслуживающую клиента.

Для отправки подложного платежного распоряжения преступники могут использовать различные возможности вредоносных программ. Например, преступники могут внедрить в компьютер или мобильное устройство потерпевшего троянскую программу, изменяющую в подготовленных к отправке платежных поручениях информацию (например, изменить реквизиты получателя платежа, его расчетного счета, наименования банка получателя, суммы платежа).

Пользователь видит на экране монитора одну информацию, а в кредитную организацию отправляется другая. Параллельно подменяются данные об остатках на счете, выполненных транзакциях и т. д.

Другой способ связан с автоматическим формированием подложного платежного распоряжения вирусом и подменой вредоносной программой реквизитов легитимного платежного поручения за мгновение до его подписания и передачи в кредитную организацию.

Как только подложное распоряжение направлено в кредитную организацию, задачей преступника является скрыть преступление путем ограничения доступа потерпевшего к системе ДБО.

2) кредитная организация идентифицирует подложное распоряжение как подлинное (легитимное) и осуществляет перевод денежных средств клиента по реквизитам, указанным в данном документе;

3) зачисление денежных средств на счет фирмы-однодневки и (или) счет (а) подставных физических лиц, находящихся, как правило, в другой кредитной организации.

Таким образом, пока потерпевший восстанавливает работоспособность компьютера, денежные средства похищаются путем перечисления их на специально созданные преступниками банковские счета и обналичиваются.

Этап сокрытия хищения денежных средств в системе ДБО является неотъемлемой частью этапа подготовки и совершения преступления. Данный этап может быть связан со следующими операциями:

приобретение и использование специального оборудования, а также программного обеспечения для осуществления преступной деятельности;

использование возможностей общедоступных радиосетей Wi-Fi, Wi-Мах;

использование серверов, физически расположенных в других странах мира;

уничтожение или маскировка информации о преступлении после его совершения;

хранение информации о преступной деятельности на веб-серверах с использованием «облачного пространства»;

использование номеров мобильных телефонов, оформленных на подставных лиц; использование GSM-модемов и иных информационных систем;

сокрытие информации о своем месте нахождения при подготовке и совершении хищения;

сокрытие хищения от потерпевшего сразу же после направления подложного распоряжения в кредитную организацию.

Для сокрытия информации о своем месте нахождения при подготовке и совершении хищения преступники используют различные методы анонимизации своей активности в сети Интернет. Анонимизация достигается за счет сокрытия реального IP-адреса преступника, по которому можно определить его точное местонахождение. Перечисленные ниже методы различаются технологией, по которой будет происходить замена реального IP-адреса на другой.

1) VPN-серверы - данный метод обеспечивает высокий уровень анонимности и предоставляется большим количеством поставщиков таких Заслуг в сети Интернет. В этом случае весь сетевой трафик с компьютера преступника будет идти через один или несколько серверов в зашифрованном виде. Для использования этого метода канонизации преступник должен купить подписку на использование серверов у поставщика услуги. Как правило, многие VPN-серверы находятся за рубежом, поэтому при доступе в системе ДБО с иностранных IP-адресов, системы выявления преступлений в кредитных организациях могут выдавать предупреждения.

2) НТТР-прокси - самый простой метод. В сети Интернет есть множество ресурсов, на которых публикуются списки таких прокси для открытого использования. Для начала его использования нет необходимости оплачивать доступ к таким серверам, устанавливать дополнительно программное обеспечение на компьютер, достаточно использовать штатные средства Веб-браузера. В данном случае уровень анонимизации низкий и при определенных обстоятельствах реальный IP-адрес преступника может быть установлен. Трафик во время использования НТТР-прокси не шифруется. Преступник может использовать данный метод вместе с использованием VPN-серверов. Данный метод анонимизации используется редко.

3) SOCKS-проски - данный метод обеспечивает более высокий уровень анонимности, чем НТТР-прокси, но более низкий, чем при использовании VPN. SOCKS-прокси могут быть организованы на отдельных серверах, либо с использованием бот-сети. В последнем случае преступник может воспользоваться любым компьютером из бот-сети для сокрытия своего местонахождения. Использование SOCKS-прокси широко применяется при совершении хищений у физических лиц, когда при доступе в систему ДБО необходимо использовать IP-адрес того же города или провайдера, что и у владельца-счета. Для начала использования этого способа анонимизации нет необходимости устанавливать дополнительно программное обеспечение на компьютер, а использовать штатные средства Веб браузера.

4) Выделенные серверы - чтобы повысить уровень анонимизации и не оставлять следов на своем компьютере преступник может осуществлять все действия с выделенного сервера. Такой сервер он может купить, либо использовать чужой скомпрометированный сервер. В последнем случае ему необходимо будет либо скомпрометировать сервер самому, либо купить доступ к нему у поставщика таких серверов.

5) TOR-сеть - является бесплатной, обеспечивает высокий уровень анонимизации и шифрование сетевого трафика. Кроме того, позволяет выбрать IP-адрес в нужном городе. Основными недостатками ее использования являются низкая скорость, низкое доверие к IP-адресам этой сети со стороны кредитных организаций, невозможность скрывать весь сетевой трафик. При совершении хищений используется редко.

Сокрытие хищения денежных средств в системе ДБО от потерпевшего сразу же после направления подложного распоряжения в кредитную организацию может осуществляться путем: смены пароля входа в систему ДБО, вывода из строя компьютера потерпевшего, DDoS-атаки на сервер кредитной организации, форматирования жесткого диска потерпевшего или удаления одного из компонентов операционной системы (например, NT Loader) и т.п. Рассмотрим некоторые из данных способов.

1) вывод из строя операционной системы компьютера. В данном случае троянская программа удаляет некоторые системные файлы, что приводит к неспособности успешной загрузки операционной системы (ОС) и необходимости ее переустановки. Вывод ОС из строя не позволяет владельцу счета проверить состояние счета и вовремя выявить несанкционированное списание денежных средств. Отметим, что во время переустановки операционной системы криминалистически значимая информация может быть удалена.

2) затирание информации. При затирании информации данные удаляются по специальным алгоритмам, исключающим возможность успешного восстановления информации при проведении криминалистического исследования. Данные могут быть удалены частично, или информация может быть удалена полностью с НЖМД. Для полного затирания информации со всего НЖМД требуется много времени, поэтому преступники, как правило, уничтожают данным способом отдельные файлы, которые могут относиться к преступлению, например, файлы системы ДБО и вредоносных программ.

3) DDoS-атака на клиента. При проведении данной атаки интернет канал потерпевшего, либо его серверы, обеспечивающие доступ в сеть Интернет, будут временно полностью или частично выведены из строя. В результате владелец счета не сможет подключиться к серверам кредитной организации, проверить состояние счета и вовремя выявить несанкционированное списание денежных средств.

4) DDoS-атака на сервер кредитной организации. При проведении данной атаки на сервер кредитной организации, серверы ДБО становятся недоступными для всех клиентов данной организации. В результате владельцы счетов (потерпевшие) не могут проверить их состояние и вовремя выявить несанкционированное списание денежных средств. Данный способ в настоящее время используется редко, поскольку начало такой атаки является сигналом для службы безопасности кредитных организаций к проведению более тщательной проверки платежных распоряжений и в результате вероятность успешного перевода значительно снижается.

Таким образом, способы подготовки хищения с использованием компьютерных технологий в некоторых случаях неразделимы со способом их совершения и сокрытия. Между тем, дифференциация таких хищений на этапы имеет значение для их расследования, так как позволяет следователю представлять технологию рассматриваемых преступных деяний и на этой основе в системном единстве со знаниями о других элементах криминалистической характеристики разрабатывать следственные версии, целенаправленно планировать расследование по уголовному делу в целом и отдельные процессуальные действия в частности.

Механизм следообразования хищений денежных средств, совершаемых с использованием компьютерных технологий

Общим для всех способов хищений денежных средств с использованием компьютерных технологий будет являться механизм следообразования или его отдельные элементы (операции). При этом под механизмом следообразования следует понимать специфическую конкретную форму протекания процесса взаимодействия двух и более объектов, конечная фаза которого представляет собой образование следа.

В основе механизма образования виртуальных следов находятся электромагнитные взаимодействия двух и более материальных объектов -объективных форм существования (представления) компьютерной информации.

Воздействие одной объективной формы существования компьютерной информации на другую (взаимодействие объектов следообразования) может быть обнаружено по наблюдаемому различию между тремя известными их состояниями:

содержание, формат и другие характеристики;

алгоритм работы программы;

автоматически создаваемые компьютерной программой (негласно для пользователя) скрытые файлы, которые используются некоторыми программами и операционными системами для фиксации хода обработки компьютерной информации и ее восстановления на случай аварийного сбоя в работе компьютерного устройства или его программного обеспечения.

Фиксируемые изменения этих состояний и будут следами-отображениями, характеризующими результат взаимодействия.

Основными следообразующими и следовоспринимающими объектами выступают: электромагнитный сигнал; файл; компьютерная программа; база данных; электронное сообщение; электронный документ; электронная страница или сайт в компьютерной сети.

Следами-предметами (частями предметов) и одновременно типичными материальными носителями виртуальных следов следует считать электронные (машинные) носители информации, интегральные микросхемы, микроконтроллеры, пластиковые карты и иные комбинированные документы, компьютеры, в том числе мобильные устройства. Помимо того, что в указанных технических устройствах содержится компьютерная информация, связанная с событием преступления, их отдельные электронные модули при работе излучают в окружающее пространство дополнительную криминалистически значимую компьютерную информацию, которая может быть дистанционно обнаружена и зафиксирована посредством соответствующих радиоэлектронных или иных специальных программно-технических средств. В последующем эта информация с помощью компьютерных программ и устройств может быть расшифрована (раскодирована), представлена в человекочитаемом виде и использована в целях уголовного судопроизводства.

В отличие от традиционно рассматриваемого в криминалистике физического следообразующего воздействия - механического или теплового - в данном случае будет иметь место другой механизм следообразования, а именно физико-химическое воздействие, сопряженное с механическим. Например, механическое движение нажатия пальцем руки на какую-либо клавишу клавиатуры персонального компьютера вызовет изменение напряжения и силы тока в электрической цепи, что может повлечь изменение магнитного поля носителя информации (при сохранении или копировании информации), или передачу этого электрического импульса по каналам коммуникаций к другому компьютеру (при обмене информацией), или же может быть вновь преобразовано в механическое движение головки принтера (при распечатывании информации). Несколько похожая ситуация в отношении механизма следообразования характерна для технического исследования документов, изготовленных на печатной машинке, проводимого в рамках криминалистической экспертизы. Как видно, в криминалистике традиционно к следам относились следы-отображения, возникающие в большинстве случаев в ходе механического воздействия.

Таким образом, для подобного следообразующего воздействия характерны следующие виды следов:

программы и текстовые файлы и (или) их части, не входящие в стандартный состав системы, функционирующей в данном устройстве ранее, до совершения преступления;

наборы команд, отдельных знаков, символов и т. д., содержащихся в программах системы, текстовых и иных документах, которые были намеренно внесены преступником в систему для изменения ее свойств, возможностей, содержания и т. п.;

записи в учетных файлах системы, так называемые log-файлы, в которых содержится информация о пользователях (не только о преступниках), когда-либо использовавших данное устройство, регистрирующие особенности работы пользователя в системе, время его работы и т.д., причем количество регистрируемых служебных параметров зависит как от функционирующей в данном устройстве системы, так и от политики безопасности, проводимой на нем.

Данные следы не являются традиционными и не могут быть отнесены ни к одной существующей в криминалистике группе следов. В связи с этим в литературе можно встретить разные наименования данных следов («виртуальные», «бинарные», «компьютерные», «электронные», «информационные», «радиоэлектронные», «электронно-цифровые» и т.п.). Не вступая в дискуссию по столь сложному вопросу, представляется возможным принять точку зрения, согласно которой такие следы можно именовать виртуальными и понимать под ними следы совершения любых действий (включения, создания, открывания, активации, внесения изменений, удаления) в информационном пространстве компьютерных и иных цифровых устройств, их систем и сетей.

Иначе говоря, виртуальными следами будет являться любая криминалистически значимая компьютерная информация, связанная с событием преступления, т. е. сведения (сообщения, данные), находящиеся в электронно-цифровой форме, зафиксированные на материальном носителе либо передающиеся по каналам связи посредством электромагнитных сигналов.

Приведенное определение, с одной стороны, не претендует на бесспорность, с другой - ни в коей мере не отрицает традиционного понимания такой криминалистической категории, как след, а лишь уточняет, дополняя его возможностью электромагнитного взаимодействия между следообразующим и следовоспринимающим объектом, а также таким возможным носителем следа-отображения, как электромагнитное поле.

Отметим, что действия с компьютерными, в том числе мобильными устройствами (мобильными телефонами, смартфонами, планшетами и т. д.), получают отображение в их памяти:

1) в журналах администрирования, журналах безопасности отображаются такие действия, как включение, выключение, различные операции с содержимым памяти компьютера;

2) в реестре компьютера (reg-файлах) отражаются действия с программами (установка, удаление, изменение и т.д.);

3) в log-файлах отображаются сведения о работе в сети Интернет, локальных и иных сетях;

4) в свойствах файлов отображаются последние операции с ними (например, даты создания последних изменений).

Виртуальные следы могут послужить доказательствами незаконного проникновения в память компьютера или иного устройства (взлома), создания, использования и распространения вредоносных компьютерных программ, совершения или подготовки совершения преступления лицом или группой лиц.

В то же время виртуальные следы ненадежны (благодаря своей природе), так как их можно неправильно считать (например, используя программно-технические средства, основанные на различных соглашениях, легко подделать). Практически невозможно различить одинаковые информационные объекты и т. п. В данном случае напрашивается характеристика «виртуальных» следов как субъективных, что сближает их с идеальными следами, но опять-таки не отождествляет с ними. «Виртуальные» следы хранятся не в памяти человека, а на материальных объектах - электронных носителях информации и получаются с использованием технических средств, действующих в строгом соответствии с заложенными в них алгоритмами.

Виртуальные следы образуются в результате воздействия (уничтожения, модификации, копирования, блокирования) на компьютерную информацию путем доступа к ней и представляют собой любые изменения компьютерной информации, связанные с событием хищения.

В зависимости от этапа совершения хищений денежных средств с использованием компьютерных технологий будет существовать различный набор следообразующих объектов. Так при использовании в хищении компьютерной техники основными (важнейшими с криминалистической точки зрения) характеристиками следообразующих объектов будут:

размер программ и сообщения электронной почты с присоединенным файлом;

дата и время создания (получения) и (или) модификации файлов и сообщения;

отдельные атрибуты (например, признак архивного, скрытого или системного файла, уровень важности и конфиденциальности полученного сообщения) файла и сообщения;

характерные записи (фрагменты) исполняемых программ или файлов конфигурации, позволяющие идентифицировать конкретный экземпляр вредоносной программы. Например, адрес электронного почтового ящика, куда следует отсылать выкраденные пароли, логины и IP-адреса компьютера.

Виртуальные следы могут оставаться и при опосредованном (удаленном) доступе через телекоммуникационные сети, например, через сеть Интернет. Они возникают в силу того, что система, через которую производится доступ, обладает некоторой информацией, которую эта система запрашивает у лица, пытающегося соединиться с другим компьютером. Она определяет электронный адрес, используемое программное обеспечение и его версию. Кроме того, при доступе в сеть обычно запрашивается адрес электронной почты, реальное имя и другие данные. Данная информация запрашивается системным администратором (провайдером) для контроля обращений на его сервер, и это также способствует идентификации личности проникающего в сеть.

С учетом отмеченного следователь имеет возможность выявить виртуальные следы в сети Интернет следующим образом.

В сети Интернет существует специальная служба Wliois, предназначенная для установления провайдера, через которого произошел неправомерный доступ, для чего необходимо указать электронный адрес (IP) интересующего компьютера. Для связи с этой службой для европейской части сети существует сервис по адресу: www.ripe.net. Время выхода абонента на связь и продолжительность его работы можно установить у провайдера по ведущемуся у него специальному лог-файлу.

При определении номера телефона, с которого была установлена связь с провайдером, следует иметь в виду, что не все провайдеры устанавливают устройства автоматического определения номера на свои телефоны. Также не следует забывать и о том, что существуют широко популяризированные через Интернет различные системы маскировки под другой номер, либо анти-АОНы, позволяющие скрыть свой номер телефона от АТС. Однако пренебрегать этими возможностями нельзя.

Установление номера телефона, с которого был осуществлен звонок, не всегда дает выход на конкретное лицо, поскольку к Интернету может быть подключена и локальная вычислительная сеть. В этом случае установить, с какого рабочего места был осуществлен сеанс связи, можно по лог-файлу сервера локальной сети с теми же ограничениями по времени.

Протокол выхода в Интернет ведется автоматически на каждом компьютере, с которого возможен выход в сеть Интернет (количество дней его хранения определяется пользователем). Представляется, что совпадение данного протокола с лог-файлом провайдера может служить неопровержимым доказательством.

Данные о пользователе электронной почты (фамилия, имя, отчество, дата и место рождения, место жительства, работы и т.п.) в большинстве своем достоверны, так как сам пользователь заинтересован в получении персонифицированных электронных сообщений.

Большой информационной ценностью обладают разговоры через Интернет, поскольку их содержание автоматически сохраняется во временных файлах, которые даже после стирания могут быть восстановлены (хотя бы частично).

Следует отметить, что многие программы фирмы Microsoft создают резервные копии файлов, файлы-отчеты, сохраняют информацию о последних проделанных операциях и выполненных программах, а также содержат иную информацию, представляющую огромный интерес для расследования. Вот лишь некоторые примеры.

Microsoft Outlook Express 4.0 - в директории \Windows\Aplication\Microsoft\Outlook Express\Mail\ с расширениями IDX и MBX хранит все письма, которые были отправлены, получены или удалены.

Microsoft Internet Explorer 4.0 - в директории \Windows\Temporary Internet Files\ хранит места, которые посетил пользователь, находясь в сети Интернет.

Microsoft Windows 95 - в директории \Windows\History\ хранит все файлы истории, то есть данные о ранее выполнявшихся программах; в директории \Windows\name.pwl хранит имена, телефоны и пароли для соединения с Интернет, которые с помощью специальных программ расшифровываются.

Следами, указывающими на посторонний доступ к информации, могут являться: переименование каталогов и файлов; изменение размеров и содержимого файлов; изменение стандартных реквизитов файлов, даты и времени их создания; появление новых каталогов, файлов и т. п.

Перечисленное может свидетельствовать об изменениях в заданной структуре файловой системы, а также об изменении содержимого файлов. Кроме того, на неправомерный доступ к компьютерной информации могут указывать изменения в заданной ранее конфигурации компьютера, в том числе: изменение картинки и цвета экрана при включении; изменение порядка взаимодействия с периферийным оборудованием (принтером, модемом и др.); появление новых и удаление прежних сетевых устройств.

На неправомерный доступ к компьютерной информации могут указывать и необычные проявления в работе компьютера, в том числе замедленная или неправильная загрузка операционной системы, замедленная реакция компьютера на ввод с клавиатуры, замедленная работа компьютера с дисковыми накопителями при записи и считывании информации, неадекватная реакция компьютера на команды пользователя, появление на экране нестандартных символов, знаков и т. п.

Представляется, что данное классификационное построение согласуется с классификацией следов, описанной выше, и дополняет ее.

Один из наиболее распространенных способов рассматриваемого вида хищений денежных средств сопряжен с вредоносными программами, используемыми для несанкционированного получения информации с компьютеров «жертв». В зависимости от этапа данного вида преступления будет существовать различный набор следообразующих объектов.

На этапе внедрения вредоносной программы - это сообщение электронной почты с прикрепленным исполняемым файлом в специальном формате, а на этапе активизации к нему добавится еще соответствующий исполняемый файл. При этом криминалистически значимыми

|

|

|