|

Объектно-ориентированное программирование

|

|

|

|

В основе лежат понятия объектов и классов. Понятие объекта вкл.в себя параметры объекта (св-ва) и программные средства для работы с ним (методы)

Объекты одного и того же типа объединяются в классы

Инкапсуляция – позволяет объединить данные и код в один объект и при этом скрыть реализацию объекта от пользователя

Наследование – это способность описать новый класс на основе уже существующего

Полиморфизм – это возможность по-разному трактовать одноименные объекты, их св-ва и методы в зависимости от каких-то внешних обстоятельств.

Едино определения нет. Алгоритм представляет собой последовательность действий, приводящих к конечному результату. Алгоритм – это конечная последовательность операций или правил, преобразовывающих исходящую входную инф-цию в выходную

Св-ва: дискретность – алгоритм должен представлять процесс решения задачи как последовательное прсте выполнение некоторых простых шагов

Детерминированность –определенность. В каждый момент времени следующий шаг работы однозначно пределяется состоянием системы.

Понятность –алгоритм для исполнителя должен включать только те команды, кот.ему доступны, кот.входят в его систему команд

Завершаемость(конечность)- при корректно заданных исходных данных алгоритм должен завершать работу и выдавать результат за конечное число шагов

Массовость – алгоритм должен быть применим к разным наборам исходных данных

Результативность –завершение алгоритма определенными результатами

37.

Словесная (запись на естественном языке). Представляет собой описание послед.этапов обработки данных. Алгоритм задается в произвольном изложении на естественном языке. Словесный способ не имеет широкого распространения, т.к.такие описания: строго неформализуемы; страдают многословностью записей; допускают неоднозначность толкования отдельных предписаний.

|

|

|

Графическая (изображение из граф.символов)-блок-схема. Алгоритм изображается в виде последовательности, связанных между собой функциональных блоков, каждый из кот.соответствует выполнению одного или неск.действий. Такое граф.представление называется схемой алгоритма, или блок-схемой.

Псевдокоды (полуформализованные описания алгоритмов на условном алгоритмич.языке, вкл.в себя как элементы языка программ-я, так и фразы естессивенного языка, общепринятые математич.обозначения и д.р.). Представляет собой систему обозначений и правил, предназначенную для единообразной записи алгоритмов. В псевдокоде не приняты строгие синтаксические правила для записи команд. В псевдокоде обычно имеются некоторые конструкции, присушие формальным языкам (служебные слова). Единого или формального определения псевдокода нет, поэтому возможны различные псевдокоды, отличающиеся набором служебных слови основных (базовых) конструкций. (Логомиры и ШкольныйАЯ)

Общий вид алгоритма:

алг название алгоритма (аргументы и результаты)

дано условия применимости алгоритма

надо цель выполнения алгоритма

нач описание промежуточных величин

| последовательность команд (тело алгоритма)

Кон

Программная (тексты на языках программ-я)

38.

Оператор присвоения

С помощью оператора присвоения производятся вычисления арифметических и логических выражений.

Представляется знаком (=) или (:=)

Шаг 1. Y:=X-5 Шаг 2. X:=2*(Y+1) Шаг 3. Y:=X+Y Шаг 4. Вывод Y В результате Y=5 Чему равен X? X=6

Следование. Образуется последовательностью действий, следующих одно за другим.

Ветвление: «если—то» Обеспечивает в зависимости от результата проверки условия (да или нет) выбор одного из альтернативных путей работы алгоритма. Каждый из путей ведет к общему выходу, так что работа алгоритма будет продолжаться независимо от того, какой путь будет выбран. Структура ветвление существует в четырех основных вариантах: если—то; если—то—иначе; выбор; выбор—иначе.

|

|

|

Цикл с предусловием. Обеспечивает многократное выполнение некоторой совокупности действий, которая называется телом цикла.

Проверка условия проводится до выполнения тела цикла. Все операторы между нц и кц будут выполняться до тех пор, пока условие будет истинным. Если при первой проверке условие будет ложным, то тело цикла не выполнится ни разу.

Цикл с постусловием. Проверка условия проводится после выполнения тела цикла. Все операторы между нц и кц будут выполняться до тех пор, пока условие будет ложным.

Особенность: цикл выполнится хотя бы один раз.

Линейный алгоритм

Разветвляющийся алгоритм

Циклический алгоритм

Вычислит.сеть – совокупность вычислит.систем и терминалов, соединенных с помощью каналов связи в единую систему. Абонентами сети м.б.отдельные компьютеры, комплексы ЭВМ, терминалы, промышленные роботы и др..

Локальные вычислит.сети (ЛВС) представляют собой совокупность однородно технических систем, объед.каналами связи и обеспечивающих на небольшой тер-рии пользователям доступ к распределительным, вычислит. и информац.ресурсам (сеть развернута на небольшой тер-рии)

Локальная сеть = (размер) район или округ (макс)

Глобальные вычислит.сети обеспечивают взаимодействие ЛВС на большой тер-рии (м.б. объединены между собой с помощью интернета).

По типу функционального взаимодействия: клиент-сервер; смешанная сеть; одноранговая сеть(без сервера, все машины однотипны); многоранговая сеть.

40.

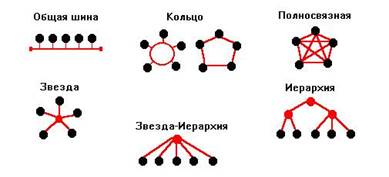

Топология определяет логич.структуру вычислит.сети (маршруты передачи данных между узлами сети, требования к соответствующему коммутационному оборудованию и его настройке). Шинная структура; Кольцевая структура(замкнутая); Звездная (узел, а к нему подключены). В наст.время используется полносвязная топология.

41.

Базовая эталонная модель взаимодействия открытых систем,абстрактнаясетевая модель для коммуникаций и разработки сетевых протоколов. Предлагает взгляд на компьютерную сеть с точки зрения измерений. Каждое измерение обслуживает свою часть процесса взаимодействия. Благодаря такой структуре совместная работа сетевого оборудования и программного обеспечения становится гораздо проще и прозрачнее.. Модель предназначена для создания сетевых коммуникаций и разработки сетевых протоколов на основе уровней. В 1984 году была принята спецификация модели ОСИ, как международный стандарт для сетевых коммуникаций.

|

|

|

Сетевые стандарты OSI.

Уровень 1- физический – реализует управление каналом связи, что сводится к подключению\отключению каналов и формированию сигналов, представляющих передаваемые данные.

У2 – канальный – обеспечивает надежность передачи данных, используя средства контроля и обнаружения ошибок

У3 – сетевой- выбирает маршрут передачи данных по линиям связи

У4 – транспортный – обеспечивает обмен данными между сетью передачи данных и абонентами сети.

У5 – сеансовый – организует сеансы связи на период взаимодействия процессов пользователей. (производится аутентификация и прверка полномочий)

У6 – представления- обеспечивает взаимодействие однородных систем через преобразование различных форматов данных и кодов.

У7 – прикладной- реализует сетевые вычислит.услуги (почта, телеконференции и др.)

Протокол – процедура взаимодействия между процессами одного уровня управления с др.уровнями на основе обмена сообщениями.

Транспортный уровень – ТСР (Transmission Control Protocol). Реализует на узле отправителя пакетирование сообщений (разбивка сообщений на части), а на узле получателя –сборку паветов в ед.целое.

Сетевой уровень – IP (Internet Protocol) – обеспечивает передачу инф-ции по сети, определяет маршрут передачи инф-ции и формат представления адресов.

42.

Каналы связи: витая пара; коаксикальный кабель; оптоволоконный кабель; ВайМакс; Вай-Фай; Блютус; ИрДА

Передача данных в сети. При коммутации каналов образуется непосредственное физич.соединение двух узлов,кот.находятся в монопольном владении абонента. Независимо от того, используется оно или нет (аналоговые тел.сети). При коммутации сообщений инф-ция передается порциями в виде гтовых документов (эл.почта). На время передачи, канал становится недоступен для др.пользователей. При коммутации пакетов обмен производится короткими порциями фиксированной структуры и длины. Пакет –это часть сообщения. Малая длина пакетов предотвращает блокировку каналов связи и увеличивает их пропускную способность.

|

|

|

Трафик – объем инф-ции или поток инф-ции, передаваемой по сети.

43.

Сетевая карта – это контроллер, подключаемый в слоты расширения материальной платы компьютера, предназначенные для передачи сигнала в сеть и приема сигналов из сети.

Модем – преобразует цифровую инф-цию в аналоговую путем модуляции и демодуляции дискретных и аналоговых электрических сигналов.

Концентратор (Хаб) – это центральное устройство кабельной системы или сети физической типологии «звезда», кот.при получении пакета на один из своих портов пересылает его на все остальные. В результате получается сеть с логич.структурой общей шины.

Повторители – устройства сети, кот.усиливают и заново формируют форму входящего аналогового сигнала сети на расстояние др.сегмента.

Коммуникаторы (Свитч) – управляемые ПО центр.устройства кабельной системы, сокращающие сетевой трафик за счет того, что пришедший пакет анализируется для выяснения адреса его получателя и соответственно передается только ему.

Маршрутизатор (Роутер) – стандартные устройства сети, работающие на сетевом уровне и позволяющие переадресовывать и маршрутизировать пакеты из одной сети в др., а также фильтровать широковещательные сообщения.

Мосты-устр-ва сети, кот.соединяют два отдельных сегмента, ограниченных своей физ.длиной, и передают трафик между ними и усиливают и конвертируют для кабеля др.типа.

Шлюзы (Гэйтвэй) – программно-аппаратные комплексы,соед.разнородные сети или сетевые устройства. Шлюзы позволяют решать проблемы различия протоколов или систем адресации. Они действуют на сеансовом, представительском и прикладном уровнях модели ОСИ.

Мультиплексор – устр-во или программа, позволяющие передавать по одной коммуникационной линии одновременно несколько различных потоков данных за счет частотного разделения канала.

Межсетевые Экраны (Файерволл) – сетевые устр-ва, реализующие контроль за поступающей в локальную сеть и выходящей из нее инф-цией и обеспечивающие защиту локальной сети посредством фильтрации инф-ции.

44.

Глобальная сеть Интернет представляет собой совокупность узлов (хостов), содержащих коммуникационное оборудование и серверы. К узлам подключаются пользователи ЛВС и отдельные клиенты.

|

|

|

Для идентификации узлов сети Интернет используется иерархическая доменная система имен (DNS). Доменом называется некоторая область сети, кот.присваивается собственное имя. Перевод доменных адресов в физические адреса осуществляется с помощью спец.серверов DNS. Числовой адрес хоста называется IP-адресом. Он представляет собой 4-хбайтовую последовательность, разделенную точками, каждый байт которой записывается в виде десятичного числа в интервале от 0 до 255.

MAC-адрес (Media Access Control) — это уникальный идентификатор, присваиваемый каждой единице оборудования компьютерных сетей. В широковещательных сетях MAC-адрес позволяет уникально идентифицировать каждый узел сети и доставлять данные только этому узлу.

45.

¡ Электронная почта (для работы используются протоколы прикладного уровня SMTP, POP3)

¡ Группы новостей, телеконференции

¡ Электронная доска объявлений (Fidonet и BBS)

¡ Диалоговые конференции (IRC или Chat)

¡ Интернет-пейджеры (ICQ)

¡ Удаленный терминал (TELNET)

¡ Передача файлов (FTP)

¡ Всемирная паутина (WWW) – это распределенная гипертекстовая информационная система.

46.

Браузеры - программное обеспечение для просмотра веб-сайтов, то есть для запроса веб-страниц (преимущественно из Сети), их обработки, вывода и перехода от одной страницы к другой. Opera, Mozilla Firefox, Google Chrome, Safari, Microsoft Internet Explorer

Почтовая программа (клиент электронной почты, почтовый клиент) — программное обеспечение предназначенное для получения, написания, отправки и хранения сообщений электронной почты одного или нескольких пользователей или нескольких учётных записей одного пользователя. Mozilla Thunderbird, The Bat!, Microsoft Outlook, Opera Mail, Windows Mail, Evolution

Средство мгновенного обмена сообщениями (Instant messenger, IM) — способ обмена сообщениями через Интернет в реальном времени через службы мгновенных сообщений (Instant Messaging Service, IMS), используя программы-клиенты. ICQ,MSN Messenger, Yahoo! Messenger, QIP/QIP Infium, Trillian,Miranda IM, Pidgin, Google Talk, Я.Онлайн (открытый протокол XMPP (Jabber)

VoIP (Voice over IP; IP-телефония) — система связи, обеспечивающая передачу речевого сигнала по сети Интернет или по любым другим IP-сетям. Skype, Google Voice, Sipnet,fring, Freeje,Oktell

47.

Под информационной безопасностью принято понимать способность информации сохранять неизменность своих свойств при воздействии случайных или преднамеренных внешних воздействий.

В качестве стандартной модели безопасности часто приводят модель из трёх категорий: конфиденциальность - состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право; целостность - избежание несанкционированной модификации информации; доступность - избежание временного или постоянного сокрытия информации от пользователей, получивших права доступа.

Составляющие информационной безопасности:1)Законодательная, нормативно-правовая и научная база.2)Структура и задачи органов (подразделений), обеспечивающих безопасность ИТ.3)Организационно-технические и режимные меры и методы (Политика информационной безопасности).4)Программно-технические способы и средства обеспечения информационной безопасности.

48.

Методы защиты: Идентификация и аутентификация, Управление доступом, Протоколирование и аудит, Экранирование, Шифрование, Антивирусная защита

Классификация данных: Для правительственных ИС:совершенно секретно; секретно; конфиденциальная информации; неклассифицированная информация.

Угрозы: Сбои и отказы оборудования, Ошибки эксплуатации, Программные вирусы, Преднамеренные действия нарушителей и злоумышленников, Стихийные бедствия и аварии.

49.

Идентификация позволяет субъекту (пользователю и процессу, действующему от имени пользователя) назвать себя (сообщить свое имя).

Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает.

Токен – устройство выдающее одноразовые пароли. Оно осуществляет проверку пин-кода и подтверждение введенных данных самостоятельно, не имея в момент фактического проведения авторизации логического соединения с защищаемой системой.

Как создать безопасный пароль

Использовать не слова, а бессмысленные комбинации букв. Это гарантирует защиту от так называемых "словарных" атак, во время которых хакеры проверяют все слова по алфавиту. 2. Использовать как заглавные, так и строчные символы, цифры, буквы и другие. Это заставит хакера потратить больше времени и перебрать максимум вариантов при попытке взлома. 3. Особо важные пароли стоит заменять один раз в месяц. 4. Пароль нужно не записывать, а запоминать. Если уж шпаргалка вам необходима, используйте целую фразу - первые буквы слов и цифры могут являться паролем. Например: "В 2006 году урожай пшеницы в США был плохим" - пароль "В2гупвСбп". 5. Не использовать пароль, предлагаемый сайтом, а придумывать свой собственный. 6. Использовать пароль только один раз, а не на нескольких интернет-сайтах.

Управление доступом. Уровни доступа: Редактирование (удаление, добавление, изменение), Просмотр (чтение), Запрет доступа.

50.

Под протоколированием понимается сбор и накопление информации о событиях, происходящих в информационной системе. Аудит – это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (например, раз в день). Оперативный аудит с автоматическим реагированием на выявленные нештатные ситуации называется активным.

Реализация протоколирования и аудита решает следующие задачи:1)обеспечение подотчетности пользователей и администраторов;2)обеспечение возможности реконструкции последовательности событий;3)обнаружение попыток нарушений информационной безопасности;4)предоставление информации для выявления и анализа проблем.

Протоколирование требует для своей реализации здравого смысла. Какие события регистрировать? С какой степенью детализации? На подобные вопросы невозможно дать универсальные ответы. Необходимо следить за тем, чтобы, с одной стороны, достигались перечисленные выше цели, а, с другой, расход ресурсов оставался в пределах допустимого. Слишком обширное или подробное протоколирование не только снижает производительность сервисов (что отрицательно сказывается на доступности), но и затрудняет аудит, то есть не увеличивает, а уменьшает информационную безопасность.

При протоколировании события рекомендуется записывать, по крайней мере, следующую информацию: дата и время события; уникальный идентификатор пользователя – инициатора действия; тип события; результат действия (успех или неудача); источник запроса (например, имя терминала); имена затронутых объектов (например, открываемых или удаляемых файлов); описание изменений, внесенных в базы данных защиты (например, новая метка безопасности объекта).

Экран контролирует информационные потоки между узлами сети. Контроль потоков состоит в их фильтрации с выполнением некоторых преобразований.

Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

51.

Криптография необходима для реализации, по крайней мере, трех сервисов безопасности: 1)шифрование;2) контроль целостности;3)аутентификация.

Различают два основных метода шифрования: симметричный и асимметричный.

Симметричное шифр-е. Один и тот же ключ (хранящийся в секрете) используется и для шифрования, и для расшифровки данных.

Основным недостатком симметричного шифрования является то, что секретный ключ должен быть известен и отправителю, и получателю. С одной стороны, это создает новую проблему распространения ключей. С другой стороны, получатель на основании наличия зашифрованного и расшифрованного сообщения не может доказать, что он получил это сообщение от конкретного отправителя, поскольку такое же сообщение он мог сгенерировать самостоятельно.

Ассиметричное шифр-е. Используются два ключа. Один из них, несекретный (он может публиковаться вместе с другими открытыми сведениями о пользователе), применяется для шифрования, другой (секретный, известный только получателю) – для расшифровки. Самым популярным из асимметричных является метод RSA (Райвест, Шамир, Адлеман), основанный на операциях с большими (скажем, 100-значными) простыми числами и их произведениями.  Существенным недостатком асимметричных методов шифрования является их низкое быстродействие, поэтому данные методы приходится сочетать с симметричными (асимметричные методы на 3 – 4 порядка медленнее). Так, для решения задачи эффективного шифрования с передачей секретного ключа, использованного отправителем, сообщение сначала симметрично зашифровывают случайным ключом, затем этот ключ зашифровывают открытым асимметричным ключом получателя, после чего сообщение и ключ отправляются по сети.

Существенным недостатком асимметричных методов шифрования является их низкое быстродействие, поэтому данные методы приходится сочетать с симметричными (асимметричные методы на 3 – 4 порядка медленнее). Так, для решения задачи эффективного шифрования с передачей секретного ключа, использованного отправителем, сообщение сначала симметрично зашифровывают случайным ключом, затем этот ключ зашифровывают открытым асимметричным ключом получателя, после чего сообщение и ключ отправляются по сети.

52.

Электронная цифровая подпись (ЭЦП) — реквизит электронного документа, позволяющий установить отсутствие искажения информации в электронном документе с момента формирования ЭЦП и проверить принадлежность подписи владельцу сертификата ключа ЭЦП.

Значение реквизита получается в результате криптографического преобразования информации с использованием закрытого ключа ЭЦП.

Использование цифровой подписи позволяет осуществить:1)Контроль целостности передаваемого документа.2)Защиту от изменений (подделки) документа.3)Невозможность отказа от авторства. 4)Доказательное подтверждение авторства документа.

Используется для следующих целей: Декларирование товаров и услуг (таможенные декларации); Регистрация сделок по объектам недвижимости; Использование в банковских системах; Электронная торговля и госзаказы; Контроль исполнения государственного бюджета; В системах обращения к органам власти; Для обязательной отчетности перед государственными учреждениями; Организация юридически значимого электронного документооборота; В расчетных и трейдинговых системах.

53.

Компьютерный вирус – это программа, способная к самостоятельному размножению и функционированию, и имеющая защитные механизмы от обнаружения и уничтожения.

Классификация вирусов:

По способу заражения:Резидентные и Нерезидентные

По способу маскировки:

1)Шифрованный(Это вирус, использующий простое шифрование со случайным ключом и неизменный шифратор. Такие вирусы легко обнаруживаются по сигнатуре шифратора.)

2)Полиморфный(Вирус, использующий метаморфный шифратор для шифрования основного тела вируса со случайным ключом. При этом часть информации, используемой для получения новых копий шифратора также может быть зашифрована. Например, вирус может реализовывать несколько алгоритмов шифрования и при создании новой копии менять не только команды шифратора, но и сам алгоритм.)

По среде обитания:1) Загрузочные 2) файловые 3)макро-вирусы 4) скрипт-вирусы

По особенностям алгоритма

Простейшие вирусы (вирусы-паразиты)

Вирусы-репликаторы (черви)

Вирусы-невидимки (стелс-вирусы)

Вирусы-мутанты

Квазивирусы или «троянские» программы

Файловые вирусы при своем размножении тем или иным способом используют файловую систему какой-либо (или каких-либо) ОС. Они: 1)различными способами внедряются в исполняемые файлы (наиболее распространенный тип вирусов); 2)создают файлы-двойники (компаньон-вирусы); 3)создают свои копии в различных каталогах; 4)используют особенности организации файловой системы (link-вирусы).

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор. Данный тип вирусов был достаточно распространён в 1990-х, но практически исчез с переходом на 32-битные операционные системы и отказом от использования дискет как основного способа обмена информацией. Теоретически возможно появление загрузочных вирусов, заражающих CD-диски и USB-флешек, но на текущий момент такие вирусы не обнаружены.

Макро-вирусы. Многие табличные и графические редакторы, системы проектирования, текстовые процессоры имеют свои макро-языки для автоматизации выполнения повторяющихся действий. Эти макро-языки часто имеют сложную структуру и развитый набор команд. Макро-вирусы являются программами на макро-языках, встроенных в такие системы обработки данных. Для своего размножения вирусы этого класса используют возможности макро-языков и при их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие.

Скрипт-вирусы, также как и макро-вирусы, являются подгруппой файловых вирусов. Данные вирусы, написаны на различных скрипт-языках (VBS, JS, BAT, PHP и т.д.). Они либо заражают другие скрипт-программы (командные и служебные файлы MS Windows или Linux), либо являются частями многокомпонентных вирусов. Также, данные вирусы могут заражать файлы других форматов (например, HTML), если в них возможно выполнение скриптов.

Антивирусные программы

1)Программы-детекторы позволяют обнаруживать файлы, зараженные одним из известных вирусов.2) Программы-ревизоры запоминают сведения о состоянии системы и производит сравнение.3)Программы-доктора (фаги).4)Программы-фильтры или сторожа.5)Программы-вакцины (иммунизаторы).

Dr.Web,Антивирус Касперского, Symantec,McAfee,Microsoft Security Essentials, Eset NOD32,ALWIL Software (avast!), Anti-Malware.ru - первый в России независимый информационно-аналитический центр, полностью посвященный информационной безопасности.

54.

Международные конвенции об охране информационной собственности, промышленной собственности и авторском праве защиты информации в интернете;

Конституция РФ ст. 23 определяет право граждан на тайну переписки, телефонных, телеграфных и иных сообщений;

Гражданский кодекс РФ в ст. 139 устанавливается право на возмещение убытков от утечки с помощью незаконных методов информации, относящейся к служебной и коммерческой тайне;

Уголовный кодекс РФ

ст. 272 устанавливает ответственность за неправомерный доступ к компьютерной информации,

ст. 273 — за создание, использование и распространение вредоносных программ для ЭВМ,

ст. 274 — за нарушение правил эксплуатации ЭВМ, систем и сетей;

Федеральный закон «Об информации, информатизации и защите информации»

ст. 10 устанавливает разнесение информационных ресурсов по категориям доступа: открытая информация, государственная тайна, конфиденциальная информация,

ст. 21 определяет порядок защиты информации

Федеральный закон «О государственной тайне»

ст. 5 устанавливает перечень сведений, составляющих государственную тайну;

ст. 8 — степени секретности сведений и грифы секретности их носителей: «особой важности», «совершенно секретно» и «секретно»;

ст. 20 — органы по защите государственной тайны, межведомственную комиссию по защите государственной тайны для координации деятельности этих органов;

ст. 28 — порядок сертификации средств защиты информации, относящейся к государственной тайне;

Федеральные законы:«О лицензировании отдельных видов деятельности», «О связи», «Об электронной цифровой подписи», «Об авторском праве и смежных правах», «О право вой охране программ для электронных вычислительных машин и баз данных»

ст. 4 определяет условие при знания авторского права — знак © с указанием правообладателя и года первого выпуска продукта в свет.

Государственные органы РФ, контролирующие деятельность в области защиты информации: Комитет Государственной думы по безопасности;Совет безопасности России;Федеральная служба по техническому и экспортному контролю (ФСТЭК России);Федеральная служба безопасности Российской Федерации (ФСБ России);Министерство внутренних дел Российской Федерации (МВД России);Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор).

Службы, организующие защиту информации на уровне предприятия: Служба экономической безопасности;Служба безопасности персонала (Режимный отдел);Отдел кадров;Служба информационной безопасности.

|

|

|