|

3.2. Декодування перекрученої кодової послідовності.

|

|

|

|

Припустимо, що при передачі кодового повідомлення по дискретному каналі виникла одиночна помилка, унаслідок чого замість вихідної послідовності на вхід декодера надходить послідовність:

T 0pUNaXRL25Ph28UOGj3HoZbVgBOX605GQbCSGlvDHxrsad9QeT3etIK3CaddHL6Mh+tlf/8+Je9f h5CUelrMuw0IT7P/g+FXn9WhYKezvZnKiY7zOokZVZDEPIGBNFytQZwVRFEagCxy+X9C8QMAAP// AwBQSwECLQAUAAYACAAAACEAtoM4kv4AAADhAQAAEwAAAAAAAAAAAAAAAAAAAAAAW0NvbnRlbnRf VHlwZXNdLnhtbFBLAQItABQABgAIAAAAIQA4/SH/1gAAAJQBAAALAAAAAAAAAAAAAAAAAC8BAABf cmVscy8ucmVsc1BLAQItABQABgAIAAAAIQBWRYtDhgsAAJiKAAAOAAAAAAAAAAAAAAAAAC4CAABk cnMvZTJvRG9jLnhtbFBLAQItABQABgAIAAAAIQBYbjwQ4AAAAAoBAAAPAAAAAAAAAAAAAAAAAOAN AABkcnMvZG93bnJldi54bWxQSwUGAAAAAAQABADzAAAA7Q4AAAAA ">

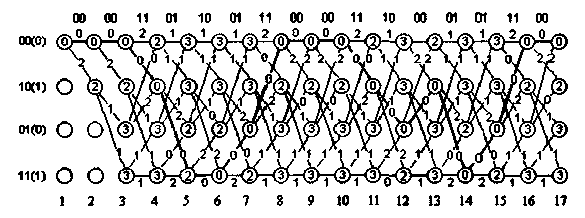

Рис. 10. решітчаста діаграма декодування кодової послідовності 00. 00. 11. 01. 10. 01. 11. 00. 00. 11. 10. 00. 01. 01. 11. 00

00. 00. 11. 01. 10. 01. 11. 00. 00. 11. 10. 01. 01. 01. 11. 00. 11. 01. 01. 00,

тобто у 12-м кадрі кодових символів виникла помилка – замість вихідного коду «00» отримане «01».

Розглянемо процес побудови декодером решітчастої діаграми в цьому випадку. На етапі розвитку діаграми (перші три кроки) і її побудови аж до 11-го кроку не відбувається відхилень від діаграми (рис. 10) безпомилкового декодування. На 12-м кроці в розгляд приймається перекручений кадр кодових символів. Внаслідок одиночної помилки починаючи з 12-го кроку маємо діаграму (рис. 11), побудовану декодером для помилкової послідовності. Як видно з рисунка, шлях з найменшою метрикою не змінився, що свідчить про правильне відновлення кодером вихідної інформаційної послідовності.

Єдина відмінність діаграми рис. 11 декодування кодової послідовності з одиночною помилкою складається в збільшенні числа шляхів, що «вижили», на відповідному (помилковому) кроці і зміні деяких метрик станів починаючи з цього кроку. Як було показано вище, відсутність помилок у наступному за перекрученим кадрі кодових символів дозволяє вже на наступному кроці роботи алгоритму вибрати «правильний» з числа шляхів, що «вижили».

|

|

|

Рис. 11. Діаграма виправлення помилки при декодуванні згортального коду

Як був показано вище алгоритм декодування Вітербі згортальних (6, 3)- кодів дозволяє виправляти одиночні помилки при їхньому проходженні через 1 кадр, що зв'язано з залежністю кодової посилки від вхідної інформації в межах 4-х бітів, тобто 2-х інформаційних кадрів. Збільшення кількості наступних підряд помилок приводить до неправильного декодування.

Складність реалізації такого алгоритму декодування визначається в основному структурою решітчастої діаграми. Тому його застосовують для коротких згортальних кодів при швидкості передачі  звичайно рівної 1/2 або 2/3.

звичайно рівної 1/2 або 2/3.

Існує безліч інших згортальних кодів і алгоритмів їхнього декодування. Так відомі підходи до побудови згортальних кодів, що виправляють пакети довжини  символів, що часто виявляється необхідним на практиці. Пакетом помилок довжини

символів, що часто виявляється необхідним на практиці. Пакетом помилок довжини  називається будь-яка послідовність

називається будь-яка послідовність  символів, першому й останній з яких не дорівнюють нулеві. Великим класом таких кодів є коди Ивадаре. Розглядові цих і інших різновидів згортальних кодів присвячена велика література [***].

символів, першому й останній з яких не дорівнюють нулеві. Великим класом таких кодів є коди Ивадаре. Розглядові цих і інших різновидів згортальних кодів присвячена велика література [***].

Різні варіанти згортального кодування широко використовуються в телефонних і xDSL-модемах, гигабітових локальних мережах Ethernet, у системах передачі бездротових комп'ютерних мереж. Метод пакетного згортального кодування передбачений як альтернативний метод кодування в протоколі 802. 11b на швидкостях передачі 5, 5 і 11 Мбит/с.

2) Методологічною основою розробки системи захисту інформації є стандарт ISO/IEC 15408, згідно якого основними нормативними документами, що характеризують інформаційну систему з погляду безпеки, є профіль захисту (protection profile) і проект забезпечення безпеки (security target).

Під профілем захисту розуміють безліч вимог до безпеки, адекватних потребам споживача і незалежних від способу їхнього виконання.

|

|

|

Проект забезпечення безпеки являє собою безліч специфікацій функцій забезпечення безпеки споживача відповідно до вимог до безпеки інформаційної системи.

Відповідно до основних положень міжнародних стандартів життєвий цикл системи захисту інформації складається з п'яти етапів.

1. Визначення політики безпеки, що містить ряд вимог до безпеки системи.

2. Аналіз вимог безпеки, включаючи аналіз ризиків, урядових, правових і стандартних вимог.

3. Визначення послуг безпеки, необхідних для задоволення пред'явлених вимог.

4. Побудова і впровадження системи безпеки, включаючи вибір механізмів безпеки, що забезпечують конкретні обрані послуги безпеки.

5. Безперервне управління безпекою.

Послуга безпеки призначена для забезпечення захисту від ідентифікованої погрози і являє собою абстрактні поняття, що можуть бути використані для характеристики вимог безпеки. Механізм безпеки є засобом, за допомогою якого реалізується і застосовується відповідна послуга.

Стандарти ISO 7498, ISO/IEC 10181 (International Standart Organization) визначають п'ять базових загальноприйнятих послуг безпеки (рис. 5), уведені відповідно до існуючих категорій інформаційної безпеки:

- аутентифікація (authentication);

- управління доступом (access control);

- конфіденційність даних (data confidentiality);

- цілісність даних (data integrity);

- невідпирання (причетність) (non-repudiation).

| |

Додатково в ISO/IEC 10181-7 розглядається перевірка безпеки (security audit).

Аутентифікація – послуга, що гарантує надійність ідентифікації джерела повідомлень або електронного документа, а також гарантуюча те, що джерело не є підробленим.

Управління доступом – послуга, що забезпечує доступ до ресурсів тільки авторизованих користувачів (процесів), що гарантує їм відповідні права доступу і запобігаюча неавторизований доступ як «внутрішніх», так і «зовнішніх» користувачів. Ця послуга застосовується до різних типів доступу до ресурсів, наприклад використання комунікаційних ресурсів, читання, запис або видалення інформаційних ресурсів, використання ресурсів обчислювальних систем по обробці даних і т. д. і використовується для встановлення політики управління / обмеження доступу.

|

|

|

Під конфіденційністю розуміють властивість системи, що гарантує, що інформація не може бути доступна або розкрита для неавторизованих (неуповноважених) осіб, об'єктів або процесів.

Цілісність даних – послуга, що гарантує можливість модифікації інформації, яка міститься в комп'ютерній системі і зв'язку та пересилається по каналах, тільки тими суб'єктами, що мають на це право.

Під причетністю розуміють здатність запобігання можливості відмовлення одним з реальних учасників комунікацій від факту його повної або часткової участі в передачі даних.

Доступність визначається як додаткова послуга забезпечення захищеності інформаційних систем. Механізми забезпечення приступності запобігають атаки, що мають своєю метою зробити ресурси або послуги інформаційної системи недоступними (або зробити їхній «якість» незадовільним) для користувача.

На рис. 6. представлено розподіл послуг безпеки по рівнях моделі ВВС.

| |

Білет №21

1. Виправляюча і виявляюча здатність ЛБК

2. Процедура реалізації типового вторгнення зловмисника в мережу. Способи злому пароля.

Відповіді

|

|

|