|

Методические указания к заданию 3.4

|

|

|

|

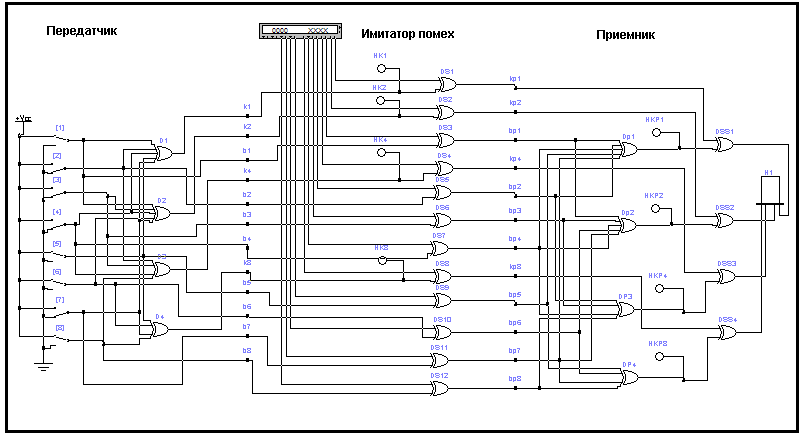

Структурная схема устройства для моделирования передачи данных с использованием кода Хэмминга показана на рисунке.

| Передающая сторона |

| Приёмная сторона |

| Имитатор помех |

| Канал связи |

На передающей стороне формируются контрольные биты в соответствии с выражением (4.3.1). На приёмной стороне вычисляется синдром в соответствии с выражениями (4.3.1) и (4.3.3). Имитатор помех позволяет исказить любой бит данных, передаваемых по каналу связи.

Рассмотрим поочерёдно конструкцию каждого блока, указанного на структурной схеме.

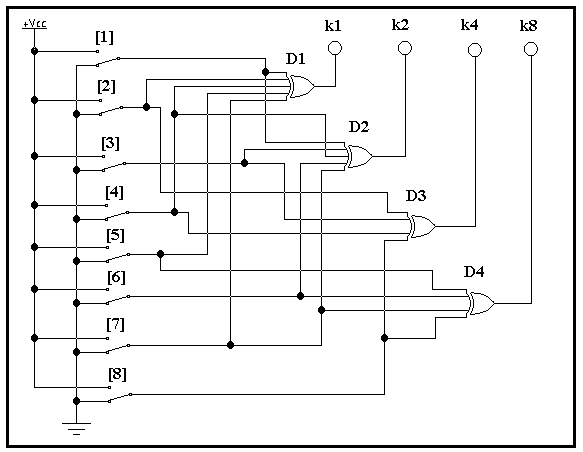

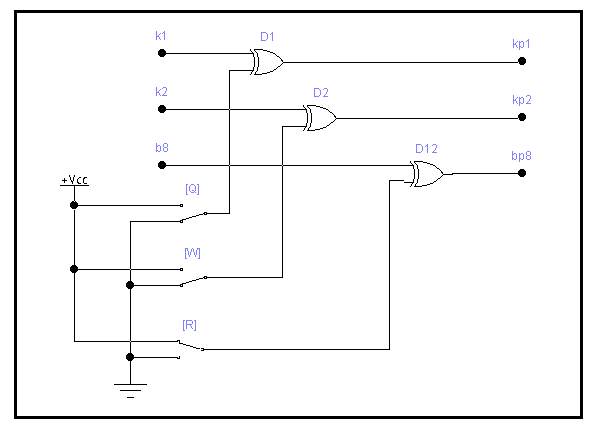

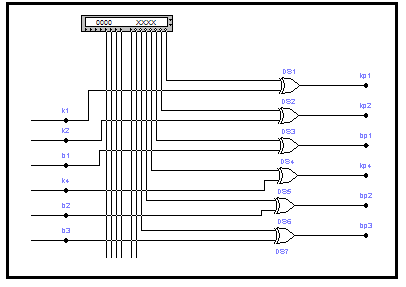

На следующем рисунке показана схема Передатчика (кодера).

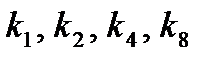

Переключатели 1…8 имитируют информационные биты передаваемых данных. С помощью четырёх логических элементов Исключающее ИЛИ D1…D4 формируются контрольные биты  . В канал связи передаётся 12 бит (восемь информационных и четыре контрольных бита). Схематично передаваемые по каналу связи данные показаны на следующем рисунке.

. В канал связи передаётся 12 бит (восемь информационных и четыре контрольных бита). Схематично передаваемые по каналу связи данные показаны на следующем рисунке.

Заметим, что в устройствах телекоммуникаций информация передаётся не с помощью двенадцати проводной линии (параллельный код), а преобразуется в последовательный код, например, с помощью регистра сдвига.

Имитатор помех позволяет исследователю моделировать возникновение сбоев в любом разряде передаваемых данных. Конструкция имитатора помех сходна с конструкцией блока формирования помех. В имитаторе помех содержится 12 логических схем Исключающее ИЛИ и 12 переключателей, с помощью которых можно изменить любой бит. Фрагмент этого блока показан на следующем рисунке. Переключатели Q, W, R могут изменять значения битов (соответственно  ). Нижнее положение переключателей не изменяет значения передаваемых битов, а верхнее положение приводит к инверсии соответствующего бита. Указанное положение переключателей Q, W и R приведёт к тому, что биты

). Нижнее положение переключателей не изменяет значения передаваемых битов, а верхнее положение приводит к инверсии соответствующего бита. Указанное положение переключателей Q, W и R приведёт к тому, что биты  будут переданы без искажений

будут переданы без искажений  , а бит

, а бит  будет проинвертирован

будет проинвертирован  .

.

|

|

|

Рассмотренная конструкция имитатора помех не единственная. Этот блок можно построить иначе, например, с помощью генератора слов (см. следующий рисунок). Если генератор слов (Word Generator) формирует во всех разрядах логические нули, то искажений не происходит. Естественно, что логическая единица в каком-либо разряде управляющего слова приводит к искажению соответствующего бита (инверсии).

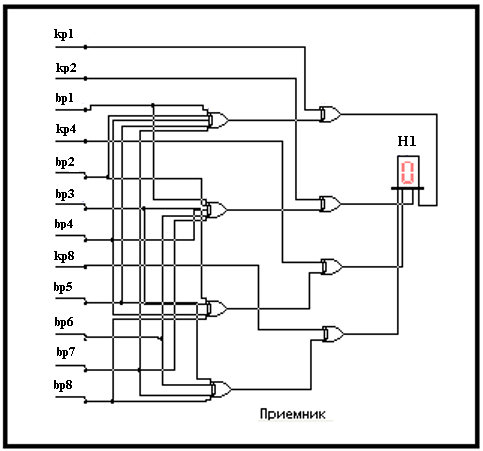

На приёмной стороне поступившие данные должны быть обработаны так, чтобы можно было автоматически исправить искажённый бит. На следующем рисунке показана принципиальная схема Приёмника (декодер). Четыре логических элемента DP1…DP4 производят расчёт контрольных битов на приёме. Следующие четыре логические схемы Исключающее ИЛИ DSS1…DSS4 вычисляют синдром. Значение синдрома в шестнадцатеричной СС отображается на индикаторе H1. Если индикатор показывает нуль, то это означает, что пере  дача данных произошла без искажений. При наличии сбоев в канале связи показания индикатора изменяются от 1 до CH. Данная конструкция приёмника только указывает номер искажённого разряда, но коррекции принятых данных не производит. Естественно, что путём некоторого усложнения схемы эту опцию можно реализовать.

дача данных произошла без искажений. При наличии сбоев в канале связи показания индикатора изменяются от 1 до CH. Данная конструкция приёмника только указывает номер искажённого разряда, но коррекции принятых данных не производит. Естественно, что путём некоторого усложнения схемы эту опцию можно реализовать.

Полная принципиальная схема устройства моделирования показана на последнем рисунке. Восемь светодиодов позволяют анализировать работу устройства в местах формирования контрольных битов.

Требования к отчёту

Отчёт подготавливается в электронном виде. Он должен содержать постановки задач, результаты расчётов контрольных битов, схемы моделирования.

6. Контрольные вопросы

|

|

|

6.1. Можно ли исправить возникшую ошибку в передаваемых данных, если для помехоустойчивого кодирования используется лишь единственный бит паритета?

6.2. Какое действие выполняет декодер кода Хэмминга?

6.3. Перечислите программы, предназначенные для моделирования радиоэлектронных устройств.

6.4. Запишите формулы для формирования контрольных битов с помощью кода Хэмминга.

6.5. Нужно ли исправлять искажённые контрольные биты?

6.6. Как рассчитывается слово синдрома в коде Хэмминга?

6.7. К чему приведёт искажение контрольного бита при использовании кода Хэмминга?

6.8. Как составить схему цифрового устройства по заданному логическому выражению?

Список литературы

1. Цилькер, Б.Я. Организация ЭВМ и систем [Текст]: учеб. для вузов / Б. Я. Цилькер, С. А. Орлов, - СПб: Питер, 2011. - 687 с.

Лабораторная работа № 20

QR- кодирование

Цель работы

Получить навыки в использовании QR-кода.

Общие сведения

Современные телекоммуникационные технологии стремительно внедряются в нашу повседневную жизнь. Удивительные возможности помехоустойчивого кодирования можно рассмотреть на примере QR-кодов.

Информация кодируется при помощи черных и белых квадратов, которые после сканирования превращаются в логические единицы и нули.

Формирование изображений матриц ведётся таким образом, чтобы обеспечить наиболее благоприятные условия для работы сканирующей аппаратуры. Для этого в процессе кодирования создаётся восемь матриц и выбирается лучшая из них. Появляющиеся в процессе эксплуатации искажения рисунка матрицы устраняются путём использования помехоустойчивого кода Рида-Соломона.

Умение работать с QR-матрицами и понимание принципов кодирования и декодирования должно стать нормой для современного образованного человека. В процессе выполнения данной лабораторной работы необходимо использовать современные телекоммуникационные средства: мобильные телефоны, смартфоны, планшетники.

QR-код (англ. quick response — быстрый отклик) — матричный код, разработанный японской компанией «Denso-Wave» в 1994 году [1].

Очевидно, что вместимость одной кодовой матрицы не является безграничной. Максимальное количество символов, которые можно поместить в одну матрицу, зависит от вида кодируемой информации (цифры, буквы, двоичный код, иероглифы), уровня коррекции ошибок и версии используемого QR-кода. Для версии 40 в одной матрице при минимальном уровне коррекции ошибок можно разместить 7089 десятичных цифр, либо 4296 букв и цифр, либо 2953 двоичных данных, либо 1817 иероглифов.

|

|

|

Наибольшее распространение рассматриваемый код получил среди абонентов мобильной связи. Пользователь может моментально занести в свой мобильный телефон (ноутбук) текстовую информацию, контакты в адресную книгу, перейти по Web-ссылке, отправить SMS-сообщение и т. д.

С помощью QR-кодов удобно делать визитки и размещать их на майках, фуражках, значках. Коды открывают большие возможности для рекламы. За счёт размещения QR-кода на рекламном щите, плакате (постере) или объявлении можно привлечь большое число клиентов.

Для того чтобы сделать туристические маршруты более информативными, на улицах г. Львова (Украина) размещено более 80 изображений QR-кодов. Ими оснащены коммерческие и культурные объекты, в том числе памятники, архитектурные сооружения.

QR-коды используются для маркировки ответственных деталей. Гравировка металлической поверхности позволяет наносить код на детали, подвергающиеся воздействиям высоких температур, давлений или агрессивных химических веществ. Данный код имеет высокую помехоустойчивость. Даже при наличии повреждений (искажений) изображения на площади 30% всё ещё есть возможность безошибочно считать информацию.

С помощью QR-кодов можно получать прогнозы времени прибытия транспорта на конкретную остановку. Можно считать QR-код с названием остановки фотокамерой своего мобильного телефона. Это позволяет сразу открыть страницу с прогнозами прибытия транспорта на данную остановку.

QR-код не является единственным вариантом двухмерного штрих-кода. Известны и другие форматы: DataMatrix, ScanLife EZcode и Microsoft Tag (Tag).

Три квадрата в углах изображения QR-кода позволяют устройству правильно определять его пространственную ориентацию. Черные и белые точки изображения преобразуются считывающим устройством в двоичные числа. Затем производится обработка цифровой информации. На матрице размещается системная информация, информационные биты, корректирующие биты [2]. При обработке считанного изображения используется алгоритм Рида-Соломона, который позволяет устранить треть возможных искажений матрицы.

|

|

|

Рис. 4.1. Разновидности двухмерных матриц

QR-коды можно создавать с различной степенью помехозащищённости. Чем выше помехозащищённость, тем больше избыточной информации содержит матрица и тем меньше остаётся места для информационных битов.

Матрицу можно создать с одним из четырёх уровней коррекции ошибок. Эти уровни определяют долю информации, подлежащую восстановлению за счёт использования корректирующего кода.

Таблица 4.1

| Уровень коррекции ошибок | Код | Допустимые искажения |

| L | 01 | 7% |

| M | 00 | 15% |

| Q | 11 | 25% |

| H | 10 | 30% |

Уровни L и M рекомендуется использовать для печати кодов на пригласительных билетах, объявлениях, визитках, плакатах, рекламных щитах и т.д. Уровни Q и H применяют для маркировки промышленных деталей, когда существует высокая вероятность повреждения изображения кода.

Таблица 4.2 показывает, как выглядит код слова «Проба» при различных уровнях коррекции ошибок. Визуально можно заметить, что с увеличением уровня помехоустойчивости число элементов в матрице растёт.

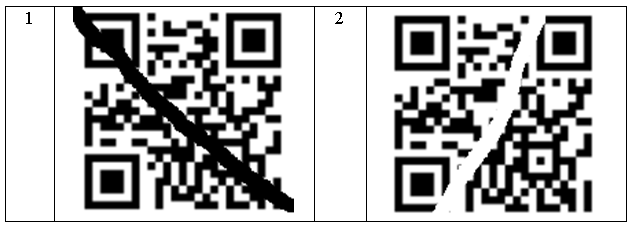

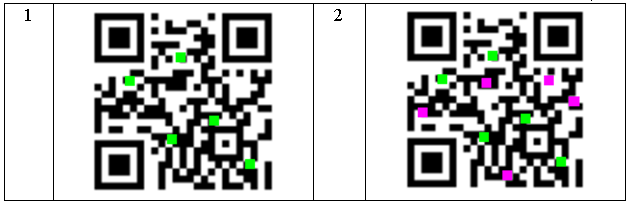

Таблица 4.3 демонстрирует высокую степень помехоустойчивости QR-кодов. Даже на перечёркнутых матрицах есть возможность правильно декодировать информацию.

Следует обратить внимание, что считывание информации прекращается в случаях, когда существенно искажён один из трёх прямоугольников, отвечающих за определение ориентации матрицы (см. табл. 4.4). В то же время наличие двадцати цветных точек на изображении матрицы не приводит к снижению надёжности считывания информации (см. табл. 4.5).

Таблица 4.2

| 7% |

| 15% |

|

| 25% |

| 30% |

|

Таблица 4.3

Таблица 4.4

| 1 |

| 2 |

|

| 3 |

| 4 |

|

Таблица 4.5

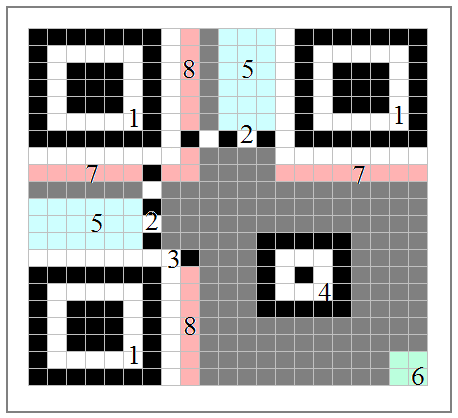

Рассмотрим структуру матрицы.

Информационные биты, контрольные биты и системная информация располагаются в определённых местах матрицы. Порядок размещения всех элементов матрицы определены правилами, которые описаны в спецификации [4].

На каждой матрице имеется три указателя ориентации 1 (УО). Между тремя УО проходят две линии синхронизации 2, которые состоят из чередующихся белых и черных модулей (пикселей). Вблизи левого нижнего указателя ориентации размещается чёрный пиксель 3 (см. рисунок).

Рис.4.2. Структура матрицы

В настоящее время разработано 40 версий QR-кодов. На матрицах QR-кодов, начиная с версии 2, имеются метки центровки 4. В версии 1 такой метки нет, но в старших версиях QR-кода можно насчитать 46 таких меток.

|

|

|

В областях 5 для версий старше шестой размещается информация о версии кода. В четырёх модулях 6 содержится код, которые определяет, какой вид данных содержится в матрице. Системная информация размещается в областях 7 и 8.

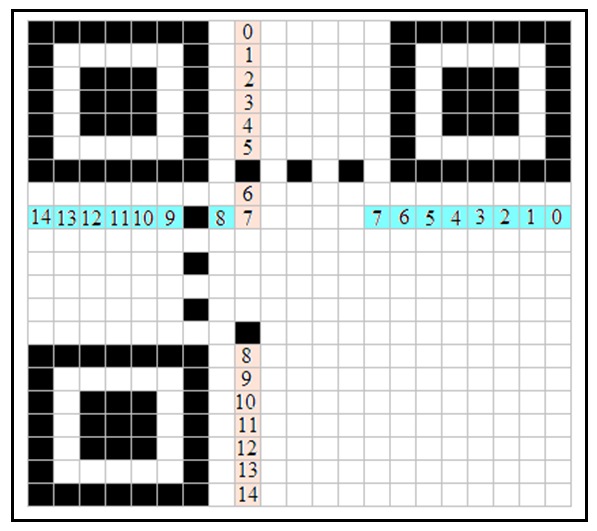

Информация об уровне коррекции ошибок и виде использованной маски располагается в системной строке (см. следующий рисунок). Разряды 14 и 13 содержат сведения об используемом уровне коррекции ошибок. Разряды 12, 11 и 10 показывают, какая маска использована для наложения на информационные и корректирующие биты. Три бита позволяют сформировать коды для восьми разных масок.

Системная информация дублируется. Один раз 15 системных битов размещают в столбце 8 (счёт элементов ведётся, начиная с 0 из левого верхнего угла матрицы).

Второй раз системную информацию размещают в строке 8.

Рис. 4.3. Дублирование системной информации

|

|

|