|

Математические модели оценки эффективности систем выявления угроз

|

|

|

|

Прежде чем перейти непосредственно к мерам защиты имеет смысл формализовать понятие «информационная угроза», определить ее этапы и охарактеризовать их. Без этого знания любые меры защиты мало продуктивны.

Из множества возможных операций в данном разделе в качестве примера рассмотрим один наиболее значимый вид, направленный на создание условий для самоуничтожения системы.

Реализация любого нападения на информационную систему представляет собой множество событий, связанных между собой единым замыслом (причиной). Таким образом, любое нападение будет в дальнейшем рассматриваться как реализация некоторого опасного для системы алгоритма.

Рис. 8.1. Нападение извне.

Рис. 8.2. Нападение изнутри инспирированное извне.

Представим себе ситуацию, когда система В планирует нападение на систему А. Она может открыто совершить акт агрессии (рис. 8.1) или скрытно (рис. 8.2).

Как видно из выше представленных рисунков, нападение изнутри становится возможным только тогда, когда для команды от блока № 5 системы В выполняются следующие три условия:

1) команда способна проникнуться в систему А,

2) команда способна поступить в блок № 3 системы А раньше, чем команда от ее же блока № 1,

3) в блоке №3 должны отсутствовать ограничения на выполнение подобных команд.

Первое условие присуще любой полностью открытой системе. В данном случае под полностью открытой системой понимается система, в которой к каждому элементу системы возможен доступ извне. Степень открытости как раз и определяется размером той части системы, к элементам которой возможен доступ извне, в основном определяющий их поведение.

Как только доступ извне для большинства элементов системы станет определяющим их бытие, система перестает существовать. В социальных системах для уничтожения будущего у противника используется не только приглашение ученых на работу из-за рубежа, но и целенаправленные зарубежные гранты, что, конечно, много дешевле. Таким образом, осуществляется «вымывание» наиболее способной и умелой части элиты, для которой не нашлось применения в собственной стране.

|

|

|

Аналогично осуществляется скрытое информационное воздействия и на программное обеспечение ЭВМ. Определяются процессы, имеющие максимальные возможности по доступу, и прорабатываются способы их контроля.

Второе условие во многом зависит от качества информационных технологий противников, их технического оснащения, но и, естественно, от того, кто кого лучше изучил.

Третье условие определяется структурой системы и полномочиями ее элементов.

Меры защиты ¾ это последовательности действий в социальной и технической средах, направленные на:

· блокирование событий, относящихся к угрозам, к нападениям;

· восстановление штатных режимов работы в приемлемые сроки после реализации угрозы, нападения.

Реализация любой целенаправленной угрозы начинается с того, что в определенное время в определенном месте происходят соответствующие события (k последовательных наблюдаемых системой команд), ответственные за реализацию угрозы. Каждое из событий в свою очередь может быть охарактеризовано временем его выполнения (ti) и возможностями по его наблюдению. Опираясь на эти исходные данные (k,ti) можно предложить и обосновать обобщенный алгоритм выявления угрозы.

Выявить угрозу ¾ это значит, на основании некоторого количества зафиксированных информационной системой событий (k ¾ событий, Sj ¾ j событие) определить за заданное время: является ли выявленная последовательность частью одного из предварительно сформированных предполагаемых алгоритмов угрозы. В нашем случае в качестве последовательности событий можно рассматривать последовательность изменения состояний системы, т.е. последовательность ее картин мира: Wi,Wi+1,…Wn. Выявление в системе отношений картин мира состояний, которые предшествуют состояниям, имеющим опасные продолжения, и означает выявление угрозы.

|

|

|

Угроза угрозе рознь. Есть угрозы, которые требуют немедленной реакции, мобилизации всех существующих ресурсов, в то время как другие ¾ можно и перетерпеть.

В том случае, если ущерб (материальный ли, моральный ли) от угрозы меньше или сравним с затратами на защиту от угрозы, то и нет смысла защищаться. Здесь важно отметить, что затраты на защиту от угрозы, как известно, возрастают по мере реализации угрозы. Поэтому порой, если на начальном этапе возникновения угрозы она не устранена, то потом уже может не хватить ресурсов для ее устранения.

Формальная модель оценки эффективности системы выявления угроз

Исходя из определения угрозы, как множества взаимосвязанных, взаимообусловленных событий, реализация которых способна причинить ущерб, следует, что выявление угрозы предполагает выявление соответствующей последовательности событий, которая не всегда известна заранее.

Формализуем сказанное, предполагая два подхода к выявлению угроз.

Первый – выявление множества известных угроз из последовательности наблюдаемых событий.

Второй – по известным и наблюдаемым событиям конструирование предполагаемого будущего, т.е. прогнозирование событий и далее - выявление угроз, в том числе ранее не известных, скрытых в последовательности прогнозируемых событий.

Введем следующие обозначения:

ui = {s1, s2,s3, … sl} – i-ая угроза, принадлежащая множеству угроз U и состоящая из событий: s1, s2, s3, … sl;

m(ui) – мощность множества ui;

ui (t) – множество наблюдаемых до момента времени t событий, принадлежащих i-ой угрозе.

рi(t) – вероятность выявления к моменту времени t i-ой угрозы в множестве наблюдаемых событий.

рi(t) = m(ui (t))/ m(ui).

Р(t) – вероятность выявления к моменту времени t хотя бы одной угрозы в множестве наблюдаемых событий.

Р(t) = 1 - Õ рi(t)

i

Прежде чем рассмотреть второй подход к выявлению угроз введем необходимые обозначения и сделаем ряд предположений:

|

|

|

V(t) - число событий, назначение и взаимосвязь которых (связь с другими событиями) субъекту понятны ко времени t. Важно отметить, что V(t) включает в себя события, которые поняты (предсказаны), но реально еще не произошли.

T – время, в течение которого возможна реализация угрозы, в том числе изначально неизвестной угрозы.

Предположение 1.

Число событий, наблюдаемых человеком (воспринимаемых наблюдателем), определяется возможностями его психики, прямо пропорционально времени наблюдения и в первом приближении описывается следующей функциональной зависимостью

v = a t + b, …(2.1.)

где a - отражает способность к восприятию, b - объем исходных знаний, позволяющий хотя бы именовать (узнавать) происходящие события. Указанная зависимость, помимо прочего, отражает способности человека по потреблению продуктов материальной сферы.

Предположение 2.

Любая угроза состоит из конечного числа событий, которые могут реализоваться в конечное время, не превышающее времени жизни наблюдателя.

Предположение 3.

Понимание информационным субъектом каждого события во многом определяется тем, как он смог освоить уже исследованную последовательность событий, т.е. как смог их связать причинно-следственными связями.

Предположение 4.

Появление событий представляет собой процесс, в котором время между появлениями событий определяется особенностями восприятия мира субъектом, т.е. существование субъекта, обладающего определенным пониманием некоторой последовательности событий в течение промежутка времени Dt приводит к изменению множества понимаемых событий, причем, чем больше исходных знаний и чем больше промежуток времени, тем больше будет приращение знаний.

На основании сделанных предположений может быть выведена следующая зависимость:

k U(t) Dt = DU(t).

Из которой следует:

U(t) = N0 exp(k(t-t0)). …(2.2.)

Здесь:

k – коэффициент, отражающий способности по пониманию конкретным субъектом происходящих с ним событий (способность оперировать имеющимися знаниями), т.е. наличие соответствующих вычислительных мощностей, соответствующих экспертов, алгоритмов и т.д.. При стремлении k к бесконечности предполагается, что субъект способен в режиме реального времени встроить происшедшее событие в имеющееся у него знание, т.е. «поле зрения» субъекта позволяет одновременно удерживать в себе все известные события вместе с их причинно-следственными связями, а алгоритмы обработки мгновенно позволяют установить с новым событием всю совокупность связей из эмпирического прошлого и модельного будущего.

|

|

|

Уменьшение данного коэффициента приводит, образно говоря, к потере субъектом «оперативной памяти», а используемые алгоритмы начинают носить не целенаправленный, а переборный характер. При стремлении k к нулю или меньше нуля субъект уже не может рассматриваться в качестве информационного субъекта.

N0 – объем начального знания субъекта о мире, например, исходные БД о фактах и закономерностях. Это знание количественно может быть оценено, исходя из количества фактов и связей между ними, в соответствии со следующим выражением[14]:

N0 = s + n,

где

s – число различного рода связей между элементами системы (базы знаний);

n – число элементов базы знаний (число событий, ставших известными).

Зависимость (2.2) отражает способности человека по производству продуктов материальной сферы и в том числе знаний.

На основании вышеизложенного можно предложить целевую функцию, степень максимизация которой отражает эффективность функционирования системы выявления угроз:

Y(k, N0) = N0 exp(k(t-t0)) - a t – b, …(2.3.)

при условии t £ T и наличии ряда ограничений на k и N0.

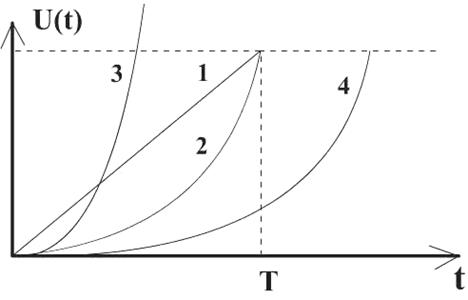

Возможны следующие крайние интерпретации приведенной зависимости (рис.9):

Рис.9. Возможные интерпретации оценки эффективности функционирования системы выявления угроз.

1 – график функции at + b, отражающий процесс восприятия субъектом событий эмпирического мира;

2 - график функции N0 exp(k1(t-t0)), отражающий процесс понимания происходящих событий. В данном случае процесс окончательного понимания субъектом того, что происходит, по времени совпадает с последним из событий, реализующих угрозу;

3 - график функции N0 exp(k2(t-t0)), отражающий процесс опережающего отражения событий эмпирического мира в модели субъекта. Уже ко времени

t = (1/k2)ln((aT + b)/ N0)

субъект знает о том, что его ожидает. Временной интервал

T – (1/k2) ln((aT + b)/ N0)

является тем ресурсом, который может позволить в случае принятия адекватных мер избежать полномасштабной реализации угрозы;

4 - график функции N0 exp(k3(t-t0)), отражает процесс ошибочного понимания субъектом сути происходящих событий, и при t ³ T уже не имеет смысла;

|

|

|

Полученное аналитическое выражение (2.3) для каждого времени t отражает возможности по прогнозированию будущего и позволяет сформулировать основные требования к системе выявления угроз, опирающиеся на ограничения по знаниям и алгоритмам их использования.

Вопросы и задачи

1. Дайте определение понятию «угроза», причина угрозы, источник угрозы. Осуществите классификацию угроз.

2. В чем особенность угроз террористического характера?

3. В чем особенность угроз, нарушающих адекватность модели мира?

4. Осуществите классификацию угроз, исходя из множества возможных алгоритмов обработки входных данных.

5. Явная угроза. Алгоритм обработки данных о явной угрозе.

6. Способы защиты от явных угроз для информационных систем различной природы.

7. Понятие скрытой угрозы.

8. Способ перепрограммирования информационных систем. Понятие информационного фильтра.

9. Понятие открытости для информационной системы. Что значит выявить угрозу?

10. Формальная модель оценки эффективности системы выявления угроз. Предложите различные интерпретации оценок эффективности системы выявления угроз.

Защита информации.

Защита информации – это процесс, в ходе которого решается комплекс задач по обеспечению конфиденциальности, целостности и доступности информации:

Конфиденциальность - это защита от несанкционированного доступа к информации.

Доступность - это возможность за приемлемое время получить требуемую информационную услугу.

Целостность информации - актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Виды информации

Рассмотрение видов информации всегда базируется на определении самого понятия информации. В научной литературе имеет место более сотни различных определений данного термина. И в зависимости от принятого определения возможны различные подходы к классификации информации и соответственно постулируются разные виды информации.

В данной работе нами будут рассмотрены два определения: первое, сформулированное в законе Российской Федерации "Об информации, информатизации и защите информации" и второе, сформулированное в работе автора «Информационные войны. Проблемы и модели», которое нам необходимо для исследования проблематики информационных войн.

В законе Российской Федерации "Об информации, информатизации и защите информации" информация определена следующим образом:

Информация – сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления.

Исходя из определения информации как сведений, мы и осуществим классификацию возможных сведений в приложении к формам их представления. Перечислим возможные формы представления сведений о лицах, предметах, фактах, событиях, явлениях и процессах применительно к процессу информационного взаимодействия субъектов. Сведения между субъектами могут:

- передаваться устно или путем определенного набора знаков и движений от человека к человеку в ходе непосредственного контакта (непосредственная информация);

- передаваться от человека к человеку через техническое средство (удаленная или опосредованная);

- фиксироваться человеком на каком либо материальном носителе с тем, чтобы позже, используя данный носитель, возможно было восстановление информации (документальная).

Теперь проведем дальнейшую классификацию информации.

Непосредственная информация может быть поделена на:

- речевую информацию;

- информацию жестов.

Удаленная или опосредованная информация классифицируется в зависимости технических или каких-либо других средств, с помощью которых она была передана:

- компьютерная информация (через ЭВМ и различные компьютерные носители информации);

- аудио информация (телефонная, радио);

- видео информация (видеоконференция);

- телепатическая.

Документальная информация классифицируется в зависимости от материального носителя на котором она зафиксирована: бумага, папирус, дискета, оптический диск, видеопленка и т.п.

В зарубежной литературе документальную информацию иногда называют "твердой" информацией, подразумевая, что при правильных условиях хранения она может существовать до тех пор, пока существует сам носитель.

Непосредственная и опосредованная информация, как правило, существуют пока существует поле, которое и является носителем. Такая информация "живет" очень короткий промежуток времени, и, будучи однажды озвученной, она уничтожается и повторно воспроизведена быть не может. Ее в дословном переводе иногда называют «мягкой» информацией.

Кроме как по форме представления, информацию можно классифицировать и по ее содержанию, например:

- тотальная, которая дает общее представление об интересующей проблеме;

- текущая (оперативная). Она дает представление о динамике происходящих событий;

- конкретная. Эта информация отвечает на конкретные вопросы;

- косвенная – подтверждает или опровергает некие предположения. Иногда косвенную информацию называют невербальной, понимая под ней сведения, которые не передают какого-либо конкретного содержания, но косвенно указывают, подтверждают или опровергают тот или иной факт;

- оценочная – объясняет события с позиции различных предпочтений;

- прогнозная – представляет собой прогноз развития процессов.

Информацию также можно классифицировать по значимости для той или иной организации или государства в целом.

Например, для организации:

- жизненно важная информация. Информация, без которой невозможна работа организации;

- важная информация. Информация, без которой функционирование организации будет неэффективно, но возможно;

- полезная информация, желательная, но организация может функционировать и без нее;

- несущественная информация, не представляет какого-либо интереса.

Для государства:

- несекретно;

- для служебного пользования;

- секретно;

- совершенно секретно;

- особой важности.

В работе автора «Информационные войны. Проблемы и модели» информация определена как степень изменения знания субъекта, где под знанием понимается совокупность сведений, выраженная в структуре системы и функциональных возможностях ее элементов.

В соответствие с данным определением всю доступную субъекту информацию можно классифицировать исходя из ее возможности влиять на знание субъекта. Возможности следующие ее виды:

1. Знание не изменяется. Подобного вида информацию назовем невидимой для субъекта.

2. Знание изменяется линейно, т.е. субъект узнает какой-либо факт. Этот факт играет либо самостоятельную роль в картине мира индивидуума, либо слабо связан с другими фактами. В результате этого узнавания в рамках знания, выраженного в структуре, появляется или пропадает дополнительный элемент (вершина), а также появляется или пропадает одна или несколько связей элемента с другими элементами. Подобного вида информацию назовем тривиальной.

3. Знание изменяется катастрофически. В результате узнавания какого-либо факта происходит серьезная перестройка всей структуры или ее разрушение. Подобного вида информацию назовем опасной или катастрофической.

Пример катастрофической информации – факт погружения Архимеда в ванну. В результате этого погружения у него произошла полная перестройка представления о соотношении объема предмета и вытесненной жидкости. При этом все остальные случаи принятия Архимедом ванны могут быть оценены им как тривиальная информация.

|

|

|