|

Методы и средства обеспечения ИБ. Методологические, организационные и технические способы защиты информации

|

|

|

|

Качественное и своевременное обеспечение информационной безопасности во многом определяется уровнем развития теории информационной безопасности и умением разработчиков применять наработанные методики и технологии. При этом, естественно, что совершенствование систем защиты влечет за собой совершенствование приемов «взлома» защитных механизмов, и эта тенденция делает необходимым постоянное ведение научно-исследовательских работ в области обеспечения безопасности информации. Кроме того, любое усложнение систем влечет за собой расширение и разветвление информационных потоков, что в свою очередь мгновенно отражается на состоянии безопасности информации, циркулирующей в системе. В сложных системах практически не реально в рамках модели отследить все возможные информационные «ручейки». В этой ситуации сложность модели начинает соответствовать уровню сложности самого объекта, и приходится вводить вероятностные оценки.

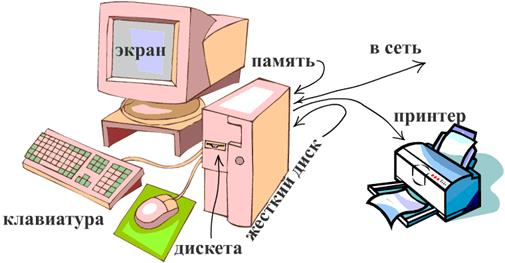

Приведем пример анализа уровня защищенности информации на потоковой модели, отражающей циркуляцию данных на отдельно взятом компьютере (рис.12). После чего, общий подход перенесен на социальные и технические системы.

Рис.12. Элементы системы «Компьютер».

В данном случае (рис. 1) имеется 7 источников и приемников данных, между которыми осуществляется передача данных: экран, память, винчестер, дискета, клавиатура, сетевой адаптер, принтер. Перенумеруем их и обозначим через U матрицу, отражающую возможную циркуляцию информационных потоков. При этом, если U(i,j) = 1, то считаем, что данные могут передаваться от источника с номером i непосредственно к приемнику с номером j, минуя любые другие устройства. U(i,j) = 0, если передача данных напрямую невозможна. В нашем случае матрица U имеет следующий вид:

|

|

|

Экран 1 1 0 0 0 0 1

Память 1 1 1 1 0 1 1

Винчестер 1 1 1 0 0 0 0

Дискета 0 1 0 1 0 0 0

Клавиатура 0 1 0 0 0 0 0

Сеть 0 1 0 0 0 1 0

Принтер 0 0 0 0 0 0 0

Если при копировании данные источника не уничтожаются, то диагональные элементы матрицы отличны от нуля.

Матрица U всегда может быть уточнена и детализирована. Так, некоторые модели принтера обладают возможностями обмена данными с оперативной памятью, например, в режиме тестирования канала. Клавиатура способна сохранять в буфере только что нажатый символ, а это значит, что диагональный элемент можно посчитать и за единицу, и т.д. Поэтому в общем случае коэффициенты матрицы следует рассматривать, как вероятности.

Исследуем процесс циркуляции потоков данных на примере файла, исходным состоянием которого является его нахождение на винчестере. В качестве математической модели для описания процесса циркуляции данных удобно использовать конечную цепь Маркова. Конечная цепь Маркова имеет конечное число состояний, и для каждого состояния задана вероятность перехода в другие состояния за один шаг. В нашем случае переход из состояния в состояние связан с возможностью прямой передачи данных между устройствами. Обозначим через Р матрицу переходных вероятностей.

Ее коэффициенты неотрицательны, а их сумма по строкам равна 1.

Pij – вероятность, что данные с устройства i попадут на устройство j за один шаг.

Вероятность попадания данных из взятого для примера файла с магнитного диска на любое другое устройство (память, экран, принтер и т.д.) за n условных шагов задается соответствующим коэффициентом матрицы Pn.

Рассмотрим несколько этапов циркуляции данных на предмет поиска возможности ее несанкционированного копирования (НСК). Через d обозначим начальное состояние процесса. В нашем случае:

|

|

|

d = (0,0,1,0,0,0,0).

Первый шаг:

d = d * P = (P3,1, P3,2, P3,3,0,0,0,0).

Второй шаг:

d = d * P = (P3,1*P1,1 + P3,2*P2,1 + P3,3*P3,1,

P3,1*P1,2 + P3,2*P2,2 + P3,3*P3,2,

P3,1*P1,3 + P3,2*P2,3 + P3,3*P3,3,

P3,1*P1,4 + P3,2*P2,4 ,

P3,1*P1,6 + P3,2*P2,6 ,

P3,1*P1,7 + P3,2*P2,7 ).

После этого шага данные теоретически уже могут оказаться и на дискете, и в оперативной памяти. Факт НСК становится возможен за счет ручного копирования дискеты, вирусного копирования, похищения дискеты.

Для случая продолжительной работы ЭВМ, т.е. когда число шагов достаточно велико, существует стабильное распределение информационных потоков.

Вектор

а = (а1, а2, а3, а4, а5, а6, а7),

описывающий это распределение, может быть определен из решения следующих уравнений[16]:

а*Р = а,

где

Sаi = 1.

Компоненты вектора а задают долю ожидаемого времени пребывания процесса в каждом из состояний при долгом функционировании.

Для каждого из возможных состояний процесса существуют свои каналы утечки информации, и значимость этих каналов во многом определяется компонентами вектора а.

Перечислим возможные для приведенного примера каналы утечки данных. Это:

А) побочные электромагнитные излучения;

Б) негласное копирование:

- «ручное» копирование;

- копирование с помощью вируса;

В) похищение магнитных носителей;

Г) похищение компьютера.

Естественно, что наибольшее внимание при организации защиты данных следует уделять наиболее слабым звеньям цепи, которые у каждого рабочего места свои и определяются значением вектора а.

Например, для работы с обычным текстовым редактором ключевым устройством является экран дисплея, с которого данные могут быть сняты: специальным вирусом (из видеобуфера), по каналам побочных электромагнитных излучений, ручным копированием на принтер (печать) или на специальное устройство с помощью обычных средств операционной системы.

В случае выделенного сервера локальной сети ситуация может выглядеть совсем по-другому. Здесь экран практически не используется, как, впрочем, и клавиатура, которые вообще могут быть отключены. Это значит, что и распределение потоков данных будет совсем другое.

Рассмотрим случай, когда пользователь проявил максимум осторожности: отключился от локальной сети и снял со своего компьютера дисковод для гибких магнитных дисков вместе со всем пишущими CD и DVD. Но даже в этой ситуации данные могут быть похищены тремя способами:

|

|

|

А) по каналам побочных электромагнитных излучений;

Б) через негласное копирование:

- «ручное» копирование:

* печать с экрана на принтер;

* вывод из памяти на принтер или на экран;

- копирование с помощью специального вируса. Например вывод из памяти на принтер, на экран или передача с помощью управления побочным электромагнитным излучением компьютера;

В) вследствие похищения компьютера.

Очевидно, что принятых мер оказалось недостаточно. Экранирование помещения, где стоит компьютер, защитит от электромагнитных излучений, но не спасет от злоумышленников, севших за клавиатуру. В этом случае могут придти на помощь программные методы защиты информации, осуществляющие идентификацию пользователя, шифрование данных, защиту программ от НСК и постоянный контроль за состоянием вычислительной среды.

Комплексный подход к защите данных, хранящихся и обрабатываемых средствами вычислительной техники, включает в себя взаимоувязанное решение следующих задач, каждая из которых позволяет блокировать отдельные каналы утечки данных:

- криптографическая защита данных;

- стеганографическая защита данных;

- защита программ, осуществляющих криптографическую и стеганографическую защиту данных от исследования;

- контроль состояния среды на предмет выявления средств скрытого информационного воздействия;

- идентификация пользователя;

- защита от побочного электромагнитного излучения;

- защита от акустического излучения (печать на принтер, набор на клавиатуре и т.п.);

- защита от возможного видеонаблюдения экрана злоумышленником, в том числе через окна с помощью увеличительных приборов;

- контроль персонала, работающего с вычислительными средствами (организационные методы);

- динамическая оценка надежности системы защиты информации и принятие организационных мер в случае ее понижения.

Выше был рассмотрен пример исследования потоков данных, циркулирующих в вычислительной технике. Аналогичным образом можно исследовать информационные процессы, протекающие в рамках государственных или коммерческих структур. Только здесь в качестве субъектов и объектов, участвующих в обмене данными, выступают люди и документы.

|

|

|

Например.

В комнате №1 работают сотрудники А, B, C. A и B подчиняются руководителю X, а C – руководителю Y. Тогда имеем следующую матрицу переходных вероятностей Р.

A 1 Pab Pac Pax Pay

B Pba 1 Pbc Pbx Pby

C Pca Pcb 1 Pcx Pcy

X Pxa Pxb Pxc 1 Pxy

Y Pya Pyb Pyc Pyx 1

Для случая продолжительной совместной работы названных людей стабильное распределение информационных потоков обозначим через вектор

а = (аa, аb, аc, аx, аy).

Теперь, допустим, в окружении сотрудника С появляется злоумышленник. Требуется оценить возможный ущерб, в данном случае заключающийся в объеме данных, ставших доступных злоумышленнику. Согласно представленной матрицы переходных вероятностей, злоумышленник со временем будет знать все и обо всех.

Задача службы безопасности – пытаться минимизировать любой возможный ущерб. В данном случае минимизировать ущерб – это изменить структуру, в рамках которой взаимодействуют сотрудники фирмы. Но при этом изменить структуру так, чтобы изменение не отразилось на выполнении сотрудниками своих функциональных обязанностей. Для этого строят еще одну матрицу – матрицу взаимоотношений сотрудников в рамках выполнения служебных обязанностей (Pc). Предположим, что в данном случае она имеет следующий вид:

A 1 Pab 0 Pax 0

B Pba 1 0 Pbx 0

C 0 0 1 0 Pcy

X Pxa Pxb 0 1 0

Y 0 0 Pyc 0 1

Для случая продолжительной совместной работы людей идеальное, с точки зрения обеспечения безопасности информации, стабильное распределение информационных потоков обозначим через вектор:

b = (ba, bb, bc, bx, by).

После чего сформулируем ограничения на имеющиеся помещения (максимально возможное число сотрудников, сидящих в каждой из комнат) и решим оптимизационную задачу:

min (a-b)2,

при заданных на помещения и функциональную структуру подразделения ограничений.

В данном случае самый простой вариант решения задачи – пересадить сотрудника С в другую комнату, если, конечно, она есть.

С точки зрения обеспечения безопасности информации организации, лучший вариант – это когда каждый работает в отдельном помещении. Но это не всегда возможно как по ресурсным возможностям, так и по функциональным требованиям к сотрудникам в рамках совместного решения отдельных проблем.

В общем случае через величину (a-b)2, можно оценивать возможный риск потери данных для организации.

|

|

|