|

Сокрытие информации в звуковых файлах формата WAV

|

|

|

|

Цель работы

Изучить основные принципы скрытой передачи информации в звуковых контейнерах, получить навыки работы с программой стеганографического сокрытия информации Crypto 3А-001.

Общие сведения

Защита передаваемой и хранимой информации в настоящее время базируется на принципах, разработанных в криптографии и стеганографии. С помощью криптографических методов защищаемое сообщение преобразуется в набор символов, нечитаемый без ключа. Приёмы стеганографии позволяют создать скрытый канал связи, который сложно обнаружить даже с помощью специальных методов обработки информации [2, 3]. Распределение скрываемой информации в контейнерах происходит по секретному ключу.

Специалистами проведено большое число результативных криптографических атак на известные шифры и на стеганографические методы защиты. Наличие успешно проведённых атак говорит о имеющейся уязвимости существующих принципов защиты информации.

Специалистами проведено большое число результативных криптографических атак на известные шифры и на стеганографические методы защиты. Наличие успешно проведённых атак говорит о имеющейся уязвимости существующих принципов защиты информации.

Процесс разработки средств защиты информации и средств атаки на шифры и методы сокрытия сообщений носит соревновательный (итерационный) характер. Как правило, через несколько лет после создания широко распространённого шифра появляется эффективная атака на этот шифр и его использование постепенно затухает. Мозговой штурм по разработке новых алгоритмов защиты стимулируется проведением международных конкурсов.

Принципиально новым подходом к защите информации может стать метод формирования нескольких уровней защиты сообщений (см. рисунок). На рисунке показано пять возможных барьеров защиты информации. Под сообщением будем понимать любую передаваемую (хранимую) информацию или данные.

|

|

|

Одним из дополнительных барьеров защиты (помимо криптографического и стеганографического) может стать пространственное распыление защищаемой информации.

Основная идея пространственного распыления информации состоит в том, что сообщение дробят на возможно мелкие составляющие (предложения, слова, символы, блоки символов, группы байт, байты, группы бит, биты) и передают частями, распределяя их по нескольким каналам связи

Основная идея пространственного распыления информации состоит в том, что сообщение дробят на возможно мелкие составляющие (предложения, слова, символы, блоки символов, группы байт, байты, группы бит, биты) и передают частями, распределяя их по нескольким каналам связи  . Перехват нарушителем C (см. рисунок слева) всех составляющих сообщения осложняется тем, что у корреспондентов А и В есть возможность использования нескольких доступных им телекоммуникационных каналов (радио, спутниковые, проводные, кабельные, радиорелейные).

. Перехват нарушителем C (см. рисунок слева) всех составляющих сообщения осложняется тем, что у корреспондентов А и В есть возможность использования нескольких доступных им телекоммуникационных каналов (радио, спутниковые, проводные, кабельные, радиорелейные).

Передача информации в глобальных сетях возможна с помощью множества существующих услуг (электронная почта, мессенджеры, чаты, форумы, блоги, социальные сети, распределённые базы данных WWW и т.п.). Использование сотовой связи позволяет распылить сообщение по нескольким MMS или SMS и передать их с помощью большого числа телефонных каналов.

Передача информации в глобальных сетях возможна с помощью множества существующих услуг (электронная почта, мессенджеры, чаты, форумы, блоги, социальные сети, распределённые базы данных WWW и т.п.). Использование сотовой связи позволяет распылить сообщение по нескольким MMS или SMS и передать их с помощью большого числа телефонных каналов.

Помимо трёх перечисленных уровней защиты передаваемой информации можно создать ещё один уровень (четвёртый), который технически и алгоритмически гармонично сочетается с ранее рассмотренными барьерами. Это - временное разделение сообщения (передача данных по заранее согласованному расписанию).

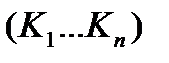

Пространственное и временное разделение сообщения удачно сочетаются между собой, дополняя друг друга. Эти два барьера можно представлять в виде единого барьера и назвать его пространственно-временным распылением сообщения. Идею пространственно-временного распыления сообщения иллюстрирует предыдущий рисунок.

Информационные блоки 1…9, содержащие транслируемое сообщение, передаются в псевдослучайном порядке по каналам связи  . Моменты передачи блоков сообщения также является псевдослучайными. Передача информационных блоков перемежается посылкой маскирующих (дезинформирующих) блоков 10…16. Порядок трансляции блоков, номера каналов и временные окна устанавливают с помощью секретного ключа.

. Моменты передачи блоков сообщения также является псевдослучайными. Передача информационных блоков перемежается посылкой маскирующих (дезинформирующих) блоков 10…16. Порядок трансляции блоков, номера каналов и временные окна устанавливают с помощью секретного ключа.

|

|

|

Заметим, что если для связи используется только один телекоммуникационный канал, то пространственно-временной барьер превращается во временной барьер.

Пятый (алгоритмический) барьер базируется на таком способе обработки передаваемых блоков криптограммы, при котором отсутствие хотя бы одного перехваченного блока вызывает у криптоаналитика труднопреодолимые вычислительные сложности. Ближе всего по идеологии (по замыслу и использованию) к этому барьеру находятся режимы шифрования, которые описаны в отечественном стандарте ГОСТ 28147-89, американском стандарте DES и многих публикациях. Пятый барьер как бы является продолжением криптографического барьера, однако методологически его целесообразно выделить в отдельный уровень защиты.

Таким образом, путём создания множества барьеров разного вида можно осуществить принцип комплексной, многоуровневой защиты информации. В каждом конкретном случае стороны обоснованно выбирают достаточную степень защищённости сообщения (число используемых барьеров, вид шифра, длину ключа, виды стеганографических контейнеров, способы стеганографического внедрения информации в контейнеры, вид и число используемых каналов связи или носителей хранения информации, количество временных окон для передачи информации).

Ясно, что реализация предлагаемых мер повышения криптостойкости сопровождается увеличением времени передачи сообщения, числа ошибок при передаче сообщения, усложняет процедуру передачи, снижает удобство хранения информации. Регулировать степень защиты сообщения (значит, и варьировать время передачи сообщения, изменять сервисные свойства) можно путём выборочного использования не всех барьеров, а только достаточной их части. Оперативная передача информации (когда ценность информации исчисляется часами и даже минутами) может происходить при минимальном числе используемых барьеров.

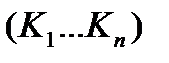

Программа Crypto 3A-001 (см. рисунок) предназначена для скрытой передачи (или хранения) сообщений в файл-контейнерах, с использованием принципов стеганографии. В частности, в данной программе применяется метод замены наименьшего значащего бита (LSB). Этот метод может быть использован для внедрения информации в звуковые файлы, так как самый последний бит не воспринимается органами слуха человека.

|

|

|

В программе в качестве файла-контейнера используется несжатый файл формата WAV. Для повышения степени защиты скрываемой информации сообщение делится на части (фрагменты) и сохраняется в нескольких контейнерах (от одного до десяти, по выбору пользователя). Ключом для извлечения сообщения служит последовательность файлов, в которых были скрыты фрагменты сообщения.

Для повышения степени защиты информации скрываемое сообщение шифруется с использованием различных алгоритмов: шифр Цезаря, шифр атбаш, квадрат Полибия, прямоугольник Плейфейра, метод перестановок, метод гаммирования, аффинные криптосистемы, таблица Виженера. Все перечисленные методы реализованы в данной программе (программа предназначена для учебного процесса, этим объясняется выбор указанных шифров).

|

|

|