|

Sendmail и электронная почта 10 глава

|

|

|

|

Организация CERT только в 1997 г. выпустила четыре предупреждения относительно безопасности Web и CG1.

Здесь все проблемы можно разделить на объективные, вызванные архитектурой системного программного обеспечения, и те, что происходят по недосмотру администратора. Объективные проблемы связаны, главным образом, с использованием скриптов. Такой скрипт начинается обычно со строки, определяющей, что в качестве скрипта будет использован командный язык shell:

#!/bin/sh;

если к ней добавить "-i", то скрипт начнет работать в интерактивном (on-line) режиме. Такое в принципе возможно, так как параметры скрипту передаются пользователем (здесь имеется в виду злоумышленник), а пользователь может работать не только из Mosaic или Netscape, но и использовать команду инициирования сеанса типа "telnet kuku.kuku.ku 80" и вести диалог, изображая программу-клиента. Если сервер запускается во время загрузки системы, то он может работать в режиме привилегированного пользователя. В интерактивном режиме работы внешний пользователь может осуществить атаку на интрасеть. Поэтому в целях защиты лучше избегать скриптов этого типа.

Другая проблема со сценариями CGI заключается в том, что они могут использовать такие интерпретаторы, как CMD.EXE или Perl. Эти интерпретаторы ни в коем случае нельзя размещать в каталогах со сценариями. В ранних версиях Netscape Communicator интерпретатор Perl был помещен в каталог сценариев, так что любой желающий мог выполнить команду Perl на сервере Web по своему выбору.

В последнее время все больше полезных скриптов заимствуется из сети. Существуют даже специальные библиотеки скриптов, где можно выбирать скрипт из целого набора аналогичных по функциональному назначению программ. Совершенно очевидно, что это прямой путь получить неприятности с безопасностью. Во-первых, в скриптах могут быть просто ошибки, из-за которых возникают проблемы. Во-вторых, могут попасться и просто специально написанные "троянские кони".

|

|

|

Наиболее распространенной ошибкой в сценариях CGI можно считать некорректную обработку пользовательских данных. Сценарии обработки вводимых пользовательских данных могут иметь ошибки в программировании. Изобретательный злоумышленник может воспользоваться этим и направить на Web-сервер непредусмотренный ввод, в результате которого команды будут исполняться по его желанию.

Еще одной потенциальной точкой взлома интрасети являются Web-серверы типа программы httpd (до версии 1.3), с помощью которых обрабатывают Web-страницы или почтовые программы, управляющие потоками электронной почты в Internet.

Также существует еще одна лазейка для взломщиков - есть возможность по специальной информации (числу обращений и списку пользователей, обращавшихся к интересующему взломщика узлу) попробовать узнать, не скопировал ли он на свой узел какую-либо секретную информацию. Это тем более интересно, если пользователь входил на этот узел с привилегированными правами.

Примерами программ анализа обращений к Web-узлам в реальном времени и работы с файлами регистрации событий являются, например, HitList Enterprise Live фирмы Marketwave, Aria фирмы Andromedia, WebChallenger фирмы WindDance [39].

Злоумышленники могут воспользоваться и cookie-файлами – специальными файлами, которые служат для многократной пересылки информации между сервером и клиентом (http://home.netscape.com/newsref/std/cookie_spec.html) [40]. Они применяются для сохранения идентификаторов и паролей пользователей, персонализации входных страниц, запоминания товаров в "виртуальной тележке для покупок", отслеживания перемещений пользователей по узлу и построения их профилей. Но при использовании cookie-файлов, во-первых, на жесткий диск записывается информация, что само по себе вызывает тревогу у любого пользователя, а, во-вторых, обработка этих файлов происходит в фоновом режиме, в большинстве случаев без ведома пользователя.

|

|

|

Разработаны также специальные диспетчеры cookie-файлов – утилиты для отслеживания и управления ими. Выделяют три вида этих диспетчеров:

1) первые используются просто для блокировки всех cookie-файлов;

2) вторые не препятствуют передаче cookie-файлов на ПК, но можно удалить их все сразу;

3) третьи делают доступными для пользователей такие функции, как блокирование cookie-файлов, пересылаемых с конкретных Web-узлов, и индивидуальное удаление cookie-файлов.

Сравнительные характеристики нескольких наиболее часто применяемых диспетчеров cookie-файлов приведены в табл. 2 [40].

Подводя итог выше приведенной информации, отметим, что в WWW:

1) злоумышленник может модифицировать базовую страницу какой-либо организации, что, возможно, введет ее клиентов в заблуждение;

2) есть опасность импорта "враждебного" ПО (например, мини-приложений на языке Java);

3) возможна модификация информационной системы посредством JavaScript и Java.

Таблица 2

Сравнение диспетчеров cookie-файлов

Примечания:

"+"-да; "-"-нет.

1 - Complete Cleanup;

2 – Cookie Crusher;

3 – Cookie Master;

4 - Cookie Pal;

5 - Crumbier 97;

6 - IECIean 32;

7 - NSClean 32;

8 - PGP Cookie cutter.

Рассмотрим некоторые доступные в настоящее время средства обеспечения информационной безопасности в системе WWW.

Компании, использующие Web-серверы, могут предпринять несколько шагов по их защите, начиная от устранения изъянов базовой ОС и кончая борьбой с бюрократическими препонами при получении специальных сертификатов, позволяющих шифровать транзакции на базе Web [41]. Объем работы, которую предстоит выполнить администраторам, зависит от уровня защиты, необходимого их узлу. После устранения изъянов ОС можно предпринять меры по защите, включая авторизацию доступа к информации Web-узла.

В качестве одного из решений, точнее усовершенствований протокола HTTP, можно отметить протокол Secure HTTP (SHTTP) [42], связанный с защитой от НСД средствами шифрования RSA при обмене сообщениями на прикладном уровне. Этот протокол используется, например, в сервере Apache для Unix-платформ или Secure Webserver фирмы Open Market. Наряду с шифрованием SHTTP включает в заголовок HTTP информацию об обращающемся к Web-серверу клиенте. Это расширение стандарта HTTP позволяет организовать шифрованное соединение между браузерами и серверами Web с идентификацией сторон. SHTTP обеспечивает такие средства безопасности, как конфиденциальность транзакций, аутентификация, целостность сообщений, причастность отправителя.

|

|

|

Шифрование данных обеспечивается и протоколом Secure Sockets Layer [42-44] (SSL) - протокол защиты коммуникаций, использующий порты или сокеты (sockets). Его можно отнести к сеансовому (пятому уровню) эталонной модели ISO/OSI, находящемуся между транспортным и прикладным уровнями.

Протокол SSL обеспечивает установление канала шифрованной связи между Web-клиентами и серверами (за счет аутентификации сервера). В последних версиях SSL, помимо этого, обеспечивается идентификация клиента: сервер знает, какие клиенты с ним работают, и наоборот. SSL также обеспечивает независимость от алгоритма шифрования, так что отпадает необходимость пользоваться одним и тем же алгоритмом RSA, основанным на применении открытых (public) ключей. Компания Netscape имела проект создания Web-браузера и сервера, в которых вместо RSA использовалась бы шифровальная карточка Fortezza.

SSL реализован, например, в браузерах Netscape Navigator версий 2.0 и выше (при его использовании две половинки ключа в нижнем левом углу экрана сливаются) и Microsoft Internet Explorer. Этот протокол более гибок, чем SHTTP, так как он может применяться с любым сетевым протоколом. В его основе лежит использование общепризнанных криптографических решений, наподобие алгоритмов RSA, DES, MD5 и сертификатов, соответствующих спецификациям Х.509.

Алгоритм RSA - довольно мощный, но требующий большого объема вычислений алгоритм шифрования с открытым ключом -используется для обмена ключами и реализации цифровой подписи [45]. Последняя удостоверяет, что файл не претерпел изменений с тех пор, как был подписан, и дает получателю информацию о том, кто именно подписал файл. Наиболее распространены два алгоритма создания цифровой подписи: первый принадлежит компании RSA, второй - стандарт DSS (Digital Signature Standard - стандарт цифровой подписи), поддерживаемый Национальным институтом стандартов и технологий США (NIST). В обоих вариантах схема вычисления подписи предусматривает получение усложненного эквивалента контрольной суммы (так называемой хэш-суммы, или дайджеста сообщения). Для этого используется одна из двух стандартных методик - MD5 или SHA (Secure Hash Algorithm). Алгоритмы MD5 и SHA (для вычисления хэш-значений блоков данных размером 128 бит в случае MD5 и 160 бит - для SHA) устроены так, что практически невозможно подобрать два разных файла, хэш-суммы которых совпали бы. В деталях методики несколько различаются: RSA просто зашифровывает хэш-сумму по секретному ключу отправителя, a DSS специальным образом вычисляет цифровую подпись по секретному ключу и хэш-сумме. Алгоритмы RC2 и RC4: 64-битовый симметричный блочный алгоритм и симметричный поточный алгоритм для шифрования.

|

|

|

Для приложений, опирающихся на SSL, гарантируется аутентификация пользователей и компьютеров (без передачи имен и паролей в открытом виде), а также целостность и конфиденциальность пересылаемой по сети информации, поддерживается концепция единого входа в информационную систему (когда не надо доказывать свою подлинность каждому серверу в отдельности). Такими приложениями могут быть, например, сервисы HTTP, FTP, SMTP.

Ожидается широкое распространение продуктов с использованием протокола, или точнее технологической и процедурной спецификации, Secure Electronic Transactions (SET) [46. 47], обеспечивающей сквозное кодирование номеров кредитных карточек. SET, разработанная компаниями Visa и MasterCard, незаменима при работе с банковскими кредитными карточками в сети Web. Цифровой сертификат составляет основу стандарта SET. Его поддерживают многие ведущие фирмы, такие как Terisa Systems, Microsoft, Netscape, IBM, American Express и VeriSign. Стандарт SET обеспечивает полную конфиденциальность информации о заказах и платежах. Это значит, что даже компания, продающая товары по Internet, не может узнать ничего лишнего о финансах покупателя, так как эти данные в зашифрованном виде передаются непосредственно в организацию, обслуживающую кредитные карточки. Это гарантирует целостность передаваемых данных и удостоверяет то, что владелец карточки действительно имеет право на соответствующий банковский счет. Основное преимущество SET перед другими системами защиты состоит в том, что цифровой сертификат связывает владельца карточки и торговца с определенным финансовым институтом и платежными системами Visa и MasterCard. Важно также подчеркнуть, что стандарт SET предназначен не для защиты электронных сообщений или других документов, а только для обеспечения безопасности финансовой информации. Поэтому на него не распространяется ограничение правительства США на экспорт технологий шифрования, которое запрещает экспорт программ с ключом больше 56 разрядов. Это значит, что SET-совместимые системы, продаваемые из США за рубеж, могут включать средства шифрования с 128-разрядным (и более длинным) ключом.

|

|

|

Полезна и такая особенность метода SET, основанного на стандарте Х.509, как способность расширять сертификат, т.е. включать в него дополнительную персональную информацию, например лимит кредита. Хотя сейчас стандарт SET реализован чисто программными средствами, компании Visa и MasterCard работают с комитетами по стандартизации и поставщиками оборудования, чтобы процессоры, предназначенные для использования в смарт-картах, были совместимы с SET.

По прогнозам различных компаний, специализирующихся на исследовании рынка, стандарт SET имеет все шансы стать основным методом платежа в Internet. Так, по оценке фирмы SRI Consulting, в 2000 г. объем рынка SET-совместимых продуктов составит 2 млрд.дол.

Многие организации занимаются изучением безопасности метода SET. Так, компания RSA, имеющая патент на систему SET, ручается за надежность этого метода. Злоумышленник, пытающийся взломать зашифрованное с помощью SET сообщение, выберет один из двух подходов: либо постарается непосредственно вычислить ключ DES, либо попробует сначала расшифровать ключ DES с помощью открытого ключа RSA. По оценкам многих компаний, это сделать невозможно, так как для перебора всех комбинаций требуется миллион лет и компьютер быстродействием 1 млн. операций/с.

Появился и прошел апробацию стандартный протокол управления ключами протокол IP Security (IPSec) [48]. С помощью протокола IPSec пользователи могут создавать закрытые сообщества, основанные на общих интересах, вне зависимости от специфики используемых ими сетей. IPSec включает два протокола: Authentication Header (АН) и Encapsulating Secure Payload (ESP). Первый создает конверт, обеспечивающий аутентификацию источника данных, их целостность и защиту от навязывания повторных сообщений. Таким образом, протокол АН предоставляет ряд мер защиты от атак злоумышленников. С его помощью аутентифицируется каждый пакет, что делает программы, пытающиеся перехватить управление сеансом, неэффективными. Помимо этого АН обеспечивает, насколько это возможно, аутентификацию заголовков IP-пакетов, несмотря на нахождение IP-заголовков за пределами создаваемого им конверта. Аутентификация АН предотвращает манипулирование полями IP-заголовка во время прохождения пакета. По этой причине данный протокол нельзя применять в среде, где используется механизм трансляции сетевых адресов (Network Address Translation – NAT), так как манипулирование IP-заголовками необходимо для его работы. Протокол ESP обеспечивает конфиденциальность данных и выполняет все функции протокола АН по защите зашифрованных неаутентифицируемых потоков данных. В ESP можно использовать фиктивное шифрование, что эквивалентно применению АН без аутентификации IP-заголовка. Это позволяет включать в работу механизм NAT, поскольку в этом случае адреса в заголовках можно модифицировать.

Протокол IPSec можно использовать в двух режимах – транспортном и туннельном. В первом случае заголовок IPSec размещается между сетевым (IP) и транспортным (TCP или UDP) заголовками обычного IP-пакета. Транспортный режим разработан для применения на оконечных системах. Работа в этом режиме отражается на всех входящих в группу системах и в большинстве случаев требуется перепрограммирование приложений. Туннельный режим IPSec применяется на шлюзах. При работе в этом режиме обычные IP-пакеты помещаются в конверт IPSec, а тот, в свою очередь помещается в другой IP-пакет. Этот режим позволяет быстро развернуть туннельные IPSec-устройства по периметру сети. Обеспечение безопасности трафика между сконфигурированными таким образом сетями не требует разработки новых приложений или специальных пользовательских программных средств. ПО, обеспечивающее туннельный режим, может размещаться на шлюзе или оконечных системах. На оконечных системах туннельный режим наиболее часто применяется для поддержки удаленных и мобильных пользователей. И хотя большая часть данных конечных пользователей пересылается шлюзами через туннели, транспортный режим используется на шлюзах для защиты внутренних связей между одноранговыми шлюзами. Это может стать одним из способом защиты удаленного управления маршрутизаторами, коммутаторами ATM, межсетевыми экранами и другими ключевыми компонентами инфраструктуры сети.

Соединение по протоколу IPSec устанавливается однонаправленным соглашением по безопасности SA (Security Association), поэтому на каждое соединение требуется по два SA-соглашения. Каждое из них определяет различные параметры IPSec-соединения, такие как алгоритмы шифрования и аутентификации, которые будут использованы при обмене информацией между системами, сеансовые ключи шифрования и т.д., управляющие их работой.

В протоколах АН и ESP работают алгоритмы аутентификации HMAC-MD5 и HMAC-SHA1. Их действие основано на применении обоими участниками сеанса общего секретного ключа длиной 128 бит в случае MD5 (Message Digest version 5, стандарт RFC 1321) и 160 бит в случае SHA1 (Secure Hash Algorithm version 1, стандарт FIPS 180-1) Алгоритм НМАС (Keyed-Hashing for Message Authentication Code) определяется стандартом RFC 2104. НМАС – это алгоритм аутентификации с секретным ключом. Целостность данных и аутентификация их источника, обеспечиваемая им, зависит от масштаба распространения секретного ключа. Если ключ НМАС известен только передающей и принимающей сторонам, это обеспечит и аутентификацию источника данных, и целостность пакетов данных, пересылаемых между двумя сторонами. Алгоритм шифрования DES (Data Encryption Standard) с явно заданным вектором инициализации (Initialization Vector – IV) применяют в протоколе ESP по умолчанию. Он необходим для обеспечения IPSec-совместимости. В качестве альтернативы DES определены следующие алгоритмы: Triple DES, CAST-128, RC5, IDEA, Blowfish и ARCFour.

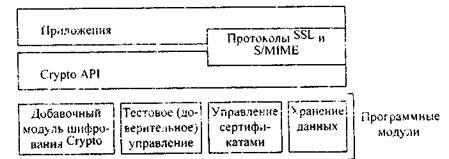

Корпорация Netscape создает интерфейсы прикладного программирования [49, 50], которые позволят самостоятельно разрабатывать приложения как для клиентских (Communicator), так и для серверных (SuiteSpot) комплектов. Это серия интерфейсов под общим названием SNAP1 (Secure Netscape API - интерфейс прикладного программирования средств защиты Netscape). SNAPI (рис,9) станет дополнением к Intel Common Data Security Architecture, поддержка которой в октябре 1996 г. была объявлена представителями Netscape.

Рис. 9. Архитектура Secure Netscape API

Netscape объединила SNAPI с SSL, обеспечив тем самым создание каналов аутентификации и шифрования для приложений, работающих поверх TCP/IP, а также с Secure MIME, слоем кодирования сообщений электронной почты. SNAPI предназначен для сервисов защиты информации различного уровня, которые могут быть реализованы программно или аппаратно и использованы для управления криптографическими ключами, хранения сертификатов и определения правил безопасности. SNAPI - кросс-платформенный протокол, четко подразделяющий функции защиты информации. Можно устанавливать смарт-карты в считывающие устройства и использовать Navigator в качестве "персонифицированного браузера". Кроме того, технология может быть применена для аутентификации электронной коммерции и банковских транзакций, выполняемых с использованием Internet.

В рамках данного проекта создан и криптографический интерфейс Microsoft Crypto API (СAPI) [51] для Windows 95 и NT, очень близкий в своей основе к SNAPI. В него включены алгоритмы хэширования и цифровой подписи RSA. В его задачу входит отделение Communicator (или любого другого приложения, запущенного на клиенте Netscape) от нижележащих уровней криптографии и защиты. Интерфейсы низшего уровня дадут возможность независимым поставщикам ПО создавать приложения защиты, способные обрабатывать микропроцессорные карточки, работать с электронными сертификатами и использовать другие методы обеспечения безопасности.

CryptoAPI является интерфейсом между приложением и набором криптографических функций (реализованных как программно, так и аппаратно). Эти криптографические модули носят название Cryptographic Service Providers (CSP).

CryptoAPI определяет объекты и структуры данных весьма абстрактно, оставляя реальную интерпретацию этих объектов и структур для CSP. Компания Microsoft ввела понятие класса (cryptographic provider type). Каждый класс может иметь несколько поставщиков криптографических услуг, зарегистрированных операционной системой. При этом один из этих поставщиков будет прописан по умолчанию для этого класса. Такая иерархия позволяет разрабатывать приложения под конкретный тип CSP или для определенного класса CSP. Класс поставщиков может быть представлен аппаратно или программно.

CryptoAPI является независимым от конкретного алгоритма криптографического преобразования. Независимость криптографических модулей позволяет реализовывать одну и ту же криптографическую функцию (например, шифрование) с помощью различных алгоритмов (например, DES и ГОСТ 28147-89), что является важным, например, при создании сложных систем с различными криптографическими стандартами.

Одной из вспомогательных функций является аутентификация криптографических модулей. Однако разработчик CSP должен учитывать, что электронно-цифровую подпись разработанных модулей осуществляет корпорация Microsoft, контроль целостности ЭЦП при этом остается за операционной системой.

Этот интерфейс также не лишен недостатков. Одной из серьезных проблем CryptoAPI является слабость в управлении ключами и сертификатами, предоставляющая лишь возможность экспортировать и импортировать непрозрачные объемы ключевой информации. Ответственность за управление ключами и сертификатами остается за разработчиками приложений и CSP. Однако это может привести к обмену информацией между приложениями и CSP, что также нежелательно. Поэтому целесообразно использовать CryptoAPI совместно с САР1 более высокого уровня, такими как GSS-API или IDUP-GSS-API.

В качестве примера продукта, работающего с вышеописанными интерфейсами NAP1 и CAPI. можно указать Siteminder фирмы Netegritv Inc. и специальное средство Web Agent (http://www.netegnty.com). Они централизуют процесс аутентификации для Web-приложений, контролируют доступ на двух уровнях: ограничивает доступ к указанным URL, защищая HTML-страницы и файлы, а также ограничивают доступ к полям, кнопкам или разделам отдельных страниц. Эти программы устанавливаются на Web-сервере и инспектируют все входящие запросы к браузеру.

Компания Hewlett-Packard выпустила пакет Praesidium/Singie Sign-On, в основу которого положено ПО Single Sign-On шведской фирмы DynaSoft AB [49]. С его помощью пользователи, работающие в средах NetWare, Windows NT и HP-UX, смогут входить в различные системы после единой регистрации. Кроме того, продукт поддерживает микропроцессорные карточки стандарта ISO, обеспечит защиту автозагрузки, а также откроет доступ к базам данных Oracle и Sybase. Доработанная версия снабжена средствами доступа в Internet и регистрации попыток проникновения в сеть.

Интересна разработка Websense Internet Screening System фирмы Netpartners Internet Solution Inc. (http://www.netpartners.com). Она предназначена для установки на сервере Windows NT и имеет память на 40000 URL и 26 категорий адресов newsgroup с указанием прав доступа для каждого пользователя или группы пользователей.

Также разрабатывается множество продуктов для шифрования информации в системе WWW. К этой категории средств относится, например, 128-рязрядное ПО SecurPC 2.0 компании RSA, предназначенное для пересылки файлов ПК по общедоступным сетям [49] Это первый пакет, обеспечивающий надежное шифрование и полностью отвечающий требованиям законодательства США к экспортируемым продуктам такого класса.

Организация Open Group Research Institute обнародовала спецификации на технологию DCE Web (Distributed Computing Envirorment - среда распределенных вычислений), которая поддерживает стратегии защиты данных и дистанционное администрирование пользователей, документов и прав доступа в сели (http://www.opengroup.org). Теперь можно воспользоваться в системе Web средствами аутентификации и проверки полномочий, именования, шифрования и поддержания целостности данных, имеющихся в среде распределенных вычислений. Составными частями DCE Web являются:

• WanD Server – высокопроизводительный Web-сервер, поддерживающий стандартный (HTTP-over-TCP) и защищенный протоколы передачи данных;

• Secure Local Proxy – модуль, обеспечивающий защищенный доступ к среде DCE Web при помощи стандартного браузера;

• Secure Domain Gateway – шлюз, позволяющий интегрировать в среду DCE Web такие защищенные протоколы, как SSL.

В инвестировании проекта по разработке технологии DCE Web принимали участие, в частности, Digital, Hewlett-Packard, Hitachi, IBM и NCR. Компании DASCOM и Gradient Technologies уже анонсировали продукты на ее основе.

Защита Web-узла от "фальшивых" запросов. Web-узел может оказаться отрезанным от Internet. Такая ситуация возникает, когда какой-то злоумышленник, используя архитектуру протокола TCP/IP, посылает запрос с фальшивым IP-адресом. В результате Web-сервер не в состоянии установить соединение, так как приемник сообщения не может получить подтверждения от отправителя, которого не существует. Дело в том, что согласно протоколу

TCP/IP при подключении конечного пользователя к Internet его компьютер обменивается уведомлениями с хостом на другом конце связи. Если пользователь присваивает своему компьютеру фальшивый IP-адрес, то хост некоторое время (порядка 75 с) сохраняет связь и тщетно ждет подтверждения. Если число таких обращений достаточно велико, хост будет заниматься только их обработкой и не сможет реагировать на нормальные запросы. По мнению аналитиков, Web-серверы наиболее часто подвергаются нападению злоумышленников, потому что они широко открыты для доступа. Кроме того, организовать атаку фальшивыми IP-адресами совсем несложно. Для этого достаточно иметь компилятор языка С и систему Unix.

Однако поставщики межсетевых экранов (МЭ), защищающих интрасети от вторжений извне (о них подробно см. специальный раздел), выпускают для своих продуктов дополнительные модули, которые предохраняют Web-серверы от фальшивых запросов. В различных продуктах данная проблема решается по-разному. Например, программа SYNDefender компании Checkpoint проверяет все запросы на соединение до того, как они поступят на хост. Продукт N.O.A.H (No Attacks Here) фирмы Livermore Software Laboratories [52] выявляет повторяющиеся запросы на связь, сокращает время, в течение которого хост ждет подтверждения от инициатора запроса, исключает все предыдущие записи в очереди на подключение и сообщает системному администратору о проблеме. МЭ Guardian компании LanOptics проверяет каждый поступающий пакет на всех семи уровнях сетевого протокола, чтобы обнаружить какие-либо отклонения от нормы и выявить атаки злоумышленников.

3.8. Команды удаленного выполнения

Команды удаленного выполнения (R-Commands) типа rlogin, rsh и rcp используют два файла для аутентификации прав доступа. Файл ".rhosts" содержит список имен пользователей и хостов, с которых любая из команд удаленного выполнения может быть принята без последующей аутентификации. Если злоумышленник сможет так или иначе добавить запись в файл ".rhosts", система будет считать его "своим". Злоумышленник может при помощи FTP или UUCP (Unix-Unix-CoPy) поместить файл ".rhosts" в систему и затем беспрепятственно использовать rlogin - команду для доступа к удаленному компьютеру в режиме удаленного терминала.

Удаленный доступ клиентов к интрасети разделяют на системы с удаленным управлением и системы с удаленными узлами [53].

В системе с удаленными узлами коммутируемая линия становится продолжением интрасети и удаленный компьютер работает в сети как равноправный клиент. Имеется большой выбор программных и программно-аппаратных серверов удаленных узлов. Среди программных решений можно выделить встроенные в Windows NT Server и OS/2 Warp Server серверы удаленных узлов, а также продукт NetWare Connect фирмы Novell. Среди программно-аппаратных решений наиболее известны такие продукты, как AccessBuilder фирмы 3Com и LanRover/E фирмы Shiva. Они играют роль шлюза между удаленными узлами и интрасетью. Данные решения отличаются возможностями защиты, однако есть несколько общих подходов.

Практически все системы позволяют организовывать обратный вызов по фиксированному или блуждающему телефонному номеру: сначала пользователь вызывает сервер удаленного доступа, набирает имя и пароль, после чего соединение разрывается и сервер сам вызывает клиента. При фиксированном обратном вызове телефонный номер клиента занесен в базу сервера. При блуждающем обратном вызове клиент сам всякий раз указывает свой телефонный номер. Это удобно, если клиент не имеет постоянного телефонного номера (например, находится в командировке). С точки зрения обеспечения безопасности, вариант с фиксированным вызовом более предпочтителен. Однако подключение с блуждающим обратным вызовом или без обратного вызова тоже можно сделать безопасным, используя, например, аппаратные ключи InfoKey и InfoCard фирмы LeeMah DataCom Security [53]. Большинство серверов удаленных узлов обеспечивают двухступенчатый доступ к сетевым ресурсам: сначала к самому серверу удаленных узлов и лишь затем к интрасети, что значительно увеличивает степень защищенности сети. Для защиты сервера удаленных узлов от несанкционированного доступа обычно используют протоколы идентификации пользователя PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol), SPAP (Secure Password Authentication Protocol), Kerberos. Некоторые серверы удаленных узлов (например, в Windows NT Server) позволяют шифровать не только пароли, но и данные. Абсолютное большинство серверов удаленных узлов ведут журналы регистрации подключений и поддерживают опцию ограничения времени сеанса связи.

При удаленном управлении клиент получает доступ к ресурсам, и, в частности, к консоли хоста. Хост принимает сигналы от мыши и клавиатуры клиента, а взамен посылает изображение (обновления изображения). Через хост клиент может получить и доступ к интрасети. Наиболее известные программы удаленного управления - Norton pcAnywhere фирмы Symantec, Carbon Copy for Windows фирмы Microcom и др. [53]. Для защиты от НСД программы удаленного управления предоставляют следующие возможности:

|

|

|