|

Annex фирмы Xylogics и NetBlazer фирмы Telebit

|

|

|

|

Для аутентификации пользователей при передаче паролей по протоколу РРР создано два сервера удаленного доступа - Annex фирмы Xylogics (входит в состав фирмы Bay Networks) и NetBlazer фирмы Telebit [145]. Первый предусматривает аутентификацию с использованием локального (т.е. находящегося на самом сервере) файла с паролями или аутентификацию с помощью выделенного компьютера (сервера аутентификации). Второй сервер содержит в себе некоторое число механизмов аутентификации и обеспечения безопасности и не требует дополнительного программирования; на нем поддерживается стандартная аутентификация с использованием файла, содержащего пароли, а также методы Kerberos и Secur ID.

Возможности модуля управления терминальным сервером Annex таковы:

• использование локального пароля на доступ к последовательному порту, для доступа по протоколу РРР, для доступа к административной консоли;

• использование запроса на аутентификацию с каким-либо компьютером интрасети;

• использование внешних средств аутентификации;

• установка списка контроля доступа на порты терминального сервера (ТС);

• протоколирование сеансов связи через ТС.

Его устанавливают так, чтобы он работал только через бастион и с использованием аутентификации одноразовыми паролями.

5. Сервер аутентификации Bay Networks

Фирма Bay Networks (http://www.baynetworks.com, http://www.baynetworks.ru) имеет версию сервера удаленной аутентификации (RADIUS) для платформы Sun Solaris. Теперь семейство серверов BaySecure Access Control (BSAC) поддерживает оптимизированные версии для платформ Solaris, Windows NT и NetWare. ПО BSAC 2.1 поддерживает язык SQL (Oracle и Informix), функции управления туннелированием виртуальных частных сетей и сервера-посредника, встроенные БД, пулы адресов IP/IPX, интеграцию с различными внешними режимами аутентификации.

|

|

|

6. Сервер аутентификации SiteMinder компании NeTegrity

Компания NeTegrity выпускает систему аутентификации для сетей масштаба предприятия SiteMinder. ПО SiteMinder Authentication Server обеспечивает централизованную идентификацию пользователей, получающих доступ к корпоративным сетям и приложениям в масштабах всего предприятия. Имеется поддержка нескольких схем и методов идентификации, а также возможна единая идентификация пользователей как для работы с коммуникационными серверами, так и с МЭ.

Система построена на основе протокола RADIUS и, по словам компании, "полностью совместима с Windows NT компании Microsoft".

ПРИЛОЖЕНИЕ 4

Список сертификатов ФАПСИ на криптографические СЗИ

Представленный список содержит перечень сертификатов криптографических СЗИ на 01.01.99, выданных ФАПСИ России и предназначенных для защиты конфиденциальной коммерческой и банковской информации:

1. СФ/124-0004 от 10.04.96 до 09.04.99, "Верба".

2. СФ/114-0005 от 10.04.96 до 09.04.99, "Верба-О".

3. СФ/124-0012 от 10.04.96 до 09.04.99, "АПДС".

4. СФ/124-0013 от 10.04.96 до 09.04.99, "АПДС-В".

5. СФ/124-0014 от 10.04.96 до 09.04.99, "АПДС-С".

6. СФ/124-0061 от 08.05.96 до 07.05.99, "Анкрипт" ("Электроника МК-85С").

7. СФ/114-0063 от 27.05.96 до 26.05.99, "АРМ АБ-О".

8. СФ/124-0064 от 27.05.96 до 26.05.99, "АРМ АБ-С".

9. СФ/124-0065 от 27.05.96 до 26.05.99, "Защищенный почтамт-С".

10. СФ/124-0066 от 27.05.96 до 26.05.99, "Криптографический Сервер".

11. СФ/100-0100 от 30.07.96 до 29.07.99, "СТА-ЮООМ".

12. СФ/120-0164от31.12.96до31.12.99, SCR-M1.2.

13. СФ/124-0172 от 02.04.97 до 31.12.00, "АРМ АБ".

14. СФ/114-0173 от 10.04.97 до 09.04.00, "Верба-OU".

15. СФШ4-0174 от 10.04.97 до 09.04.00, "Верба-OW.

16. СФ/114-0175 от 10.04.97 до 09.04.00 "Верба-U".

17. СФ/114-0176 от 10.04.97 до 09.04.00 "Верба-W".

18. СФ/110-0177 от 10.04.97 до 09.04.00 "Верба-ОМ".

19. СФ/111-0178 от 10.04.97 до 09.04.00 "Верба-OS".

20. СФ/124-0179 от 10.04.97 до 09.04.00 "УКДС".

21. СФ/124-0180 от 10.04.97 до 09.04.00 "УКДС-В".

22. СФ/124-0181 от 10.04.97 до 09.04.00 "УКДС-С".

|

|

|

23. СФ/124-0182 от 10.04.97 до 09.04.00 "Титан".

24. СФ/124-0183 от 10.04.97 до 09.04.00 "ЦУКС".

25. СФ/114-0184 от 10.04.97 до 09.04.00 "ЯНТАРЬ".

26. СФ/124-0185 от 10.04.97 до 09.04.00 "ШИП".

27. СФ/124-0186 от 10.04.97 до 09.04.00 "ЦУКС ШИП".

28. СФ/124-0187 от 27.05.97 до 26.05.00 "ЯНТАРЬ АСБР".

29. СФ/120-0215 от 30.12.97 до 31.12.00 "SCR-M1.2 MINI".

30. СФ/124-0230 от 07.08.98 до 30.06.01 "Вызов-1".

31. СФ/120-0232 от 29.09.98 до 31.12.99 "Альфа-22В".

32. СФ/120-0233 от 29.09.98 до 31.12.99 "Альфа-22С".

33. СФ/124-0234 от 03.12.98 до 02.12.01 "Верба-Криптон-32.

34. СФ/124-0235 от 03.12.98 до 02.12.01 "Верба-О-Криптон-3".

35. СФ/124-0236 от 03.12.98 до 02.12.01 "Верба-Криптон-4".

36. СФ/124-0237 от 03.12.98 до 02.12.01 "Верба-О-Криптон-4".

ПРИЛОЖЕНИЕ 5

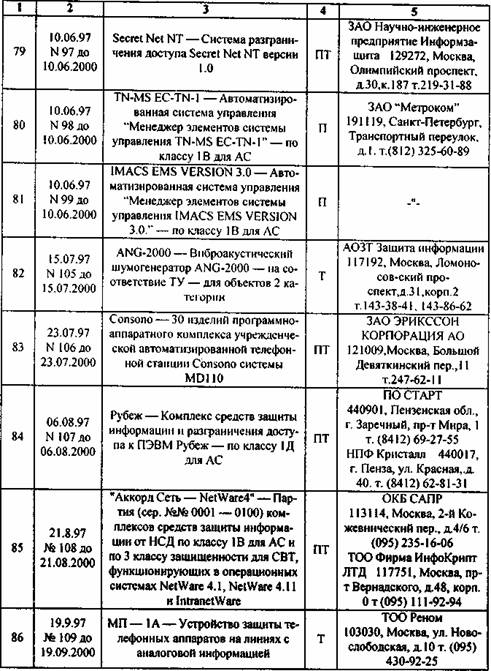

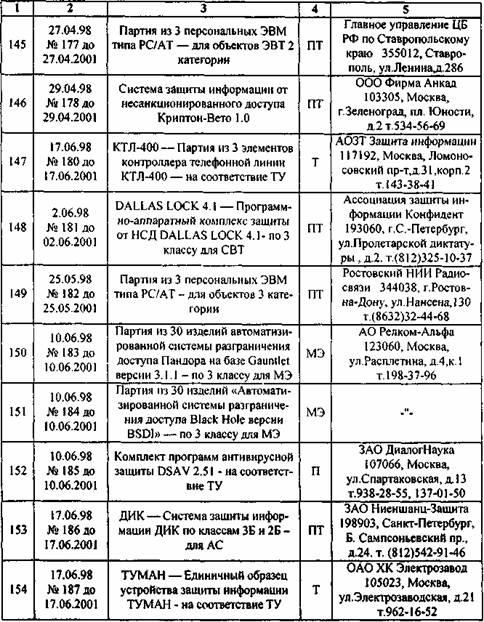

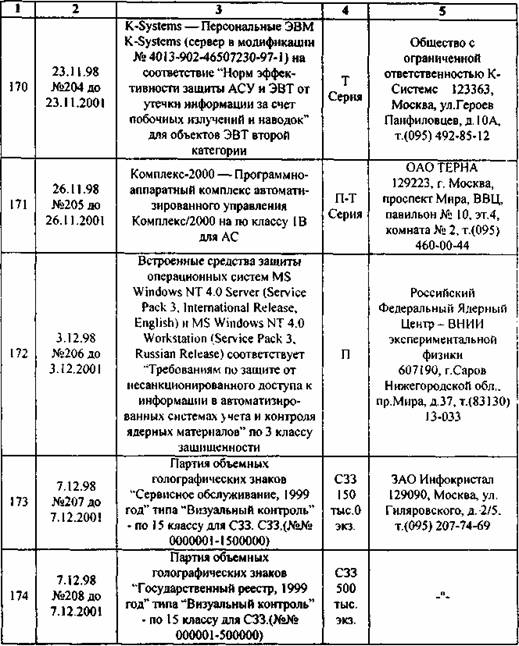

Перечень сертификатов средств защиты, выданных Гостехкомиссией РФ

Список содержит информацию из государственного реестра сертифицированных Гостехкомиссией при Президенте РФ СЗИ на июль 1999 г. (http://www.infotecs.ru/gtc/).

Таблица П.5

Государственный реестр средств защиты

ПРИЛОЖЕНИЕ 6 Антивирусные программы

1. Norton AntiVirus (Symantec, http://www.symantec. com)

Компания Symantec предлагает семейство продуктов, включающее: Norton AntiVirus (NAV) версии 3.0 для DOS/Windows 3.x, NAV 2.0 для Windows 95, NAV 2.0 для Windows NT, NAV 2.0 для Novell NetWare, Symantec AntiVirus 4.5 for Macintosh, а также инструментарий для сетевой инсталляции и обновления таблиц сигнатур вирусов Norton AntiVirus Network Manager. Norton AntiVirus 2.0 - полная система защиты компьютерных сетей от вирусов для сред Novell NetWare 3.x и 4.x (включая 4.1). Предлагает всестороннюю защиту серверов сети и подключенных станций. Пакет работает под Windows 3.x или Windows 95, поддерживает службу каталогов Novell Directory Service, в 1995 г. сертифицирован Novell Labs. Программа проверяет все файлы DOS, Windows 3.x, Windows 95 и Macintosh, а также документы в форматах DOC и DOT, вызываемые/копируемые с/на сервер, работает совместно с Norton AntiVirus 3.0 for DOS/Windows и Symantec AntiVirus for Macintosh 4.0, распознавая более 8100 компьютерных вирусов для DOS/Windows, вирусы-мутанты, вирус One-Half, макровирусы в документах MS Word и MS Excel, неизвестные вирусы, а также все виды инфекций для Macintosh. Список вирусов, которые программа способна обнаружить, обновляется бесплатно не реже одного раза в месяц. Программа предлагает запатентованную технологию контроля вирусоподобной активности Virus Sensor, предохраняющую от проникновения неизвестных инфекций. Для борьбы с вирусами-мутантами используется технология "псевдовыполнения", имитирующая запуск программы и заставляющая вирус-мутант раскрыть себя. Пакет позволяет регулировать загрузку сервера: восстанавливать поврежденные файлы, принудительно отключать зараженный компьютер от сети, планировать антивирусное сканирование серверов и станций, настраивать и конфигурировать Norton AntiVirus на станциях с центральной консоли. Механизм оповещения о наличии вирусов в сети поддерживает пейджеры и службу Novell MHS. Программа Norton AntiVirus за счет развитого интерфейса удобна конечному пользователю, но она плохо приспособлена для работы в сети: дополнительный код, реализующий интерфейс, чрезмерно перегружает ресурсы, что чревато снижением производительности системы.

|

|

|

2. VirusScan (McAfee, http://www.mcafee.com; http://www.nai. com)

Семейство продуктов McAfee для антивирусной защиты локальной сети включает в себя: резидентный монитор BootShield для DOS и Vshield для Windows З.х/Windows 95, предназначенный для обнаружения и удаления загрузочных вирусов и проверяющий файлы в режиме реального времени, сканер VirusScan (для DOS, Windows 3.x, Windows 95, Windows NT и OS/2), модуль NetShield for NetWare для сервера NetWare или NetShield NT для сервера NT, модули WebScan и WebShield для рабочих станций и серверов, взаимодействующих с Internet. В этих продуктах используются патентованные технологии Code Trace Scanning и CodeMatrix Scanning, разработанные McAfee и лицензированные Microsoft для реализации в программных продуктах, обращающихся к ресурсам Internet. VirusScan для Windows 95 - 32-разрядное приложение, поддерживающее все особенности Windows 95, в том числе длинные имена файлов, соглашение об именах UNC и др. NetShield способен обнаруживать вирусы в файлах, передаваемых на сервер или с сервера, сканировать диски сервера по заданному расписанию и проверять целостность файлов с помощью контрольных сумм CRC. Опция NetLock обеспечивает дополнительные возможности авторизации доступа к. файлам на сервере в заданные периоды времени. Имеется возможность оптимизации загрузки ресурсов сервера и кросс-серверной синхронизации. Консоль Task Explorer упрощает процедуры администрирования, оповещения (пейджер, E-mail, SMTP) и создания отчетов.

|

|

|

Все семейство антивирусной защиты для сетей с доступом в Internet представлено на рис.П.З. Оно включает программы для защиты сети в целом, для защиты серверов группового ПО и распределенных вычислений, для защиты отдельных рабочих станций и дисководов и, конечно же, для специальной защиты Web-узлов.

Рис.П.З. Программные антивирусы для защиты в сетях

3. Dr. Solomon's AntiVirus ToolKit (S&S, http://www.drsolomon.com)

Данный продукт имеет все необходимое для обеспечения антивирусной защиты сетевой информационной системы и способен работать в DOS, Windows 3.x, 95 и NT, OS/2, Novell NetWare и даже в SCO Unix. Включает в себя как клиентское, так и серверное ПО. Для рабочих станций предназначены: сканер FINDVIRUS, использующий технологию Generic Encryption Engine для расшифровки полиморфных вирусов, резидентный модуль VirusGuard/TSR для DOS/Windows 3.x и WinGuard для Windows 95 и NT, модуль VIVERIFY для контроля целостности файлов. Для серверов - сканеры для Windows NT и Novell NetWare, планировщик заданий, обеспечивающий сканирование по заданному расписанию. Есть также средства администрирования, которые позволяют так сконфигурировать средства защиты, чтобы рабочая станция, на которой не запущено клиентское антивирусное ПО, автоматически отключалась от сети (log out). Интересен специальный инструментарий для обучения антивирусной программы путем описания новых вирусов на языке VITRAN. В комплект поставки входит "энциклопедия вирусов" - справочное пособие на бумаге или в электронном виде.

4. ViruSafe (EliaShim, http://www.eliashim.com)

ViruSafe Multi-LAN - сетевая антивирусная система для сред Novell NetWare, Windows NT, Banyan и других NetBIOS-совместимых сетей, включающих рабочие станции DOS, Windows 3.x, 95, NT. В среде Novell NetWare, помимо стандартной проверки дисков сервера NLM-модулем по заранее составленному расписанию, применяется технология клиент/сервер, в рамках которой часть антивирусных проверок файлов, размещенных на рабочей станции, может быть выполнена NLM-модулем на сервере. NLM-модуль способен обнаруживать макровирусы, а также 32-разрядный вирус BOZA. В сетях Novell NetWare 4.x, кроме того, производится он-лайновое сканирование файлов при записи/создании на сервер. ViruSafe Multi-LAN обеспечивает автоматическую инсталляцию на рабочие станции (при регистрации пользователей на сервере) антивирусного клиентского ПО, соответствующего используемой ОС. Более того, при замене ОС (например, Windows 3.x на Windows 95) клиентская часть автоматически модифицируется. Удачная комбинация известных (проверенных) технологий обнаружения вирусов, а также оригинальный метод поиска вирусов по корреляции, позволяющий находить специфические черты в нескольких (как минимум, трех) файлах, помогают вовремя обнаружить подозрительные файлы. Кроме того, способность выделить на базе полученной информации сигнатуру вируса дает возможность остановить эпидемию, не допустив распространения зараженных файлов по сети. Как и в продуктах фирм McAfee, S&S и Symantec, клиентская часть ViruSafe для Windows 95 - полностью 32-разрядное приложение, поддерживающее все особенности Windows 95. Резидентный монитор, реализованный в виде драйвера VxD, выполняет он-лайновое сканирование файлов. Программа автоматически сканирует дискеты при обращении к ним из DOS или Windows, а также файлы, загружаемые из Internet. Имеется локализованная версия.

|

|

|

5. Российские антивирусы

Антивирусная программа Adinf. Это ревизор диска. Год ее выхода – 1991. Автор: Дм. Ю. Мостовой. Программа обнаруживает появившийся вирус по модификациям в файловой системе и/или загрузочном секторе диска на основе доступа к диску на уровне BlOSa и информирует об этом пользователя. Но появление вирусов программой не предотвращается.

Вместе с лечащим блоком Adinf Cure Module не только обнаруживаются, но и удаляются вирусы (до 97 %, в том числе и стелс-вирусы и новые вирусы, так как при этом не используются сигнатуры конкретных вирусов).

С марта 1997 г. выходит ADinf Pro, обеспечивающая контроль целостности данных по 64-битным контрольным суммам на основе хэш-функций.

Операционная среда работы программы – MS DOS, Windows З.хх, Windows 95. Интерфейс может быть пакетным, когда задание параметров осуществляется в командной строке, или интерактивным – в текстовом (для DOS) или графическом режиме (Windows З.хх, Windows 95). Требования для установки: IBM XT/AT и PS2 с 1-4 жесткими дисками и с 1-2 дисководами для гибких дисков.

Adinf работает непосредственно с видео-памятью, минуя BIOS (DOS-версия). Поддерживаются все графические адаптеры (CGA,

EGA, VGA, Hercules). Обеспечивается полная совместимость с DESQview, кэшем HyperDisk версий выше 4.50 и аппаратно-программным комплексом антивирусной защиты Sheriff.

Антивирусная программа Aidstest. Это полифаг. Год ее выхода – 1988. Автор: Дм. Н. Лозинский. Программой производится поиск и обезвреживание файловых, загрузочных и файлово-загрузочных вирусов с помощью сигнатур. Но программа не находит и не обезвреживает полиморфные вирусы и неизвестные вирусы.

БД Aidstest насчитывает примерно 1700 вирусов, распространенных в России и странах СНГ.

Операционная среда – MS DOS. Интерфейс – пакетный (задание параметров в командной строке). Требования – любой ПК, работающий под MS DOS.

Антивирусная программа Dr. Web. Это полифаг. Год ее выхода – 1994. Автор: И. А. Данилов Основные возможности программы таковы: поиск и обезвреживание файловых, загрузочных и файлово-загрузочных известных вирусов, вирусов внутри архивов, упакованных и вакцинированных файлов, в файлах документов для MS WinWord и Excel; эвристический анализатор для неизвестных вирусов; эмулятор процессора для сложных шифрованных и полиморфных вирусов, для которых не работает простой сигнатурный поиск.

Операционная среда – MS DOS и Novell Netware. Интерфейс – пакетный и интерактивный (текстовый). Требования – любой ПК с MS DOS или Novell Netware.

Аппаратно-программный комплекс антивирусной защиты Sheriff. Год его выхода – 1992. Автор: Ю. Н. Фомин. Комплекс проводит защиту резидентным сторожем информации (БД, ОС, системных областей, контролируемых файлов, отдельных секторов и целиком логических дисков, объявленных доступными только для чтения) на IBM PC/AT от ошибочных или злоумышленных действий пользователей, троянских программ и вирусов. Дополнительно реализованы функции разграничения доступа различных пользователей к логическим дискам на жестких дисках и флоппи-дисководам. Аппаратный блок представляет собой контроллер защиты.

Комплекс Sheriff запрещается программам выполнять следующие операции:

• форматирование жесткого диска;

• запись в область системных секторов загрузки на винчестере;

• запись в область защищенных файлов, включая элементы каталогов и цепочки секторов в таблице FAT;

• любые операции записи в сектора и на логические диски, объявленные доступными только по чтению;

• вызов прерывания 40h из программ пользователя (этот контроль может быть отключен);

• обращение к жесткому диску в обход законного прерывания 13h;

• непосредственное обращение к контроллеру жесткого диска, используя его порты ввода-вывода.

Операционная среда – MS-DOS, PC-DOS, DR-DOS, Novell-DOS, Windows 3.1X и Windows 95. Интерфейс – интерактивный (текстовый). Требования – ПК, совместимые с IBM PC/AT и 1-4 жестких диска (их разбиение на логические разделы должно быть выполнено программой FDISK MS/PC-DOS, с соблюдением следующих условий: каждый жесткий диск может быть разбит не более чем на 10 логических разделов DOS, на каждом винчестере требуется наличие одной области Primary).

q – антивирусная программа для DOS, Novell Netware, Windows 3.x, 95, NT, поставляемая с энциклопедией вирусов.

Ревизор AVP Inspector™ для MS Windows 95® и NT® отличают следующие черты: графический интерфейс (GUI); многозадачная работа; многопоточность; 32-х разрядность; для Windows 95® можно обращаться напрямую к дискам (практически любым, не только физическим) через драйвер IOS (супервизор ввода-вывода или драйвер 32-бит доступа к диску) в обход DOS-резидентов (в частности Boot-вирусов, перехвативших 13h прерывание при загрузке компьютера), что не могут DOS-программы; не использует прерывания 21h; фоновый режим работы; обнаружение вирусов до заражения.

Ревизор проводит следующие проверки:

1) при первом запуске запоминается объем ОЗУ, таблицы параметров винчестера (Hard Disk Parameter Table) в области переменных BIOS и строятся таблицы для проверяемых дисков;

2) при последующих запусках диски проверяются так – объем ОЗУ; таблица HDPT; Master-Boot и Boot-секторы; список номеров сбойных кластеров; дерево каталогов диска (ищутся созданные и удаленные подкаталоги); файлы (ищутся новые, удаленные, переименованные, перемещенные из одного подкаталога в другой и изменившиеся файлы; проверяется изменение длины и контрольной суммы файла).

Приведем таблицу сравнения возможностей AVP Inspector™ и ADinf®(ADinf® forWindows). Первый столбец соответствует AVP Inspector™, второй -ADinf®(ADinf® forWindows).

Таблица П.З

Сравнение возможностей A VP Inspector™ (1) и AdinfforWindows (2)

| Функциональные возможности | ||

| 32-х разрядный код | + | - |

| Проверка точки входа в Int 13h | - | + |

| Работа с личными таблицами | - | + |

| Дизассемблер при просмотре файлов | + | - |

| Поддержка VFAT32 | + | + |

| Графический интерфейс пользователя | + | + |

| Доступ к компрессионным дискам в обход DOS | + | - |

| Восстановление загрузочных секторов | + | + |

| Ведение базы данных о предыдущих проверках | + | - |

| Анализ измененных файлов на схожее изменение длины | + | - |

| Работа в Windows NT® | + | - |

| Возможность помещения таблиц в произвольный каталог | + | - |

| Работа с диском напрямую через IOS | + | - |

| Работа с OLE2 документами (Word's & Excel's files) | + | - |

Если изменения файлов сопровождаются изменением даты и времени, то информация об изменениях записывается в список, который можно просмотреть в режиме диалога или записать на диск в виде протокола проверки. Если изменения – "подозрительные", то дается предупреждение о возможности заражения вирусом. К "подозрительным" изменениям файлов относятся:

• изменения без изменения даты и времени; с появлением странной даты; с появлением странного времени;

• изменения в файлах, хотя имя файла указано в списке неизменяемых;

• изменения, характерные для вирусов, поражающих ядро MD-DOS (файлы IO.SYS, IBMBIO.BIN...):

• изменение длины у разных файлов на близкую величину.

ПРИЛОЖЕНИЕ 7 Дополнительная информация

Приложение содержит полезные сведения в виде адресов Web-узлов и электронных почтовых адресов, где можно ознакомиться с различными аспектами осуществления защиты сетей.

1. Информация по оценке защищенности продуктов определенных производителей

2. Общедоступные средства обеспечения безопасности

• ftp://ciac.llnl.gov/pub/ciac/sectools/unix/;

• ftp://coast.cs.purdue.edu/pub/tools/;

• ftp://ftp.cert.org/pub/tools/;

• ftp://ftp.win.tue.nl/pub/security/;

• ftp://ftp.funet.fi/pub/unix/security/.

3. "Заплатки" для обеспечения информационной безопасности в продуктах определенных производителей

4. Центры исследования атак

1. Australian Computer Emergency Response Team (AUSCERT) – http://www.auscert.org.au/, auscert@auscert.org.au.

2. CERT(sm) Coordination Center – http://www.cert.org/, cert@cert.org.

3. Computer Incident Advisory Capability (CIAC) – http://ciac.llnl.gov/, ciac@llnl.gov.

4. Defense Information Systems Agency Center for Automated System Security Incident Support Team (ASSIST, for DoD sites) – http://www.assist.mil/, assist@assist.mil.

5. Federal Computer Incident Response Capability (FedCIRC) – http://www.fedcirc.gov, fedcirc@fedcirc.gov.

6. Forum of Incident Response and Security Teams (FIRST) – http://www.first.org/, first-sec@first.org.

7. The German Research Network Computer Emergency Response Team (DFN-CERT) – http://www.cert.dfn.de/eng/dfncert, dfncert@cert.dfn.de.

8. NASA Incident Response Center (NASIRC) – http://www-nasirc.nasa.gov/nasa/index.html, nasirc@nasirc.nasa.gov.

9. Federal Bureau of Investigation/National Infrastructure Protection Center – http://www.fbi.gov/, nipc.watch@fbi.gov.

10. Полный список европейских подразделений организации CERT можно найти по адресу http://www.cert.dfn.de/eng/csir/europe/certs.html.

5. Некоторые книги по безопасности

Большинство из нижеперечисленных книг можно заказать интерактивно через Internet на узлах http://www.amazon.com, http://www.clbooks.com или http://www.barnesandnoble.com/.

1. Larry J. Hughes Jr. Actually Useful Internet Security Techniques.

2. Bruce Schneier. Applied Cryptography: Protocols, Algorithms and Source Code in C.

3. Brent Chapman, Elizabeth D. Zwicky. Building Internet Firewalls.

4. Warwick Ford. Computer Communications Security, Principals, Standard Protocols and Techniques.

5. Deborah Russell, G.T. Gangemi Sr. Computer Security Basics.

6. Kenneth W. Dam, Herbert S. Lin. Cryptography's Role in Securing the Information Society.

7. Bill Cheswick, Steve Bellovin. Firewalls and Internet Security.

8. Donald L. Pipkin. Halting the Hacker: A Practical Guide To Computer Security.

9. Dorothy E. Denning. Internet Besieged: Countering Cyberspace Scofflaws.

10. Gene Schultz, et al.Internet Security for Business.

11. Gary McGraw, Edward W. Felten. Java Security: Hostile Applets, Holes, & Antidotes.

12. Simson Garfinkel. PGP: Pretty Good Privacy.

13. Simson Garfinkel, Gene Spafford. Practical Unix and Internet Security, 2nd Edition.

14. Michel E. Kabay. The NCSA Guide to Enterprise Security: Protecting Information Assets.

15. Rita C. Summers. Secure Computing: Threats and Safeguards.

16. Avi Rubin, Dan Geer, Marcus Ranum. Web Security Sourcebook.

17. Simson Garfinkel, Gene Spafford. Web Security & Commerce.

Издания на русском языке:

1. Вакка Дж. Секреты безопасности в Internet. Киев: Диалектика, 1997.-512 с.

2. Гайкович В.Ю., Ершов Д.В. Основы безопасности информационных технологий. - М.: МИФИ, 1995.

3. Герасименко В.А. Защита информации в автоматизированных системах обработки данных.: В 2-х кн. - М.: Энергоатомиздат, 1994.

4. Герасименко В.А., Малюк А.А. Основы защиты информации.-М.:. 1997.-540 с.

5. Зегжда Д.П., Мешков А.В., Семьянов П.В., Шведов Д.В. Как противостоять вирусной атаке. – СПб.: BHV Санкт-Петербург, 1995 г. – 320 с.

6. Зегжда П.Д., Зегжда Д.П., Семьянов П.В., Корт С.С., Кузьмич В.М., Медведовский И.Д., Ивашко A.M., Баранов А.П. Теория и практика обеспечения информационной безопасности.– М.: Издательство Агенства "Яхтсмен", 1996. – 298 с.

7. Зегжда Д. П., Ивашко A.M. Как построить защищенную информационную систему / Под научной ред. Зегжды П.Д. В 2-х кн.– СПб.: НПО "Мир и семья-95", 1997.

8. Медведовский И., Семьянов П., Платонов В. Атака через Internet / Под научной ред. Зегжды П.Д. – СПб.: НПО "Мир и семья-95", 1997. –296с.

9. Мельников В. Зашита информации в компьютерных системах. - М.: Финансы и статистика; Электронинформ, 1997. - 368 с.

10. Милославская Н.Г., Тимофеев Ю.А., Толстой А.И. Уязвимость и методы защиты в глобальной сети Internet. - М.: МИФИ, 1997.-236 с.

11. Стенг Д., Мун С. Секреты безопасности сетей. - Киев: Диалектика, 1996. - 543 с.

6. Некоторые списки рассылки по безопасности

Можно послать запрос на подписку по указанному ниже адресу электронной почты по любой из нижеприведенных тематик. Для этого в теле электронного сообщения обычно пишется "subscribe listname".

Список часто задаваемых вопросов (FAQ) по информационной безопасности находится на узле по адресу http://www.iss.net/vd/mail.html.

7. Некоторые Web-узлы по безопасности

• http://www.cs.purdue.edu/coast/coast.html;

• http://java.sun.com/security/;

• http://www.telstra.com.au/info/security.html;

• http://spam.abuse.net/;

• http://www.nsi.org/compsec.html;

• http://cs-www.ncsl.nist.gov/;

• http://www.iss.net/vd/library.html;

• http://www.ncsa.com/;

• http://www.ntbugtraq.com/;

• http://www.rootshell.com/;

• http://www.tno.nl/instit/fel/intern/wkinfsec.html;

• http://www.cs.purdue.edu/coast/hotlist/;

• http://ciac.llnl.gov;

• http://www.alw.nih.gov/Security/security.html;

• http://www.testra.com.au/info/security.html.

Российские узлы:

• http://www.infotecs.ru;

• http://www.infosec.ru;

• http://www.ankey.ru;

• http://www.security.ru;

• http://www.spymarket.ru;

• http://www.securityclub.ru;

• http://www.confident.ru;

• http://www.ssl.stu.neva.ru/ssl/;

• http://www.zdnet.ru;

• http://www.zhurnal.ru/hack-zone;

• http://www.mascom.ru;

• http://www.hackzone.ru;

• http://www.maindir.gov.ru/sbrf;

• http://www.alpha.ru.

Хакерские узлы по безопасности:

• http://www.phrack.com/;

• http://www.2600.com/;

• http://underground.org/;

• http://10pht.com/;

8. Некоторые телеконференции по вопросам безопасности

• alt.2600.hackerz;

• alt.2600.phreakz;

• alt.2600.programz;

• alt.2600.warez;

• alt.hackers.groups;

• alt.security;

• alt.security.pgp;

• comp.lang.java.security;

• comp.os.ms-windows.nt.admin.security;

• comp.os.netware.security;

• comp.security.announce;

• comp.security.firewalls;

• comp.security.misc;

• comp.security.pgp.announce;

• сотр.security.pgp.discuss;

• сотр.security.pgp.resources;

• сотр.security.pgp.tech;

• сотр.security.ssh;

• сотр.security.unix;

• сотр.sys.security;

• comp.unix.admin;

• comp.unix.misc;

• comp.unix.questions;

• microsoft.public.access. security.

Российские телеконференции по безопасности находятся в ведении компании ДЕМОС.

ЛИТЕРАТУРА

1. Рябко С., Царев Н. Технология SKIP // Открытые системы. -1996.-№3(17).-С. 38-41.

2. Руководящий документ Гостехкомиссии России «Защита от несанкционированного доступа х информации. Термины и определения.». -Москва, 1992.

3. Гайкович В.Ю., Ершов Д.В. Основы безопасности информационных технологий. - М.: МИФИ, 1995.

4. Скородумов Б.И. Информационная безопасность. Обеспечение безопасности информации электронных банков. - М.: МИФИ, 1995.

5. Герасименко В.А. Защита информации в автоматизированных системах обработки данных.: В 2-х кн. - М.: Энсргоатомиздат, 1994.

6. Стенг Д., Мун С. Секреты безопасности сетей. - Киев: Диалектика, 1996.

7. Крупномасштабный "взлом" сети Internet на территории России (пресс-релиз) // ComputerWeek/Русское издание. - 1996. - № 34-35. -С. 1,7.

8. Русские хакеры сели в американскую тюрьму // КоммерсантЪ-Daily.-26.02.98.

9. Антес Г. 750 миллионов на оборону сети! // Computerworld Россия.-1996.

10. Internet Sniffer Attacks // Datapro Reports on Information Security. General Report. - January 1996.

11. Internet Insecurities // Open Computing. - December 1995.

12. Бизнес в сетях // Итоги. - 10 декабря 1996.

13. Храмцов П. Лабиринт Internet. - М.: Электроинформ, 1996. - С. 256.

14. Уотт П. Интрамания // Сети. – 1998. – № 1. – С. 122-124.

15. Ру В., Джозефе М. Все выше, и выше, и... // Сети. - 1997. – № 6. - С. 65-67.

16. Хершбергер С. Секреты создания интранет. – С-Пб.: 1998.

17. Бландон У. Итак, вы хотите построить интрасеть // Сети. -1997. –№2.-С. 49-50.

18. Медведовский И,, Семьянов П., Платонов П. Атака через Internet. - СПб.: НПО "Мир и семья-95". - 1997. - 296 с.

19. Куракин Д.В. К вопросу о создании государственного профиля стандартов России на взаимосвязь открытых систем // Информационные технологии. – 1995. – № 0. – С. 48-50.

20. Галатенко В. Информационная безопасность // Открытые системы. - 1996. - № 4(18). - С. 40-47.

21. Материалы статьи Chris Goggans // В кн.: Pike M. Using the Internet.

22. Швартау У. Как обеспечить информационную безопасность предприятия // Сети. - 1997. - № 4. - Стр. 106-115.

23. Maximum Security. - 1997. - Sams.net Publishing. - 885 с.

24. Авдуевский А. Ключ от комнаты или дырявая сеть // Lan Magazine / Русское издание. - 1996. - Т. 2, № 7.

25. Вуллакотг М., Радосевич Л. Web spoofing: новая угроза безопасности Internet // Сети. - 1997. - № 2. - С. 86-87.

26. Raynovich R. S. Blocking Infection on the Net // LAN Times. - December 1995.

27. Макнамара П. Вирусы в электронной почте // Сети. - 1997. – №8.-С. 134-135.

28. Тимофеев Е. Компьютерные врачи // CompUnity. - 1996. – № 9.

29. Крамер М., Рапоза Дж. Mimesweeper фирмы Integralis обезвреживает "почтовые бомбы" // PC WEEK/ Русское издание. - 7 мая 1996.-С. 33-34.

30. Судов Е. Антивирусная система глазами корпоративного пользователя // ComputerWeek / Русское издание. - 1997.- № 10.-С. 1,26,27,31.

31. Колонцов В. Найти, проверить и обезвредить // Открытые системы. - 1996. - № 6(20). - С. 58-63.

32. Годин Ш. Борьба Microsoft с хакерами пока не выявила победителей // Computerworld Россия. - 1997.

33. Коржов В. Безопасность Java: миф или реальность? // Сети. - 1997.-№ 2.-С. 80-83.

34. Балдерстон Дж. Microsoft оснащает инструментарий Web средствами защиты // Info World, США. - 1997.

35. Медведовский И. DNS под прицелом // Lan Magazine / Русское издание. - 1997. - Том 3, № 5.

36. Raucci R. Protection on the World Wide Web // Open Computing. - May 1995.

37. Web Security // LAN Times. - April 1995.

38. Апшер Г. Опасности "Всемирной паутины" // Конфидент. - 1996.-№5.-С. 40-45.

39. HitList дает реальную статистику в реальном времени // PC WEEK/Русское издание. - № 10. - 1998.

40. Рэндалл Н. Безопасность в Internet. Диспетчеры Cookie-файлов.?С Magazine (Русское издание). – 1998. – № Ols.

41. Суркан М. Задраить люки // PC WEEK/Русское издание. - 7 мая 1996.-С. 37.

42. Галатенко В. Защитные средства Intranet // Lan Magazine / Русское издание. - 1996. - Т. 2, № 8.

43. Пробелков П. Сколько стоит "сломать" Netscape // Конфидент. -1996. -№ 5. -С. 29-30.

44. Большова Г. "Застава Джет" на страже локальных сетей // Сети. – 1998.–№ 3.–с. 136-137.

45. Программы шифрования данных // Мир ПК. - 1997. - № 3.

46. Адамc Ш. Безопасность транзакций в системе Web // Сети. -1997.-№2.-С. 75-79.

47. Гореткина Е. Защита электронной коммерции // ComputerWeekly/ Русское издание. – 1998. – № 29. – С. 20,21,45.

48. Московиц Р. Протокол IPSec для групп по интересам // Сети и системы связи. – 1998. – № 7.

49. Мюллер М. Совершенствование технологий защиты // PC Week/ Русское издание. - 1997. - № 11 (85).

50. Джонс К. Netscape разрабатывает API-интерфейс для защиты информации // Info World, США. - 1997.

51. Никитин А. Универсальные криптографические интерфейсы – http://www.ankey.ru/security/tech/CAPI.html

52. Защита Web-узла от "фальшивых" запросов // ComputerWeekly/ Русское издание. – 1997. – № 8. – С. 20.

53. Пьянзин К. Болевые точки системы безопасности Netware 4.x // Lan Magazine / Русское издание. - 1996. - Том 2, № 5.

54. Салливан И. Спэммера за решетку! // PCWeek / Русское издание. – 1998. – № 5.

55. Макнамара П. Спэммеры-паразиты нападают на почтовые серверы Internet // Сети. - 1997. – № 8. - С. 136-137.

56. Вулекотт М. Системы защиты информации для почты Internet II Infoworld, США.-1997.

57. Кантер Ш. Защищенная E-Mail // СК Пресс. – № 02+. – 1998.

58. Трифаленков И. Система информационной безопасности на основе ОС Solaris // Open Systems Magazine. - 1996. - № 3. - С. 14-22.

59. Сергеева Н. Система SunScreen // Открытые системы. - 1996. - № 3(17).-С. 30-33.

60. Демин В.В., Судов Е.В. Интегрированная система информационной безопасности // Сети и системы связи. - 1996. - № 9.

61. Risk Analysis: Concepts and Tools // Datapro Reports on Information Security. -September 1991.-IS20-150-1-1-107.

62. Как оптимизировать защиту данных в сети // ComputerWeek / Русское издание. - 1996. - № 15. - С. 1, 22-26, 47.

63. Dymek W. Managing Network Security // Datapro Reports on Information Security. - February 1996.

64. Колбасов A. Firewalls, к зачем они нужны V Электронная энциклопедия АО Стинс Коман. - 1996. - Т. I.

65. Елманова Н. Создание серверов приложений с помощью Delphi 3 // Компьютер-Пресс. – 1997. – № 12.

66. Защита информации в архитектурах клиент/сервер // ComputerWeek Русское издание - 1996 - № 15 - С 13,15-19,49-51

67. Вьюкова Н.И., Галатенко В.А. Информационная безопасность систем управления базами данных // Системы управления базами данных,- 1996.-№ 1.-С. 29-54.

68. Линде С. Несанкционированный доступ - примеры вторжения // Открытые системы. - 1996. - № 4(18). - С. 28-30.

69. Данлоп Ш. Windows NT может оказаться уязвимой, если УАК'ы не займутся безопасностью II COMPUTER RESELLER NEWS/RE. – № 9 (44), 15 мая 1998 г.

70. Олифер В.Г., Олифер Н.А. Безопасность: Windows NT и новые технологии Microsoft // Сети и системы связи. - 1996. - № 9.

71. Сырков Б.Ю. Компьютерная система глазами хакера // Технологии и средства связи. – 1998. – № 4. – С. 98,99,101,103.

72. Stephenson P. Internet Firewalls // LAN Magazine. - February 1995.-V. 10, №2.-P. 63-70.

73. Can Firewalls Take the Heat? // Data Communications. - November 1995.

74. Cheswick В., Bellovin S. Firewalls and Internet Security, Repelling the Wily Hacker. - Addison-Wesley, 1994.

75. Chapman В., Zwicky E.D. Building Internet Firewalls. - O'Reilly and Associates, 1995.

76. Галатенко В. Информационная безопасность в Intranet // Lan Magazine/Русское издание. – 1996. - Т. 2, № 7.

77. Bryan J. Build a Firewall // Byte. - April 1995.

78. Ганев М. Стражи порядка // Открытые системы. - 19%. - № 3(17).-С. 23-27.

79. TCP/IP (Lack of) Security // Datapro Reports on Information Security. General Report. - February 3996.

80. Яри Р. Серверы-посредники // Сети и системы связи. - 1996. - № 6.

81. Карве А. Proxy-серверы стоят на страже // Lan Magazine/Русское издание. - 1997. - Т. 3, № 2.

82. Толли К. Охота за приведениями // Сети. - 1997. – № 3. С. 48.

83. Снайдер Дж. Proxy-серверы «выходят» из себя // Сети. - 1998. – №5.-С. 112-114.

84. Arcuri G. Network Access Control Systems: Overview // Datapro Reports on Information Security. Original report: IS36-001-101. - February 1996.

85. Dintzis M. Communications Processors: Overview // Datapro Reports on Information Security, Original report: 3601 DNW. - February 1996.

86. Herman G. Operating System Security for Midrange and Large Computers. // Datapro Reports on Information Security. Original report: 1239 MRS. - February 1996.

87. Лоусон С. Cisco создает сервер защиты данных масштаба предприятий // Infoworld, США. - 1997.

88. Никитин Ф.Н.. Попов В.И. Эффективная защита в Internet: система Fire Wall/Plus фирмы NETWORK-1 // Конфидент. - 1996. - № 5. - С. 32-36.

89. Брандмауэры, или запирайте вашу дверь // Сети. - 1997. – № 2. -С. 88-99.

90. Льюис Дж. Виртуальные частные сети реализуют потенциал Internet // PC Week / RE. - 1998. – № 26.

91. Вьюкова Н. Сервер аутентификации Kerberos // Открытые системы.-1996.-№ 1.

92. Че Л. Задраить люки! // Lan Magazine/Русское издание. - 1996. -Т. 2, № 4.

93. McMahon P.V. Sesame V2 Public Key and Authorization Extensions to Kerberos // ISOC Symposium. - 1994.

94. Хиггинс К. Рецепты шифрования //. ComputerWeek /Русское издание.-1997.-№ 10.-С. 28-31.

95. Карузо Дж. Протокол туннелирования L2TP повышает безопасность глобальной сети // ComputerWeek /Русское издание. - 1997. - № 8. -С. 20.

96. Козюр Д. VPN: различия между рынками порождает многообразие стандартов // PC Week/RE. – 1998. – № 23.

97. Лоусон С. Защита каналов связи // InfoWorld, США. - 1997.

98. Diffie W., Hellmann M.E. New Directions in Cryptography // IEEE Transactions on Information Theory. - 1976. - V. IT-22, № 6. - P. 644-654.

99. Вопилов А.В., Галицкий А.В., Рябко С.Д. Защита информации в Internet // Банковские технологии. - 1995. - № 7. - С. 37-42.

100. Вопилов А.В., Галицкий А.В., Рябко С.Д. Безопасность в Internet: проблема решена?//Сети. - 1995.-№ 7. -С. 118-123.

101. Aziz A., Markson Т., Prafullchandra H. Simple Key-Management For Internet Protocols (SKIP). - 1995.

102. Aziz A., Markson Т., Prafullchandra H. X.509 Encoding of Diffie-Hellman Public Value. - 1995.

103. Aziz A., Markson Т., Prafullchandra H. SKIP Algorithm Discovery Protocol.- 1995.

104. Фоменков Г.В. Криптокарта Fortezza – правительственные технологии в коммерческих приложениях // Конфидент. - 1997. – № 1. – С. 23-26, 28-29.

105. Программы сетевого мониторинга и информационная безопасность // ComputerWeek / Русское издание. - 1996. - № 15. - С. 20-21.

106. Маркс К. Сетевая "полиция" // Сети. - 1997. - № 2. - С. 70-74.

107. Duncan R.J. Addressing the Issues: Internet Security // 1994 McGraw-Hill Simposium, Washington. - June 9, 1994.

108. Во Д. Производители совершенствуют защиту // Computerworld Россия.- 1996.

109. David J. Establishing A LAN Security Policy // Datapro Reports on Information Security. Original report: IS35-110-101. -February 1996.

110. Aylesbury U.K. Secure LAN Access // Data Communications. - October 1995.

111. Борт Дж. Чувство безопасности // Сети и системы связи. - 1996. -№4.

112. Бэкман Д. Защита флангов с помощью RADIUS и TACACS+ // Сети и системы связи. – 1998. – № 5.

113. Payne R.A. Electronic Data Interchange (EDI): An Overview // Datapro Reports on Information Security. Original report: 7840 IMW. - February 1996.

114. Electronic Data Interchange (EDI) Overview // Datapro Reports on Information Security. Original report: 2250 NWS. - February 1996.

115. Electronic Data Interchange (EDI) Service Profiles // Datapro Reports on Information Security. Original report: 5150 NWS. - February 1996.

116. The Security Implications of EDI or Electronic Commerce // Datapro Reports on Information Security. General Report. - December 1995.

117. Raynovich R. S. Securing EDI for Internet Use // LAN Times. -June 1995.

118. Internet Safety for EDI // Data Communications. - November 1995. 319. Авдуевский А. Не растеряйте свою информацию! // Системы и решения. - 1996. - № 4. - С. 1, 5, 8.

120. Бриньон A. PALINDROME - метод защиты электронных денежных переводов // Системы безопасности. - 1996. - № 2. - С. 32-33.

121. Николаев А.А. Современные технологии сетевого резервного копирования // Сети и системы связи. – № 2. – 1998.

122. Крил П. Резервное копирование данных по Internet // Открытые системы - 1996

123. Мартин

|

|

|