|

Secure Shell как средство замены уязвимых сервисов TCP/IP 9 глава

|

|

|

|

Наконец, еще одной чертой SKIP является его независимость от системы шифрования. Пользователь может выбирать любой по конфигурации из предлагаемых поставщиком криптоалгоритмов или использовать свой алгоритм шифрования; могут использоваться различные по своей криптостойкости алгоритмы шифрования - различные системы шифрования могут подсоединяться к системе как внешние библиотечные модули.

Технические детали спецификации SKIP. Техническая реализация протокола SKIP достаточно подробно рассмотрена в [99, 100].

Используемая в SKIP система открытых ключей Диффи-Хеллмана представляет собой криптографическую систему с асимметричными ключами, в которой используются различные ключи для шифрования и расшифрования. Каждый узел сети снабжается секретным и открытым ключами. Открытые ключи могут свободно распространяться среди пользователей, заинтересованных в организации защищенного обмена информацией. Узел i, адресующий свой трафик к узлу j, на основе логики открытых ключей вычисляет парный ключ Kij. Однако этот, требующий высокой степени защиты, разделяемый секрет не используется прямо для шифрования данных.

Для шифрования конкретного пакета или их небольшой группы узел i вырабатывает специальный пакетный (сеансовый) ключ Кр, шифрует при помощи этого ключа данные, укладывает их в блок данных SKIP-пакета. Далее, собственно пакетный ключ Кр шифруется на основе другого ключа, вырабатываемого из разделяемого секрета Kij, и тоже записывается в пакет. Пакет снабжается SKIP-заголовком, по синтаксису совпадающим с заголовком IP-пакета и отправляется в сеть. Поскольку SKIP-заголовок совпадает с заголовком IP-пакета, все промежуточное оборудование сети стандартным образом маршрутизирует этот пакет до его доставки узлу-получателю j. Узел j, получив пакет и вычислив разделяемый секрет Kij, дешифрует ключ Кр и с его помощью дешифрует весь пакет. Описанный выше процесс получил название "инкапсуляция" [1], или "туннелирование". Инкапсуляция обеспечивает шифрование (путем инкапсуляции пакетов, подлежащих защите, в SKIP-пакеты) и аутентификацию информации. Режимы инкапсуляции и шифрования могут применяться как совместно, так и раздельно. Структура пакета, получающегося в результате такой инкапсуляции, приведена ниже:

|

|

|

где IP - заголовок протокола IP;

SKIP - заголовок протокола SKIP;

АН - аутентификационный заголовок;

ESP - заголовок, включающий данные об инкапсулированном протоколе;

Inner protocol - пакет инкапсулируемого протокола. Если применяется только режим аутентификации или инкапсуляции, то заголовки АН и ESP, ответственные за аутентификацию и инкапсуляцию, могут изыматься из пакета.

Эволюция спецификации SKIP. Текущая версия эскизных материалов IETF по стандарту SKIP от 21 декабря 1995 г. [101] имеет ряд отличий от первой версии, опубликованной 15 мая 1994 г.

В первой версии SKIP для повышения криптостойкости вычисляемого парного ключа предлагалась следующая логика. При шифровании данных каждого пакета или их группы вырабатывался случайный пакетный или сеансовый ключ, Кр. Затем ключ Кр шифровался при помощи вычисляемого парного ключа - долговременного разделяемого секрета Kij. Такое решение обеспечивало два преимущества:

1) в случае компрометации пакетного ключа риску подвергается только относительно малая часть трафика, зашифрованная при помощи этого ключа;

2) обеспечивалась дополнительная защита разделяемого секрета, поскольку он использовался для шифрования относительно малой части передаваемого трафика, и накопить статистику, необходимую для проведения криптоатаки на этот ключ представлялось затруднительным.

|

|

|

В последующих реализациях спецификации SKIP были приняты дополнительные меры для защиты разделяемого секрета. Повышение криптостойкости протокола при атаках на пакетный ключ Кр достигнуто за счет включения в заголовок пакета нового параметра (n), который используется для вычисления ключа (Kijn), применяемого при шифровании сеансового ключа. Основная идея заключается в том, что для получения ключа Кр используется не сам разделяемый секрет Kij, а результат применения хэш-функции к выражению, составленному из разделяемого ключа Kij и параметра n. При этом n никогда не уменьшается, а только увеличивается. Правила для работы с n отнесены на усмотрение разработчика, однако для обеспечения совместимости версий предлагается считать, что n - это время в часах, отсчитанное от 00 час. 00 мин. 01.01.95.

Проблема синхронизации часов на защищаемых системах решается достаточно просто - если параметр n отличается более, чем на 1, что составляет расхождение во времени свыше одного часа, то пакет выбрасывается, поскольку потенциально может быть инструментом для выполнения имитоатаки с повторной передачей (replay attack).

Далее наиболее существенной из эволюции спецификации SKIP является приведение протокола SKIP к единообразному виду с точки зрения архитектуры протоколов семейства IP. Это выразилось, в первую очередь, в некотором упорядочении инкапсуляции протоколов, выполненной в соответствии со стандартом RFC 1827.

В заголовке SKIP-пакета появилось поле NEXT HEADER, которое указывает протокол, содержащийся внутри данного SKIP-пакета. Таким образом достигается привычная картина последовательной инкапсуляции пакетов один в другой.

Аналогично привычной цепочке Ethernet packet -> IP packet -> TCP packet при работе по протоколу SKIP получаем IP packet -> SKIP packet -> ESP packet -> TCP packet. Еще один результат появления в заголовке информации о следующем протоколе заключается в том, что теперь протокол SKIP отвечает только за передачу сеансового ключа и номера алгоритма для использования внутри инкапсулируемого протокола ESP. В качестве протокола ESP может применяться любой протокол. SKIP не накладывает никаких ограничений на конкретную реализацию ESP.

Дополнительные спецификации. Важно отметить, что:

|

|

|

1) проект протокола SKIP базируется на открытых ключах, поэтому естественна озабоченность разработчиков проблемой подтверждения авторства открытого ключа. В качестве одного из возможных решений предлагается использовать процедуру, описанную в рекомендации Х.509 [102];

2) принимаются меры для стандартизации процедуры обмена информацией двух узлов с различными атгоритмами шифрования [103]. Предлагаемый протокол базируется на расширении известного протокола IСМР. При использовании этого протокола для защиты от приема неавторизованной информации обязательным требованием является наличие авторизации в SKIP-пакете, в котором передается ICMP-пакет. В случае несовпадения подписи и содержимого данный пакет отбраковывается;

3) ведется проработка в новой спецификации вопросов совместимости SKIP со следующей версией протокола IP v6.

Проблема сертификационного центра в Internet для подтверждения подлинности открытого ключа. Трудность построения сертификационного центра в Internet определяется рледующими факторами:

• неясно, кому в Internet сможет доверять массовый пользователь;

• если такая доверительная сторона найдена, то нужно решить проблему доступа к ее ресурсам: поток запросов на выдачу сертификатов открытых ключей к этому источнику может быть столь интенсивен, что невозможно будет найти достаточные для его работы канальные и вычислительные ресурсы.

Определим, что сертификат открытого ключа - это документ, удостоверяющий соответствие открытого ключа набору определенных требований по его защите от несанкционированного доступа и дающий право его разработчику на использование и/или распространение этого открытого ключа как защищенного (определение дано по аналогии с определением сертификата из Руководящего документа Гостехкомиссии России "Защита от несанкционированного доступа к информации. Термины и определения." [2]).

Предпосылкой для решения проблемы поиска стороны, заслуживающей доверия, является принципиальная возможность генерации секретного ключа самим пользователем и представления для сертификации только открытого ключа. В этом случае конфиденциальность информации пользователя обеспечивается тем, что он никому не сообщает свой секретный ключ, и все сводится к чисто техническим трудностям, связанным с процессом передачи открытого ключа на сертификацию и с распространением сертификатов открытых ключей.

|

|

|

Для решения второй - ресурсной - задачи предложено решение, в котором администрация, ведающая распределением сертификатов открытых ключей, будет иметь распределенную иерархическую древовидную архитектуру, подобную структуре службы DNS, работающей в Internet. Следует, однако, сказать, что полномасштабное внедрение такого решения можно ожидать не ранее, чем SKIP будет утвержден в качестве стандарта. Тем не менее Sun Microsystems уже сейчас предлагает службу распределения сертификатов открытых ключей для покупателей SKIP-продуктов. При этом, однако, еще не создана сложная распределенная структура для поддержки сертификатов. Генерацией секретных ключей для своих пользователей занимается также компания Sun.

Проблема сертификационного центра корпоративной сети. В корпоративной сети проблема, с одной стороны, выглядит проще: любая корпоративная сеть в тысячи раз менее "населена", чем Internet, поэтому служба распределения сертификатов будет значительно менее ресурсоемкой и может иметь простую структуру, основанную в простейшем случае на одном сервере. Лучше, конечно, обеспечить резервирование и распределить эту функцию между несколькими серверами. Кроме того, в корпоративной сети легче найти сторону, заслуживающую доверия, например администрацию безопасности этой сети. С другой стороны, защита информации в корпоративной сети, как правило, должна осуществляться с учетом ряда дополнительных требований и ограничений, вытекающих из регламента безопасности предприятия-владельца сети. Прежде всего, это требования по дисциплине работы с криптоключами, требования по оперативности замены скомпрометированных ключей и административные ограничения типа разрешений и запретов на взаимодействия отдельных пользователей и подразделений.

Линия продуктов SKIP. Компания Sun Microsystems использовала SKIP как базовое средство защиты трафика в устройстве SunSereen [59], получившее признание как продукт 1996 г. по категории "МЭ" в журнале LAN Magazine. SunSereen анонсирован в мае 1995 г. и с тех пор находится в эксплуатации, правда, только на территории США. Начиная практически с самого анонса продукта, SunSereen подпадал под федеральные экспортные ограничения США для продуктов защиты информации. Постепенно эти ограничения удалось преодолеть, сначала путем получения ограниченной экспортной лицензии для финансовых организаций, затем последовало объявление о пересмотре цен на продукт и снятии экспортных ограничений на SunSereen SPF 100 G. Кроме устройства SunSereen Sun предлагает программную реализацию SKIP для ОС Solaris.

|

|

|

Организация Internet Commerce Group разработала архитектуру сетевой безопасности SunSereen, обеспечивающую высокий уровень безопасности и функциональных возможностей при минимальной сложности. SunSereen имеет развитые средства фильтрации, возможности аутентификации и обладает технологией соблюдения конфиденциальности с простым механизмом администрирования для обеспечения производительного и простого в использовании решения по безопасности.

SunSereen обладает расширенными функциональными возможностями, например анализом пакетов сообщений, и работает на выделенной централизованной системе. Это означает, что у SunSereen не возникает проблем по наблюдению за пакетами при работе на невыделенной системе. Модифицированный графический интерфейс пользователя обеспечивает простой способ реализации политики безопасности и определения правил по наблюдению и анализу пакетов.

Не имея собственного сетевого IP-адреса и не будучи маршрутизатором, SunSereen не просматривается из внешней сети: пакеты минуют его без всякого указания на то, что они прошли через это устройство. Во-первых, это скрывает сам факт наличия SunSereen в сети и существенно снижает объем информации, которую может использовать потенциальный взломщик. Во-вторых, это позволяет управлять несколькими физическими разделенными сегментами сети как одной сетью, уменьшая количество IP-адресов и интерфейсов. В-третьих, это делает возможным администрирование сети и ведение статистики с одного рабочего места. При необходимости можно задать такую конфигурацию, при которой SunSereen экранирует от внешних адресатов подлинную внутреннюю топологию сети, изменяя исходящие сетевые адреса отправителей.

Конфигурация. SunSereen является специализированным аппаратным устройством, использующим SPARC-технологии. Конфигурация SunSereen состоит из центрального аппаратного устройства - SPF-100 и станции администрирования, обеспечивающей защиту и определяющей правила и параметры работы всей системы. Операционная система не допускает входа в систему, и все стандартные сетевые услуги, например почта, блокируются. Информация о конфигурации экранирования пакетов загружается на устройство в зашифрованном виде. С помощью технологии аутентификации контролируется и информация, и администратор. Стоит только раз сконфигурировать и запустить SunSereen, как создается централизованный заслон, препятствующий входу в систему, появлению аварийных ситуаций и вызывающий, в случае необходимости, отключение при опасности. Конфигурации сети с использованием SunScreen включают только два устройства: маршрутизатор и "заслон" - SunScreen и только две сети для конфигурации и администрирования.

Средства наблюдения за пакетами сообщений. Устройство наблюдения за пакетами просматривает и анализирует весь входящий и исходящий трафик, в том числе и в побайтном режиме, позволяя задавать сложные правила для принятия решений относительно пропуска или блокирования информации, осуществляя тем самым функции логической фильтрации. SunScreen может пропускать пакеты, задерживать их с уведомлением отправителя, шифровать/расшифровать пакеты, вести протоколы их прохождения, копировать, перенаправлять пакеты и сохранять состояние установленных соединений. Это помогает обеспечить защиту при использовании UDP- и TCP-услуг. Фильтрующее устройство извлекает релевантную информацию из пакетов, сохраняет ее и использует, по мере необходимости, для принятия решений по будущим пакетам. В качестве примера можно привести работу с протоколом FTP: фильтр извлекает информацию о номере порта из исходящих FTP-запросов и на основе этой информации разрешает соединение через порт назначенного номера.

Конфиденциальность и аутентификация. Между собой пользователи, работающие в сети, защищенной SunScreen, могут передавать информацию в зашифрованном виде или с использованием механизма электронной подписи на каждом пакете, что достигается путем применения специального протокола управления криптографическим ключом SKIP. С точки зрения способа защиты данных, условно можно рассматривать два режима:

1) шифрование данных IP-пакета с сохранением в открытом виде исходного заголовка пакета;

2) инкапсуляция исходного IP-пакета в SKIP-пакет с заменой исходного заголовка.

Для примера рассмотрим две интрасети, соединенные при помощи канального провайдера и защищенные Screen-устройствами.

При данной схеме подключения Screen-устройства могут инкапсулировать весь трафик между сетями в протокол SKIP, иными словами, производить SKIP-туннелирование. При этом исходные пакеты могут помещаться в блоки данных SKIP-пакетов, а сетевые адреса всех узлов внутренних сетей могут быть заменены на некоторые виртуальные адреса, отвечающие во внешней сети Screen-устройствам (этот процесс называется "адресная векторизация"). В результате весь трафик между этими интрасетями может выглядеть извне только как полностью шифрованный трафик между двумя Screen-устройствами. Вся информация, доступная в этом случае внешнему наблюдателю, - это лишь временная динамика и оценка интенсивности трафика, которая может маскироваться путем использования сжатия «данных и выдачи "пустого" трафика. При этом терминал может использоваться не только для связи двух интрасетей, но и для подключения уединенных терминалов, использующих SKIP-защиту трафика. При этом терминал, используя защищенный трафик во внешней сети, сможет работать с дозволенными ему в рамках корпоративной политики безопасности хостами внутренней интрасети.

Программная реализация SKIP допускает параллельную работу в режиме шифрования и в режиме открытого трафика. С полной уверенностью можно гарантировать безопасность систем, требующих как открытого, так и конфиденциального обмена. Конфиденциальность передаваемых данных обеспечивается применением сертификата Диффи-Хеллмана на каждом устройстве и вычислением общего для отправителя и адресата секретного ключа или долговременного разделяемого секрета, используемого для генерации шифрующих ключей, которые могут меняться с частотой вплоть до каждого IP-пакета. При этом нет необходимости в передаче ключа по сети к адресату, поскольку он вычисляется как функция от двух ключей: секретного ключа устройства-отправителя и открытого ключа устройства-адресата. Доступ к "чужому" секретному ключу не нужен, следовательно, нет необходимости передавать его по сети, подвергая опасности компрометации. Шифрование информации происходит в два этапа: с помощью разделяемого ключа шифруется пакетный ключ, которым затем шифруется непосредственно значимая информация. При этом пакетный ключ может быть коротким, поскольку объем информации, передаваемый с данным ключом, невелик. Алгоритмы шифрования ключей и собственно информации могут быть различными. Шифрование значимых данных производится по алгоритмам RC2, RC4 и DES. Специальный признак состояния в заголовке пакетов позволяет в случае потери части пакетов производить повторную синхронизацию шифрующих пакетных ключей. Аутентификация по разрешенному типу информационного доступа между защищенными абонентами либо между отдельными частями распределенной корпоративной сети осуществляется с помощью частных "мастер"-ключей, хранящихся на Smart Card.

Дополнительные возможности. Организации часто располагают отделами, территориально разнесенными иногда по разным городам, поэтому в SunScreen включен механизм, позволяющий различным отделам использовать общедоступные сети, как безопасную закрытую сеть, не требующую выделенных линий и изменений в приложениях. Это достигается посредством туннелирования данных, во время которого пакеты данных заключаются внутри других пакетов и шифруются для того, чтобы общедоступные сети выполняли роль закрытой сети, В этом случае разрозненные отделы могут работать и администрироваться как виртуальная сеть. Хосты на такой сети могут иметь такой же диапазон сетевых IP-адресов. В сочетании со способностью SunScreen просматривать каждый пакет, туннелирование данных позволяет вести учет всех подозрительных действий, а также защищаться от попыток взлома или подделки туннеля и сети в целом, как пассивно, так и, при желании, активно воздействовать на идентифицированный сетевой источник опасности.

Административная станция является специализированной системой, обеспечивающей простой, защитный механизм для определения и реализации политики безопасности. Обычно SunScreen передается потребителю в несконфигурированном виде и включает наиболее распространенные, типичные правила по безопасности.

Станцию просто конфигурировать, и она предлагает мощные средства по разработке устройств наблюдения за пакетами сообщений заказчиков. Графический интерфейс пользователя предоставляет наглядные средства установки устройства наблюдения и защищает администраторов от сложностей и риска определения синтаксиса и порядка следования правил. Сконфигурированные устройства по наблюдению за пакетами загружаются в SunScreen через аутентичный закрытый порт Ethernet. Технология аутентификации гарантирует, что только санкционированный персонал может иметь доступ и модифицировать правила.

Сегодня пользователям доступно много различных решений по сетевой безопасности. Система SunScreen выделяется из других существующих решений по безопасности прежде всего улучшенными средствами пакетной фильтрации, наличием аппарата пакетного туннелирования, а также использованием средств аутентификации и шифрования. Следует отметить, что в отношении такого рода систем действуют федеральные ограничения на экспорт криптопродукции из США. Применительно к этой системе существует ограничительная экспортная лицензия для финансовых организаций, предусматривающая, помимо прочего, уменьшение длины криптоключа для шифрования трафика с 1024 до 512 бит. Кроме того, относительным недостатком системы SunScreen является ее высокая цена, поэтому для компенсации компания ЭЛВИС+ предлагает пакет ElvisScreen, представляющий собой функциональный аналог SunScreen, но на платформе Intel/Windows.

Компания ЭЛВИС+, ориентируясь на специфику российского рынка, пошла по пути разработки недорогих программных реализаций SKIP для распространенных платформ Unix и Windows. Помимо деления на платформы эта компания предлагает версии продукта с различной функциональностью: от простой программы для защиты трафика оконечного устройства, работающего с одним выделенным сервером, до полнофункционального продукта защиты станции в корпоративной сети, который обеспечивает учет топологии сети и индивидуальную настройку дисциплины взаимодействия с различными ее узлами. Кроме того, было разработано устройство для коллективной защиты интрасетей SKlPbridge. Это - аппаратно-программный комплекс на основе станции SPARCserver 5, который устанавливается на интерфейсе LAN/WAN и обеспечивает решение двух задач: SKIP-защиту входящего и исходящего трафика и реализацию заданной политики безопасности на интерфейсе LAN/WAN путем расширенной пакетной фильтрации. На текущий момент все продукты компаний ЭЛВИС+ и Sun Microsystems прошли тестирование на совместимость, и можно говорить о едином, широко масштабируемом по функциональности и стоимости, ряде продуктов.

Более подробную информацию о технологии SKIP можно найти по следующим адресам: Г) Web-сервер Internet Commerce Group - подразделения Sun Microsystems, занимающегося разработкой спецификации SKIP и SKIP-продуктов http://www.incog.com, http://skip.incog.com; 2) WWW-сервер АО ЭЛВИС+ http://www.elvis.ru; 3) FTP-сервер Swiss Federal Institute of Technology; ftp://www.tik.ee.ethz.ch/pub/packages/skip; 4) WWW-сервер Internet Security Group IETF; http://www.ietf.cnri.reston.va.us.

6.2.3. Криптокарта Fortezza

И в заключение данного раздела приведем описание еще одной системы и соответствующей технологии, часто используемой в Internet для шифрования информации. Широкое распространение протокола SSL объясняет и широкое использование криптокарты Fortezza [104].

Технология Fortezza Cryptographic Card, разработанная в АНБ США, представляет собой стандартное устройство PC-card (раньше это стандарт назывался PCMCIA), предназначенное для реализации аутентификации и шифрования в соответствии со стандартами правительства США. Карты Fortezza применяются в системе электронной связи Defence Message System (DMS) МО США, в поисковой системе Intelink разведывательного сообщества правительства США, использующей технологии WWW, а также в других правительственных системах.

Работы по созданию Fortezza были начаты в 1991 г. в рамках программы Pre Message Security Protocol (PMSP). Перед специалистами АНБ была поставлена задача разработать технологию защиты информации, не имеющей грифа секретности, но являющейся служебной тайной организации. Первоначальной целью этого проекта являлось создание недорогого устройства, выполненного в стандарте smart card и обеспечивающего: целостность данных, шифрование данных, идентификацию и аутентификацию источника данных. Кроме этого, необходимо было предусмотреть возможность совместимости с существующими стандартами (например, с протоколом распространения ключей Х.509), обеспечить работу мобильных пользователей, предоставить средства расширяемости архитектуры для поддержки потенциально большого числа пользователей (до 4-х миллионов). Первоначальными областями применения технологии Fortezza виделись зашита электронной почты и другого электронного информационного обмена, осуществляемого по открытым каналам связи, а также контроль доступа к системам и их компонентам.

В 1993 г. название программы было изменено на MOSAIC, тип криптографического устройства изменен на PC Card, а сама PC-карта получила название Tessera Crypto Card. Затем, в 1994 г., программа была влита в объединенный проект АНБ и Агентства информационных систем МО США (DISA) Multi-Level Information Systems Security Initiative (MISSI). После этого название технологии было изменено на Fortezza и PC-карта переименована в Fortezza Crypto Card.

Технология Fortezza обладает двумя важными свойствами, делающими возможным ее широкое распространение (если только это распространение не оказывается в сфере действия экспортных ограничений). Первым таким свойством является "персонализация" средств обеспечения безопасности. Каждый пользователь снабжается индивидуальным криптографическим устройством, PC-картой. Эта PC-карта содержит уникальную для каждого конкретного лица ключевую информацию и связанные с ней данные, а также выполняет заложенные в нее криптографические алгоритмы. Создатели карты Fortezza проделали большую работу по разработке сложной системы генерации, распределения и управления криптографическими ключами. Особое внимание было уделено контролю целостности данных карты и распространению требуемой криптографической и системной информации.

Вторым свойством является наличие открытого прикладного программного интерфейса (API). Аппаратные и программные спецификации карты разрабатывались с учетом требований к открытой системе. Это позволяет осуществлять простую интеграцию технологии Fortezza в большинство аппаратных платформ, коммуникационных средств, операционных систем, пакетов прикладных программ и сетевых протоколов и архитектур. Кроме этого, подход Fortezza избавляет разработчиков программных средств от необходимости встраивать в прикладные программы сложные криптографические подсистемы.

Алгоритм шифрования, применяемый в технологии Fortezza, известен под названием SKIPJACK. Этот алгоритм разработан специалистами АНБ и отвечает стандарту депонирования ключей Escrowed Encryption Key Standard. SKIPJACK является блочным шифром с размером блока 8 байт, использующим симметричные ключи (т.е. для зашифрования и расшифрования применяется один и тот же ключ). Шифрование по алгоритму SKIPJACK в карте Fortezza осуществляется с помощью специализированного криптографического микропроцессора CAPSTONE, выполненного по RISC-технологии.

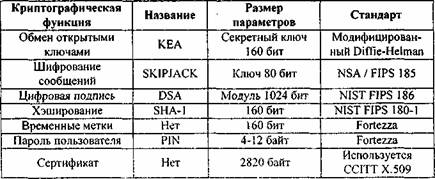

Не описывая подробно всех функций криптокарты, приведем в табличном варианте ее основные криптографические функции (табл. 6.).

Таблица 6

Криптографические функции криптокарты Fortezza

6.3. Вспомогательные средства защиты и мониторинга каналов связи

6.3.1. Сканеры

Кроме систем, непосредственно направленных на защиту данных, существуют программы тестирования систем на предмет наличия в них "дыр" в механизме безопасности, иначе называемые системами анализа защищенности сетевых сервисов, или сканерами. Сканеры выявляют слабые места в безопасности на удаленном или локальном ПК. В эту группу средств входят:

1) 100-процентные сканеры TCP-портов и сервисов (Telnet, FTP...);

2) сетевые утилиты Unix для проверки корректности работы определенных сервисов на удаленном ПК (работающие на основе Unix-утилит host, traceroute, rusers, finger, showmount, tcpdump и т.д.), приспособленные под работу с различными ОС. Например, для Windows 95 это пакет NetScanTools с Unix-утилитами (http://www.eskimo.com/~nmps/index.html); ТСР/IР Surveyor (ftp://wuarchive.wustl.edu/systems/ibmpc/win95/netutil/wssrv32n.zip);

Network Toolbox (http://www.jriver.com). Здесь также очень известны системы Internet Security Scanner, Netprobe, NetSonar, коммерческая программа Stalker компании Haystack Labs, свободно распространяемые программы – SATAN, Gabriel фирмы Los Altos Technology; NATAS (созданная Робертом Эвансом), Courtney Ливерморской национальной лаборатории им. Лоуренса (некоторые из названных сканеров подробно рассматриваются в Приложении 2.).

Как было показано выше, протоколы семейства ТСР/IР, используемые в качестве основы взаимодействия в Internet, не соответствуют современным требованиям по обеспечению безопасности распределенного информационного обмена. Наличие неустранимых уязвимостей в базовых протоколах ТСР/IР приводит к появлению все новых видов атак, направленных на получение НСД, препятствование предоставлению услуг и т.п. Новые разновидности информационных воздействий на сетевые сервисы, получившие распространение только в последнее время, представляют реальную угрозу доступности и целостности данных. Как следствие этого, в настоящее время различными производителями создано большое количество систем анализа защищенности сетевых сервисов.

Следует признать, что системы анализа защищенности сетевых сервисов – это обоюдоострое оружие. Одно дело, когда ими пользуется администратор системы для поиска незащищенных мест в своей системе, но совсем другое дело, когда эту же систему использует злоумышленник.

Назовем еще несколько популярных сканеров:

1) Network Security Scanner (на Perl) - предназначен для SunOS, IRIX и осуществляет проверку sendmail, FTP, NFS, TFTP, Xhost, Hosts.equiv;

|

|

|