|

2 Аутентификация. 3 Авторизация

|

|

|

|

2 Аутентификация

Аутентификация – это проверка (подтверждение) подлинности идентификации субъекта или объекта системы. Цель аутентификации субъекта – убедиться в том, что субъект является именно тем, кем представился (идентифицировался). Цель аутентификации объекта – убедиться, что это именно тот объект, который нужен.

Системы аутентификации могут быть двух видов - с взаимной и односторонней аутентификацией. Примером взаимной аутентификации является аутентификация WЕВ-сервера, которая предполагает предъявление сертификата, доказывающего взаимодействие с нуж ным оборудаванием, которое находится под управлением нужных физических или юридических лиц.

Простейшей формой аутентификации является парольная, при которой ввод значений идентификатора и пароля осуществляется, как правило, с клавиатуры. Считается, что эта форма аутентификации небезопасна, поскольку:

- пользователи часто применяют короткие, легко подбираемые пароли;

- во многих системах существуют многочисленные возможности перехвата паролей (серфинг на плече, запуск клавиатурных «шпио нов», перехват в открытых сетях и т. д. ).

В связи с этим в Международном стандарте ISO/IEC 27002 рекомендуется использовать в информационной системе сервисы, не допускающие передачу пароля в открытом виде. Именно поэтому современные защищенные информационные системы применяют, как правило, хеширование и шифрование передаваемых паролей, а также одноразовые пароли.

В качестве эффективного средства против подбора паролей могут быть использованы организационные меры в виде систематической смены пароля пользователями.

Другим важным достоинством парольной аутентификации является её интеллектуальная составляющая, т. е. связь с разумом и сознанием пользователя. В совершенных с точки зрения безопасности информационных системах пароли должны храниться исключительно в «человеческой» памяти пользователей без записи на любой мате риальный носитель информации.

|

|

|

Другой способ аутентификации связан с использованием «отчуждаемых» элементов, которыми уникально обладают пользователи (смарт-карты, дискеты, ключевые контейнеры, радиочастотные бесконтактные карточки, электронные таблетки iButton и т. п. ). Как правило, подобный механизм применяется в совокупности с дополнительной парольной аутентификацией (вводом РIN-кода), образуя двухфакторную систему аутентификации. Типичным примером двухфакторной аутентификации является защита ключевых контейнеров на различных носителях (смарт-картах, е-токенов и др. ) с помощью РIN-кода.

В качестве другого примера двухфакторной аутентификации можно привести технологию RSA Secure I D, показанную на рис. 1.

Рис. 1 Технология двухфакторной аутентификации RSA Secure ID

Одной из форм этого способа аутентификации является аутентификация по адресу (IР-адресу, e-mail адресу, телефонному номеру), активно применяющаяся в системах Клиент-Банк и сотовой телефонии.

Недостаток аутентификации «владения » - возможность потери (кражи) аутентификатора.

Учитывая растущую популярность облаков, а также озер данных, у руководства возникает желание сделать все возможное для защиты периметра. Тем временем, IT-специалистам приходится формулировать обоснование для запуска проектов в сфере ИБ, убеждая бизнес в необходимости следить за безопасностью постоянно.

3 Авторизация

Авторизация – предоставление аутентифицированному субъекту соответствующих (предписанных установленным порядком) прав на доступ к объектам системы: какие данные и как он может использо вать (какие операции с ними выполнять), какие программы может выполнять, когда, как долго и с каких терминалов может работать, какие ресурсы системы может использовать и т. п.

|

|

|

Авторизованный субъект доступа – субъект, которому предоставлены соответствующие права доступа к объектам системы (пол номочия).

Авторизация пользователей осуществляется с использованием следующих основных механизмов реализации разграничения доступа:

- механизмов избирательного управления доступом, основанных на использовании атрибутных схем, списков разрешений и т. п.;

- механизмов полномочного управления доступом, основанных на использовании меток конфиденциальности ресурсов и уровней допуска пользователей;

- механизмов обеспечения замкнутой среды доверенного про граммного обеспечения (индивидуальных для каждого пользователя списков разрешенных для использования программ), поддерживае мых механизмами идентификации и аутентификации пользователей при их входе в систему.

Технические средства разграничения доступа к ресурсам АС должны рассматриваться как составная часть единой системы кон троля доступа субъектов:

- на контролируемую территорию;

- в отдельные здания и помещения организации;

- к элементам АС и элементам системы защиты информации (физический доступ);

- к информационным и программным ресурсам АС.

Механизмы управления доступом субъектов к объектам доступа выполняют основную роль в обеспечении внутренней безопасности компьютерных систем. Их работа строится на концепции единого диспетчера доступа. Сущность этой концепции состоит в том, что диспетчер доступа (монитор ссылок) выступает посредни ком-контролером при всех обращениях субъектов к объектам (см. рис. 2).

Рис. 2 Диспетчер доступа

Диспетчер доступа выполняет следующие основные функции:

- проверяет права доступа каждого субъекта к конкретному объекту на основании информации, содержащейся в базе данных системы защиты (правил разграничения доступа);

- разрешает (производит авторизацию) или запрещает (блокирует) доступ субъекта к объекту;

|

|

|

- при необходимости регистрирует факт доступа и его параметры в системном журнале (в том числе попытки несанкционированного доступа с превышением полномочий).

Основными требованиями к реализации диспетчера доступа являются:

- полнота контролируемых операций (проверке должны подвергаться все операции всех субъектов над всеми объектами системы, обход диспетчера предполагается невозможным);

- изолированность диспетчера, то есть защищенность самого диспетчера от возможных изменений субъектами доступа с целью влияния на процесс его функционирования;

- возможность формальной проверки правильности функциони рования;

- минимизация используемых диспетчером ресурсов (накладных расходов).

В общем виде работа средств разграничения доступа субъектов к объектам основана на проверке сведений, хранимых в базе данных защиты.

Под базой данных защиты (security database) понимают базу данных, хранящую информацию о правах доступа субъектов к объектам. Для внесения изменений в базу данных защиты система разграничения доступа должна включать средства для привилегированных пользователей (администраторов безопасности, владельцев объектов и т. п. ) по ведению этой базы. Такие средства управления доступом должны обеспечивать возможность выполнения следующих операций:

- добавления и удаления объектов и субъектов;

- просмотра и изменения соответствующих прав доступа субъектов к объектам.

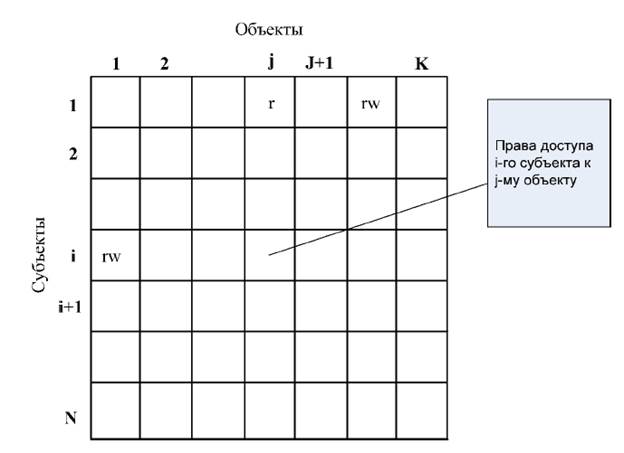

Форма представления базы данных защиты может быть различной Основу базы данных средств разграничения доступа в общем случае составляет абстрактная матрица доступа или её реальные представления. Каждая строка этой матрицы соответствует субъекту, а столбецобъекту АС. Каждый элемент этой матрицы представляет собой кортеж (упорядоченную совокупность значений), определяю щий права доступа (для всех возможных видов доступа - чтение, модификация, удаление и т. п. ) определенного субъекта к определенному объекту (см. рис. 3).

Форма представления базы данных защиты может быть различной Основу базы данных средств разграничения доступа в общем случае составляет абстрактная матрица доступа или её реальные представления. Каждая строка этой матрицы соответствует субъекту, а столбецобъекту АС. Каждый элемент этой матрицы представляет собой кортеж (упорядоченную совокупность значений), определяю щий права доступа (для всех возможных видов доступа - чтение, модификация, удаление и т. п. ) определенного субъекта к определенному объекту (см. рис. 3).

Рис. 3 Матрица избирательного управления доступом

|

|

|

Сложность управления доступом (ведения матрицы доступа) в реальных системах связана не только с большой размерностью этой матрицы (большим числом субъектов и объектов) и высоким динамизмом её корректировки, но и с необходимостью постоянного отслеживания при таких корректировках большого числа зависимостей между значениями определённых кортежей. Наличие таких зависимостей связано с объективно существующими в предметной области ограничениями и правилами наследования полномочий в иерархии объектов и субъектов.

Например, пользователь должен наследовать полномочия групп пользователей, в которые он входит. Права доступа некоторого пользователя к каталогам и файлам не должны превышать соответствующие его права по доступу к диску, на котором они размещены.

При полномочном управлении доступом (категорирование объектов и субъектов и введение ограничений по доступу установленных категорий субъектов к объектам различных категории) на матрицу доступа накладываются дополнительные зависимости между значениями прав доступа субъектов.

Ограничения и зависимости между полномочиями существенно усложняют процедуры ведения матриц доступа. Это привело к возникновению большого числа способов неявного задания матрицы (списки доступа, перечисление полномочий, атрибутные схемы и т. п. ).

Основные критерии оценки эффективности различных способов неявного задания матрицы доступа следующие:

- затраты памяти на хранение образа матрицы доступа;

время на выборку (или динамическое вычисление) значений полномочий (элементов кортежей);

- удобство ведения матрицы при наличии ограничений и зависимостей между значениями ее кортежей (простота и наглядность, количество требуемых операций при добавлении/удалении субъекта или объекта, назначении/модификации полномочий и т. п. ).

|

|

|