|

Туннелирование и управление.

|

|

|

|

Туннелирование

«Упаковать» передаваемую порцию данных, вместе со служебными полями в новый «конверт»

Цели туннелирования:

- передача через сеть пакетов, принадлежащих протоколу, который в данной сети не поддерживается

- обеспечение конфиденциальности трафика (за счет сокрытия истинных адресов и других служебных данных)

- обеспечение конфиденциальности и целостности передаваемых данных при использовании вместе с криптографическими сервисами

Туннелирование может применяться на уровнях

- сетевом

- прикладном

Управление

- Инфраструктурные сервисы, обеспечивающие нормальную работу компонентов и средств безопасности

- Интегрирующая оболочка информационных сервисов и сервисов безопасности, обеспечивающих согласованное функционирование под контролем администратора ИС

Согласно стандарту X.700 управление подразделяется:

- мониторинг компонентов

- контроль (выдача и реализация управляющих воздействий)

- координацию работы компонентов системы

Системы управления:

- позволяют администраторам планировать, организовывать, контролировать и учитывать использование информационных сервисов

- предоставляют возможность отвечать на изменение требований

- обеспечивают предсказуемое поведение информационных сервисов

- обеспечивают защиту информации

По стандарту X.700 выделены функциональные области управления:

- управление конфигурацией (установка параметров для нормального функционирования, запуск и остановка компонентов, сбор информации о текущем состоянии системы)

- управление отказами (выявление отказов, их изоляция и восстановление работоспособности системы)

- управление производительностью (сбор и анализ статистической информации, изменение режимы работы системы)

|

|

|

- управление безопасностью (реализация политик безопасности, реагирование на инциденты)

- управление учетной информацией (взимание платы за пользование ресурсами)

По стандарту X.700 управляемый объект представляет совокупность характеристик компонентов системы важных для управления:

- атрибуты объекта

- допустимые операции

- извещения, которые объект может генерировать

- связи с другими управляемыми объектами

Системы управления строятся на основе архитектуры агент/менеджер

Агент

→ выполняет управляющие действия, порождает извещения

Менеджер

→ выдает команды и получает извещения

Иерархия взаимодействия агентов/менеджеров может иметь несколько уровней

В X.701 выделены аспекты системы управления:

- информационный (извещения управляемых объектов)

- функциональный (управляющие действия)

- коммуникационный (обмен управляющей информацией)

- организационный (разбиение на области управления)

Возможные области систем управления:

- управление безопасностью

- управление загрузкой

- управление событиями

- управление хранением данных

- управление проблемными ситуациями

- генерация отчетов

PKI.

PKI – платформа для приложений и сетевой безопасности, которая обеспечивает контроль доступа к информации, безопасную электронную почту и цифровые подписи.

PKI – комбинация программного обеспечения, технологий криптографии, процессов и сервисов, которые позволяют организации обезопасить коммуникации и бизнес взаимодействие. Система основана на обмене цифровыми сертификатами между аутентифицированными пользователями и доверенными ресурсами. Сертификаты используются для обеспечения безопасности данных и управления аутентификацией обеих сторон взаимодействия: пользователей и сервисов.

|

|

|

PKI может быть использован для разработки решений, которые решают следующие задачи:

1) Конфиденциальность. PKI предоставляет возможность шифрования хранимых и передаваемых данных. Например, для использования Encrypted File System (EFS) или Internet Protocol Security (IPSec).

2) Целостность. PKI может быть использована для цифровой подписи данных. С помощью цифровой подписи можно отследить изменение данных в процессе передачи. Например, можно убедиться, что текст электронного сообщения не был изменен злоумышленником. Кроме того, PKI сертификаты, которые выдаются пользователям и компьютерам подписываются центром сертификации, который обеспечивает подлинность и целостность выданного сертификата.

3) Подлинность. Цифровая подпись данных обеспечивает одновременно целостность и подлинность данных. Например, пользователь, сертификатом которого было подписано сообщение, не сможет отказаться от авторства.

4) Доступность. В компьютерной сети можно установить несколько центров сертификации. Если один из сертификатов по какой-то причине становится недоступным, сертификаты может выдавать другой.

Компоненты PKI

PKI состоит из нескольких взаимосвязанных объектов, приложений и сервисов. Эти компоненты работают совместно для распространения и подтверждения сертификатов.

Рассмотрим компоненты PKI:

1) Средства управления сертификатами и центрами сертификации. Предоставляют графический интерфейс и инструменты командной строки для управления выданными сертификатами, публикации сертификатов, импорта и экспорта сертификатов.

2) Центры сертификации. Распределяют и управляют сертификатами пользователей, компьютеров и сервисов. Каждый выданный сертификат подписывается цифровым сертификатом центра.

3) Центры распределения черных списков (CRL Distribution Point (CDP)). Они предназначены для предоставления общего доступа к сертификатам центра сертификации и черным спискам сертификатов.

4) Шаблон сертификата. Определяет содержимое и предназначение цифрового сертификата.

5) Цифровой сертификат – основа PKI. Цифровой сертификат – электронное удостоверение, которое может содержать в себе открытый ключ и может содержать закрытый ключ.

6) Черный список (Certificate Revocation List) содержит сертификаты, которые были аннулированы центром сертификации до истечения их срока эксплуатации.

|

|

|

7) Приложения, использующие сертификаты.

Антивирусная защита.

Антивирусная программ (антивирус) – программа для обнаружения вредоносных программ и восстановления зараженных файлов, а также для профилактики, то есть предотвращения заражения файлов или ОС вредоносным кодом

Технологии антивирусной защиты:

- сигнатурный метод обнаружения

• сравнение сигнатуры вредоносной программы, содержимого зараженного файла по словарю

• высокая точность обнаружения конкретной атаки

• не обнаруживают новые атаки

• требуется регулярное обновление

- проактивная защита

• предотвращение заражения системы, а не поиск известного

• использование эвристического анализа и эмуляции кода

• не всегда являются эффективными

-Развитие вирусов связано с теорией самовоспроизводящих автоматов (50-60е гг. XX в.)

- Первые вирусы (70-80е гг. XX в.)

- Компьютерные вирусы и черви

- Программы шпионы

- Спам

Adware и прочее

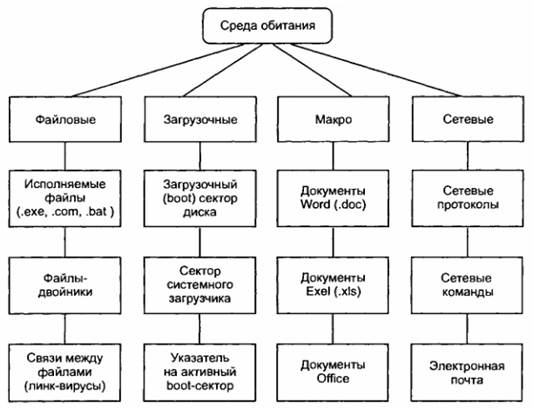

классификация:

- по среде обитания

- по используемым технологиям

- по дополнительной вредоносной функциональности

Основные симптомы заражения компьютера вирусом (для Windows):

- автоматическое открытие окон с незнакомым содержимым при запуске компьютера и в процессе работы

- появление новых неизвестных процессов в окне «Процессы» диспетчера задач Windows

- появление в автозапуске программ новых записей

- запрет на изменение настроек компьютера под учётной записью администратора

- невозможность запустить исполняемый файл

перезапуск компьютера во время старта какой-либо программы

|

|

|