|

Лекция 14. Безопасность коммутаторов.

|

|

|

|

Краткая аннотация лекции: Приведены особенности конфигурирования коммутаторов, управления таблицей коммутации. Рассмотрены некоторые вопросы конфигурирования безопасности на коммутаторах.

Цель лекции: изучить вопросы конфигурирования коммутаторов.

14.1. Общие вопросы конфигурирования коммутаторов

В отличие от концентраторов коммутаторы делят сеть на домены коллизий и могут работать как в полудуплексном, так и в полнодуплексном режиме, т.е. могут посылать и получать данные одновременно, поэтому исключают коллизии в локальных сетях.

Новые коммутаторы имеют заданную при изготовлении конфигурацию по умолчанию. Эта конфигурация редко удовлетворяет потребности администраторов сети. Коммутаторы могут конфигурироваться и управляться из командной строки интерфейса (command-line interface - CLI). Устройства сети могут также конфигурироваться и управляться через базовый web интерфейс и browser.

При включении начинается процесс начальной загрузки (bootup) После того, как коммутатор загрузился, он может конфигурироваться, для чего следует ввести режим глобальный конфигурации и затем установить пароли.

1. После включения на экране появляется следующая информация:

1 user(s) now active on Management Console.

User Interface Menu

[M] Menus

[K] Command Line

[I] IP Configuration

Enter Selection: K

CLI session with the switch is open.

To end the CLI session, enter [Exit].

Чтобы войти в CLI (Command Line Interface), нужно выбрать К.

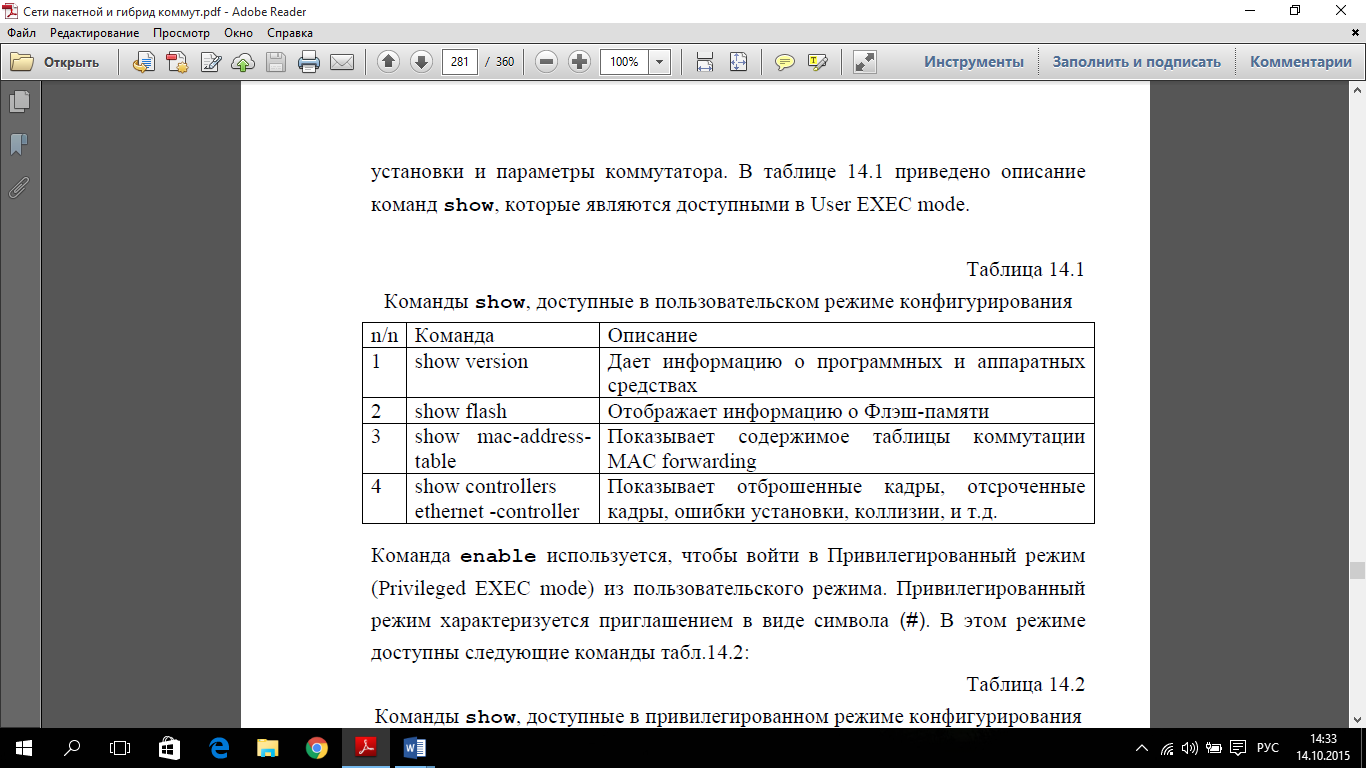

Конфигурирование коммутатора похоже на конфигурирование маршрутизатора. Пользовательский режим User EXEC mode характеризуется приглашением в виде символа >. Команды, доступные в пользовательском режиме ограничены, они выполняют основные тесты и отображают основные установки и параметры коммутатора. В таблице 14.1 приведено описание команд show, которые являются доступными в User EXEC mode.

|

|

|

Таблица 14.1

Команды show, доступные в пользовательском режиме конфигурирования

Команда enable используется, чтобы войти в Привилегированный режим (Privileged EXEC mode) из пользовательского режима. Привилегированный режим характеризуется приглашением в виде символа (#). В этом режиме доступны следующие команды табл.14.2:

Таблица 14.2

Команды show, доступные в привилегированном режиме конфигурирования

Набор команд Привилегированного режима включает команду configure. Команда configure позволяет войти в другие режимы конфигурирования. Поскольку эти режимы используются, чтобы конфигурировать коммутатор, доступ в Привилегированный режим должен быть защищен паролем, чтобы предотвратить неправомочный доступ.

Первое, что необходимо сконфигурировать на любом коммутаторе – это пароли. Пароли можно устанавливать так же, как в маршрутизаторе, для чего нужно войти в привилегированный режим, используя команду enable:

Switch>enable

Второе, следует просмотреть текущую конфигурацию, используя команду show running-configuration

Switch#sh run

Третье, для входа в режим глобального конфигурирования используется команда configuration terminal

Switch#config t

Switch(config)#

Четвертое, необходимо ввести имя коммутатора, используя команду hostname, например:

Switch(config)#hostname Sw-A

Sw-A(config)#

Имена коммутатора, также как маршрутизатора, имеют значение только на локальном уровне.

Пятое, конфигурируется пароль на консоль:

Sw-A(config)#line con 0

Sw-A(config-line)#password cisco2

Sw-A(config-line)#login

Шестое, для защиты удаленного доступа конфигурируются пароли виртуальных линий 0-15:

Sw-A(config-line)#line vty 0 15

Sw-A(config-line)#password cisco3

Sw-A(configline)#login

Седьмое, устанавливаютсяпаролиenable password илиenable secret password навходвпривилегированныйрежим:

Sw-A(config)#enable password cisco4

Sw-_A(config)#enable secret cisco1

Enable secret password – более строгий пароль, который криптографируется по умолчанию и при установке заменяет пароль enable password. Если установлен enable secret, то нет необходимости устанавливать пароль привилегированного режима enable password.

|

|

|

Для просмотра текущей конфигурации на коммутаторе можно использовать команду show running-config:

Sw-A #sh run Building configuration...

Current configuration:

enable secret 5 $1$FMFQ$wFVYVLYn2aXscfB3J95.w.

14.2. Конфигурирование интерфейсов коммутаторов, адресация

Коммутатор может работать по умолчанию без изменения базовой IP- конфигурации. Достаточно включить устройство и оно должно начать работать, точно так же, как это было при использовании концентратора. Однако для управления коммутатором при удаленном доступе к нему, при конфигурировании безопасности, а также при создании виртуальных локальных сетей (VLAN) коммутатором необходимо управлять, для чего задаются IP-адреса, маски, шлюзы, т.е. коммутатор конфигурируется.

Пример конфигурирования коммутатора приведен для схемы Рисунок14.1, где 3 конечных узла подключены к коммутатору Sw-A через концентратор.

Рисунок14.1. Схема сети с коммутатором

По умолчанию на коммутаторе не установлены ни IP-адрес, ни шлюз по умолчанию. Для управления коммутатором Catalist 2950 и более поздними образцами введен интерфейс виртуальной локальной сети vlan 1, на который устанавливается IP-конфигурация. Поэтому на указанном интерфейсе задается IP-адрес, маска сети или подсети, адрес шлюза по умолчанию (default-gateway).

Виртуальная локальная сеть vlan 1 по умолчанию является управляющей, на которую и выполняют атаки хакеры. Поэтому в качестве управляющей рекомендуется использовать виртуальную сеть с другим номером, например vlan 101, на интерфейс которой устанавливается IP-адрес, например, 10.1.10.11/24. Этот адрес является шлюзом по умолчанию для компьютеров РС1, РС2, РС3. В свою очередь, для коммутатора Sw-A шлюзом будет являться интерфейс F0/0 маршрутизатора с адресом 10.1.10.1. Адреса конечных узлов, маски, а также адрес интерфейса vlan 101 коммутатора сведены в табл. 14.3

Таблица 14.3

Таким образом, конфигурирование указанных параметров позволяет реализовать доступ к коммутатору для управления с удаленного устройства, обеспечение безопасности коммутатора, создание виртуальных локальных сетей.

Конфигурирование коммутатора производится в следующей последовательности:

|

|

|

Sw-A(config)#vlan 101

Sw-A(config-vlan)#exit

Sw-A(config)#int vlan 101

Sw-A(config-if)#ip add 10.1.10.11 255.255.255.0

Sw-A(config-if)#no shutdown

Sw-A(config-if)#ip default-gateway 192.168.1.1

Чтобы изменить IP-адрес и заданный по умолчанию шлюз на коммутаторе, можно либо ввести новый адрес, либо удалить информацию командами глобальной конфигурации no ip address или no ip default-gateway.

Для верификации конфигурации используется команда show interface vlan1 в привилегированном режиме:

Switch#show interface vlan1 Конфигурация коммутатора хранится в NVRAM, также как маршрутизатора. Текущую конфигурацию можно посмотреть по команде show running-config.

Для сохранения текущей конфигурации в NVRAM администратор может воспользоваться командой copy running-config startup-config:

Switch#copy run start

На коммутаторах Catalist 2950 дуплексный режим и скорость передачи установлены по умолчанию. Однако они могут быть установлены и вручную администратором, если до того дуплексный режим по каким-либо причинам был отменен:

Switch(config)#interface FastEthernet0/2

Switch(config-if)#duplex full

Switch(config-if)#speed 100

14.3. Управление таблицей коммутации

Коммутаторы изучают MAC-адрес источника кадра, полученного на входной интерфейс, и регистрирует его в таблице коммутации (см. Лекция 4). Кадры, которые имеют MAC-адрес назначения, зарегистрированный в таблице, переключаются только на соответствующий интерфейс без использования широковещательной передачи на все порты. Если в течение 300 секунд с какого либо узла нет передачи кадров, то МАС-адрес такого узла удаляется из таблицы. Не дожидаясь истечения заданного времени, администратор может вручную произвести очистку динамически созданных адресов путем использования команды clear mac-address-table в привилегированном режиме.

Таблица коммутации (таблица MAC-адресов) может формироваться, изменяться и дополняться в статическом режиме администратором. При этом повышается безопасность сети. Чтобы сконфигурировать статически МАС-адрес, на заданный интерфейс коммутатора используется команда:

Switch(config)#mac-address-tablestatic< МАС-адресузла >vlan< имяvlan >interfaceFastEthernet< номер >Ниже приведен пример конфигурирования некоторого коммутатора Switch, на котором уже были динамически сформированы три строки таблицы с интерфейсами FA0/7, FA0/8 и FA0/9. (Интерфейсы соответственно приписаны к виртуальным сетям vlan 2, vlan 3, vlan 4 – подробнее этот материал приведен в следующей лекции). Таблица коммутации отображается по команде:

|

|

|

Switch>sh mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

2 0060.2f2e.9907 DYNAMIC Fa0/7

3 0060.2f2e.9908 DYNAMIC Fa0/8

4 0060.2f2e.9909 DYNAMIC Fa0/9

Затем администратором статически конфигурируется новая запись:

Switch(config)#mac-address-table static 0030.A3E9.6623 vlan 2 Interface FastEthernet 0/2,

которая отображается в таблице коммутации (Type – STATIC):

Switch#sh mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

2 0030.a3e9.6623 STATIC Fa0/2

2 0060.2f2e.9907 DYNAMIC Fa0/7

3 0060.2f2e.9908 DYNAMIC Fa0/8

4 0060.2f2e.9909 DYNAMIC Fa0/9

Подобную информацию можно также увидеть по команде sh run:

Switch#sh run

...

mac-address-table static 0030.a3e9.6623 vlan 2 interface FastEthernet0/2

Чтобы удалить созданные статически МАС-адреса, нужно использовать следующую команду:

Switch(config)#no mac-address-table static < МАС-адресузла >interface FastEthernet < номер >vlan < номер >

14.4. Конфигурирование безопасности на коммутаторе

Порты коммутатора доступны через структурированную кабельную систему. Любой может подключиться к одному из портов напрямую или через концентратор (Рисунок 14.1), что является потенциальным пунктом входа в сеть неправомочного пользователя. При этом злоумышленник может сконфигурировать коммутатор так, чтобы он работал как концентратор, что позволяет анализировать весь трафик, проходящий через коммутатор. Поэтому необходимо обеспечивать безопасность портов (port security).

Статическое конфигурирование администратором МАС-адресов обеспечивает безопасность путем жесткой привязки адреса к интерфейсу, однако это достаточно сложно. Для обеспечения динамического режима безопасности, когда запись не удаляется автоматически после пяти минут молчания узла, используется ряд команд конфигурирования коммутатора. Например, динамический режим обеспечения безопасности на интерфейсе Fast Ethernet 0/7 конфигурируется следующей последовательностью команд:

Switch(config-if)#int f0/7

Switch(config-if)#switchport port-security

или последовательностью, используемой в виртуальных локальных сетях

Switch(config)#int f0/7

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

После ввода указанной последовательности команд таблица коммутации приобретает следующий вид:

Switch#sh mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

2 0030.a3e9.6623 STATIC Fa0/2

2 0060.2f2e.9907 STATIC Fa0/7

3 0060.2f2e.9908 DYNAMIC Fa0/8

4 0060.2f2e.9909 DYNAMIC Fa0/9

То есть автоматически обеспечивается статическая (постоянная) привязка МАС-адреса к интерфейсу коммутатора. С целью повышения безопасности ограничивают число МАС-адресов узлов, которым разрешено присоединяться к данному интерфейсу коммутатора. Например, число МАС-адресов на порт может быть ограничено до 1. В этом случае первый МАС-адрес, динамически изученный коммутатором, считается безопасным адресом, кадры с другими МАС-адресами будут отвергаться.

|

|

|

Switch_A#config t

Switch_A(config)#int fa 0/7

Switch_A(config-if)#switchport port-security max 1

При увеличении максимального значения до n (max n) безопасными будут считаться первые n адресов кадров, поступивших в порт коммутатора.

Верификация режима port security конкретного интерфейса обеспечивается командой show port security, например:

Switch-A#sh port-security int f0/7

Port Security: Enabled

Port Status: Secure-up

Violation Mode: Shutdown

Aging Time: 0 mins

Aging Type: Absolute

SecureStatic Address Aging: Disabled

Maximum MAC Addresses: 1

Total MAC Addresses: 1

Configured MAC Addresses: 0

Sticky MAC Addresses: 0

Last Source Address:Vlan: 0060.2F2E.9907:2

Security Violation Count: 0

Третья строка распечатки показывает режим реагирования системы на нарушения безопасности, который по умолчанию установлен в состояние «Выключение» (Shutdown). Нарушение безопасности происходит, когда станция, чей MAC-адрес отсутствует в таблице коммутации, пытается получить доступ к интерфейсу. При этом порт немедленно выключается и формируется сообщение о нарушении безопасности. Существуют еще два режима реагирования на нарушения безопасности: режим защиты (Protect) и режим ограничения (Restrict). В этих режимах пакеты с неизвестными исходящими МАС-адресами уничтожаются. При этом в режиме ограниченияформируется уведомление, а в режиме защиты – не формируется. Установить режим «Выключение» (если он не включен) можно по команде:

Switch_A(config-if)#switchport port-security violation shutdown

Выключение режима безопасности port security обеспечивается формой no команды, по которой режим вводился.

Краткие итоги лекции 14

1. Коммутаторы делят сеть на домены коллизий.

2. При конфигурировании коммутатора используются четыре режима: пользовательский, привилегированный, глобального и детального конфигурирования.

3. Многие команды конфигурирования коммутатора аналогичны командам на конфигурирование маршрутизатора.

4. Коммутатором необходимо управлять, для чего задаются IP-адрес, маска, шлюз на интерфейс виртуальной локальной сети vlan 1.

5. Виртуальная локальная сеть vlan 1 по умолчанию является управляющей, на которую и выполняют атаки хакеры. Поэтому в качестве управляющей рекомендуется использовать виртуальную сеть с другим номером, например vlan 101.

6. Кадры, которые имеют MAC-адрес назначения, зарегистрированный в таблице коммутации, переключаются только на соответствующий интерфейс без использования широковещательной передачи на все порты, что повышает безопасность.

7. Формат команды статического конфигурирования МАС-адреса на заданный интерфейс следующий:

Switch(config)#mac-address-table static < МАС-адресузла >vlan < имя vlan >interface FastEthernet < номер >

8. Коммутаторы должны обеспечивать безопасность портов (port security).

9. Статическое конфигурирование администратором МАС-адресов обеспечивает безопасность путем жесткой привязки адреса к интерфейсу.

10. Обеспечение безопасности на интерфейсе конфигурируется командой switchport port-security в режиме конфигурирования интерфейса.

11. Число МАС-адресов на порт может быть ограничено до одного командой switchport port-security max 1.

12. Существуют различные режимы реагирования системы на нарушения безопасности.

13. Для повышения безопасности рекомендуется выключать все неиспользуемые порты коммутатора.

|

|

|