|

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского» (Q4 2016 — Q3 2017)

|

|

|

|

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского» (Q4 2016 — Q3 2017)

В предыдущем отчете мы писали, что за первое полугодие 2017 года обнаружили значительно больше новых установочных пакетов мобильных троянцев-вымогателей, чем за любой другой период. Причиной роста было семейство Trojan-Ransom. AndroidOS. Congur; и вот в третьем квартале 2017 мы наблюдали спад активности этого семейства.

Самым популярным мобильным вымогателем в третьем стал Trojan-Ransom. AndroidOS. Zebt. a – с ним столкнулись более трети пользователей, атакованных мобильными вымогателями. На втором месте по популярности оказался троянец Trojan-Ransom. AndroidOS. Svpeng. ab. В то же время Trojan-Ransom. AndroidOS. Fusob. h, остававшийся самым популярным мобильным троянцем вымогателем на протяжении долго времени, в третьем квартале 2017 года занял лишь третью позицию.

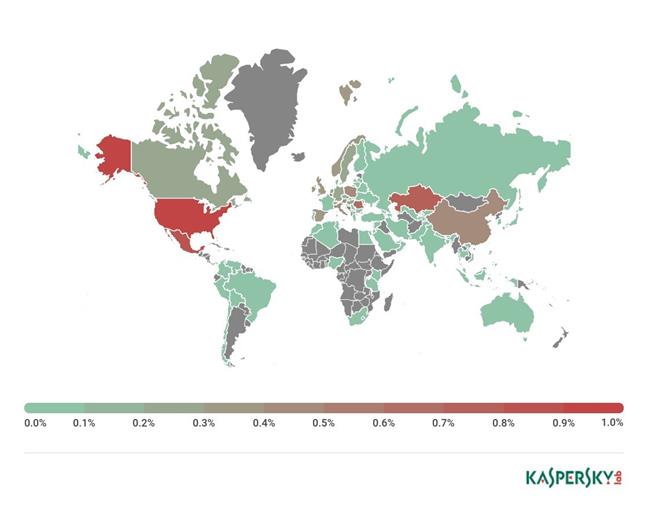

География мобильных троянцев-вымогателей в третьем квартале 2017 года (процент атакованных пользователей)

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями:

| США | 1, 03% | |

| Мексика | 0, 91% | |

| Бельгия | 0, 85% | |

| Казахстан | 0, 79% | |

| Румыния | 0, 70% | |

| Италия | 0, 50% | |

| Китай | 0, 49% | |

| Польша | 0, 49% | |

| Австрия | 0, 45% | |

| Испания | 0, 33% |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000)

** Процент в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Первое место в ТОР 10 опять заняли США (1, 03%), самым активным семейством в этой стране стало Trojan-Ransom. AndroidOS. Svpeng. Эти вымогатели появились в 2014 году как модификация семейства мобильных банкеров Trojan-Banker. AndroidOS. Svpeng. За разблокировку устройства они обычно требуют порядка $500.

|

|

|

Второе место заняла Мексика (0, 91%), где большая часть атак приходится на Trojan-Ransom. AndroidOS. Zebt. a. Третье место заняла Бельгия (0, 85%), самым популярным мобильным вымогателем в этой стране также стал Zebt. a.

Уязвимые приложения, используемые злоумышленниками

В третьем квартале 2017 года продолжился рост количества атак на пользователей с использованием вредоносных офисных документов. Мы отметили появление большого числа комбинированных документов – в которых содержится и эксплойт, и фишинговое сообщение – на тот случай, если встроенный в документ эксплойт не сработал.

Несмотря на появление двух новых уязвимостей для пакета Microsoft Office, CVE-2017-8570 и CVE-2017-8759, злоумышленники продолжают эксплуатировать CVE-2017-0199 – найденную в марте 2017 года логическую уязвимость в обработке NTA-объектов. Наша статистика показывает, что в течении квартала 65% пользователей были атакованы именно с ее помощью, тогда как суммарно на CVE-2017-8570 и CVE-2017-8759 пришлось менее одного процента. Суммарно доля эксплойтов для Microsoft Office составила в третьем квартале 27, 80%.

В третьем квартале не было крупных сетевых атак (таких как WannaCry или ExPetr) с использованием уязвимостей, исправленных в обновлении MS17-010. Однако по данным нашей сети KSN в течении квартала многократный рост количества попыток эксплуатации этих уязвимостей, заблокированных компонентом Intrusion Detection System. Ожидаемо, самым популярным эксплойтом стал EternalBlue и его модификации, использующие уязвимость в протоколе SMB, однако наша статистика показывает, что EternalRomance, EternalChampion и эксплоит для уязвимости CVE-2017-7269 в веб-сервере IIS также активно использовались злоумышленниками. Но если в случае с EternalBlue речь идет о миллионах заблокированных попыток атак в месяц, то с остальными эксплойтами цифры на несколько порядков меньше.

|

|

|

Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, третий квартал 2017 года

По сравнению с прошлым кварталом распределение эксплойтов по типам атакуемых приложений в третьем квартале практически не изменилось. На первой позиции по-прежнему располагаются эксплойты для браузеров и их компонентов (35, 0%), чья доля уменьшилась на 4 п. п. Доля эксплойтов для уязвимостей в ОС Android (22, 71%) за квартал практически не изменилась – в результате все то же третье место.

|

|

|