|

Методы и системы защиты информации

|

|

|

|

Рассмотренные функции и задачи защиты информации определяют состав и. структуру методов и систем защиты. Здесь рассматриваются основные принципы и понятия, касающиеся методов и систем защиты информации, более подробные сведения о защите информации в компьютерных сетях, персональных ЭВМ и антивирусных системах рассмотрены в главах 4, 5, 6.

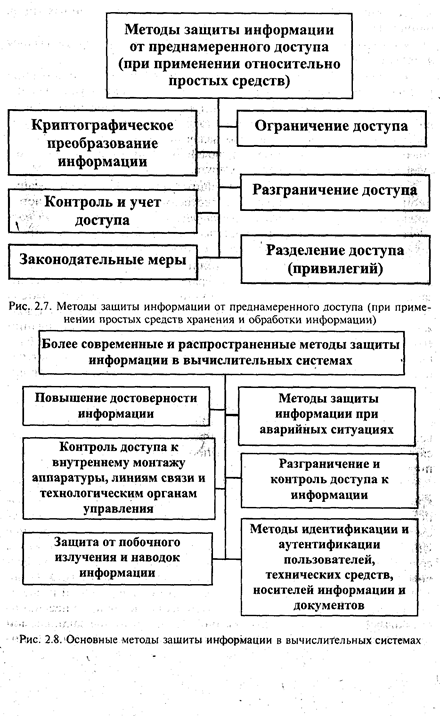

Перечень основных методов защиты информации приведен на рис. 2.7, 2.8.

Одним из основных видов угроз целостности и конфиденциальности информации, а также работоспособности вычислительных систем являются преднамеренные угрозы, реализация которых заранее планируется злоумышленником для нанесения вреда. Этот вид угроз по субъекту непосредственной реализации можно разделить на две группы [1]:

• угрозы, реализация которых выполняется при постоянном участии человека;

• угрозы, реализация которых после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без непосредственного участия человека.

Первый тип угроз называют угрозами несанкционированных действий со стороны людей, а второй — со стороны программ, созданных людьми.

Задачи по защите от реализации угроз каждого из данных типов одинаковы::

• преградить несанкционированный доступ к ресурсам вычислительных систем;

• сделать невозможным несанкционированное использование компьютерных ресурсов, если доступ к ним все-таки осуществлен;

• своевременно обнаружить факт несанкционированных действий и устранить причины, а также последствия их реализации. Способы же решения перечисленных задач по защите от несанкционированных действий со стороны людей и компьютерных программ существенно отличаются друг от друга.

|

|

|

Основные функции системы защитыпо преграждению несанкционированного доступа людей к ресурсам вычислительных систем заключаются прежде всего в идентификации и подтверждении подлинности пользователей при доступе в вычислительную систему, а также разграничении их доступа к компьютерным ресурсам.

Важную роль играет также функция корректного завершения сеанса работы пользователей, предотвращающая возможность реализации угрозы маскировки под санкционированного пользователя вычислительной системы. Обычное завершение сеанса работы должно обязательно проводиться каждым пользователем по окончании его работы. Принудительное же завершение сеанса работы или блокировка устройств ввода-вывода должны выполняться по истечении для пользователя заданного времени отсутствия признаков активности.

Невозможность несанкционированного использования информационных ресурсов вычислительной системы, если доступ к ним все-таки осуществлен, достигается прежде всего защитой хранящихся в памяти компьютера данных и программ от исследования и копирования.

Защита информации от исследования и копирования предполагает криптографическое закрытие защищаемых от хищения данных, выполняемое путем их зашифровки. Кроме того, должно быть предусмотрено уничтожение остаточной информации, а также аварийное уничтожение данных. Зашифровка информации делает невозможным ее использование без предварительного расшифровывания, осуществимого только при наличии пароля (ключа шифрования). Уничтожение остаточных данных в рабочих областях оперативной и внешней памяти предотвращает возможность их последующего несанкционированного использования. Аварийное уничтожение защищаемой от хищения информации необходимо при обнаружении для этой ин

формации неотвратимой опасности несанкционированного доступа, например при возникновении отказа в системе защиты.

|

|

|

Защита программ от копирования предотвращает возможность выполнения несанкционированно скопированной программы на другом компьютере. Защита программ от исследования позволяет защитить от исследования алгоритмические и другие детали реализации программы.

Своевременное обнаружение фактов несанкционированных действий пользователей основано на выполнении таких функций, как периодический контроль целостности информации, регистрация, сигнализация, а также контроль правильности функционирования системы защиты.

Периодический контроль целостности конфиденциальной информации позволяет своевременно обнаружить попытки подлога и потери данных, а системной — внедрение программных закладок и компьютерных вирусов.

Для своевременного обнаружения фактов несанкционированных действий регистрация предполагает фиксацию и накопление сведений о всех запросах, содержащих обращения к защищаемым компьютерным ресурсам, включая доступ в вычислительную систему и завершение сеанса работы пользователей. Сигнализация в этом случае состоит в своевременном уведомлении соответствующих компонентов системы защиты и службы безопасности об обнаруженных несанкционированных действиях. Без эффективной реализации функций контроля правильности функционирования системы защиты невозможно достигнуть высокой эффективности функционирования не только подсистемы обнаружения несанкционированных действий пользователей, но и системы защиты в целом

|

|

|