|

Преднамеренные угрозы безопасности АСОД

|

|

|

|

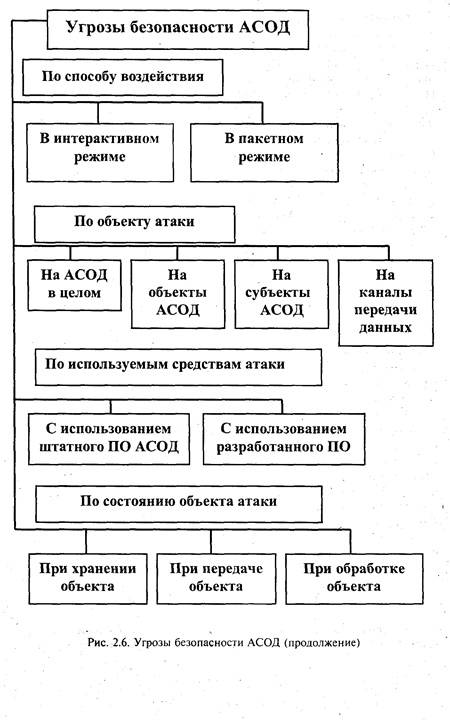

Рассмотрим кратко преднамеренные угрозы безопасности АСОД. Реализация угрозы будет называться атакой. Классификацию угроз безопасности будем производить по следующим признакам (рис. 2.5, 2.6).

По цели реализации угрозы:

• нарушение конфиденциальности информации (информация в АСОД имеет большую ценность для ее владельца). Ее несанкционированное использование другими лицами наносит значительный ущерб интересам владельца;

• нарушение целостности информации (полная или частичная дезинформация — ценная информация может быть утрачена или обесценена путем ее несанкционированного удаления или модификации). Ущерб может быть намного больше, чем при нарушении конфиденциальности;

• частичное или полное нарушение работоспособности АСОД (нарушение доступности, так как диапазон услуг, предоставляемых современными АСОД, весьма широк, отказ в обслуживании может существенно повлиять на работу пользователя).

По принципу воздействия на АСОД:

• с использованием стандартных каналов доступа субъекта системы (пользователя, процесса) к объекту (файлу данных, каналу связи и т. д.). Под доступом понимается воздействие субъекта (выполнение некоторой операции) на объект, приводящее к возникновению информационного потока от объекта к субъекту. При этом происходит взаимодействие субъекта и объекта и, следовательно, изменяется состояние объекта.

• с использованием скрытых каналов. Под скрытым каналом понимается путь передачи информации, позволяющий двум взаимодействующим процессам обмениваться информацией таким образом, который нарушает системную политику безопасности. При этом используются лишь побочные эффекты от взаимодействия двух субъектов, что не оказывает влияния на состояние системы. Здесь воздействие организовывать относительно трудно, принцип отличается меньшей информативностью и сложностью обнаружения и устранения. Эти каналы бывают двух типов:

|

|

|

• скрытые каналы с памятью (позволяющие произвести чтение или запись информации другого процесса непосредственно или с помощью промежуточных объектов для хранения информации — временная память);

• скрытые временные каналы (один процесс может получать информацию о действиях другого процесса, используя интервалы между какими-либо событиями — например, интервал времени между началом и концом процесса ввода-вывода дает информацию о размере вводимой или выводимой информации).

По характеру воздействия на АСОД:

• активное воздействие (всегда связано с выполнением пользователем каких-либо действий, выходящих за рамки его обязанностей и нарушающих существующую политику безопасности — доступ к определенным наборам данных, программам, вскрытие пароля и т. д.). В результате изменяется состояние системы (осуществляется с использованием доступа и/или с использованием доступа и скрытых каналов);

• пассивное воздействие (осуществляется путем наблюдения каких-либо побочных эффектов и их анализа — например, подслушивание линии связи между двумя узлами сети). При этом всегда нарушается только конфиденциальность информации (так как при нем никаких действий с объектами и субъектами не производится) и состояние системы не изменяется.

По причине появления используемой ошибки защиты. Реализация какой-либо угрозы становится возможной, если в системе имеется

ошибка или брешь в защите. Ошибка может быть обусловлена одной из следующих причин:

• неадекватность политики безопасности реальной АСОД (разработанная для данной системы политика безопасности настолько не отражает реальные аспекты обработки информации, что становится возможным использование этого несоответствия для выполнения несанкционированных действий). Модель никогда не может точно соответствовать реальной системе, но в одних случаях это не может приводить к нарушениям, а в других — может. Даже такие действия нельзя назвать несанкционированными, поскольку защита от них не предусмотрена политикой безопасности и система защиты в принципе не способна их предотвратить (необходимо разработать новую политику безопасности);

|

|

|

• ошибки административного управления, под которыми понимается некорректная реализация или поддержка принятой политики безопасности в данной системе (например, неправильное определение прав доступа к определенным наборам данных);

• ошибки в алгоритмах программ, в связях между ними и т. д., которые возникают на этапе проектирования программных продуктов и благодаря которым их можно использовать совсем не так, как описано в документации (например, ошибка в программе аутентификации пользователя системой дает возможность при помощи отдельных действий пользователю войти в систему без пароля);

• ошибки реализации программ (ошибки кодирования), связей между ними и т. д., которые возникают на этапе реализации или отладки. Они могут служить источником недокументированных свойств (например, люки, которые обнаружить труднее всего).

По способу активного воздействия на объект атаки:

• непосредственное воздействие на объект атаки, в том числе с использованием привилегий (например, непосредственный доступ к набору данных, программе, службе, каналу связи и т. д.), воспользовавшись какой-либо ошибкой (нужно применить контроль доступа);

• воздействие на систему разрешений, в том числе с захватом привилегий (здесь несанкционированные действия выполняются относительно прав пользователей, а сам доступ к объекту потом осуществляется законным образом — например, захват привилегий);

• опосредованное воздействие через других пользователей, в том числе:

• «маскарад», пользователь присваивает себе каким-либо образом полномочия другого, выдавая себя за него;

• «использование вслепую» (один пользователь заставляет другого выполнить необходимые действия, которые для системы зашиты не выглядят несанкционированными, — для этой угрозы может использоваться вирус, который выполняет необходимые действия и сообщает тому, кто его внедрил о результате). Для предотвращения подобных действий требуется постоянный контроль за работой АСОД в целом и со стороны пользователей за своими наборами данных.

|

|

|

По способу воздействия на АСОД:

• в интерактивном режиме (например, атака на систему при помощи интерпретатора команд — воздействие оказывается более длительным по времени и может быть обнаружено, но является более гибким);

• в пакетном режиме (например, с помощью вирусов действие является кратковременным, трудно диагностируемым, более опасным, но требует большой предварительной подготовки, так как необходимо предусмотреть все возможные последствия вмешательства).

По объекту атаки:

• АСОД в целом (для этого используются «маскарад», перехват или подделка пароля, взлом или доступ к АСОД через сеть);

• объекты АСОД (программы в оперативной памяти или на внешних носителях, сами устройства системы, каналы передачи данных и т. д. — получение доступа к содержимому носителей информации или нарушение их функциональности);

• субъекты АСОД — процессы и подпроцессы пользователей (цели: приостановка; изменение привилегий или характеристик; использование злоумышленником привилегий или характеристик и т. д.);

• каналы передачи данных — передаваемые по каналу связи пакеты данных и сами каналы (нарушение конфиденциальности, подмена или модификация сообщений, нарушение целостности информации, изменение топологии и характеристик сети,, нарушение доступности сети и т. д.).

По используемым средствам атаки:

• использование стандартного программного обеспечения (ПО).

• использование специально разработанных программ (поэтому в защищенных системах рекомендуется не допускать добавление программ в АСОД без разрешения администратора безопасности системы).

По состоянию объекта атаки:

• хранения (диск или другой вид носителя информации находится в пассивном состоянии — воздействие осуществляется с использованием доступа);

• передачи по линиям связи между узлами сети или внутри узла;

• обработки (объектом атаки является процесс пользователя).

|

|

|