|

Secure Shell как средство замены уязвимых сервисов TCP/IP 5 глава

|

|

|

|

Для защиты "от дураков" рекомендуется ограничить список рабочих станций сети, с которых администратор может входить в сеть (как уже отмечалось, данное ограничение во многих случаях легко преодолевается). Пароль администратора следует периодически менять. В контейнере NDS, где расположен бюджет администратора, необходимо задействовать систему обнаружения несанкционированного доступа (Intruder Detection). Но, к сожалению, в NetWare 4.x не существует средств, при входе в сеть автоматически сообщающих о количестве неудачных попыток проникновения в систему, поэтому администратор должен самостоятельно, через утилиты NETADMIN или NWadmin, периодически отслеживать эту информацию.

Изменения в системе безопасности NetWare 4.x по сравнению с NetWare 3.x.

1). Аутентификация (идентификация) пользователя. Аутентификация пользователя в NetWare 4.x происходит с использованием алгоритма RSA (шифрование с открытым ключом). Ни пароль пользователя, ни закрытый ключ никогда не передаются по сети. Однако в NetWare 4.x (в отличие от NetWare 3.x, Unix, Windows NT) не запрашивается пароль для пользователя, имени которого нет в базе системы.

2). Подпись пакетов NCP (NetWare Core Protocol). В NetWare 4.x и 3.12 для повышения безопасности введена возможность подписи пакетов NCP. Существует несколько вариантов реализации такого механизма как на рабочей станции, так и на сервере: обязательность подписи, подпись по запросу, отсутствие подписи. Однако пакеты SPX (по этому протоколу работает удаленная консоль) не подписываются.

3). Система аудита. В NetWare 4.x имеется полноценная система аудита (AUDIT), позволяющая осуществлять мониторинг системы безопасности и использования сетевых ресурсов. Система аудита управляется администратором аудита и действует независимо от системного администратора сети и других пользователей. Система аудита в NetWare 4.x позволяет отслеживать события, связанные с изменением состояния файлов и каталогов, сервера, NDS.

|

|

|

4). Права доступа к объектам. В NetWare 3.x имелись весьма ограниченные возможности управления правами доступа к объектам BINDERY. В NetWare 4.x для работы со службой каталогов были добавлены права доступа к объектам NDS (NDS object rights) и права доступа к свойствам объектов NDS (NDS property rights). По сравнению с NetWare 3.x права доступа к файлам и каталогам в NetWare 4.x не претерпели особых изменений.

5). Наследование прав. В NetWare 3.x имелся механизм наследования прав на уровне каталогов, управляемый маской наследуемых прав (Inherited Rights Mask - IRM). В NetWare 4.x механизм наследования распространен на NDS. Фильтр наследуемых прав (Inherited Rights Filter - IRF) управляет этим механизмом вниз по структуре NDS и по структуре каталогов файлов.

6). Управление сервером. В сравнении с NetWare 3.x принципы управления сервером в NetWare 4.x не претерпели серьезных изменений. Однако в NetWare 4.x отсутствует аналог утилиты FCONSOLE, позволяющей в ранних версиях NetWare осуществлять некоторые административные действия по управлению сервером с рабочей станции сети.

7). Системная архитектура сетевой ОС. В NetWare 3.x все NLM-модули запускались в режиме ядра системы (кольцо 0 центрального процессора). В NetWare 4.x добавлена возможность запускать некоторые NLM в кольце 3 центрального процессора, однако, в каком режиме запускать программу, определяет не она сама, а оператор сервера. Поэтому данную характеристику архитектуры NetWare 4.x условно можно отнести к системе безопасности.

5.2.4. Средства анализа защищенности ОС

Для анализа защищенности ОС разрабатываются специализированные средства. Средства данного класса позволяют производить ревизию перечисленных выше механизмов защиты ОС: подсистемы разграничения доступа, механизмов идентификации и аутентификации, средств мониторинга, аудита и других компонент с точки зрения соответствия их конфигурации требуемому уровню защищенности системы. Кроме этого, производится контроль целостности ПО (включая неизменность программного кода и системных установок с момента предыдущего анализа) и проверка наличия уязвимостей системных и прикладных служб. Такая проверка производится с использованием базы данных об уязвимостях сервисных служб или определенных версий программного обеспечения, которая входит в состав средств анализа.

|

|

|

Кратко рассмотрим некоторые средства анализа защищенности ОС.

ASET (Automated Security Tool) – это программное средство администратора ОС Solaris, обеспечивающее автоматизированное выполнение задач мониторинга и контроля уровня безопасности указанной ОС.

ASET поддерживает три уровня безопасности, накладывающие определенные требования к защищенности системы в целом: низкий, средний и высокий. Низкий уровень после последовательных проверок гарантирует, что атрибуты всех системных файлов соответствуют стандартным установкам. ASET выдает отчет о потенциальных уязвимостях системы, но на данном уровне не производит каких-либо действий по устранению обнаруженных уязвимостей. Средний уровень обеспечивает контроль большинства объектов системного окружения. ASET модифицирует некоторые атрибуты системных файлов и переменных окружения, а также ограничивает доступ в систему, уменьшая таким образом возможность успешного проведения атак. ASET выдает отчет об обнаруженных уязвимостях, о произведенных изменениях атрибутов файлов и об введенных ограничениях доступа в систему. Изменения сервисных служб на данном уровне не производятся. При высоком уровне гарантируется высокая защищенность системы и модифицируются атрибуты всех системных файлов и переменных окружения. Большинство системных приложений и команд продолжает функционировать в обычном режим, но задачи обеспечения безопасности обладают наивысшим приоритетом над системными и пользовательскими задачами.

ASET выполняет семь основных задач по мониторингу и управлению уровнем безопасности системы. Для каждой из задач производятся свои специфические проверки и модификации, а также генерируются отчеты по обнаруженным уязвимостям и выполненным изменениям в системных файлах. Проверке подвергаются:

|

|

|

• атрибуты доступа и использования системных файлов;

• соответствие системных файлов их описаниям в шаблонах безопасности:

• бюджеты пользователей и групп;

• файлы конфигурации системы;

• переменные окружения;

• уровень защиты низкоуровневой конфигурации eeprom;

• уровень защищенности при использовании системы в качестве МЭ.

ASET можно использовать как в интерактивном режиме с вызовом из командной строки, так и в автоматическом режиме с определенной периодичностью. Приведем пример интерактивного запуска ASET:

Генерируемые ASET отчеты размещаются в директориях, имена которых соответствуют времени н дате генерации, Это позволяет администратору производить анализ и сравнение отчетов по уровням безопасности за различные периоды времени,

Во время работы ASET происходит интенсивный обмен с диском, что существенно снижает общую производительность компьютера. Поэтому рекомендуется использовать данное средство в периоды наименьшей загрузки системы.

Пакет программ COPS (Computer Oracle and Password System) Д. Фармера – свободно распространяемое средство администратора безопасности Unix-систем для обнаружения уязвимостей в подсистеме безопасности ОС SunOS, FreeBSD, IRIX, AIX, 4.3BSD, Ultrix, HP-Unix, NeXT и некоторых других. Ядро системы - это собрание приблизительно десятка программ, каждая из которых находит различные проблемы в Unix-безопасности. Эти программы проверяют:

• файлы, директории и устройства по разрешенному доступу;

• надёжность паролей методом перебора с использованием словаря;

• содержание, формат и безопасность паролей и групп паролей;

• файлы с атрибутом смены идентификатора пользователя;

• программы и файлы, запускаемые в /etc/rc*;

• наличие root - SUID файлов, возможность их записи, и являются ли они подлинными;

• контрольные суммы ключевых файлов, чтобы выявлять любые изменения;

• целостность исполнимого кода системных программ;

|

|

|

• возможность записи файлов пользователей и файлов запуска (.profile, cshrc и т.д.);

• анонимную установку ftp;

• неограниченный ftp, вымышленное имя в sendmail;

• конфигурации протокола NFS;

• проводит различные проверки root;

• наличие отношений доверия с удаленными системами;

• права доступа к домашним каталогам и стартовым файлам пользователей;

• конфигурации почтовой службы;

• наличие сервисных служб;

• даты ознакомления с материалами CERT по безопасности;

• содержит набор правил и попыток для определения того. как может быть скомпрометирована система.

Результатом работы COPS является отчет, который может быть представлен в виде текстового файла либо автоматически отправлен заданному адресату по электронной почте. Устранения обнаруженных уязвимостей данным продуктом не производятся. Вместо этого по результатам сканирования создается командный файл, содержащий последовательность команд по ликвидации выявленных уязвимостей.

COPS может быть запущено от лица пользователя, не обладающего привилегированными правами, однако в данном случае тестирование системы будет неполным.

Среди недостатков можно отметить следующее. Работа COPS приводит к уменьшению производительности системы. При проведении оценки стойкости паролей значительно увеличиваются вычислительные и временные затраты, поэтому запуск COPS рекомендуется производить в часы наименьшей загрузки системы.

Система System Security Scanner (SSS) фирмы Internet Security Systems Inc. – средство разового или регулярного анализа степени безопасности ОС Solaris 2.x, SunOS 4.1.x, Linux 1.2/1.3, AIX 3.2.5, HP-UX 9.05, 10.Х (beta) и управления защищенностью этих систем в соответствии с политикой безопасности организации. SSS осуществляет контроль прав доступа к файлам, проверку владельцев файлов, анализ конфигурации сетевых служб, настройку пользовательских и системных бюджетов. Кроме этого, исследуется возможность наличия закладок и других следов проникновения злоумышленников. Отчеты о результатах анализа содержат детализированное описание найденных уязвимостей и последовательностей действий администратора по их устранению. SSS не производит запуск корректирующего сценария самостоятельно, а только предлагает возможность его применения. Хранение результатов тестирования производится в специальной базе данных, содержащей информацию об известных уязвимостей (их более 250) и способах их устранения.

Система SSS позволят производить распределенное сканирование нескольких удаленных систем с одной управляющей рабочей станции. При этом, конфигурация механизмов сканирования удаленных систем и обработка результатов производится на управляющем ПК, а на удаленных системах запускается только сканирующий агент. Результаты сканирования удаленных систем передаются по протоколу TCP в закодированном виде.

|

|

|

Возможности тестирования системы определяются выбранными для сканирования уязвимостями. SSS позволяет производить сканирование системы с различными специально созданными конфигурациями сканирования, что позволяет заранее настраивать через несколько файлов конфигурации разноуровневое сканирование для периодического тестирования системы. Все обнаруженные уязвимости рассортированы по типам, соответствующим областям системы, и выделены определенным цветом, обозначающим уровень важности.

При тестировании безопасности систем проверке подвергаются

следующие файлы:

• системный файл паролей,

• файлы настройки отношений доверия,

• файлы запуска отложенных заданий,

• стартовые системные файлы,

• файлы определения атрибутов монтирования файловых систем,

• файлы настройки системой печати.

Кроме вышеуказанного, SSS осуществляет проверку конфигурации сетевых сервисных услуг FTP, HTTP, TELNET, NFS, NNTP, а также содержимое сетевых и почтовых управляющих файлов. Проверка версий ПО предназначается для обнаружения программ, обладающих известными уязвимостями. Проверка прав доступа к файлам осуществляет сканирование системных файлов на предмет наличия правильных установок прав доступа. При этом определяется возможность несанкционированной модификации системных файлов вследствие возможной компрометации системы. Проверка атрибутов SUID/SGID заключается в поиске программ или сценариев, которые при запуске изменяют идентификатор пользователя или группы и права доступа пользователя. Проверка на присутствие подозрительных файлов осуществляет сканирование системы на наличие нестандартных устройств, файлов с нестандартными именами, неправильно расположенных системных файлов. Проверка пользовательских бюджетов состоит в поиске пассивных бюджетов, определении атрибутов доступа домашних директорией, проверке содержимого стартовых файлов и командных интерпретаторов пользователей, контроле установленных пользователями отношений доверия, анализе настройки браузера Netscape в части возможности выполнения Java-программ. Проверка паролей осуществляет строгий контроль паролей пользователей, фиксирует отсутствие пароля, наличие гостевых паролей, наличие нестойких паролей. Проверка возможной компрометации сканирует систему на наличие закладок, встроенных пользователями или злоумышленниками для получения неавторизованного доступа в систему. Данная проверка включает наличие непредвиденной модификации системы и фиксирование текущей активности злоумышленника путем контроля за возможными закладками.

Вопросы для самоконтроля по разделу 5

1. Каковы основные причины уязвимости хостов интрасети?

2. Перечислите механизмы защиты в СУБД.

3. Какие основные угрозы информации в СУБД вам известны?

4. Каковы основные сценарии атак на СУБД?

5. Зачем в СУБД нужна "очистка" объектов перед их повторным использованием?

6. Как можно бороться с такой угрозой в СУБД как агрегирование данных?

7. Является ли угроза "покушение на высокую готовность" по последствиям аналогом "шторма запросов" в каналах связи?

8. Укажите атаки, специфические для ОС.

9. Верно ли, что основной задачей защиты встроенных в ОС средств является защита системной информации?

10. Известны ли ОС, в которых эта задача защиты решается на внешнем уровне модели информационной системы?

11. Какие средства помогают анализировать защищенность ОС?

12. Достаточно ли в общем случае встроенных в ОС средств защиты?

13. Если злоумышленник получит доступ к консоли сервера, сможет ли он изменить конфигурацию или сделать этот сервер неработоспособным?

14. Отличается ли управление сервером в Netware, Windows NT, Unix?

15. Рассмотрите некоторые примеры использования злоумышленника слабостей ОС Unix.

16. Какие проблемы с обеспечением информационной безопасности обнаружены в ОС Windows NT? Какие основные механизмы защиты имеются в этой ОС? В чем их достоинства и недостатки?

17. Возможно ли в ОС Netware подписывание пакетов клиентом сети и на сервере?

6. ЗАЩИТА КАНАЛОВ СВЯЗИ В INTERNET

Уровень сетевого ПО (СПО) наиболее уязвим для атак [71]. Это происходит потому, что канал связи, по которому передаются сообщения, чаще всего незащищен, и любой человек, имеющий физический доступ к этому каналу, может перехватывать передаваемые сообщения и отправлять свои собственные.

На уровне СПО реализуются следующие типы атак:

1) прослушивание сегмента интрасети (напомним, что в пределах одного сегмента интрасети любой подключенный к нему компьютер может принимать сообщения, адресованные другим компьютерам сегмента);

2) перехват сообщений на маршрутизаторе – если кто-то имеет привилегированный доступ к сетевому маршрутизатору, то он получает возможность перехватывать все сообщения, проходящие через этот маршрутизатор; чаще всего злоумышленник ведет выборочный перехват сообщений, содержащих пароли пользователей и их электронную почту;

3) создание ложного маршрутизатора – путем отправки в интрасеть сообщений специального вида злоумышленник добивается, чтобы его компьютер стал маршрутизатором интрасети, после чего получает доступ ко всем проходящим через него сообщениям;

4) навязывание сообщений – отправляя в интрасеть сообщения с ложным обратным сетевым адресом, злоумышленник переключает на свой компьютер уже установленные сетевые соединения и в результате получает права их пользователей;

5) отказ в обслуживании – злоумышленник отправляет в интрасеть сообщения специального вида, после чего одна или несколько компьютерных систем, подключенных к интрасети, полностью или частично выходят из строя.

Чтобы затруднить сетевой обмен для лиц, не являющихся легальными пользователями, необходимо добиться максимальной закрытости каналов связи. Для этого существует несколько способов:

1) максимальное ограничение размеров интрасети – чем больше интрасеть, тем труднее ее защитить;

2) изоляция интрасети от внешнего мира – следует ограничивать физический доступ к интрасети извне, чтобы уменьшить возможность несанкционированного подключения хакера;

3) шифрование сетевых сообщений, позволяющее устранить угрозу перехвата сообщений (правда, за счет снижения производительности СПО и роста накладных расходов);

4) цифровая подпись сетевых сообщений – если все сообщения, передаваемые по интрасети. снабжаются стойкой цифровой подписью, а неподписанные сообщения игнорируются, то исчезает угроза навязывания сообщений и большинство угроз, связанных с отказом в обслуживании;

5) использование МЭ. Но МЭ довольно часто не способен отличить потенциально опасное сетевое сообщение от безвредного, а иногда не только не защищает от атак, но и препятствует нормальному функционированию интрасети.

Из вышеперечисленного следует, что существует два основных способа защиты каналов связи в Internet: установка межсетевых экранов и применение шифрования. Также рекомендуется использование и некоторые вспомогательные средства анализа сетевых сервисов, информационных потоков и мониторинга сетевой безопасности. Межсетевые экраны также защищают хосты от несанкционированных вторжений, а шифрование может использоваться для засекречивания системной информации хоста. В связи с этим отметим, что защита хостов в сети Internet неотъемлемо связана с защитой каналов и четко разграничить средства защиты этих двух основных составляющих Internet не представляется возможным.

6.1. Межсетевые экраны

Системы анализа трафика и блокировки доступа получили название "межсетевых экранов" (МЭ) [72-76], хотя до сих пор в различных публикациях можно встретить и более ранний термин – "брандмауэры" (дословный перевод Firewall - "пожарная стена"). Возникновении идеи о создании МЭ связано с механизмами контроля и мерами защиты, которые долго практиковались для мэйнфреймов [77]. На основе заданного набора правил они анализируют пакеты на предмет разрешенных/запрещенных адресов и сервисов (TCP/UDP-портов). Обычно при конфигурации системы указывают, с каких адресов, по каким портам и с какими компьютерами можно работать, а с какими нет. Таким образом МЭ регламентирует использование ресурсов одних сетей пользователями других и для него определены понятия "внутри" и "снаружи", т.е. МЭ обычно не является симметричным.

Исходя из выше перечисленного МЭ [78] - это система, позволяющая разделить сеть на две или более частей и реализовать набор правил, которые определяют условия прохождения пакетов из одной части в другую. Как правило, эта граница проводится между интрасетью предприятия и внешней сетью, хотя ее можно провести и внутри интрасети (рис.10).

Рис. 10. МЭ как средство контроля информационных потоков

Для того чтобы понять принцип действия МЭ, необходимо рассмотреть основы протоколов ТСР/IР, так как безопасность Internet во многом связана с уязвимостью этого протокола [79]. Протокол IP предполагает, что каждый компьютер имеет адрес -32-битное число в десятичной системе счисления, обычно записываемое в виде четырех составляющих, разделенных точками. Когда один компьютер передает данные другому, он разделяет их на части (пакеты) и посылает каждый пакет по отдельности, сопровождая каждый из них IP-адресом посылающего и принимающего компьютеров (хостов). IP-адрес состоит из двух компонентов -номера сети и номера компьютеров в этой сети.

Протокол IP обеспечивает лишь доставку отдельных пакетов от одного узла сети к другому. Однако пользователям необходима корректная и прозрачная (т.е. не имеющая дела с пакетами) передача данных от программы на одном компьютере к программе на другом компьютере. Естественно, что нужен способ универсального поименования программ, позволяющий адресовать программы на удаленных компьютерах. Для этого используется понятие "порт" - числовой номер сервиса, предоставляемого программой. Существует большое количество стандартизованных номеров портов, предоставляющих всем известные сервисы: программа ftp использует порт 21, telnet - 23, электронная почта - 25.

Таким образом, полный адрес, используемый протоколами TCP и UDP для связи двух компьютеров, состоит из двух IP-адресов и двух номеров портов, по одному на каждом из компьютеров.

МЭ в простейшем случае состоит из двух механизмов:

1) один ограничивает перемещение данных;

2) второй ему способствует (то есть осуществляет перемещение данных).

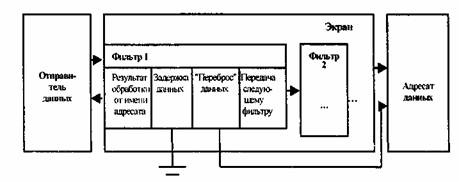

Поэтому МЭ – это последовательность фильтров (рис. 11.). Многокомпонентный МЭ за счет последовательности различных фильтров обеспечивает три уровня защиты (рис.12.).

Рис. 11. Внутренняя структура МЭ

Рис. 12. Многокомпонентный МЭ

В самом общем случае МЭ должен:

• обеспечивать безопасность внутренней (защищаемой) сети и полный контроль над внешними подключениями и сеансами связи;

• обладать мощными и гибкими средствами управления для полного и простого воплощения в жизнь политики безопасности организации;

• обеспечивать простую реконфигурацию МЭ при изменении структуры сети;

• работать незаметно для пользователей сети и не затруднять выполнение ими легальных действий;

• работать достаточно эффективно и успевать обрабатывать весь входящий и исходящий трафик в ''пиковых" режимах;

• обладать свойствами самозащиты от любых НСД,

• иметь возможность централизованно обеспечивать несколько внешних подключений (например, удаленных филиалов) для проведения единой политики безопасности,

• иметь средства авторизации доступа пользователей через внешние подключения.

Обычно МЭ используется на компьютере, соединяющем интрасеть с глобальной. Такой компьютер с МЭ называют бастионом. Сам бастион открыт для доступа из глобальной сети, а ПК за бастионом уже защищены. Обычно при установке МЭ его конфигурация приводится в соответствие с ядром конкретной системы, так как пакеты должны быть проанализированы до того, как выйдут из TCP/IP-стека. При конфигурировании МЭ следует выбрать стратегию защиты. Типичным является "запрещено все, что не разрешено", однако можно выбрать и противоположный подход, а именно "разрешено все, что не запрещено". Обычной практикой является разрешение хождения через стену только электронной почты. Однако в последнее время приходится пересмотреть такую практику. Такие сервисы, как WWW, Gopher, WAIS (Wide Area Information System), требуют более гибкого подхода. Отвечая этим требованиям, можно выбрать из двух альтернатив: использовать серверы-посредники или разрешить доступ к сервису напрямую.

К защите самого бастиона предъявляются жесткие требования:

• физическая защита доступа к бастиону;

• наличие средств защиты от загрузки ОС бастиона с несанкционированного носителя;

• наличие средств защиты на уровне ОС бастиона, разграничивающих доступ к ресурсам системы;

• ОС бастиона должна запрещать привилегированный доступ к своим ресурсам из интрасети;

• ОС бастиона должна содержать средства мониторинга/аудита любых административных действий;

• на бастионе не разрешается иметь никаких разделов пользователей.

Также на бастионе устанавливается сервер-посредник (proxy-сервер, или сервер полномочии – к сожалению, на сегодня нет единого термина этого средства) |80, 81]. Он ждет директив из системы, защищенной МЭ, пересылает запрос удаленному серверу, расположенному за пределами защитной системы, получает от него ответное сообщение и передает его по назначению. Эти серверы принимают запросы пользователей на услуги Internet (такие как FTP, HTTP, Telnet, gopher и \VAIS) и посылают их, в соответствии с политикой безопасности данного узла, к реальным поставщикам этих услуг (рис.13).

Связь Telnet осуществляется между идентифицированным пользователем и Internet-хостом, настроенным только на Telnet

Рис.13. Сервер-посредник

Поскольку огромное число МЭ выполняет функции рrоху-серверф, многие пользователи считают, что установка proxy-сервера – это излишество. В действительности proxy-сервер может значительно укрепить МЭ и даже обеспечить возможности, которые тот предложить не может.

Однако серверы-посредники не только пересылают запросы на услуги. Например, созданный CERN сервер-посредник, работающий по протоколу HTTP, может накапливать данные в местном кэше на основе эвристических правил, так что пользователям интрасети не нужно дважды отправляться в Internet для получения изображения одной и той же Web-страницы. Их запросы просто переправляются в кэш, откуда и извлекается нужная страница. Кэширование также создает эффект увеличения полосы пропускания, поскольку документы, передаваемые из близлежащего кэша, появляются мгновенно, в отличие от тех, которые приходят из какого-нибудь удаленного узла сети.

Большинство серверов-посредников позволяет точно задать размер кэша и время хранения документов. Централизованное кэширование на сервере-посреднике более эффективно по сравнению с распределенным, при котором копии одного и того же документа хранятся у нескольких пользователей, так как экономит дисковое пространство. Централизованное кэширование также более эффективно в смысле распределения часто запрашиваемых документов, поскольку кэш-менеджер может прогнозировать, как долго нужно хранить тот или иной документ.

Но у кэширования в Internet есть и другая сторона – неучтенный доступ к Web-узлам, что бывает крайне важно для соблюдения прав собственности и влечет за собой определенные финансовые и рекламные последствия. Суть неучтенного доступа в следующем – при повторном обращении на такие узлы их страница загружается из кэша сервера-посредника и если на данной странице установлен счетчик посетителей, то увеличение его значения не происходит. Защита от подобных ситуаций такова: добавить директиву "no cache" к служебной информации, посылаемой с каждой страницей, или создать HTML-директиву, которая информирует браузеры и proxy-серверы о том, что первичные источники информации хотят знать о скрытых обращениях. Даже была разработана спецификация на технологию регистрации доступа в Web ("hit metering") компании Microsoft (http://www.ics.uci.edu/pup/ietf/http/draft-mogul-http-hit-metering-00.txt) [82].

Серверы-посредники пригодны для ведения журналов клиентов, включающих IP-адрес, дату и время, универсальный указатель ресурса URL, число переданных байтов и коэффициент потерь. Большинство серверов могут вести свои списки разрешенных/запрещенных компьютеров и пользователей, просто при доступе с такими серверами приходится вводить дополнительный пароль. Но полной защиты от атаки такой подход не дает. Злоумышленник может проанализировать трафик и подменить в пакетах свой адрес на разрешенный. Правда, при этом он должен делать и обратную операцию. Обычно в этих случаях применяют протокол ICMP, который используется для ведения таблиц рассылки. Кроме того, что при такой атаке используют чужое имя, такая деятельность может привести к "IСМР-взрыву", так как можно испортить таблицы рассылки и часть ПК в них будут помечены как недостижимые (для протокола RIP это метрика, равная 14, т.е. между отправителем и получателем больше 14 шлюзов). Можно обращаться и непосредственно на сервер, тем более, что многие серверы имеют свои собственные процедуры аутентификации пользователей. В этом случае стена конфигурируется прозрачной для доступа к внутреннему серверу.

Серверы-посредники, выполняющие аутентификацию пользователей, намного надежнее описанных ниже пакетных фильтров -одного из типов МЭ, но при этом приходится жертвовать показателями качества и прозрачности.

Кроме того, наличие поддержки серверов-посредников браузерами позволяет реализовать такие определенные функции, как тиражирование узла (репликация) и балансировка загрузки, которые обеспечивают более эффективную работу с внутренней структурой серверов и тем самым делают применение серверов-посредников еще более выгодным.

|

|

|