|

Secure Shell как средство замены уязвимых сервисов TCP/IP 6 глава

|

|

|

|

Анализ статистики proxy укажет на сотрудников-нарушителей дисциплины, которые тратят рабочее время и ресурсы техники на просмотр ненужных узлов или поиск через Internet другого места работы.

Примерами серверов-посредников могут служить Netscape Proxy Server 3.5 и Microsoft Proxy Server 2.0 [83]. Они доставляют копии часто запрашиваемых документов из кэш-памяти, позволяя не загружать их каждый раз из Internet, аутентифицируют доступ в Internet и отфильтровывают некоторые нежелательные элементы содержимого, например Java-апплеты.

Типичный МЭ (программный или аппаратный) имеет список контроля доступа, ограничивающий или разрешающий прохождение IP-пакетов по тому или иному адресу (или целому набору адресов) и по заданным номерам портов (сервисам). Существенно, чтобы МЭ допускал максимально гибкую конфигурацию таких ограничений и разрешений и при этом не замедлял работу сети. Важна и возможность сбора статистики, позволяющая отслеживать потенциальные попытки взлома.

Естественно, что именно из соображений производительности аппаратные МЭ наиболее эффективно использовать совместно с маршрутизаторами (router), соединяющими внутреннюю и внешние сети. В этом случае, вся защита концентрируется в наиболее уязвимом месте - на стыке внутрикорпоративной сети, находящейся в техническом и административном ведении компании, и внешней сети, принадлежащей организации, предоставляющей транспортные услуги. Тогда фильтрация пакетов происходит на маршрутизаторе и весь входящий TCP-трафик блокируется по умолчанию, а почтовый и FTP-трафик направляются не на каждый из хостов сети, а на один определенный хост. Так же устанавливаются другие фильтры, которые блокируют протоколы RIP, BGP и другую маршрутизационную информацию, за исключением приходящей от определенного достоверного источника. IСМР-пакеты, переадресованные от всех источников, должны также блокироваться.

|

|

|

Почти каждый маршрутизатор предоставляет пользователю инструментальные средства, необходимые для создания достаточного уровня защиты. К сожалению, часто подобные фильтры конфигурируются неправильно. Наиболее распространенная ошибка происходит, когда маршрутизатор устанавливается на блокировку всех входящих соединений с портами в привилегированном диапазоне (0-1023), но не на более высокие порты. Это предоставляет злоумышленникам набор портов для запуска прикладных программ, снижая защитные свойства МЭ. Злоумышленник может, например, добавить еще одну процедуру telnet на более высоком порту и переустановить сервисы Internet, запустив inetd - программу, управляющую ими.

Лучшие из реализаций МЭ блокируют по умолчанию всякий доступ, а затем пропускают только те пакеты, прохождение которых специально разрешено и может быть проконтролировано.

Аппаратные МЭ [84] содержат специализированные процессоры [85] и операционные системы (необходимость защиты ОС рассмотрена в [86]), специально ориентированные на решения подобных задач. Например, популярные системы подобного рода производит компания Cisco Systems. Практически все модели маршрутизаторов Cisco позволяют строить подобные системы защиты, задавая списки доступа и собирая статистическую информацию. С помощью нескольких команд можно запретить любому пакету из внутренней сети организации покидать пределы корпоративной сети, в то же время обеспечивая сотрудников доступом к основным ресурсам сети Internet. При этом совершенно не уменьшается темп обмена пакетами - производительность сети.

Конкретный пример таков - Cisco Systems добавляет своим серверам функции администрирования защиты как локальных, так и региональных вычислительных сетей [87]. Это позволит обслуживать системы последовательного доступа и соблюдать необходимые требования безопасности через сети предприятия. Усовершенствованный сервер впервые предоставит сетевым администраторам возможность классифицировать категорию допуска каждого пользователя к корпоративным информационным источникам. Эта классификация будет осуществляться с помощью комплексного применения средств фильтрации, туннелирования, шифрования и других технологий защиты. Данный сервер на базе Windows NT контролирует все функции защиты. Он объединяет в себе возможности сервера Domain Name Server и протокола динамического конфигурирования хоста Dynamic Host Configuration Protocol, a также технологию цифровых сертификатов фирмы VeriSign и функции сервера аутентификации Cisco Systems. ПО управления сетью фирмы Netsys автоматически проверяет следование правилам допуска. Клиент сможет, введя слово-пароль, получить право доступа с любого узла предприятия или через internet. Цифровой сертификат подтверждает серверу, что пользователь является именно тем, за кого себя выдает, и установка функций доступа к серверу будет запущена на ближайшем к месту подключения к системе МЭ или маршрутизаторе Cisco.

|

|

|

Cisco отдала приоритет вопросам безопасности для глобальных сетей, обеспечив защищенное взаимодействие центрального сервера с маршрутизаторами и концентраторами удаленного доступа. Благодаря этому операторы Internet смогут предложить пользователям виртуальных частных сетей множество вариантов решений вопросов защиты таких сетей. Платформа защиты будет сконструирована таким образом, чтобы функционировать только через сети, оснащенные маршрутизаторами Cisco на тех объектах, где остается в силе ранее принятый порядок доступа к данным. Однако отсутствие поддержки продуктов других разработчиков - существенный недостаток системы.

Еще раз подчеркнем, что проблемы безопасности данных следует решать в комплексе и МЭ - лишь одна из ступеней защиты, сильно затрудняющая взлом, используется ли он для управления доступом к Internet или для защиты секретной информации из интрасети. Общим недостатком всех МЭ является то, что они редко предотвращают атаки в форме отказа от услуг [38]. В первую очередь они защищают серверы-бастионы, а не браузеры или ПК. Кроме этого, одна из существенных проблем МЭ - их сложность: часто для администрирования работы одного полнофункционального МЭ требуется целая группа сопровождения (этим, в частности, объясняется появившаяся в последнее время тенденция к разработке и приобретению узкоспециализированных МЭ, простых в управлении и гораздо более дешевых).

|

|

|

И еще одна важная особенность МЭ - они не отражают атак внутренних злоумышленников, а приблизительно 60 % всех нарушений безопасности интрасети совершаются пользователями уже в интрасети, внутри МЭ.

Говоря о недостатках МЭ, нельзя не упомянуть и следующие проблемы. Много бед способны натворить проникшие через МЭ вирусы и вредоносные Java-утилиты. Существует простой подход – заблокировать все файлы и Java-утилиты, но это не лучшее решение. МЭ – это как раз то самое место, где можно "разглядеть" подобные угрозы, и. надо заметить, уровень их "интеллектуальности" в такого рода вопросах растет. Поэтому появляются такие продукты, как Surfindate фирмы Finjan и Norton AntiVinrus for Firewalls компании Symantec, предназначенные защитить МЭ соответственно от Java-утилит и вирусов.

Большинство из существующих коммерческих систем МЭ предусматривает также сокрытие внутренней структуры IP-сети организации (так называемое преобразование сетевых адресов – network address translation – NAT). Как правило, адрес системы, находящейся внутри защищаемой МЭ сети, заменяется адресом самого МЭ. Если в интрасети используются только частные (незарегистрированные) адреса и есть подключение к Internet, тогда наличие NAT является обязательным требованием.

Обычный МЭ настраивается, как минимум, на два интерфейса: внутренний - для интрасети и внешний - для Internet. Кроме того, МЭ может иметь интерфейс для подключения так называемых "демилитаризованных зон" (из Web и FTP-серверов; об этих зонах подробнее будет рассказано ниже).

Обычно МЭ функционируют на какой-либо Unix-платформе -чаще всего это BSDI, SunOS, AIX, IRIX и т.д., реже - DOS, VMS, Windows NT, а из аппаратных платформ Intel, Mips Rxxxx, SPARC, RS6000, Alpha, PA-RISC. Помимо Ethernet, многие МЭ могут работать с сетевыми стандартами FDDI, Token Ring, 100Base-T, 100VG-AnyLan, а также поддерживать различные последовательные устройства. Требования к оперативной памяти и объему жесткого диска зависят от количества компьютеров в защищаемом сегменте сети, но чаще всего рекомендуется иметь не менее 32 Мбайт ОЗУ и 500 Мбайт на диске.

|

|

|

Как правило, в ОС, под управлением которой работает МЭ, вносятся изменения, цель которых - повышение защиты самого МЭ. Эти изменения затрагивают как ядро ОС, так и соответствующие файлы конфигурации. На самом МЭ не разрешается иметь разделов пользователей, а следовательно, возможности для взлома интрасети - только раздел администратора. Некоторые МЭ работают только в однопользовательском режиме, а многие имеют сие тему проверки целостности программных кодов. При этом контрольные суммы программных кодов хранятся в защищенном месте и сравниваются при старте программы во избежание подмены программного обеспечения.

По анализу, приведенному в [88], для успешного распространения в условиях российского рынка система защиты должна удовлетворять ряду следующих требований:

1) в связи с ограничениями на ввоз в страну криптографической продукции система не должна содержать модули, реализующие криптографические преобразования;

2) экономические соображения выдвигают требование ориентации системы на платформу MS DOS (Intel) (ядро MS DOS не со держит каких-либо сетевых протоколов, способных предоставлять хакерам материал для организации атаки; важно и то, что в отличие от Unix, в случае выхода из строя системного ядра МЭ пакеты через него не проникнут);

3) одним из наиболее распространенных в России является подключение к Internet интрасети на базе Novell Netware (после Unix); вследствие этого система защиты должна удовлетворять требованиям протокола IPX/SPX.

6.1.1. Руководящий документ Гостехкомиссии России по МЭ

В июле 1997 г. вышел руководящий документ "Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа" Гостехкомиссии при Президенте РФ (полный текст можно найти в информационном бюллетене "Jet Info" № 17-18 1997 г. и на узле http://www.infotecs.ru/gtc/RD_ekran.htm). В этом документе дана классификация МЭ в зависимости от степени обеспечиваемой ими защиты от НСД. Определение самого МЭ таково: МЭ - это локальное (однокомпонентное) или функционально-распределенное средство (комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему (АС) и/или выходящей из АС, и обеспечивает защиту АС посредством фильтрации информации, т.е. ее анализа по совокупности критериев и принятия решения о ее распространении в (из) АС.

|

|

|

Устанавливается пять классов защищенности МЭ: 5 (самый низкий) – применяется для безопасного взаимодействия АС класса IД с внешней средой, 4 – для 1Г, 3 – 1В, 2 – 1Б, 1 (самый высокий) – для 1А. (Напомним, что Гостехкомиссией РФ установлено девять классов защищенности АС от НСД, каждый из которых характеризуется определенной совокупностью требований к средствам защиты. Классы подразделяются на три группы, отличающиеся спецификой обработки информации. Класс с цифрой "1" включает многопользовательские АС, в которых одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности, и не все пользователи имеют равные права доступа.)

В табл. 4 указаны показатели защищенности для всех пяти классов МЭ.

Таблица 4

Показатели защищенности для МЭ

Примечания:

"-" – нет требований к данному классу;

"+" – новые или дополнительные требования;

"=" – требования совпадают с требованиями предыдущего класса.

В Руководящем документе есть статьи, регламентирующие правила хранения секретной государственной информации. Пример: статья 1.6 – информация с грифом "секретно" должна размещаться в сетях, защищенных МЭ с классом защиты не ниже 3-го, "совершенно секретно" – не ниже 2-го, а "особой важности" – не ниже 1-го.

6.1.2. Типы МЭ

Все МЭ можно разделить на четыре типа:

1) пакетные фильтры (packet filter);

2) серверы (шлюзы) уровня соединения (circuit gateways);

3) серверы (шлюзы) прикладного уровня (application gateways);

4) МЭ экспертного уровня (stateful inspection firewall).

Работа всех МЭ основана на использовании информации разных уровней модели OSI (табл. 5). Модель OSI, разработанная Международной организацией по стандартизации (International Standards Organization - ISO), определяет семь уровней, на которых компьютерные системы взаимодействуют друг с другом, начиная с уровня физической среды передачи данных и заканчивая уровнем прикладных программ, используемых для коммуникаций. В общем случае, чем выше уровень модели OSI, на котором МЭ фильтрует пакеты, тем выше и обеспечиваемый им соответствующий уровень защиты.

Таблица 5

Соотношение протоколов, уровней модели OSI и типов МЭ

Пакетные фильтры. Роль МЭ с пакетной фильтрацией чаще всего играют экранирующие маршрутизаторы. МЭ с пакетными фильтрами (рис.14) принимают решение о том, пропускать пакет или отбросить, просматривая в заголовке этого пакета все IP-адреса, флаги или номера TCP-портов. IP-адрес и номер порта -это информация соответственно сетевого и транспортного уровней, но пакетные фильтры используют и информацию прикладного уровня - все стандартные сервисы в TCP/IP ассоциируются с определенным номером порта.

Рис. 14. Пакетный фильтр

Для описания правил прохождения пакетов составляют таблицы типа:

Поле "действие" может принимать значения: пропустить или отбросить. Тип пакета - TCP, UDP или ICMP. Флаги - флаги из заголовка IP-пакета. Поля "порт источника" и "порт назначения" имеют смысл только для TCP- и UDP-пакетов (ICMP имеет дело только с адресами).

Серверы уровня соединения. Сервер уровня соединения представляет из себя транслятор TCP-соединения. Пользователь устанавливает соединение с определенным портом на МЭ, который производит соединение с местом назначения по другую от себя сторону. Во время сеанса этот транслятор копирует байты в обоих направлениях. Как правило, пункт назначения задается заранее, в то время как источников может быть много - соединение типа "один-много".

Сервер уровня соединения следит за подтверждением связи между авторизованным клиентом и внешним хостом (и наоборот), проверяя, является ли допустимым запрашиваемый сеанс связи. При копировании и перенаправлении пакетов в этих серверах используются так называемые канальные посредники, которые устанавливают между двумя сетями виртуальный канал связи и поддерживают несколько служб TCP/IP.

Используя различные порты, можно создавать различные конфигурации. Данный тип сервера позволяет создавать транслятор для любого, определенного пользователем сервиса, базирующегося на TCP, осуществлять контроль доступа к этому сервису и сбор статистики по его использованию.

Серверы прикладного уровня. МЭ этого типа используют серверы конкретных сервисов - TELNET, FTP, proxy server и т.д., запускаемые на МЭ и пропускающие через себя весь трафик, относящийся к данному сервису. Таким образом, между клиентом и сервером образуются два соединения: от клиента до МЭ и от МЭ до места назначения.

Полный набор поддерживаемых серверов различается для каждого конкретного МЭ, однако чаще всего встречаются серверы-посредники для следующих сервисов: терминалы (Telnet, Rlogin), передача файлов (Ftp), электронная почта (SMTP, POP3 - Post Office Protocol), WWW (HTTP, SHTTP), Gopher, Wais, X Window System (XII), Принтер, Rsh. Finger, новости (NNTP - Network News Transfer Protocol) и т.д.

Использование серверов прикладного уровня позволяет решить важную задачу - скрыть от внешних пользователей структуру интрасети, включая информацию в заголовках почтовых пакетов или службы доменных имен.

Другим положительным качеством является возможность аутентификации - подтверждения действительно ли пользователь является тем, за кого он себя выдает.

При описании правил доступа используются такие параметры, как название сервиса, имя пользователя, допустимый период времени использования сервиса, компьютеры, с которых можно обращаться к сервису, схемы аутентификации. Серверы протоколов прикладного уровня позволяют обеспечить наиболее высокий уровень защиты - взаимодействие с внешним миром реализуется через небольшое число прикладных программ, полностью контролирующих весь входящий и выходящий трафик.

Сфера действия этих МЭ – уровень прикладных программ, они принимают запросы клиента и обращаются за необходимой информацией к серверу-адресату от имени клиента. По замыслам разработчиков средств защиты безопасность гарантирована, поскольку каждый запрос проходит через МЭ, но зачастую МЭ рассчитаны только на классические приложения, реализующие протоколы HTTP и FTP и программы электронной почты SMTP, они не отличаются эффективностью при работе с новыми приложениями. Особенно трудно приходится МЭ, когда они имеют дело с современными приложениями на базе протокола UDP, например предназначенными для коллективной работы или передачи потоков мультимедиа.

Сравнительные характеристики. Приведем основные преимущества и недостатки пакетных фильтров и серверов прикладного уровня.

К положительным качествам пакетных фильтров следует отнести следующие:

• относительно невысокая стоимость;

• гибкость в определении правил фильтрации, т.е. простота конфигурации и установки;

• минимальное влияние на производительность сети из-за небольшой задержки при прохождении пакетов;

• прозрачность для ПО из-за отсутствия специальных требований к содержимому пакетов, посылаемых пользователями.

Недостатки у данного типа МЭ следующие:

• интрасеть видна (маршрутизируется) из Internet;

• правила фильтрации пакетов трудны в описании, поэтому требуются очень хорошие знания технологий TCP и UDP;

• при нарушении работоспособности МЭ все компьютеры за ним становятся полностью незащищенными либо недоступными;

• аутентификацию с использованием IP-адреса можно обмануть при помощи IP-спуффинга, когда атакующая система выдает себя за другую, используя ее IP-адрес;

• отсутствует аутентификация на пользовательском уровне. К преимуществам серверов прикладного уровня следует отнести следующие:

• интрасеть невидима из Internet;

• при нарушении работоспособности МЭ пакеты перестают проходить через МЭ, тем самым не возникает угрозы для защищаемых им компьютеров;

• защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, снижая тем самым вероятность взлома с использованием дыр в ПО;

• при организации аутентификации на пользовательском уровне может быть реализована система немедленного предупреждения о попытке взлома.

Недостатками этого типа серверов являются:

• более высокая, чем для пакетных фильтров стоимость;

• невозможность использования протоколов RPC и UDP;

• производительность ниже, чем для пакетных фильтров.

МЭ экспертного уровня. Эти МЭ сочетают в себе элементы всех трех описанных выше категорий [89]. Как и МЭ с фильтрацией пакетов, они работают на сетевом уровне модели OSI, фильтруя входящие и исходящие пакеты на основе проверки IP-адресов и номеров портов. МЭ экспертного уровня также выполняют функции шлюза сеансового уровня, определяя, относятся ли пакеты к соответствующему сеансу. И наконец, МЭ экспертного уровня берут на себя функции шлюза прикладного уровня, оценивая содержимое каждого пакета в соответствии с политикой безопасности, выработанной в конкретной организации.

При использовании метода "таможенного" контроля (stateful inspection) МЭ экспертного уровня устанавливается прозрачно между внутренней и внешней сетями, с тем чтобы проверять пакеты на линии передачи данных или на сетевом уровне по мере их прохождения. МЭ может выполнять и вполне интеллектуальную функцию отслеживания сеансов обмена информацией между клиентом и сервером. К примеру, МЭ пропустит ответ от сервера только в том случае, если запрос клиента был санкционирован.

В последнее время отмечается постепенное стирание различий между двумя типами МЭ - фильтрами пакетов и шлюзами приложений. Эту тенденцию, по мнению специалистов, нельзя назвать абсолютно отрицательной, так как под ее воздействием можно сформироваться более однородный рынок МЭ.

6.1.3. Виртуальные сети

Ряд МЭ позволяют также организовывать виртуальные корпоративные сети (Virtual Private Network), объединяющие несколько сетей, включенных в Internet в одну виртуальную сеть (рис.15). Большинство производителей называют виртуальной сетью совокупность работающих по TCP/IP шифрованных каналов связи между сетями. Такую сеть можно создать, применив чисто программное решение, установив необходимое ПО на маршрутизаторе или МЭ либо воспользовавшись специализированным оборудованием для шифрования информации.

Рис. 15. Виртуальная сеть на основе МЭ

VPN позволяют организовать прозрачное для пользователей соединение сетей, сохраняя секретность и целостность передаваемой информации с помощью шифрования. При этом во время передачи данных по Internet шифруется не только пользовательская, но и сетевая информация - сетевые адреса, номера портов и т.д.

При установлении соединений через Internet в таких сетях используется сочетание методов аутентификации, шифрования и обеспечения целостности сообщений. Аутентификация помогает получателю информации убедиться в том, что ее отправитель – именно тот, за кого он себя выдает. Методы аутентификации различны: от простой проверки имени пользователя и пароля до защитных плат, таких как SecureNet Key фирмы AssureNet Pathways и SecurlD компании Security Dynamics. Функция обеспечения целостности данных гарантирует, что полученная информация поступила непосредственно от отправителя и что никакое третье лицо не изменило содержания пакетов. Шифрование сообщений гарантирует получателю, что только он сможет прочесть переданные ему сведения.

Для передачи информации по сетям VPN различные разработчики предлагают четыре протокола (их описание приводится в следующем разделе) [90]: Layer 2 Forwarding Protocol (протокол трансляции уровня 2), Layer 2 Tunneling Protocol (протокол туннелирования уровня 2), Point-to-Point Tunneling Protocol (протокол туннелирования между узлами), а также протокол IP Security (IPsec), предложенный комитетом IETF. Первые три спецификации известны под общим названием протоколов трансляции уровня 2, поскольку в соответствии с ними пакеты протоколов уровня 3 (AppleTalk, IP и IPX) сначала инкапсулируются в другие пакеты протокола уровня 2 (РРР), а уже затем передаются адресату по IP-сети. Первые продукты для VPN были основаны именно на протоколах РРТР корпорации Microsoft и L2F фирмы Cisco Systems. Специалисты организации Internet Engineering Task Forum (IETF) разработали на их базе объединенный протокол L2TP, который поддержали как Microsoft, так и Cisco. Хотя эти спецификации и претендуют на решение проблемы безопасности в сетях VPN, они не обеспечивают шифрования, аутентификации, проверки целостности каждого передаваемого пакета, а также средств управления ключами. Четвертый протокол, IPsec, обеспечивает аутентификацию, проверку целостности и шифрование сообщений на уровне отдельных пакетов. Комитет IETF планирует также официально утвердить основанный на стандартах протокол управления ключами, который называется Internet Security Association and Key Management Protocol. Шифровальные ключи в этом протоколе определяются по алгоритму Окли.

На сегодняшний день протоколы IPsec являются наиболее современным решением для сетей VPN. Производители МЭ, сетевой аппаратуры, оборудования удаленного доступа и средств организации VPN поддерживают этот стандарт, а Ассоциация компьютерной безопасности в Internet (ICSA) осуществляет сертификацию конкретных реализаций IPsec на совместимость. Ранние пилотные проекты показали работоспособность VPN на базе IPsec, по крайней мере, в конфигурациях с ручным обменом ключами или с использованием услуг общего центра сертификации открытых ключей (Certificate Authority, CA). Вариант же взаимодействия с различными СА остается пока несвободным от определенных проблем.

Для организации удаленного доступа можно применить средства протоколов L2TP, IPsec или SOCKS 5.O. Каждый из этих вариантов имеет свои преимущества, и многие VPN-продукты поддерживают одновременно L2TP и IPsec. L2TP отличается независимостью от транспортного уровня, что может быть полезно в гетерогенных сетях, состоящих из IP-, IPX- и AppleTalk-сегментов. IPsec соединяет в себе управление ключами с поддержкой сертификатов стандарта Х.509, сквозным обеспечением целостности данных и безопасностью информации. SOCKS поддерживает приложения, требующие контроля за направлением информационного потока или настройки условий доступа в зависимости от атрибутов пользователя или информации.

С помощью VPN организуются безопасные соединения, например, между удаленными офисами. Возложив на Internet функции сетевой магистрали, корпорации сэкономят больше денег, чем в тех случаях, когда эти функции выполняют, например, сети Frame Relay.

Сети VPN сулят некоторые преимущества и индивидуальным пользователям. Находясь в дороге или в удаленной местности, пользователи при наличии специальных программ клиента VPN получают безопасный доступ через internet к ресурсам своих сетей (таким, как службы Web или электронной почты). Решения типа "настольный компьютер – МЭ" представляют собой недорогую альтернативу более традиционным методам доступа к удаленному узлу.

Прежде чем VPN-сети смогут получить широкое распространение, производителям необходимо встроить в свои VPN-продукты поддержку служб каталогов и интегрировать их с имеющимися функциями сетевого администрирования. Ряд компаний уже работает в данном направлении, а под влиянием такого комплекса факторов, как появление новых отраслевых стандартов, VPN продолжат свое превращение в важный элемент корпоративных сетей.

6.1.4. Схемы подключения МЭ

Для подключения МЭ используются различные схемы.

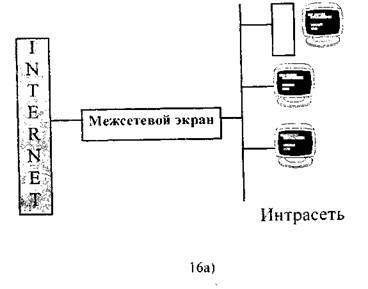

1). МЭ может работать в качестве внешнего маршрутизатора, используя поддерживаемые типы устройств для подключения к внешней сети (рис.16, а, б, в.).

Известны два основных метода использования МЭ: в классическом варианте МЭ устанавливаются на границе интрасети и открытых сетей и для защиты отдельных подсетей (так называемых доменов безопасности) в интрасети с особыми политиками безопасности МЭ устанавливаются в этих подсетях. Для первого случая возможна установка одного МЭ (рис.16,а и рис. 16,б), или целого ряда узкоспециализированных МЭ (рис.16,в.) - для связи с бизнес-партнерами, для обслуживания пользователей, подключаемых к интрасети с помощью различных мобильных средств связи, для создания виртуальных частных сетей и т.д. Рис.16,в также позволяет организовать подключение по второму способу. По второй схеме пакет из Internet в интрасети попадает сначала на маршрутизатор, а далее после допуска в интрасеть МЭ направляет его либо на серверы – внешний DNS, Web, почтовый или на proxy, на консоль администратора или во внутреннюю сеть – на внутренний DNS или компьютеры пользователей.

Рис.16. Схемы подключения МЭ

Иначе схему защиты одиночного хоста можно представить как на рис. 17 [85]:

Рис. 17. Одиночный МЭ

2). Если МЭ может поддерживать два Ethernet-интерфейса -так называемый "двудомный" (dual-homed) МЭ, то чаще всего подключение осуществляется через внешний маршрутизатор (рис.18):

Рис. 18. "Двудомный" МЭ

При этом между внешним маршрутизатором и МЭ имеется только один путь, по которому идет весь трафик. Обычно маршрутизатор настраивается таким образом, что МЭ является для него единственным, видимым снаружи компьютером. Эта схема является наиболее предпочтительной с точки зрения безопасности и надежности защиты.

Реже используется другая схема, но ее нужно применять только в крайнем случае, поскольку требуется очень аккуратная настройка маршрутизаторов, и даже небольшие ошибки могут образовать серьезные проблемы с защитой (рис.19). Но эта схема позволяет дополнительно контролировать трафик в зависимости от направления его передачи до и после МЭ.

Рис. 19. Подключение МЭ с двумя маршрутизаторами

Как вариант возможна схема, представленная на рис.20:

|

|

|