|

Определения. Упражнение. Пример 3. Решение. Определение.. Класифікація комп'ютерних мереж

|

|

|

|

Определения.

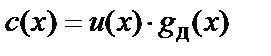

Код, заданный порождающим  и проверочным

и проверочным  многочленами, называется дуальным циклическому коду с многочленами

многочленами, называется дуальным циклическому коду с многочленами  и

и  .

.

Код, все кодовые расстояния  (

(  ;

;  ) которого равны минимальному расстоянию

) которого равны минимальному расстоянию  , называется эквидистантным. Такие коды не являются совершенными даже в случае, если дуальный эквидистантному код совершенен.

, называется эквидистантным. Такие коды не являются совершенными даже в случае, если дуальный эквидистантному код совершенен.

Упражнение.

Доказать, что код, дуальный двоичному циклическому коду Хэмминга, не является совершенным.

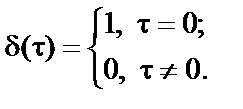

Эквидистантные коды обладают свойствами, так называемых,  -последовательностей, у которых периодическая функция автокорреляции (ПФАК)

-последовательностей, у которых периодическая функция автокорреляции (ПФАК)  близка к

близка к  -функции вида

-функции вида

Эквидистантные и близкие к ним по свойствам коды нашли широкое применение, в частности, в системах связи с кодовым разделением каналов, к которым относятся перспективные существенно более помехоустойчивые CDMA-технологии, приходящие на смену GSM-технологиям с частотным разделением каналов.

Пример 3.

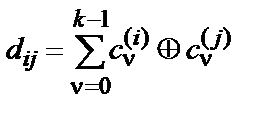

Найти все «разрешенные» комбинации (кодовые слова) кода, дуального двоичному циклическому (  )-коду Хэмминга с порождающим многочленом

)-коду Хэмминга с порождающим многочленом  . Доказать, что полученный дуальный код эквидистантный. Определить весовой спектр этого кода.

. Доказать, что полученный дуальный код эквидистантный. Определить весовой спектр этого кода.

Решение.

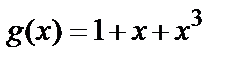

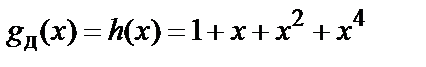

Определим проверочный многочлен  исходного кода Хэмминга по соотношению (3). Он равен

исходного кода Хэмминга по соотношению (3). Он равен  . По определению дуального кода

. По определению дуального кода  . Отсюда следует, что число проверочных разрядов этого кода равно

. Отсюда следует, что число проверочных разрядов этого кода равно  и значит

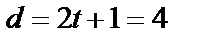

и значит  . Исправляющая способность кода

. Исправляющая способность кода  , как это будет показано ниже на примере кодов БЧХ, пропорциональна числу

, как это будет показано ниже на примере кодов БЧХ, пропорциональна числу  подряд следующих степеней произвольного элемента

подряд следующих степеней произвольного элемента  (в условиях примера речь идет о примитивном элементе

(в условиях примера речь идет о примитивном элементе  ), являющихся корнями порождающего многочлена

), являющихся корнями порождающего многочлена  , и равна

, и равна  . Для

. Для

(

(  ) и тогда

) и тогда  .

.

|

|

|

|

| Таблица 2. Таблица соответствия |

, соответствующие

, соответствующие  информационным последовательностям

информационным последовательностям  , по соотношению

, по соотношению  (приведены в табл. 2).

(приведены в табл. 2).

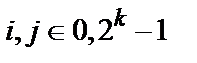

Из табл. 2 видно, что для любой пары  (

(  ) кодовых слов кодовое расстояние (расстояние Хэмминга)

) кодовых слов кодовое расстояние (расстояние Хэмминга)  вида

вида

равно  , из чего следует, что код эквидистантный. Кроме того все

, из чего следует, что код эквидистантный. Кроме того все

-мерных кодовых слов (кроме нулевого) (их число оказалось равным

-мерных кодовых слов (кроме нулевого) (их число оказалось равным  ) являются результатом циклического сдвига кода, задаваемого коэффициентами порождающего многочлена

) являются результатом циклического сдвига кода, задаваемого коэффициентами порождающего многочлена  , что свидетельствует о наличии единственной «орбиты». Этот факт является одним из специфических свойств эквидистантных кодов.

, что свидетельствует о наличии единственной «орбиты». Этот факт является одним из специфических свойств эквидистантных кодов.

Определение.

Весовой спектр кода – это частота появления различных значений веса Хэмминга  векторов

векторов  (число ненулевых компонент векторов

(число ненулевых компонент векторов  ), где

), где  – номер «разрешенного» кодового слова.

– номер «разрешенного» кодового слова.

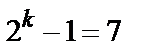

Очевидно, что в условиях данного примера весовой спектр ( (  )-мерный вектор

)-мерный вектор  ) дуального двоичному циклическому (

) дуального двоичному циклическому (  )-коду Хэмминга равен

)-коду Хэмминга равен

.

.

Именно такой «пиковый» характер весового спектра кодов (величина «пика» равна  ), дуальных циклическим кодам Хэмминга, обуславливает наличие у них свойств, присущих

), дуальных циклическим кодам Хэмминга, обуславливает наличие у них свойств, присущих  -последовательностям.

-последовательностям.

Класифікація комп'ютерних мереж

Комп'ютерні мережі відносяться до розряду складних обчислювальних систем, тому для їх класифікації використовується не один, а цілий ряд ознак, найбільш характерні з яких представлені на рис. 5.

За призначенням розрізняють КМ загального користування (універсальні) і спеціалізовані мережі.

За функціональним призначенням комп'ютерні мережі підрозділяються на:

- інформаційні мережі;

- обчислювальні мережі;

- інформаційно-обчислювальні мережі.

Інформаційні мережі надають користувачам в основному інформаційні послуги. До таких мереж належать мережі науково-технічної і довідкової інформації, резервування і продажу квитків на транспорті, мережі оперативної інформації служб спеціального призначення і т. д.

|

|

|

Рис. 5. Класифікація мереж ЕОМ.

Рис. 5. Класифікація мереж ЕОМ.

|

Обчислювальні мережі відрізняються наявністю у своєму складі більш могутніх обчислювальних засобів, пристроїв підвищеної ємності, що запам'ятовують, для збереження прикладних програм, банків даних і знань, доступних для користувачів, можливістю оперативного перерозподілу ресурсів між задачами.

На практиці найбільше поширення одержали змішані інформаційно-обчислювальні мережі, у яких здійснюється збереження і передача даних, а також рішення різних задач з обробки інформації.

За розміщенням основних інформаційних масивів (банків даних) мережі підрозділяються на наступні типи:

- мережі з централізованим розміщенням інформаційних масивів;

- мережі з локальним (абонентським) розміщенням інформаційних масивів.

У мережах з централізованим розміщенням інформаційні масиви формуються і зберігаються на головному файловому сервері мережі. У мережах з локальним розміщенням інформаційні масиви можуть знаходитися на різних файлових серверах.

За функціями керування мережними ресурсами:

- централізовані;

- децентралізовані мережі.

У централізованих мережах керування всіма мережними ресурсами здійснює один з її вузлів (сервер). Для децентралізованих мереж характерний автономний розподіл ресурсів, при якому кожний з вузлів, використовуючи інформацію про стан мережі, самостійно визначає можливість доступу до її ресурсів.

За ступенем територіальної розподіленості компонентів мережі розрізняють:

- глобальні мережі ( WAN – Wide Area Networks), що охоплюють територію країни або декількох країн з відстанями між окремими вузлами мережі в кілька тисяч кілометрів (швидкість передачі даних – від 56 Кбіт/с до 2 Мбіт/с); приклади: SNA (Systems Network Architecture) для передачі інформації в мережах фірм IBM, ISDN (Integrated Services Digital Network) цифрова мережа інтегрального обслуговування, цифрова мережа з комутацією пакетів X. 25, мережа з ретрансляцією пакетів Frame Relay, об'єднана світова мережа Internet;

|

|

|

- регіональні мережі, розташовані в межах визначеного територіального регіону (міста – MAN (Metropolitan Area Networks), району, області, окремо можна виділити корпоративні мережі і т. п. );

- локальні мережі ( LAN – Local Area Networks), що охоплюють порівняно невелику територію (у радіусі до 10 км) (швидкість передачі даних – від 10 Мбіт/с до декількох тисяч Мбіт/с), приклади: Ethernet, Fast -, Gigabit Ethernet, Token Ring, FDDI (Fiber Distributed Data Interface)).

За типом використовуваних обчислювальних засобів мережі можуть бути:

- однорідними (ЕОМ всіх абонентських систем мережі апаратно і програмно сумісні) – гомогенні;

- неоднорідними (ЕОМ абонентських систем мережі апаратно і програмно несумісні) – гетерогенні.

Локальні комп'ютерні мережі звичайно є однорідними, а регіональні і глобальні - неоднорідними.

За методом передачі даних розрізняють мережі:

- з комутацією каналів;

- з комутацією повідомлень;

- з комутацією пакетів;

- зі змішаною комутацією.

Для сучасних комп'ютерних мереж найбільш характерним є використання методу комутації пакетів. Особливості кожного з методів передачі даних більш докладно будуть розглянуті надалі.

За родом діяльності в мережі розрізняють мережі:

- оператора мережі;

- постачальника мережних послуг.

Оператором мережі є компанія, що підтримує мережу в робочому стані. Постачальником послуг (провайдером) називають компанію, що робить платні послуги абонентам мережі. У ряді випадків і власник, і оператор, і провайдер можуть належати до однієї компанії.

У залежності від способу взаємодії:

- мережі з незалежними (рівноправними) сторонами (Peer-to-Peer);

- мережі, що взаємодіють по моделі «клієнт – сервер».

Важливою ознакою класифікації комп'ютерних мереж є їхня топологія, тобто структура зв'язків між елементами мережі. Топологія впливає на пропускну здатність, на стійкість мережі до відмовлень її устаткування, на якість обслуговування запитів користувачів, на логічні можливості і вартість мережі.

Для побудови комп'ютерних мереж використовуються наступні топологічні структури (рис. 6):

|

|

|

- радіальна (променева або зіркоподібна);

- кільцева;

- шинна;

- повнозв’язна (до числа її різновидів можна віднести багатозв'язкові і сіткові мережі);

- деревоподібна (ієрархічна);

- змішана.

Рис. 6. Топологічні структури мереж ЕОМ

.

Рис. 6. Топологічні структури мереж ЕОМ

.

|

Основу мереж з радіальної (зіркоподібної) топологією (рис. 6, а) складає головний центр, що може бути як активним (виконується обробка інформації), так і пасивним (виконується тільки ретрансляція інформації). Такі мережі досить прості по своїй структурі і організації керування. До недоліків мереж з радіальною топологією можна віднести: порушення зв'язку при виході з ладу центрального вузла комутації, відсутність волі вибору різних маршрутів для встановлення зв'язку між АС, збільшення затримок в обслуговуванні запитів при перевантаженні центра обробки, значне зростання загальної довжини ліній зв'язку при розміщенні АС на великій території.

У мережах з кільцевою топологією (рис. 6, б) інформація між абонентськими станціями передається тільки в одному напрямку. Кільцева структура забезпечує широкі функціональні можливості мережі при високій ефективності використання моноканала, низькій вартості, простоті методів керування, можливості контролю працездатності моноканала. До недоліків мереж з кільцевою топологією можна віднести: порушення зв'язку при виході з ладу хоча б одного сегмента каналу передачі даних.

У мережах із шинною топологією (рис. 6, в) використовується моноканал передачі даних, до якого приєднуються абонентські системи. Дані від передавальної АС поширюються по каналу в обидва боки. Інформація надходить на усі АС, але приймає повідомлення тільки та АС, якій воно адресовано. Шинна топологія - одна з найбільш простих. Вона дозволяє легко нарощувати і керувати мережею ЕОМ, є найбільш стійкою до можливих несправностей окремих абонентських систем. Недоліком шинної топології є повний вихід з ладу мережі при порушенні цілісності моноканалу.

У повнозв’язної мережі (рис. 6, г) інформація може передаватися між усіма АС по власних каналах зв'язку. Така побудова мережі вимагає великої кількості сполучних ліній зв'язку. Вона ефективна для малих мереж з невеликою кількістю центрів обробки, що працюють з повним завантаженням каналів зв'язку.

У мережах з деревоподібною топологією (рис. 6, д) реалізується об'єднання декількох більш простих мереж із шинною топологією. Кожна галузь дерева являє собою сегмент. Відмовлення одного сегмента не призводить до виходу з ладу інших сегментів.

Топологія великих мереж звичайно являє собою комбінації декількох топологічних рішень. Прикладом такої мережі може служити мережа зі змішаної радіально - кільцевою топологією, представлена на рис. 6, е.

|

|

|

Правильний і раціональний вибір основних функціональних, технічних і програмних компонентів комп'ютерних мереж, їхньої топологічної структури безпосередньо впливають на всі технічні характеристики і загальну ефективність функціонування мереж у цілому. Це особливо важливо для обчислювальних мереж військового призначення, призначених для обробки і передачі великих інформаційних масивів даних в умовах твердого ліміту часу і високих вимог до вірогідності інформації.

Використання на практиці тієї або іншої топології мережі визначається розташуванням комп'ютерів і серверів (вузлів комутації) в просторі, з урахуванням максимальної надійності мережі і мінімальних апаратних витрат. Так, наприклад, для підприємств управління магістральними газопроводами, лініями передачі електричній енергії або залізничному зв'язку характерна лінійна або радіально-вузлова топологія. Для локальних мереж найбільш доцільною є шинна, променева або кільцева топології. Для глобальних мереж характерна багатозв'язкова або сіткова топологія.

Рис. 7. Двоточкове а) і багатоточкове б) з'єднання ланок мережі.

Рис. 7. Двоточкове а) і багатоточкове б) з'єднання ланок мережі.

|

У двоточкових з'єднаннях ( Point to Point ) інформація від джерела поступає на один приймач, а в багатоточкових до лінії передачі підключений ряд приймальних пристроїв. Причому, інформація в багатоточкових підключеннях може передаватися одночасно всім приймачам - широкомовна передача ( broadcasting ), частини приймачів - групова передача ( multicasting ), або будь-якому приймачу по вибору - адресна передача ( unicasting ). З ріс. 6 видно, що для комп'ютерних мереж, за винятком шинної топології, характерне використання двоточкових з'єднань.

В процесі функціонування комп'ютерної мережі окрім реалізації функцій обміну інформацією необхідно також здійснювати управління мережею. Основні функції управління і організації мережі зводяться до наступного:

- встановленню необхідних фізичних і логічних з'єднань між взаємодіючими комп'ютерами;

- вирішенню завдань, пов'язаних з адресацією і вибором шляху розповсюдження (маршрутизацією) передаваних повідомлень;

- контролю і виправленню помилок при передачі даних по лініях і каналах зв'язку, стисненні і захисті інформації;

- управлінню взаємодіючими призначеними для користувача програмами;

- управлінню програмами з складу математичного забезпечення мережі, що реалізовують різні види інформаційних і обчислювальних послуг;

- забезпеченню конфігурації мережі і складу її технічних і частково програмних засобів без порушення функціонування мережі в цілому;

- забезпеченню захисту мережі від проникнення зловмисників і порушення її функціонування.

Білет №26

1. Різновиди циклічних кодів, коди БЧХ

2. Загальна характеристика телекомунікаційних мереж.

Відповіді

|

|

|